As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Desconectando SAML usuários com log-out único

O Amazon Cognito oferece suporte ao SAML logout único

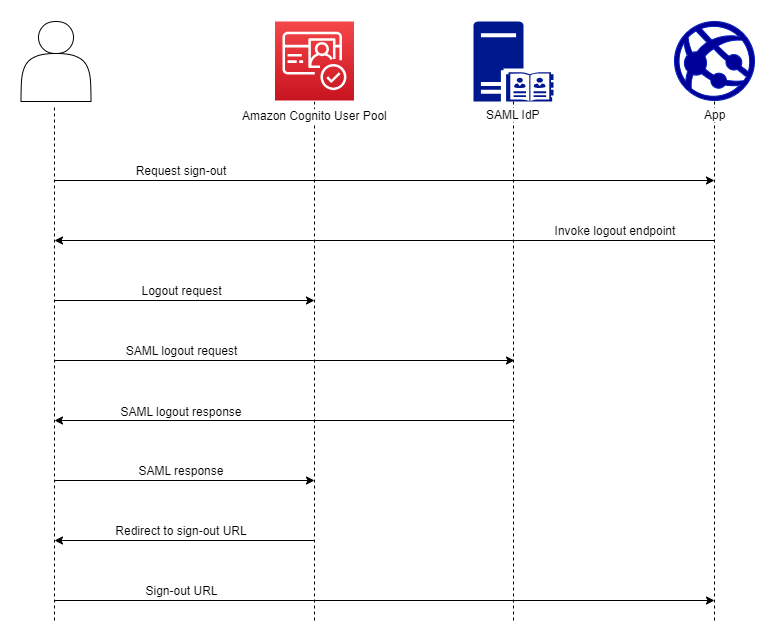

Quando você configura seu SAML IdP para suportar o fluxo de saída, o Amazon Cognito redireciona seu usuário com uma solicitação de logout assinada para seu IdP. SAML O Amazon Cognito determina o local de redirecionamento a partir dos metadados do SingleLogoutService URL seu IdP. O Amazon Cognito assina a solicitação de desconexão com seu certificado de assinatura do grupo de usuários.

Quando você direciona um usuário com uma SAML sessão para o /logout endpoint do grupo de usuários, o Amazon Cognito redireciona SAML seu usuário com a seguinte solicitação para SLO o endpoint especificado nos metadados do IdP.

https://[SingleLogoutService endpoint]? SAMLRequest=[encoded SAML request]& RelayState=[RelayState]& SigAlg=http://www.w3.org/2001/04/xmldsig-more#rsa-sha256& Signature=[User pool RSA signature]

Em seguida, seu usuário retorna ao seu saml2/logout endpoint com um LogoutResponse de seu IdP. Seu IdP deve enviar uma LogoutResponse HTTP POST solicitação. Em seguida, o Amazon Cognito os redireciona para o destino de redirecionamento a partir da solicitação inicial de desconexão.

Seu SAML provedor pode enviar um LogoutResponse com mais AuthnStatement de um. O primeiro sessionIndex AuthnStatement em uma resposta desse tipo deve corresponder ao da sessionIndex SAML resposta que autenticou originalmente o usuário. Se sessionIndex estiver em qualquer outroAuthnStatement, o Amazon Cognito não reconhecerá a sessão e seu usuário não será desconectado.