As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Provedor direto de materiais do KMS

nota

Nossa biblioteca de criptografia do lado do cliente foi renomeada como SDK de criptografia de banco de dados da AWS. O tópico a seguir fornece informações sobre as versões 1.x—2.x do DynamoDB Encryption Client para Java e versões 1.x—3x do DynamoDB Encryption Client para Python. Para obter mais informações, consulte SDK de criptografia de banco de dados da AWS para obter suporte à versão do DynamoDB.

O Provedor direto de materiais do KMS (Direct KMS Provider) protege os itens da sua tabela sob um AWS KMS key que nunca deixa AWS Key Management Service (AWS KMS) sem criptografia. O provedor de materiais de criptografia retorna uma chave de criptografia exclusiva e uma chave de assinatura para cada item da tabela. Para fazer isso, ele chama AWS KMS toda vez que você criptografa ou descriptografa um item.

Se você estiver processando itens do DynamoDB em alta frequência e em grande escala, poderá exceder os limites, causando atrasos AWS KMS requests-per-secondno processamento. Caso seja necessário ultrapassar esses limites, visite o Centro do AWS Support

Para usar o Direct KMS Provider, o chamador deve ter pelo menos uma AWS KMS key permissão para ligar para as operações GenerateDataKeye Decrypt no. Conta da AWS

nota

Quando você usa o Direct KMS Provider, os nomes e valores de seus atributos de chave primária aparecem em texto simples no contexto de AWS KMS criptografia e nos AWS CloudTrail registros de operações relacionadas. AWS KMS No entanto, o DynamoDB Encryption Client nunca expõe o texto simples de nenhum valor de atributo criptografado.

O Direct KMS Provider é um dos vários provedores de materiais criptográficos (CMPs) suportados pelo DynamoDB Encryption Client. Para obter informações sobre o outro CMPs, consulteProvedor de materiais de criptografia.

Para ver um código de exemplo, consulte:

Tópicos

Como usar

Para criar um Direct KMS Provider, use o parâmetro ID da chave para especificar uma chave do KMS de criptografia simétrica em sua conta. O valor do parâmetro do ID da chave pode ser o ID, o ARN da chave ou um nome de alias ou um ARN de alias do AWS KMS key. Para obter detalhes sobre os identificadores de chave, consulte Identificadores de chave no Guia do desenvolvedor do AWS Key Management Service .

O Direct KMS Provider exige uma chave do KMS de criptografia simétrica. Não é possível usar uma chave do KMS assimétrica. É possível usar uma chave do KMS multirregional, chaves do KMS com material de chave importado ou uma chave do KMS em um armazenamento de chaves personalizado. Você deve ter as permissões kms: GenerateDataKey e kms:decrypt na chave KMS. Dessa forma, você deve usar uma chave gerenciada pelo cliente, não uma chave KMS AWS gerenciada ou de AWS propriedade.

O DynamoDB Encryption Client for Python determina a região para AWS KMS chamadas da região no valor do parâmetro de ID chave, se ele incluir um. Caso contrário, ele usa a Região no AWS KMS cliente, se você especificar uma, ou a Região que você configura no AWS SDK para Python (Boto3). Para obter informações sobre a seleção de regiões em Python, consulte Configuração na Referência

O DynamoDB Encryption Client for Java determina a região para AWS KMS chamadas da região no cliente, se AWS KMS o cliente que você especificar incluir uma região. Caso contrário, ela usa a região que você configura em AWS SDK para Java. Para obter informações sobre a seleção de regiões no AWS SDK para Java, consulte a Região da AWS seleção no Guia do AWS SDK para Java desenvolvedor.

Se você estiver usando tabelas globais do Amazon DynamoDB, recomendamos que você criptografe seus dados com uma chave multirregional. AWS KMS As chaves multirregionais são AWS KMS keys diferentes e Regiões da AWS podem ser usadas de forma intercambiável porque têm o mesmo ID de chave e material de chave. Para obter mais detalhes, consulte Usar chaves de várias regiões, no Guia do desenvolvedor do AWS Key Management Service .

nota

Se você estiver usando a versão 2017.11.29 de tabelas globais, deverá definir ações de atributos para que os campos de replicação reservados não sejam criptografados ou assinados. Para obter detalhes, consulte Problemas com tabelas globais de versões mais antigas.

Para usar uma chave multirregional com o DynamoDB Encryption Client, crie uma chave multirregional e replique-a nas regiões em que seu aplicativo é executado. Em seguida, configure o Direct KMS Provider para usar a chave multirregional na região em que o DynamoDB Encryption Client faz chamadas para o AWS KMS.

O exemplo a seguir configura o DynamoDB Encryption Client para criptografar dados na região Leste dos EUA (Norte da Virgínia) (us-east-1) e descriptografá-los na região Oeste dos EUA (Oregon) (us-west-2).

Como funciona

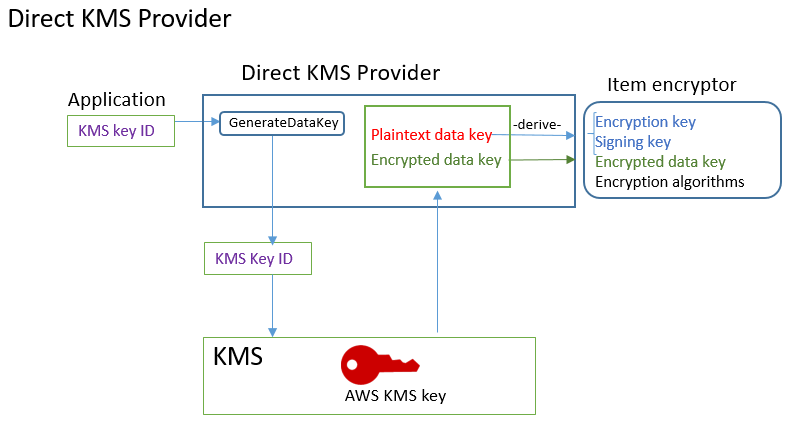

O Direct KMS Provider retorna as chaves de criptografia e assinatura que são protegidas por um AWS KMS key especificado, conforme exibido no diagrama a seguir.

-

Para gerar materiais de criptografia, o Direct KMS Provider solicita AWS KMS a geração de uma chave de dados exclusiva para cada item usando uma AWS KMS key que você especifica. Ele deriva as chaves de criptografia e de assinatura do item da cópia de texto simples da chave de dados e retorna essas chaves junto com a chave de dados criptografada, que é armazenada no atributo de descrição do material do item.

O criptografador do item usa as chaves de criptografia e assinatura e as remove da memória o mais rápido possível. Somente a cópia criptografada da chave de dados, da qual eles foram originados, é salva no item criptografado.

-

Para gerar materiais de decodificação, o Direct KMS Provider solicita a decodificação da chave AWS KMS de dados criptografada. Então, ele obtém chaves de verificação e assinatura provenientes da chave de dados em texto simples e as retorna para o criptografador de item.

O criptografador de item verifica o item e, se a verificação for bem-sucedida, ele descriptografa os valores criptografados. Então, ele remove as chaves da memória o mais rápido possível.

Obter materiais de criptografia

Esta seção descreve detalhadamente as entradas, as saídas e o processamento do Direct KMS Provider quando ele recebe uma solicitação de materiais de criptografia do criptografador de item.

Entrada (do aplicativo)

-

O ID da chave de um AWS KMS key.

Entrada (do criptografador de itens)

Saída (para o criptografador de itens)

-

Chave de criptografia (texto simples)

-

Chave de assinatura

-

Na descrição do material atual: esses valores são salvos no atributo da descrição do material que o cliente adiciona ao item.

-

amzn-ddb-env-key: chave de dados codificada em Base64 criptografada pelo AWS KMS key

-

amzn-ddb-env-alg: Algoritmo de criptografia, por padrão AES/256

-

amzn-ddb-sig-alg: algoritmo de assinatura, por padrão, Hmac /256 SHA256

-

amzn-ddb-wrap-alg: kms

-

Processamento

-

O Direct KMS Provider envia AWS KMS uma solicitação para usar o especificado AWS KMS key para gerar uma chave de dados exclusiva para o item. A operação retorna uma chave de texto simples e uma cópia criptografada de acordo com a AWS KMS key. Essa operação também é conhecida como o material de chave inicial.

A solicitação inclui os seguintes valores em texto simples no contexto de criptografia do AWS KMS. Esses valores não confidenciais estão vinculados de maneira criptográfica ao objeto criptografado, assim, o mesmo contexto de criptografia será necessário na descriptografia. Você pode usar esses valores para identificar a chamada AWS KMS nos AWS CloudTrail registros.

-

amzn-ddb-env-alg — Algoritmo de criptografia, por padrão AES/256

-

amzn-ddb-sig-alg — Algoritmo de assinatura, por padrão Hmac /256 SHA256

-

(Opcional) aws-kms-table —

table name -

(Opcional)

partition key name—partition key value(os valores binários são codificados em Base64) -

(Opcional)

sort key name—sort key value(os valores binários são codificados em Base64)

O Direct KMS Provider obtém os valores para o contexto de AWS KMS criptografia do contexto de criptografia do DynamoDB para o item. Se o contexto de criptografia do DynamoDB não incluir um valor, como o nome da tabela, esse par nome-valor será omitido do contexto de criptografia. AWS KMS

-

-

O Direct KMS Provider obtém uma chave de criptografia simétrica e uma chave de assinatura a partir da chave de dados. Por padrão, ele usa o Secure Hash Algorithm (SHA) 256

e a função de derivação de chave RFC5869 baseada em HMAC para derivar uma chave de criptografia simétrica AES de 256 bits e uma chave de assinatura HMAC-SHA-256 de 256 bits. -

O Direct KMS Provider retorna a saída para o criptografador do item.

-

O criptografador do item usa a chave de criptografia para criptografar os atributos especificados e a chave de assinatura para assiná-los, usando os algoritmos especificados na real descrição do material. Ele remove as chaves de texto simples da memória o mais rápido possível.

Obter materiais de descriptografia

Esta seção descreve detalhadamente as entradas, as saídas e o processamento do Direct KMS Provider quando ele recebe uma solicitação de materiais de descriptografia do criptografador de itens.

Entrada (do aplicativo)

-

O ID da chave de um AWS KMS key.

O valor do ID da chave pode ser o ID, o ARN da chave ou um nome de alias ou um ARN de alias do AWS KMS key. Todos os valores que não forem incluídos no ID, como a região, deverão estar disponíveis no perfil nomeado da AWS. O ARN da chave fornece todos os valores necessários para o AWS KMS .

Entrada (do criptografador de itens)

-

Uma cópia do contexto de criptografia do DynamoDB com o conteúdo do atributo de descrição do material.

Saída (para o criptografador de itens)

-

Chave de criptografia (texto simples)

-

Chave de assinatura

Processamento

-

O Direct KMS Provider obtém a chave de dados criptografada a partir do atributo de descrição do material no item criptografado.

-

Ele solicita AWS KMS o uso do especificado AWS KMS key para descriptografar a chave de dados criptografada. A operação retorna uma chave de texto simples.

Essa solicitação deve usar o mesmo contexto de criptografia do AWS KMS que foi usado para gerar e criptografar a chave de dados.

-

aws-kms-table –

table name -

partition key name—partition key value(os valores binários são codificados em Base64) -

(Opcional)

sort key name—sort key value(os valores binários são codificados em Base64) -

amzn-ddb-env-alg — Algoritmo de criptografia, por padrão AES/256

-

amzn-ddb-sig-alg — Algoritmo de assinatura, por padrão Hmac /256 SHA256

-

-

O Direct KMS Provider usa o Secure Hash Algorithm (SHA) 256

e a função de derivação de chave RFC5869 baseada em HMAC para derivar uma chave de criptografia simétrica AES de 256 bits e uma chave de assinatura HMAC-SHA-256 de 256 bits da chave de dados. -

O Direct KMS Provider retorna a saída para o criptografador do item.

-

O criptografador do item usa a chave de assinatura para verificar o item. Se ele for bem-sucedido, usará a chave de criptografia simétrica para descriptografar os valores de atributos criptografados. Essas operações usam os algoritmos de criptografia e assinatura especificados na real descrição material. O criptografador do item remove as chaves de texto simples da memória o mais rápido possível.