MAC Security no AWS Direct Connect

O MAC Security (MACsec) é um padrão IEEE que fornece confidencialidade, integridade e autenticidade da origem dos dados. O MACsec fornece criptografia ponto a ponto de Camada 2 por meio da conexão cruzada para a AWS. O MACsec opera na Camada 2 entre dois roteadores da Camada 3 e fornece criptografia no domínio da Camada 2. Todos os dados que passam pela rede global da AWS interconectada com datacenters e regiões são automaticamente criptografados na camada física antes de deixarem o data center.

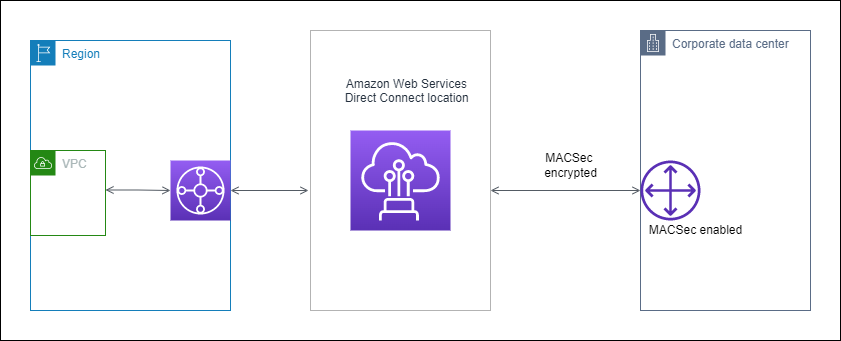

No diagrama a seguir, tanto a conexão dedicada quanto seus recursos on-premises devem ser compatíveis com MACsec. O tráfego da camada 2 que viaja pela conexão dedicada de ou para o data center é criptografado.

Conceitos do MACsec

Veja a seguir os principais conceitos do MACsec:

-

MAC Security (MACsec): um padrão IEEE 802.1 para camada 2 que fornece confidencialidade, integridade e autenticidade da origem dos dados. Para obter mais informações sobre o protocolo, consulte 802.1AE: MAC Security (MACsec)

. -

Chave secreta MACsec: uma chave pré-compartilhada que estabelece a conectividade do MACsec entre o roteador on-premises do cliente e a porta de conexão no local do AWS Direct Connect. A chave é gerada pelos dispositivos nas extremidades da conexão usando o par CKN/CAK que você fornece para a AWS e também provisionou em seu dispositivo.

-

Nome da chave de conexão (CKN) e Chave de associação de conectividade (CAK): os valores desse par são usados para gerar a chave secreta MACsec. Você gera os valores do par, os associa a uma conexão do AWS Direct Connect e os provisiona em seu dispositivo de borda no final da conexão do AWS Direct Connect.

Alternância de chaves do MACsec

Ao realizar a alternância de chaves, o suporte para a renovação de chaves ocorre por meio de cadeias de chaves do MACsec. O protocolo MACsec do Direct Connect permite o uso de cadeias de chaves que podem armazenar até três pares de chaves CKN/CAK. Para associar o par de chaves CKN/CAK à conexão existente habilitada para o MACsec, você deve usar o comando associate-mac-sec-key. Em seguida, é necessário configurar o mesmo par de chaves CKN/CAK no dispositivo do seu lado da conexão do AWS Direct Connect. O dispositivo Direct Connect tentará usar a última chave armazenada para estabelecer a conexão. Se essa chave não coincidir com a chave do seu dispositivo, o Direct Connect continuará utilizando a chave anterior que estava em funcionamento.

Para obter informações sobre como usar o comando associate-mac-sec-key, consulte associate-mac-sec-key

Conexões compatíveis

O MACsec está disponível para conexões dedicadas. Para obter informações sobre como solicitar conexões compatíveis com MACsec, consulte AWS Direct Connect

MACsec em conexões dedicadas

As informações apresentadas a seguir ajudam você a se familiarizar com o MACsec nas conexões dedicadas do AWS Direct Connect. Não há cobranças adicionais pelo uso do MACsec.

As etapas para configurar o MACsec em uma conexão dedicada podem ser encontrados em Como começar a usar o protocolo MACsec em uma conexão dedicada. Antes de configurar o MACsec em uma conexão dedicada, lembre-se do seguinte:

-

O protocolo MACsec é compatível com conexões dedicadas do Direct Connect de 10 Gbps, 100 Gbps e 400 Gbps em pontos de presença selecionados. Para essas conexões, há suporte para os seguintes conjuntos de cifras do MACsec:

-

Para conexões de 10 Gbps: GCM-AES-256 e GCM-AES-XPN-256.

-

Para conexões de 100 Gbps e de 400 Gbps: GCM-AES-XPN-256.

-

-

Há suporte somente para chaves do MACsec de 256 bits.

-

A numeração de pacotes estendida (XPN, na sigla em inglês) é necessária para conexões de 100 Gbps e de 400 Gbps. Para conexões de 10 Gbps, o Direct Connect fornece suporte tanto para GCM-AES-256 quanto para GCM-AES-XPN-256. As conexões de alta velocidade, como as de 100 Gbps e de 400 Gbps, podem rapidamente esgotar o espaço original de numeração de pacotes de 32 bits do MACsec, o que exigiria que você realizasse a alternância das suas chaves de criptografia a cada poucos minutos para estabelecer uma nova associação de conectividade. Para evitar essa situação, a emenda IEEE Std 802.1AEbw-2013 introduziu a numeração de pacotes estendida, que aumenta o espaço de numeração para 64 bits, aliviando a pressão sobre a alternância rápida de chaves.

-

O Identificador de Canal Seguro (SCI, na sigla em inglês) é obrigatório e deve estar ativado. Esta configuração não pode ser ajustada.

-

Não há suporte para a compensação de etiquetas IEEE 802.1Q (Dot1q/VLAN)/dot1q-in-clear para mover uma etiqueta VLAN para fora de uma carga útil criptografada.

Para obter informações adicionais sobre o Direct Connect e o MACsec, consulte a seção sobre MACsec das Perguntas frequentes do AWS Direct Connect

Pré-requisitos do MACsec para conexões dedicadas

Conclua as seguintes tarefas antes de configurar o MACsec em uma conexão dedicada.

-

Crie um par CKN/CAK para a chave secreta do MACsec.

Você pode criar o par usando uma ferramenta aberta padrão. O par deve atender aos requisitos especificados em Etapa 4: configurar um roteador on-premises.

-

Você deve ter um dispositivo compatível com MACsec em sua extremidade da conexão.

-

O Identificador de Canal Seguro (SCI) deve estar ativado.

-

Somente chaves do MACsec de 256 bits são compatíveis, proporcionando a mais avançada proteção de dados disponível.

Perfis vinculados a serviço

O AWS Direct Connect utiliza perfis vinculados a serviço do AWS Identity and Access Management (IAM). O perfil vinculado a serviço é um tipo exclusivo de perfil do IAM vinculado diretamente ao AWS Direct Connect. As funções vinculadas a serviços são predefinidas pelo AWS Direct Connect e incluem todas as permissões que o serviço requer para chamar outros serviços da AWS em seu nome. Uma função vinculada ao serviço facilita a configuração do AWS Direct Connect porque você não precisa adicionar as permissões necessárias manualmente. AWS Direct Connect define as permissões de suas funções vinculadas ao serviço e, a menos que definido de outra forma, somente AWS Direct Connect pode assumir suas funções. As permissões definidas incluem a política de confiança e a política de permissões. Essa política não pode ser anexada a nenhuma outra entidade do IAM. Para ter mais informações, consulte Perfis vinculados a serviço para o Direct Connect.

Principais considerações sobre CKN/CAK pré-compartilhado do MACsec

O AWS Direct Connect usa CMKs gerenciadas pela AWS para as chaves pré-compartilhadas que você associa a conexões ou LAGs. O Secrets Manager armazena seus pares CKN e CAK pré-compartilhados como um segredo que a chave raiz do Secrets Manager criptografa. Para obter mais informações, consulte CMKs gerenciadas da AWS no Guia do Desenvolvedor do AWS Key Management Service.

A chave armazenada é intencionalmente somente para leitura, mas você pode agendar uma exclusão de 7 a 30 dias usando o console ou a API do AWS Secrets Manager. Quando você agenda uma exclusão, o CKN não pode ser lido e isso poderá afetar sua conectividade de rede. Quando isso acontece, aplicamos as seguintes regras:

-

Se a conexão estiver em um estado pendente, desassociaremos o CKN da conexão.

-

Se a conexão estiver em um estado disponível, notificaremos o proprietário da conexão por e-mail. Se você não adotar nenhuma medida em até 30 dias, desassociaremos o CKN da sua conexão.

Quando desassociarmos o último CKN da sua conexão e o modo de criptografia da conexão estiver definido como “deve criptografar”, definiremos o modo como “should_encrypt” para evitar a perda repentina de pacotes.