As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Etapa 1: configurar o ambiente da AWS para AWS Managed Microsoft AD Active Directory

Antes de criar o AWS Managed Microsoft AD no seu laboratório de teste da AWS, configure o par de chaves do Amazon EC2 para que todos os dados de login sejam criptografados.

Criar um par de chaves

Se você já tiver um par de chaves, ignore esta etapa. Para obter mais informações sobre pares de chaves do Amazon EC2, consulte Criar um par de chaves.

Para criar um par de chaves

Faça login no AWS Management Console e abra o console do Amazon EC2 em https://console.aws.amazon.com/ec2/

. -

No painel de navegação, em Rede e segurança, escolha Key Pairs (Pares de chaves) e Create Key Pair (Criar par de chaves).

-

Em Key pair name (Nome do par de chaves), digite

AWS-DS-KP. Em Key pair file format (Formato do arquivo do par de chaves), selecione pem e Create (Criar). -

O arquivo de chave privada é baixado automaticamente pelo navegador. O nome de arquivo é o nome que você especificou quando criou seu par de chaves com uma extensão

.pem. Salve o arquivo de chave privada em um lugar seguro.Importante

Esta é a única chance de você salvar o arquivo de chave privada. Você precisará fornecer o nome do par de chaves ao iniciar uma instância e a chave privada correspondente sempre que descriptografar a senha para a instância.

Como criar, configurar e emparelhar duas Amazon VPCs

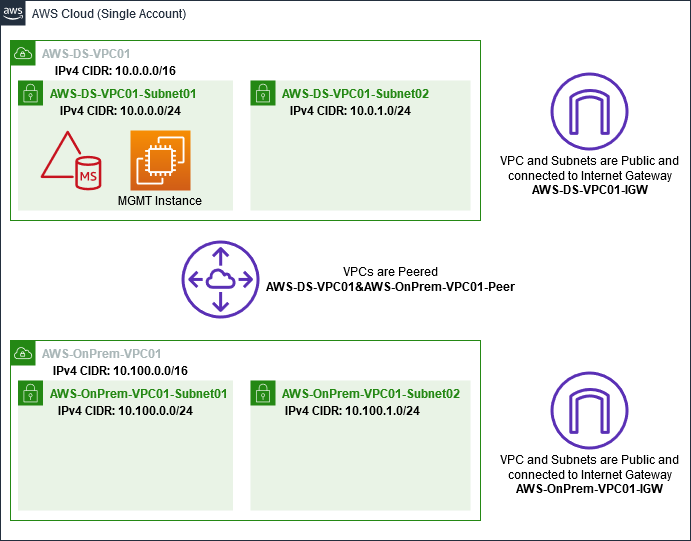

Conforme mostrado na ilustração a seguir, ao concluir esse processo de várias etapas, você terá criado e configurado duas VPCs públicas, duas sub-redes públicas por VPC, um gateway da Internet por VPC e uma conexão de emparelhamento de VPC entre as VPCs. Optamos por usar VPCs e sub-redes públicas para fins de simplicidade e custo. Para cargas de trabalho de produção, recomendamos que você use VPCs privadas. Para obter mais informações sobre como melhorar a segurança da VPC, consulte Segurança na Amazon Virtual Private Cloud.

Todos os exemplos da AWS CLI e do PowerShell usam as informações da VPC a seguir e são criados na região us-west-2. Você pode escolher qualquer região compatível para criar seu ambiente. Para obter informações gerais, consulte O que é a Amazon VPC?.

Etapa 1: criar duas VPCs

Nesta etapa, é necessário criar duas VPCs na mesma conta usando os parâmetros especificados na tabela a seguir. AWS O Managed Microsoft AD oferece suporte ao uso de contas separadas com o recurso Compartilhar o AWS Managed Microsoft AD. A primeira VPC será usada para o AWS Managed Microsoft AD. A segunda VPC será usada para recursos que podem ser usados posteriormente em Tutorial: criar uma relação de confiança do AWS Managed Microsoft AD para uma instalação do Active Directory autogerenciada no Amazon EC2..

|

Informações da VPC do Managed Active Directory |

Informações da VPC on-premises |

|---|---|

|

Tag de nome: AWS-DS-VPC01 Bloco CIDR IPv4: 10.0.0.0/16 IPv6 CIDR block (Bloco CIDR IPv6): nenhum bloco CIDR IPv6 Locação: Padrão |

Tag de nome: AWS-OnPrem-VPC01 Bloco CIDR IPv4: 10.100.0.0/16 IPv6 CIDR block (Bloco CIDR IPv6): nenhum bloco CIDR IPv6 Locação: Padrão |

Para obter instruções detalhadas, consulte Criar uma VPC.

Etapa 2: criar duas sub-redes por VPC

Depois de criar as VPCs, será necessário criar duas sub-redes por VPC usando os parâmetros especificados na tabela a seguir. Para este laboratório de teste, cada sub-rede será um /24. Isso permitirá que até 256 endereços sejam emitidos por sub-rede. Cada sub-rede deve estar em uma zona de disponibilidade separada. Colocar cada sub-rede em uma zona de disponibilidade separada é um dos Pré-requisitos para criar um AWS Managed Microsoft AD.

|

Informações da sub-rede AWS-DS-VPC01: |

Informações da sub-rede AWS-OnPrem-VPC01 |

|---|---|

|

Tag de nome: AWS-DS-VPC01-Subnet01 VPC: vpc-xxxxxxxxxxxxxxxxx AWS-DS-VPC01 Zona de disponibilidade: us-west-2a Bloco CIDR IPv4: 10.0.0.0/24 |

Tag de nome: AWS-OnPrem-VPC01-Subnet01 VPC: vpc-xxxxxxxxxxxxxxxxx AWS-OnPrem-VPC01 Zona de disponibilidade: us-west-2a Bloco CIDR IPv4: 10.100.0.0/24 |

|

Tag de nome: AWS-DS-VPC01-Subnet02 VPC: vpc-xxxxxxxxxxxxxxxxx AWS-DS-VPC01 Zona de disponibilidade: us-west-2b Bloco CIDR IPv4: 10.0.1.0/24 |

Tag de nome: AWS-OnPrem-VPC01-Subnet02 VPC: vpc-xxxxxxxxxxxxxxxxx AWS-OnPrem-VPC01 Zona de disponibilidade: us-west-2b Bloco CIDR IPv4: 10.100.1.0/24 |

Para obter instruções detalhadas, consulte Criar uma sub-rede na VPC.

Etapa 3: criar e anexar um gateway da Internet às VPCs

Como estamos usando VPCs públicas, será necessário criar e anexar um gateway da Internet às VPCs usando os parâmetros especificados na tabela a seguir. Isso permitirá que você seja capaz de se conectar e gerenciar as instâncias do EC2.

|

Informações do gateway da Internet AWS-DS-VPC01 |

Informações do gateway da Internet AWS-OnPrem-VPC01 |

|---|---|

|

Tag de nome: AWS-DS-VPC01-IGW VPC: vpc-xxxxxxxxxxxxxxxxx AWS-DS-VPC01 |

Tag de nome: AWS-OnPrem-VPC01-IGW VPC: vpc-xxxxxxxxxxxxxxxxx AWS-OnPrem-VPC01 |

Para obter instruções detalhadas, consulte Gateways da Internet.

Etapa 4: configurar uma conexão de emparelhamento de VPC entre AWS-DS-VPC01 e AWS-OnPrem-VPC01

Como você já criou duas VPCs, será necessário conectá-las em rede usando o emparelhamento de VPC usando os parâmetros especificados na tabela a seguir. Embora existam várias maneiras de conectar suas VPCs, este tutorial usará o emparelhamento de VPC. AWS O Managed Microsoft AD oferece suporte a várias soluções para conectar suas VPCs, algumas delas incluem emparelhamento de VPC, Transit Gateway e VPN.

|

Tag de nome da conexão de emparelhamento: AWS-DS-VPC01&AWS-OnPrem-VPC01-Peer VPC (solicitante): vpc-xxxxxxxxxxxxxxxxx AWS-DS-VPC01 Conta: minha conta Região: esta região VPC (aceitante): vpc-xxxxxxxxxxxxxxxxx AWS-OnPrem-VPC01 |

Para obter instruções sobre como criar uma conexão de emparelhamento de VPC com outra VPC em sua conta, consulte Criar uma conexão de emparelhamento de VPC com outra VPC em sua conta.

Etapa 5: adicionar duas rotas à tabela de rotas principal de cada VPC

Para que os gateways da Internet e a conexão de emparelhamento de VPC criados nas etapas anteriores sejam funcionais, será necessário atualizar a tabela de rotas principal de ambas as VPCs usando os parâmetros especificados na tabela a seguir. Você adicionará duas rotas: 0.0.0.0/0, que roteará para todos os destinos não explicitamente conhecidos na tabela de rotas e 10.0.0.0/16 ou 10.100.0.0/16, que roteará para cada VPC pela conexão de emparelhamento de VPC estabelecida acima.

É possível encontrar facilmente a tabela de rotas correta para cada VPC filtrando-se a tag de nome da VPC (AWS-DS-VPC01 ou AWS-OnPrem-VPC01).

|

Informações da rota 1 de AWS-DS-VPC01 |

Informações da rota 2 de AWS-DS-VPC01 |

Informações da rota 1 de AWS-OnPrem-VPC01 |

Informações da rota 2 de AWS-OnPrem-VPC01 |

|---|---|---|---|

|

Destino: 0.0.0.0/0 Destino: igw-xxxxxxxxxxxxxxxxx AWS-DS-VPC01-IGW |

Destino: 10.100.0.0/16 Destino: pcx-xxxxxxxxxxxxxxxxx AWS-DS-VPC01&AWS-OnPrem-VPC01-Peer |

Destino: 0.0.0.0/0 Destino: igw-xxxxxxxxxxxxxxxxx AWS-Onprem-VPC01 |

Destino: 10.0.0.0/16 Destino: pcx-xxxxxxxxxxxxxxxxx AWS-DS-VPC01&AWS-OnPrem-VPC01-Peer |

Para obter instruções sobre como adicionar rotas a uma tabela de rotas da VPC, consulte Adicionar e remover rotas de uma tabela de rotas.

Criação de grupos de segurança para instâncias do Amazon EC2

Por padrão, o AWS Managed Microsoft AD cria um grupo de segurança para gerenciar o tráfego entre seus controladores de domínio. Nesta seção, será necessário criar dois grupos de segurança (um para cada VPC) que serão usados para gerenciar o tráfego dentro da VPC para as instâncias do EC2 usando os parâmetros especificados nas tabelas a seguir. Você também adicionará uma regra que permite a entrada de um RDP (3389) de qualquer lugar e a entrada de todos os tipos de tráfego a partir da VPC local. Para obter mais informações, consulte Grupos de segurança do Amazon EC2 para instâncias do Windows.

|

Informações do grupo de segurança de AWS-DS-VPC01: |

|---|

|

Nome do grupo de segurança: Grupo de segurança do laboratório de teste do AWS DS Descrição: Grupo de segurança do laboratório de teste do AWS DS VPC: vpc-xxxxxxxxxxxxxxxxx AWS-DS-VPC01 |

Regras de entrada do grupo de segurança de AWS-DS-VPC01

| Tipo | Protocolo | Intervalo de portas | Origem | Tipo de tráfego |

|---|---|---|---|---|

| Regra personalizada de TCP | TCP | 3389 | Meu IP | Área de trabalho remota |

| Todo o tráfego | Tudo | Todos | 10.0.0.0/16 | Todo o tráfego de VPC local |

Regras de saída do grupo de segurança de AWS-DS-VPC01

| Tipo | Protocolo | Intervalo de portas | Destination (Destino) | Tipo de tráfego |

|---|---|---|---|---|

| Todo o tráfego | Tudo | Tudo | 0.0.0.0/0 | Todo o tráfego |

| Informações do grupo de segurança de AWS-OnPrem-VPC01 |

|---|

|

Nome do grupo de segurança: grupo de segurança do laboratório de teste do AWS OnPrem. Descrição: grupo de segurança do laboratório de teste do AWS OnPrem. VPC: vpc-xxxxxxxxxxxxxxxxx AWS-OnPrem-VPC01 |

Regras de entrada do grupo de segurança de AWS-OnPrem-VPC01

| Tipo | Protocolo | Intervalo de portas | Origem | Tipo de tráfego |

|---|---|---|---|---|

| Regra personalizada de TCP | TCP | 3389 | Meu IP | Área de trabalho remota |

| Regra personalizada de TCP | TCP | 53 | 10.0.0.0/16 | DNS |

| Regra personalizada de TCP | TCP | 88 | 10.0.0.0/16 | Kerberos |

| Regra personalizada de TCP | TCP | 389 | 10.0.0.0/16 | LDAP |

| Regra personalizada de TCP | TCP | 464 | 10.0.0.0/16 | Alterar/definir senha do Kerberos |

| Regra personalizada de TCP | TCP | 445 | 10.0.0.0/16 | SMB/CIFS |

| Regra personalizada de TCP | TCP | 135 | 10.0.0.0/16 | Replicação |

| Regra personalizada de TCP | TCP | 636 | 10.0.0.0/16 | LDAP SSL |

| Regra personalizada de TCP | TCP | 49152 – 65535 | 10.0.0.0/16 | RPC |

| Regra personalizada de TCP | TCP | 3268 - 3269 | 10.0.0.0/16 | LDAP GC e LDAP GC SSL |

| Regra personalizada de UDP | UDP | 53 | 10.0.0.0/16 | DNS |

| Regra personalizada de UDP | UDP | 88 | 10.0.0.0/16 | Kerberos |

| Regra personalizada de UDP | UDP | 123 | 10.0.0.0/16 | Horário do Windows |

| Regra personalizada de UDP | UDP | 389 | 10.0.0.0/16 | LDAP |

| Regra personalizada de UDP | UDP | 464 | 10.0.0.0/16 | Alterar/definir senha do Kerberos |

| Todo o tráfego | Tudo | Todos | 10.100.0.0/16 | Todo o tráfego de VPC local |

Regras de saída do grupo de segurança de AWS-OnPrem-VPC01

| Tipo | Protocolo | Intervalo de portas | Destination (Destino) | Tipo de tráfego |

|---|---|---|---|---|

| Todo o tráfego | Tudo | Tudo | 0.0.0.0/0 | Todo o tráfego |

Para obter instruções detalhadas sobre como criar e adicionar regras aos grupos de segurança, consulte Trabalhar com grupos de segurança: