As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Motivos do status da criação de relações de confiança

Quando a criação de confiança falha para o AWS Managed Microsoft AD, a mensagem de status contém informações adicionais. O que segue pode ajudar você a entender o que essas mensagens significam.

O acesso é negado

O acesso foi negado ao tentar criar a confiança. A senha da confiança está incorreta ou as configurações de segurança de domínio remoto não permitem que uma confiança seja configurada. Para resolver esse problema, tente o seguinte:

-

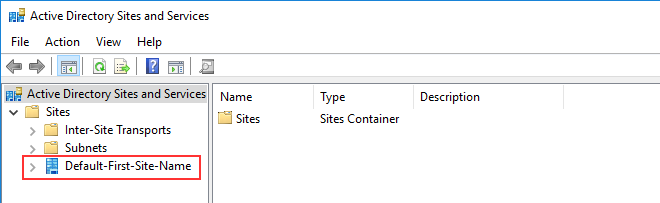

O Microsoft AD AWS gerenciado Active Directory e o autogerenciado Active Directory com quem você deseja criar uma relação de confiança, deve ter o mesmo nome do primeiro site. O nome do primeiro site está definido como

Default-First-Site-Name. Um erro de acesso negado ocorre se esses nomes variarem entre os domínios. -

Verifique se você está usando a mesma senha de confiança usada ao criar a confiança correspondente no domínio remoto.

-

Verifique se as configurações de segurança do domínio permitem a criação de confiança.

-

Verifique se a política de segurança local está definida corretamente. Marque especificamente

Local Security Policy > Local Policies > Security Options > Network access: Named Pipes that can be accessed anonymouslye verifique se a opção contém pelo menos os três pipes nomeados a seguir:-

netlogon

-

samr

-

lsarpc

-

-

Verifique se os pipes nomeados acima existem como valores na chave do NullSessionPipesregistro que está no caminho do registro HKLM\\\ services SYSTEMCurrentControlSet\LanmanServer\ Parameters. Esses valores devem ser inseridos em linhas separadas.

nota

Por padrão, a opção

Network access: Named Pipes that can be accessed anonymouslynão está definida e exibeNot Defined. Isso é normal, uma vez que as configurações efetivas do controlador de domínio paraNetwork access: Named Pipes that can be accessed anonymouslysãonetlogon,samr,lsarpc. -

Verifique a seguinte configuração de assinatura do Bloco de Mensagens do Servidor (SMB) na Política de Controladores de Domínio Padrão. Essas configurações podem ser encontradas em Configuração do computador > Configurações do Windows > Configurações de segurança > Políticas locais/Opções de segurança. Eles devem corresponder às seguintes configurações:

-

Microsoft cliente de rede: assine digitalmente as comunicações (sempre): Padrão: Ativado

-

Microsoft cliente de rede: assine digitalmente as comunicações (se o servidor concordar): Padrão: Ativado

-

Microsoft servidor de rede: assine digitalmente as comunicações (sempre): Ativado

-

Microsoft servidor de rede: assine digitalmente as comunicações (se o cliente concordar): Padrão: Ativado

-

O nome do domínio especificado não existe ou não pôde ser contatado.

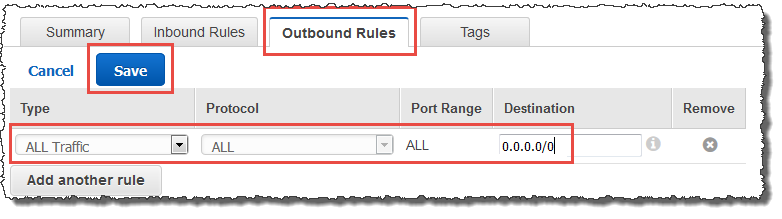

Para resolver esse problema, verifique se as configurações do grupo de segurança do seu domínio e da lista de controle de acesso (ACL) do seu VPC estão corretas e se você inseriu com precisão as informações do seu encaminhador condicional. AWS configura o grupo de segurança para abrir somente as portas necessárias para as comunicações do Active Directory. Na configuração padrão, o grupo de segurança aceita o tráfego para essas portas de qualquer endereço IP. O tráfego de saída é restrito ao grupo de segurança. Você precisará atualizar a regra de saída no grupo de segurança para permitir o tráfego para sua rede on-premises. Para obter mais informações sobre requisitos de segurança, consulte Etapa 2: preparar o AWS Managed Microsoft AD.

Se os DNS servidores das redes dos outros diretórios usarem endereços IP públicos (não RFC 1918), você precisará adicionar uma rota IP no diretório do Directory Services Console aos DNS Servidores. Para ter mais informações, consulte Criar, verificar ou excluir uma relação de confiança e Pré-requisitos.

A Autoridade de Atribuição de Números da Internet (IANA) reservou os seguintes três blocos do espaço de endereço IP para internets privadas:

-

10.0.0.0 - 10.255.255.255 (prefixo 10/8)

-

172.16.0.0 - 172.31.255.255 (prefixo 172.16/12)

-

192.168.0.0 - 192.168.255.255 (prefixo 192.168/16)

Para obter mais informações, consulte https://tools.ietf.org/html/rfc1918

Verifique se o nome padrão do site AD para seu Microsoft AD AWS gerenciado corresponde ao nome do site padrão do AD em sua infraestrutura local. O computador determina o nome do site usando um domínio do qual o computador é membro, e não o domínio do usuário. Renomear o site para corresponder ao on-premises mais próximo garante que o localizador de DCs use um controlador de domínio do site mais próximo. Se isso não resolver o problema, é possível que as informações de um encaminhador condicional criado anteriormente tenham sido armazenadas em cache, impedindo a criação de uma nova confiança. Espere alguns minutos e tente criar a confiança e o encaminhador condicional novamente.

Para obter mais informações sobre como isso funciona, consulte Domain Locator Across a Forest Trust on

Não foi possível executar a operação neste domínio

Para resolver isso, certifique-se de que os dois domínios/diretórios não tenham NETBIOS nomes sobrepostos. Se os domínios/diretórios tiverem NETBIOS nomes sobrepostos, recrie um deles com um NETBIOS nome diferente e tente novamente.

A criação de confiança está falhando devido ao erro "Nome de domínio válido obrigatório"

DNSos nomes podem conter somente caracteres alfabéticos (A-Z), caracteres numéricos (0-9), o sinal de menos (-) e um ponto (.). Caracteres de ponto final são permitidos somente quando usados para delimitar os componentes dos nomes de estilo de domínio. Considere também o seguinte:

-

AWS O Microsoft AD gerenciado não oferece suporte a relações de confiança com domínios de rótulo único. Para ter mais informações, consulte Microsoft suporte para domínios

de rótulo único. -

De acordo com RFC 1123 (https://tools.ietf.org/html/rfc1123

), os únicos caracteres que podem ser usados nos DNS rótulos são “A” a “Z”, “a” a “z”, “0" a “9" e um hífen (“-”). Um ponto [.] também é usado em DNS nomes, mas somente entre DNS rótulos e no final de umFQDN. -

De acordo com RFC 952 (https://tools.ietf.org/html/rfc952

), um “nome” (Net, Host, Gateway ou nome de domínio) é uma sequência de texto de até 24 caracteres extraída do alfabeto (A-Z), dígitos (0-9), sinal de menos (-) e ponto (.). Observe que os pontos só são permitidos para delimitar componentes de "nomes de estilo de domínio".

Para obter mais informações, consulte Conformidade com restrições de nome para hosts e domínios

Ferramentas gerais para testar relações de confiança

As ferramentas a seguir podem ser usadas para solucionar vários problemas relacionados a confiança.

AWS Ferramenta de solução de problemas do Systems Manager Automation

Os fluxos de trabalho do Support Automation (SAW) utilizam o AWS Systems Manager Automation para fornecer a você um runbook predefinido para. AWS Directory Service A ferramenta AWSSupport- TroubleshootDirectoryTrust runbook ajuda você a diagnosticar problemas comuns de criação de confiança entre o AWS Microsoft AD gerenciado e um local Microsoft Active Directory.

DirectoryServicePortTest ferramenta

A ferramenta DirectoryServicePortTestde teste pode ser útil na solução de problemas de criação de confiança entre o Microsoft AD AWS gerenciado e o Active Directory local. Para obter um exemplo de como a ferramenta pode ser usada, consulte Testar o AD Connector.

NETDOMe NLTEST ferramenta

Os administradores podem usar as ferramentas de linha de comando Netdom e Nltest para encontrar, exibir, criar, remover e gerenciar relações de confiança. Essas ferramentas se comunicam diretamente com a LSA autoridade em um controlador de domínio. Para obter um exemplo de como usar essas ferramentas, consulte Netdom

Ferramenta de captura de pacotes

O utilitário integrado de captura de pacotes do Windows pode ser usado para investigar e solucionar um possível problema de rede. Para obter mais informações, consulte Capturar um trace de rede sem instalar nada