As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Unindo perfeitamente uma instância Amazon EC2 Linux a um Microsoft AD AWS gerenciado compartilhado

Neste procedimento, você unirá perfeitamente uma instância Amazon EC2 Linux a um Microsoft AD AWS gerenciado compartilhado. Para fazer isso, você criará uma política de leitura do AWS Secrets Manager IAM na função da EC2 instância na conta em que deseja iniciar a instância EC2 Linux. Ela será chamada de Account 2 neste procedimento. Essa instância usará o AWS Managed Microsoft AD que está sendo compartilhado da outra conta, chamada de Account 1.

Pré-requisitos

Antes de unir perfeitamente uma instância do Amazon EC2 Linux a um Microsoft AD AWS gerenciado compartilhado, você precisará concluir o seguinte:

-

Etapas de 1 a 3 do tutorial, Tutorial: Compartilhando seu diretório AWS gerenciado do Microsoft AD para uma associação perfeita EC2 ao domínio. Este tutorial explica como configurar sua rede e compartilhar seu Microsoft AD AWS gerenciado.

-

O procedimento descrito em Unindo perfeitamente uma instância Amazon EC2 Linux ao seu Microsoft AD Active Directory AWS gerenciado.

Etapa 1. Crie uma EC2 DomainJoin função Linux na Conta 2

Nesta etapa, você usará o console do IAM para criar a função do IAM que você usará para ingressar no domínio da sua instância EC2 Linux enquanto estiver conectadoAccount

2.

Crie a EC2 DomainJoin função Linux

Abra o console do IAM em https://console.aws.amazon.com/iam/

. -

No painel de navegação esquerdo, em Gerenciamento de acesso, escolha Perfis.

-

Na página Roles (Funções), selecione Create role (Criar função).

-

Em Select type of trusted entity (Selecionar o tipo de entidade confiável), escolha AWS service (serviço).

-

Em Caso de uso, escolha e EC2, em seguida, escolha Avançar

-

Em Políticas de filtro, faça o seguinte:

-

Digite

AmazonSSMManagedInstanceCore. Em seguida, marque a caixa de seleção para esse item na lista. -

Digite

AmazonSSMDirectoryServiceAccess. Em seguida, marque a caixa de seleção para esse item na lista. -

Depois de adicionar essas políticas, selecione Criar perfil.

nota

AmazonSSMDirectoryServiceAccessfornece as permissões para unir instâncias a um Active Directory gerenciado por AWS Directory Service.AmazonSSMManagedInstanceCorefornece as permissões mínimas necessárias para uso AWS Systems Manager. Para obter mais informações sobre a criação de um perfil com essas permissões e sobre outras permissões e políticas que você pode atribuir ao perfil do IAM, consulte Configurar permissões de instância obrigatórias para o Systems Manager no Guia do usuário do AWS Systems Manager .

-

-

Insira um nome para o novo perfil, como

LinuxEC2DomainJoinou outro nome que você preferir, no campo Nome do perfil. -

(Opcional) Em Descrição do perfil, insira uma descrição.

-

(Opcional) Escolha Adicionar nova tag na Etapa 3: Adicionar tags para adicionar tags. Os pares de chave-valor de tag são usados para organizar, rastrear ou controlar o acesso a esse perfil.

-

Selecione Criar perfil.

Etapa 2. Crie acesso a recursos entre contas para compartilhar AWS Secrets Manager segredos

A próxima seção contém requisitos adicionais que precisam ser atendidos para unir perfeitamente instâncias EC2 Linux a um Microsoft AD AWS gerenciado compartilhado. Esses requisitos incluem criar políticas de recursos e vinculá-las aos serviços e recursos apropriados.

Para permitir que os usuários de uma conta acessem AWS Secrets Manager segredos em outra conta, você deve permitir o acesso em uma política de recursos e em uma política de identidade. Esse tipo de acesso é chamado de acesso a recursos entre contas.

Esse tipo de acesso é diferente de conceder acesso a identidades na mesma conta que o segredo do Secrets Manager. Você também deve permitir que a identidade use a chave do AWS Key Management Service (KMS) com a qual o segredo está criptografado. Essa permissão é necessária porque você não pode usar a chave AWS gerenciada (aws/secretsmanager) para acesso entre contas. Em vez disso, você criptografará o segredo com uma chave do KMS que criar e, em seguida, anexará uma política de chave a ele. Para alterar a chave de criptografia de um segredo, consulte Modificação de um segredo do AWS Secrets Manager.

nota

Existem taxas associadas AWS Secrets Manager, dependendo de qual segredo você usa. Para obter a lista de preços atual completa, consulte Definição de preço do AWS Secrets Manageraws/secretsmanager que o Secrets Manager cria para criptografar seus segredos gratuitamente. Se você criar suas próprias chaves KMS para criptografar seus segredos, AWS cobrará de acordo com a taxa atual do AWS KMS. Para obter mais informações, consulte Preços do AWS Key Management Service

As etapas a seguir permitem que você crie as políticas de recursos para permitir que os usuários unam perfeitamente uma instância EC2 Linux a um Microsoft AD AWS gerenciado compartilhado.

Anexar uma política de recursos ao segredo na Conta 1

Abra o console do Secrets Manager em https://console.aws.amazon.com/secretsmanager/

. -

Na lista de segredos, escolha o seu Segredo que foi criado durante o Pré-requisitos.

-

Na página de detalhes do segredo, na guia Visão geral, role para baixo até Permissões de recursos.

-

Selecione Editar permissões.

-

No campo da política, insira a política a seguir. A política a seguir permite que o Linux EC2 DomainJoin in acesse

Account 2a entrada secretaAccount 1. Substitua o valor do ARN pelo valor do ARN da suaAccount 2, o perfilLinuxEC2DomainJoinque você criou na Etapa 1. Para usar essa política, consulte Anexar uma política de permissões a um AWS Secrets Manager segredo.{ { "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::Account2:role/LinuxEC2DomainJoin" }, "Action": "secretsmanager:GetSecretValue", "Resource": "*" } ] }

-

Adicionar uma instrução à política de chave para a chave do KMS na Conta 1

Abra o console do Secrets Manager em https://console.aws.amazon.com/secretsmanager/

. -

No painel de navegação à esquerda, selecione Chaves gerenciadas pelo cliente.

-

Na página Chaves gerenciadas pelo cliente, selecione a chave que você criou.

-

Na página Detalhes da chave, navegue até Política de chave e selecione Editar.

-

A instrução de política de chave a seguir permite que o

ApplicationRolenaAccount 2use a chave do KMS naAccount 1para descriptografar o segredo naAccount 1. Para usar essa declaração, adicione-a à política de chaves para sua chave do KMS. Para obter mais informações, consulte Alterar uma política de chaves.{ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::Account2:role/ApplicationRole" }, "Action": [ "kms:Decrypt", "kms:DescribeKey" ], "Resource": "*" }

Crie uma política de identidade para a identidade na Conta 2

Abra o console do IAM em https://console.aws.amazon.com/iam/

. -

No painel de navegação esquerdo, em Gerenciamento de acesso, escolha Políticas.

-

Selecione Create Policy (Criar política). Escolha JSON no Editor de políticas.

-

A política a seguir permite que o

ApplicationRolenaAccount 2acesse o segredo naAccount 1e descriptografe o valor do segredo usando a chave de criptografia, que também está naAccount 1. Você pode encontrar o ARN do seu segredo no console do Secrets Manager na página Detalhes do segredo em ARN do segredo. Como alternativa, você pode chamar describe-secret para identificar o ARN do segredo. Substitua o ARN do recurso pelo ARN do recurso no ARN do segredo eAccount 1. Para usar essa política, consulte Anexar uma política de permissões a um AWS Secrets Manager segredo.{ { "Version" : "2012-10-17", "Statement" : [ { "Effect": "Allow", "Action": "secretsmanager:GetSecretValue", "Resource": "SecretARN" }, { "Effect": "Allow", "Action": [ "kms:Decrypt", "kms:Describekey" ], "Resource": "arn:aws:kms:Region:Account1:key/Your_Encryption_Key" } ] } -

Selecione Próximo e, em seguida, Salvar alterações.

-

Encontre e selecione o perfil criado em

Account 2em Attach a resource policy to the secret in Account 1. -

Em Adicionar permissões, selecione Anexar políticas.

-

Na barra de pesquisa, encontre a política criada em Add a statement to the key policy for the KMS key in Account 1 e marque a caixa para adicionar a política ao perfil. Em seguida selecione Adicionar permissões.

Etapa 3. Associação direta de uma instância do Linux

Agora você pode usar o procedimento a seguir para unir perfeitamente sua instância EC2 Linux ao seu Microsoft AD AWS gerenciado compartilhado.

Para associar diretamente sua instância do Linux

-

Faça login no AWS Management Console e abra o EC2 console da Amazon em https://console.aws.amazon.com/ec2/

. -

No seletor de região na barra de navegação, escolha o mesmo Região da AWS que o diretório existente.

-

No EC2 Painel, na seção Launch instance, escolha Launch instance.

-

Na página Iniciar uma instância, na seção Nome e tags, insira o nome que você gostaria de usar para sua EC2 instância Linux.

(Opcional) Escolha Adicionar tags adicionais para adicionar um ou mais pares de chave-valor de tag para organizar, rastrear ou controlar o acesso a essa EC2 instância.

-

Na seção Imagem da aplicação e do sistema operacional (imagem de máquina da Amazon), escolha uma AMI do Linux que você deseja iniciar.

nota

A AMI usada deve ter AWS Systems Manager (SSM Agent) versão 2.3.1644.0 ou superior. Para verificar a versão do SSM Agent instalada em sua AMI iniciando uma instância por essa AMI, consulte Obter a versão do SSM Agent instalada. Se você precisar atualizar o SSM Agent, consulte Instalação e configuração do SSM Agent em EC2 instâncias para Linux.

O SSM usa o

aws:domainJoinplug-in ao unir uma instância Linux a um Active Directory domínio. O plug-in altera o nome do host das instâncias Linux para o formato EC2 AMAZ-.XXXXXXXPara obter mais informações sobreaws:domainJoin, consulte a Referência de plug-ins de documentos de comando do AWS Systems Manager no Guia do usuário do AWS Systems Manager . -

Na seção Tipo de instância, escolha o tipo de instância que você gostaria de usar na lista suspensa Tipo de instância.

-

Na seção Par de chaves: login, é possível optar por criar um novo par de chaves ou escolher um par de chaves existente. Para criar um novo par de chaves, escolha Criar par de chaves. Insira um nome para o par de chaves e selecione uma opção para Tipo de par de chaves e Formato do arquivo de chave privada. Para salvar a chave privada em um formato que possa ser usado com o OpenSSH, escolha .pem. Para salvar a chave privada em um formato que possa ser usado com o PuTTY, escolha .ppk. Escolha Criar par de chaves. O arquivo de chave privada é baixado automaticamente pelo navegador. Salve o arquivo de chave privada em um lugar seguro.

Importante

Esta é a única chance de você salvar o arquivo de chave privada.

-

Na página Iniciar uma instância, na seção Configurações de rede, escolha Editar. Escolha a VPC na qual seu diretório foi criado na lista suspensa VPC: obrigatório.

-

Escolha uma das sub-redes públicas em sua VPC na lista suspensa Sub-rede. A sub-rede escolhida deve ter todo o tráfego externo ser roteado para um gateway da Internet. Caso contrário, não será possível conectar-se à instância de maneira remota.

Para obter mais informações sobre como conectar a um gateway da Internet, consulte Conectar à Internet usando um gateway da Internet no Guia do usuário da Amazon VPC.

-

Em Atribuir IP público automaticamente, escolha Habilitar.

Para obter mais informações sobre endereçamento IP público e privado, consulte Endereçamento IP de EC2 instâncias da Amazon no Guia EC2 do usuário da Amazon.

-

Para configurações de Firewall (grupos de segurança), é possível usar as configurações padrão ou fazer alterações para atender às suas necessidades.

-

Para opções de Configurar armazenamento, é possível usar as configurações padrão ou fazer alterações para atender às suas necessidades.

-

Selecione a seção Detalhes avançados, escolha seu domínio na lista suspensa Diretório de associação ao domínio.

nota

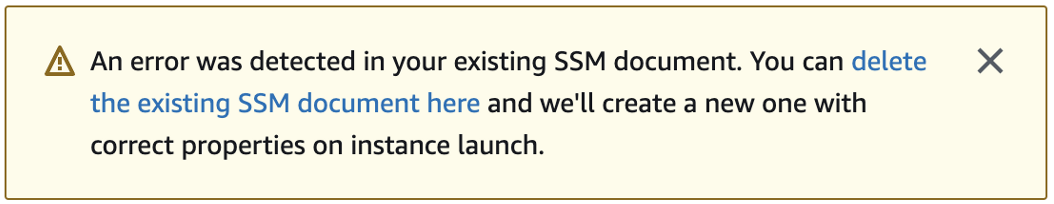

Depois de escolher o diretório de associação do domínio, você verá:

Esse erro ocorre se o assistente de EC2 inicialização identificar um documento SSM existente com propriedades inesperadas. Você pode executar uma das seguintes ações:

Se você editou anteriormente o documento SSM e as propriedades são esperadas, escolha fechar e continue com a execução da EC2 instância sem alterações.

Selecione o link Excluir o documento do SSM existente aqui para excluir o documento do SSM. Isso permitirá a criação de um documento do SSM com as propriedades corretas. O documento SSM será criado automaticamente quando você iniciar a EC2 instância.

-

Para o perfil da instância do IAM, escolha a função do IAM que você criou anteriormente na seção de pré-requisitos Etapa 2: Criar a função Linux. EC2 DomainJoin

-

Escolha Iniciar instância.

nota

Se você estiver realizando uma associação direta a domínio com o SUSE Linux, uma reinicialização será necessária antes que as autenticações funcionem. Para reinicializar o SUSE via terminal Linux, digite sudo reboot.