As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Exemplos de EBS criptografia da Amazon

Quando você cria um EBS recurso criptografado, ele é criptografado pela KMS chave padrão da sua conta para EBS criptografia, a menos que você especifique uma chave gerenciada pelo cliente diferente nos parâmetros de criação do volume ou no mapeamento do dispositivo de bloco para a instância AMI ou.

Os exemplos a seguir ilustram como é possível gerenciar o estado de criptografia de seus volumes e snapshots. Para obter uma lista completa de casos de criptografia, consulte a tabela de resultados de criptografia.

Exemplos

- Restaurar um volume não criptografado (criptografia por padrão não habilitada)

- Restaurar um volume não criptografado (criptografia por padrão habilitada)

- Copiar um snapshot não criptografado (criptografia por padrão não habilitada)

- Copiar um snapshot não criptografado (criptografia por padrão habilitada)

- Criptografar novamente um volume criptografado

- Criptografar novamente um snapshot criptografado

- Migrar dados entre volumes criptografados e não criptografados

- Resultados da criptografia

Restaurar um volume não criptografado (criptografia por padrão não habilitada)

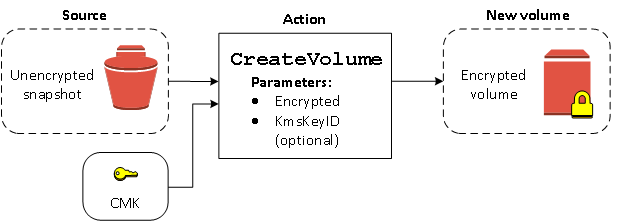

Sem a criptografia por padrão habilitada, um volume restaurado de um snapshot não criptografado é não criptografado por padrão. No entanto, é possível criptografar o volume resultante configurando o parâmetro Encrypted e, opcionalmente, o parâmetro KmsKeyId. O diagrama a seguir ilustra o processo.

Se você omitir o KmsKeyId parâmetro, o volume resultante será criptografado usando sua KMS chave padrão para EBS criptografia. Você deve especificar uma ID de KMS chave para criptografar o volume em uma KMS chave diferente.

Para obter mais informações, consulte Crie um EBS volume da Amazon.

Restaurar um volume não criptografado (criptografia por padrão habilitada)

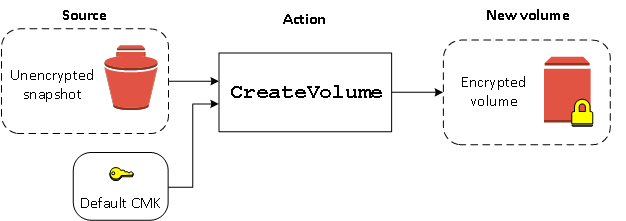

Quando você habilita a criptografia por padrão, a criptografia é obrigatória para volumes restaurados de instantâneos não criptografados, e nenhum parâmetro de criptografia é necessário para que sua KMS chave padrão seja usada. O diagrama a seguir mostra este simples caso padrão:

Se quiser criptografar o volume restaurado com uma chave de criptografia simétrica gerenciada pelo cliente, você deverá fornecer os parâmetros Encrypted e KmsKeyId, conforme mostrado em Restaurar um volume não criptografado (criptografia por padrão não habilitada).

Copiar um snapshot não criptografado (criptografia por padrão não habilitada)

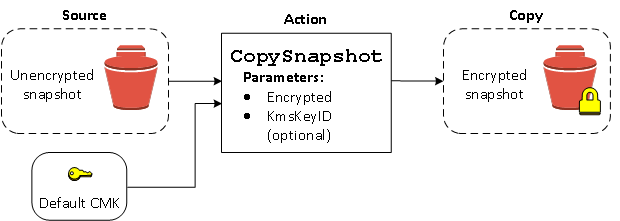

Sem a criptografia por padrão habilitada, uma cópia de um snapshot não criptografado é não criptografado por padrão. No entanto, é possível criptografar o snapshot resultante configurando o parâmetro Encrypted e, opcionalmente, o parâmetro KmsKeyId. Se você omitirKmsKeyId, o instantâneo resultante será criptografado pela chave padrãoKMS. Você deve especificar uma ID de KMS chave para criptografar o volume em uma chave de criptografia KMS simétrica diferente.

O diagrama a seguir ilustra o processo.

Você pode criptografar um EBS volume copiando um instantâneo não criptografado em um instantâneo criptografado e, em seguida, criando um volume a partir do instantâneo criptografado. Para obter mais informações, consulte Copiar um EBS snapshot da Amazon.

Copiar um snapshot não criptografado (criptografia por padrão habilitada)

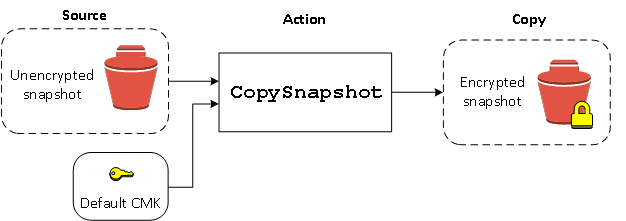

Quando você habilita a criptografia por padrão, a criptografia é obrigatória para cópias de instantâneos não criptografados, e nenhum parâmetro de criptografia é necessário se sua KMS chave padrão for usada. O diagrama a seguir ilustra este caso padrão:

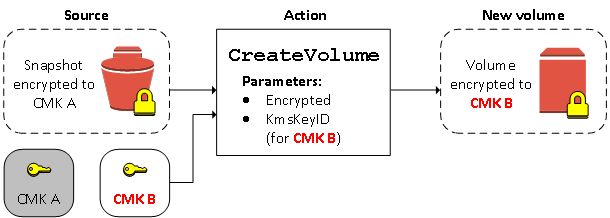

Criptografar novamente um volume criptografado

Quando a CreateVolume ação opera em um instantâneo criptografado, você tem a opção de criptografá-lo novamente com uma chave diferente. KMS O diagrama a seguir ilustra o processo. Neste exemplo, você possui duas KMS chaves, a chave A e a KMS KMS chave B. O instantâneo de origem é criptografado pela KMS chave A. Durante a criação do volume, com o ID da KMS KMS chave B especificado como parâmetro, os dados de origem são automaticamente descriptografados e, em seguida, criptografados novamente pela chave B. KMS

Para obter mais informações, consulte Crie um EBS volume da Amazon.

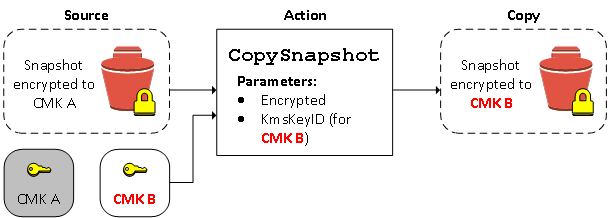

Criptografar novamente um snapshot criptografado

A capacidade de criptografar um instantâneo durante a cópia permite que você aplique uma nova KMS chave de criptografia simétrica a um instantâneo já criptografado que você possui. Os volumes restaurados da cópia resultante só podem ser acessados usando a nova KMS chave. O diagrama a seguir ilustra o processo. Neste exemplo, você possui duas KMS chaves, KMS chave A e KMS chave B. O instantâneo de origem é criptografado pela KMS chave A. Durante a cópia, com o ID da KMS KMS chave B especificado como parâmetro, os dados de origem são automaticamente recriptografados pela KMS chave B.

Em um cenário relacionado, é possível optar por aplicar novos parâmetros de criptografia a uma cópia de um snapshot que tenha sido compartilhado com você. Por padrão, a cópia é criptografada com uma KMS chave compartilhada pelo proprietário do snapshot. No entanto, recomendamos que você crie uma cópia do snapshot compartilhado usando uma KMS chave diferente que você controla. Isso protege seu acesso ao volume se a KMS chave original for comprometida ou se o proprietário revogar a KMS chave por qualquer motivo. Para obter mais informações, consulte Cópia de snapshot e criptografia.

Migrar dados entre volumes criptografados e não criptografados

Quando você tem acesso a volumes criptografados e não criptografados, pode transferir livremente dados entre eles. EC2realiza as operações de criptografia e descriptografia de forma transparente.

Por exemplo: use o comando rsync para copiar os dados. No comando a seguir, os dados de origem estão localizados em /mnt/source e o volume de destino está montado em /mnt/destination.

[ec2-user ~]$sudo rsync -avh --progress/mnt/source//mnt/destination/

Por exemplo: use o comando robocopy para copiar os dados. No comando a seguir, os dados de origem estão localizados em D:\ e o volume de destino está montado em E:\.

PS C:\>robocopyD:\sourcefolderE:\destinationfolder/e /copyall /eta

É recomendável usar pastas, em vez de copiar um volume inteiro, para evitar possíveis problemas com pastas ocultas.

Resultados da criptografia

A tabela a seguir descreve o resultado da criptografia para cada combinação possível de configurações.

| A criptografia está ativada? | A criptografia está ativada por padrão? | Origem do volume | Padrão (nenhuma chave gerenciada pelo cliente especificada) | Personalizado (chave gerenciada pelo cliente especificada) |

|---|---|---|---|---|

| Não | Não | Novo volume (vazio) | Não criptografado | N/D |

| Não | Não | Snapshot não criptografado pertencente a você | Não criptografado | |

| Não | Não | Snapshot criptografado pertencente a você | Criptografado pela mesma chave | |

| Não | Não | Snapshot não criptografado compartilhado com você | Não criptografado | |

| Não | Não | Snapshot criptografado compartilhado com você | Criptografado por chave padrão gerenciada pelo cliente* | |

| Sim | Não | Novo volume | Criptografado por chave padrão gerenciada pelo cliente | Criptografado por uma chave gerenciada pelo cliente especificada** |

| Sim | Não | Snapshot não criptografado pertencente a você | Criptografado por chave padrão gerenciada pelo cliente | |

| Sim | Não | Snapshot criptografado pertencente a você | Criptografado pela mesma chave | |

| Sim | Não | Snapshot não criptografado compartilhado com você | Criptografado por chave padrão gerenciada pelo cliente | |

| Sim | Não | Snapshot criptografado compartilhado com você | Criptografado por chave padrão gerenciada pelo cliente | |

| Não | Sim | Novo volume (vazio) | Criptografado por chave padrão gerenciada pelo cliente | N/D |

| Não | Sim | Snapshot não criptografado pertencente a você | Criptografado por chave padrão gerenciada pelo cliente | |

| Não | Sim | Snapshot criptografado pertencente a você | Criptografado pela mesma chave | |

| Não | Sim | Snapshot não criptografado compartilhado com você | Criptografado por chave padrão gerenciada pelo cliente | |

| Não | Sim | Snapshot criptografado compartilhado com você | Criptografado por chave padrão gerenciada pelo cliente | |

| Sim | Sim | Novo volume | Criptografado por chave padrão gerenciada pelo cliente | Criptografado por uma chave gerenciada pelo cliente especificada |

| Sim | Sim | Snapshot não criptografado pertencente a você | Criptografado por chave padrão gerenciada pelo cliente | |

| Sim | Sim | Snapshot criptografado pertencente a você | Criptografado pela mesma chave | |

| Sim | Sim | Snapshot não criptografado compartilhado com você | Criptografado por chave padrão gerenciada pelo cliente | |

| Sim | Sim | Snapshot criptografado compartilhado com você | Criptografado por chave padrão gerenciada pelo cliente |

* Essa é a chave padrão gerenciada pelo cliente usada para EBS criptografia da AWS conta e da região. Por padrão, essa é uma chave exclusiva Chave gerenciada pela AWS paraEBS, ou você pode especificar uma chave gerenciada pelo cliente.

** Esta é uma chave gerenciada pelo cliente especificada para o volume no momento do lançamento. Essa chave gerenciada pelo cliente é usada em vez da chave gerenciada pelo cliente padrão para a AWS conta e a região.