As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Melhores práticas de segurança

Este guia fornece conselhos sobre a proteção de informações, sistemas e ativos que dependem do EKS e, ao mesmo tempo, agrega valor comercial por meio de avaliações de risco e estratégias de mitigação. A orientação aqui contida faz parte de uma série de guias de melhores práticas que a AWS está publicando para ajudar os clientes a implementar o EKS de acordo com as melhores práticas. Guias de desempenho, excelência operacional, otimização de custos e confiabilidade estarão disponíveis nos próximos meses.

Como usar este guia

Este guia é destinado a profissionais de segurança responsáveis por implementar e monitorar a eficácia dos controles de segurança para clusters EKS e as cargas de trabalho que eles suportam. O guia está organizado em diferentes áreas temáticas para facilitar o consumo. Cada tópico começa com uma breve visão geral, seguida por uma lista de recomendações e melhores práticas para proteger seus clusters EKS. Os tópicos não precisam ser lidos em uma ordem específica.

Entendendo o modelo de responsabilidade compartilhada

Segurança e conformidade são consideradas responsabilidades compartilhadas ao usar um serviço gerenciado como o EKS. De um modo geral, a AWS é responsável pela segurança “da” nuvem, enquanto você, o cliente, é responsável pela segurança “na” nuvem. Com o EKS, a AWS é responsável pelo gerenciamento do plano de controle do Kubernetes gerenciado pelo EKS. Isso inclui os nós do plano de controle do Kubernetes, o banco de dados ETCD e outras infraestruturas necessárias para que a AWS forneça um serviço seguro e confiável. Como consumidor do EKS, você é o principal responsável pelos tópicos deste guia, por exemplo, IAM, segurança de pod, segurança de tempo de execução, segurança de rede e assim por diante.

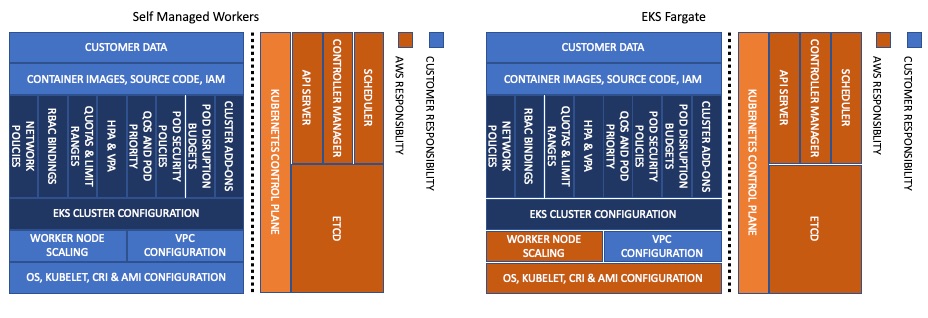

Quando se trata de segurança da infraestrutura, a AWS assumirá responsabilidades adicionais à medida que você migrar de trabalhadores autogerenciados para grupos de nós gerenciados e para o Fargate. Por exemplo, com o Fargate, a AWS se torna responsável por proteger a instância/tempo de execução subjacente usada para executar seus pods.

Modelo de responsabilidade compartilhada - Fargate

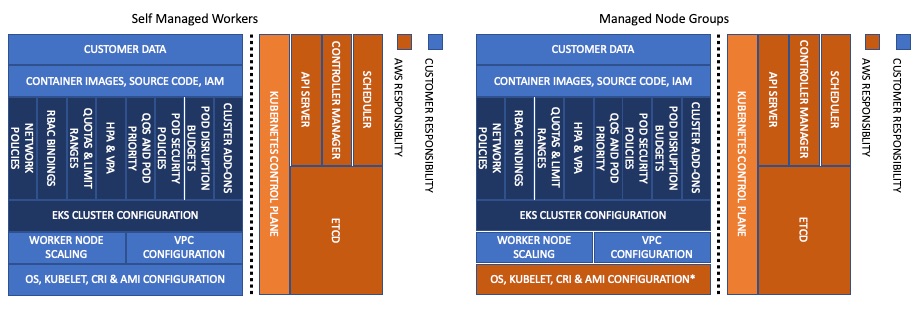

A AWS também assumirá a responsabilidade de manter a AMI otimizada do EKS atualizada com as versões de patch e patches de segurança do Kubernetes. Os clientes que usam grupos de nós gerenciados (MNG) são responsáveis por atualizar seus grupos de nós para a AMI mais recente por meio da API EKS, CLI, Cloudformation ou console da AWS. Além disso, ao contrário do Fargate, não MNGs escalará automaticamente sua infraestrutura/cluster. Isso pode ser feito pelo autoescalador de cluster ou por outras tecnologias, como Karpenter, escalonamento automático

Modelo de responsabilidade compartilhada - MNG

Antes de projetar seu sistema, é importante saber onde está a linha de demarcação entre suas responsabilidades e o provedor do serviço (AWS).

Para obter informações adicionais sobre o modelo de responsabilidade compartilhada, consulte https://aws.amazon.com/compliance/shared-responsibility-model/

Introdução

Há várias áreas de melhores práticas de segurança que são pertinentes ao usar um serviço gerenciado do Kubernetes, como o EKS:

-

Gerenciamento de Identidade e Acesso

-

Segurança do pod

-

Segurança em tempo de execução

-

Segurança de rede

-

Multilocação

-

Conta múltipla para locação múltipla

-

Controles de Detective

-

Segurança da infraestrutura

-

Criptografia de dados e gerenciamento de segredos

-

Conformidade regulatória

-

Resposta a incidentes e análise forense

-

Segurança de imagem

Como parte do projeto de qualquer sistema, você precisa pensar em suas implicações de segurança e nas práticas que podem afetar sua postura de segurança. Por exemplo, você precisa controlar quem pode realizar ações em relação a um conjunto de recursos. Você também precisa da capacidade de identificar rapidamente incidentes de segurança, proteger seus sistemas e serviços contra acesso não autorizado e manter a confidencialidade e a integridade dos dados por meio da proteção de dados. Ter um conjunto de processos bem definido e ensaiado para responder a incidentes de segurança também melhorará sua postura de segurança. Essas ferramentas e técnicas são importantes porque ajudam a sustentar objetivos como evitar perdas financeiras ou cumprir obrigações regulatórias.

A AWS ajuda as organizações a atingirem suas metas de segurança e conformidade oferecendo um rico conjunto de serviços de segurança que evoluíram com base no feedback de um amplo conjunto de clientes preocupados com a segurança. Ao oferecer uma base altamente segura, os clientes podem passar menos tempo realizando “trabalhos pesados indiferenciados” e mais tempo alcançando seus objetivos comerciais.

Feedback

Este guia está sendo lançado GitHub para coletar feedback direto e sugestões da comunidade mais ampla do EKS/Kubernetes. Se você tem uma prática recomendada que acha que devemos incluir no guia, registre um problema ou envie um PR no GitHub repositório. Nossa intenção é atualizar o guia periodicamente à medida que novos recursos são adicionados ao serviço ou quando uma nova prática recomendada evolui.

Outras fontes de leitura

Whitepaper de segurança do Kubernetes

O CNCF também publicou um white paper

Ferramentas e recursos

Workshop de imersão em segurança do Amazon EKS