As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Exemplo: Iniciar uma aplicação do Elastic Beanstalk em uma VPC com bastion hosts

Esta seção explica como implantar uma aplicação Elastic Beanstalk dentro de uma VPC usando um bastion host e por que você implementaria essa topologia.

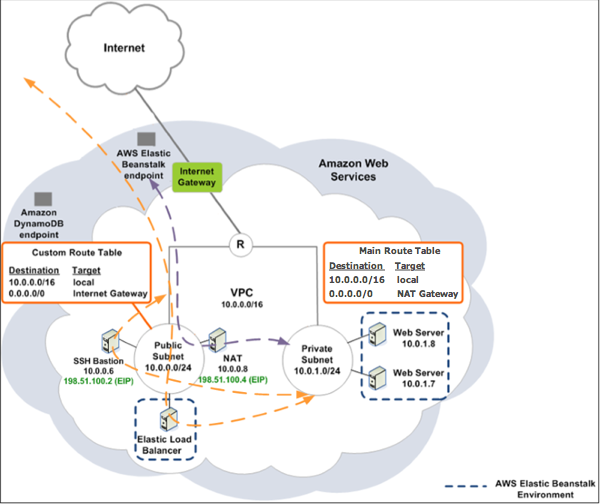

Se as instâncias do Amazon EC2 estiverem localizadas em uma sub-rede privada, você não poderá se conectar a elas remotamente. Para se conectar às suas instâncias, configure os servidores bastion na sub-rede pública para atuarem como proxies. Por exemplo, configure encaminhadores da porta SSH ou gateways RDP na sub-rede pública para atuar como proxy do tráfego que vai para os servidores de banco de dados de sua própria rede. Esta seção fornece um exemplo de como criar uma VPC com uma sub-rede pública e privada. As instâncias estão localizadas na sub-rede privada, e o bastion host, o gateway NAT e o load balancer estão localizados na sub-rede pública. A infraestrutura terá aparência semelhante ao diagrama a seguir.

Para implantar uma aplicação do Elastic Beanstalk em uma VPC usando um bastion host, conclua as etapas descritas nas subseções a seguir.

Etapas

Criar uma VPC com uma sub-rede privada e pública

Complete todos os procedimentos em VPC pública/privada. Ao implantar a aplicação, especifique um par de chaves do Amazon EC2 para as instâncias para que você possa se conectar a elas remotamente. Para obter mais informações sobre como especificar o par de chaves da instância, consulte As EC2 instâncias da Amazon para seu ambiente Elastic Beanstalk.

Criar e configurar o grupo de segurança do bastion host

Crie um grupo de segurança para o bastion host e adicione regras que permitam tráfego SSH de entrada da Internet e de saída para a sub-rede privada que contém as instâncias do Amazon EC2.

Para criar o security group do bastion host

Abra o console da Amazon VPC em https://console.aws.amazon.com/vpc/

. -

No painel de navegação, escolha Grupos de segurança.

-

Escolha Create Security Group.

-

Na caixa de diálogo Create Security Group (Criar grupo de segurança), informe o seguinte e escolha Yes, Create (Sim, criar).

- Name tag (Tag do nome) (opcional)

-

Informe uma tag de nome para o grupo de segurança.

- Group name

-

Informe o nome do grupo de segurança.

- Descrição

-

Informe uma descrição para o grupo de segurança.

- VPC

-

Selecione a VPC.

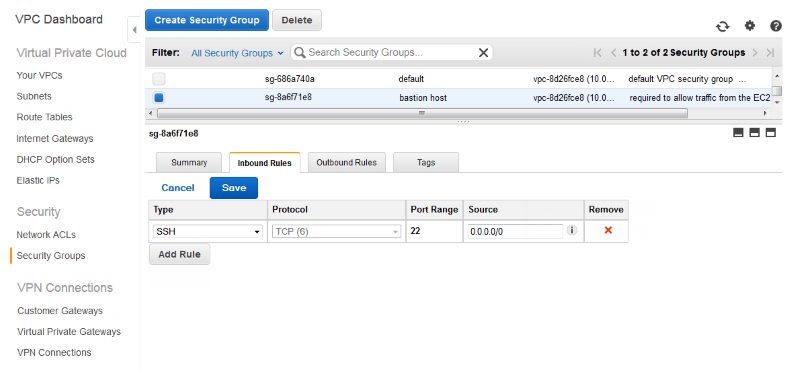

O grupo de segurança é criado e exibido na página Security Groups (Grupos de segurança). Ele tem uma ID (por exemplo,

sg-xxxxxxxx). Talvez você precise ativar a coluna de Group ID (ID de grupo) clicando em Show/Hide (Mostrar/ocultar) no canto superior direito da página.

Para configurar o security group do bastion host.

-

Na lista de security groups, marque a caixa de seleção do security group que acabou de criar para o bastion host.

-

Na guia Inbound Rules, escolha Edit.

-

Se necessário, escolha Add another rule.

-

Se o bastion host é uma instância do Linux, em Type, selecione SSH.

Se o bastion host é uma instância do Windows, em Tipo, selecione RDP.

-

Insira o intervalo de CIDR de origem desejado no campo Source e escolha Save.

-

Na guia Inbound Rules (Regras de saída), escolha Edit (Editar).

-

Se necessário, escolha Add another rule.

-

Em Type (Tipo), selecione o tipo de dados que você especificou para a regra de entrada.

-

No campo Source (Origem), insira a variação de CIDR da sub-rede dos hosts na sub-rede privada do VPC.

Para encontrá-lo:

Abra o console da Amazon VPC em https://console.aws.amazon.com/vpc/

. -

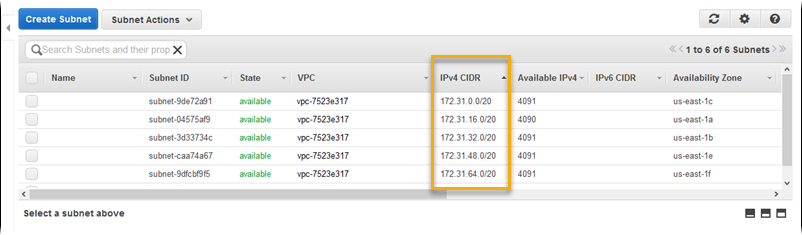

No painel de navegação, escolha Sub-redes.

-

Observe o valor em IPv4 CIDR para cada Zona de disponibilidade na qual você tem hosts que você deseja que o bastion host seja uma ponte para.

nota

Se você tiver hosts em várias zonas de disponibilidade, crie uma regra de saída para cada uma dessas zonas de disponibilidade.

-

Escolha Salvar.

Atualizar o grupo de segurança da instância

Por padrão, o security group que você criou para suas instâncias não permite o tráfego de entrada. Embora o Elastic Beanstalk modifique o grupo padrão das instâncias para permitir o tráfego SSH, é necessário modificar o grupo de segurança da instância personalizada para permitir o tráfego RDP, caso suas instâncias sejam do Windows.

Para atualizar o security group da instância para RDP

-

Na lista de security groups, marque a caixa de seleção do security group da instância.

-

Na guia Entrada, escolha Editar.

-

Se necessário, escolha Add another rule.

-

Insira os valores a seguir e escolha Save.

- Tipo

-

RDP - Protocolo

-

TCP - Intervalo de portas

-

3389 - Origem

-

Insira o ID do security group do bastion host (por exemplo,

sg-8a6f71e8) e escolha Save.

Criar um bastion host

Para criar um bastion host, execute uma instância do Amazon EC2 na sua sub-rede pública que atua como um bastion host.

Para obter mais informações sobre como configurar um bastion host para instâncias do Windows na sub-rede privada, consulte Controlar o acesso de rede para instâncias do EC2 usando um servidor bastion

Para obter mais informações sobre como configurar um bastion host para instâncias Linux na sub-rede privada, consulte Conexão segura com instâncias Linux executadas em uma VPC privada da Amazon