As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Criptografia de dados em trânsito

Este tópico explica as diferentes opções disponíveis para criptografar os dados do arquivo enquanto eles estão em trânsito entre um FSx sistema de arquivos do ONTAP e os clientes conectados. Ele também oferece orientação para ajudar você a escolher qual o método de criptografia mais adequado para seu fluxo de trabalho.

Todos os dados que fluem Regiões da AWS pela rede AWS global são criptografados automaticamente na camada física antes de saírem das instalações AWS protegidas. Todo o tráfego entre as zonas de disponibilidade é criptografado. Camadas adicionais de criptografia, inclusive as listadas nesta seção, fornecem mais proteções. Para obter mais informações sobre como AWS fornece proteção para o fluxo de dados Regiões da AWS, zonas disponíveis e instâncias, consulte Criptografia em trânsito no Guia do usuário do Amazon Elastic Compute Cloud para instâncias Linux.

O Amazon FSx for NetApp ONTAP oferece suporte aos seguintes métodos para criptografar dados em trânsito entre FSx os sistemas de arquivos ONTAP e os clientes conectados:

Todos os métodos suportados para criptografar dados em trânsito usam algoritmos criptográficos AES-256 padrão do setor que fornecem criptografia de força corporativa.

Como escolher um método para criptografar dados em trânsito

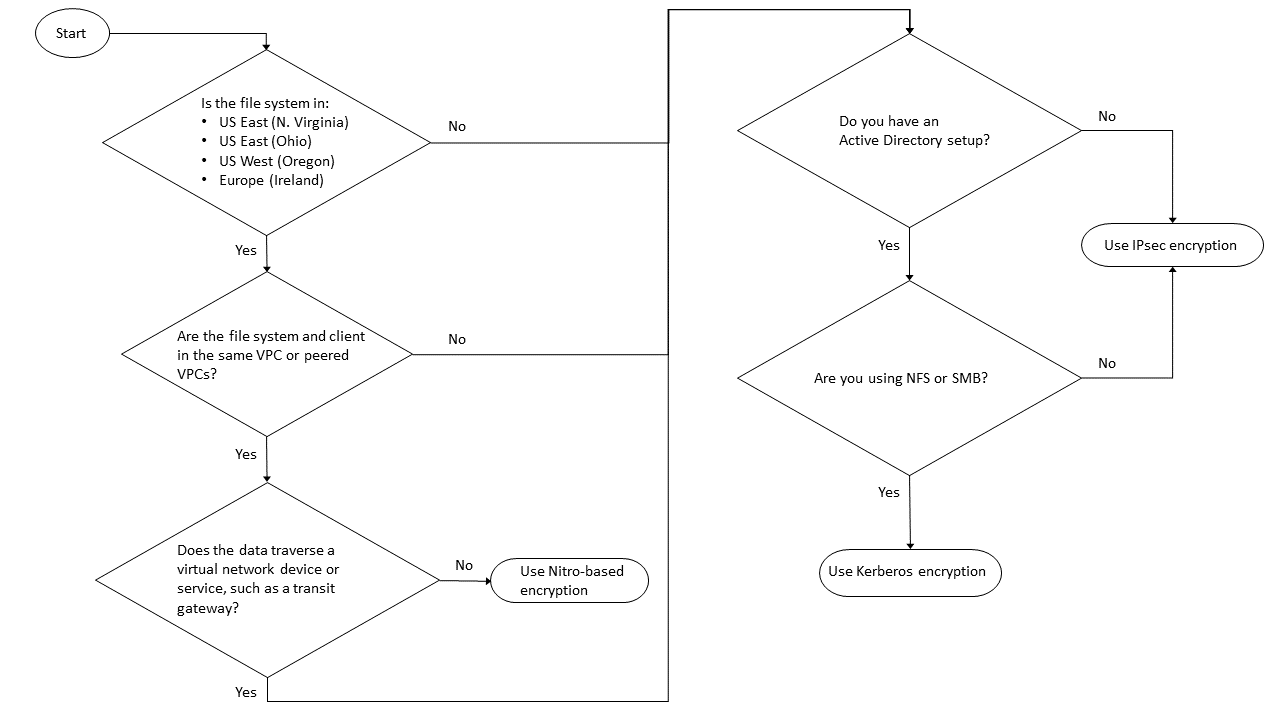

Esta seção fornece informações que podem ajudar você a decidir qual dos métodos de criptografia em trânsito com suporte é melhor para seu fluxo de trabalho. Consulte esta seção novamente ao explorar as opções com suporte descritas detalhadamente nas seções a seguir.

Há vários fatores a serem considerados ao escolher como você criptografará os dados em trânsito entre o sistema de arquivos FSx for ONTAP e os clientes conectados. Esses fatores incluem:

O em Região da AWS que seu sistema de arquivos FSx for ONTAP está sendo executado.

O tipo de instância no qual o cliente está sendo executado.

A localização do cliente que está acessando o sistema de arquivos.

Requisitos de performance da rede.

O protocolo de dados que você deseja criptografar.

Se estiver usando o Microsoft Active Directory.

- Região da AWS

A configuração em Região da AWS que seu sistema de arquivos está sendo executado determina se você pode ou não usar a criptografia baseada no Amazon Nitro. Para obter mais informações, consulte Criptografando dados em trânsito com o AWS Nitro System.

- Tipo de instância do cliente

Você pode usar a criptografia baseada no Amazon Nitro se o cliente que está acessando seu sistema de arquivos estiver sendo executado em qualquer um dos tipos de instância Amazon EC2 Mac, Linux ou Windows compatíveis, e seu fluxo de trabalho atender a todos os outros requisitos de uso da criptografia baseada em Nitro. Não há requisitos de tipo de instância de cliente para usar o Kerberos ou IPsec a criptografia.

- Client location (Localização do cliente)

-

A localização do cliente que acessa dados em relação à localização do sistema de arquivos afeta quais métodos de criptografia em trânsito estão disponíveis para uso. Você poderá usar qualquer um dos métodos de criptografia com suporte se o cliente e o sistema de arquivos estiverem localizados na mesma VPC. O mesmo acontece se o cliente e o sistema de arquivos estiverem localizados em peering VPCs, desde que o tráfego não passe por um dispositivo ou serviço de rede virtual, como um gateway de trânsito. A criptografia baseada em Nitro não será uma opção disponível se o cliente não estiver na mesma VPC ou na VPC emparelhada, ou se o tráfego passar por um dispositivo ou serviço de rede virtual.

- Performance de rede

-

O uso da criptografia baseada no Amazon Nitro não tem impacto na performance da rede. Isso ocorre porque as EC2 instâncias suportadas da Amazon utilizam os recursos de descarga do hardware subjacente do Nitro System para criptografar automaticamente o tráfego em trânsito entre as instâncias.

O uso do Kerberos ou da IPsec criptografia afeta o desempenho da rede. Isso ocorre porque esses dois métodos de criptografia são baseados em software, o que exige que o cliente e o servidor usem recursos de computação para criptografar e decriptografar o tráfego em trânsito.

- Protocolo de dados

-

Você pode usar criptografia e IPsec criptografia baseadas no Amazon Nitro com todos os protocolos compatíveis — NFS, SMB e iSCSI. Você pode usar a criptografia Kerberos com os protocolos NFS e SMB (com um Active Directory).

- Active Directory

Se você estiver usando Microsoft Active Directory, você pode usar a criptografia Kerberos nos protocolos NFS e SMB.

Use o diagrama a seguir como ajuda para decidir qual método de criptografia em trânsito usar.

IPsec a criptografia é a única opção disponível quando todas as condições a seguir se aplicam ao seu fluxo de trabalho:

Você está usando o protocolo NFS, SMB ou iSCSI.

Seu fluxo de trabalho não dá suporte ao uso da criptografia baseada no Amazon Nitro.

Você não está usando um Microsoft Domínio do Active Directory.

Criptografando dados em trânsito com o AWS Nitro System

Com a criptografia baseada em Nitro, os dados em trânsito são criptografados automaticamente quando os clientes que acessam seus sistemas de arquivos estão sendo executados em tipos de instância Amazon EC2 Linux ou Windows compatíveis.

O uso da criptografia baseada no Amazon Nitro não tem impacto na performance da rede. Isso ocorre porque as EC2 instâncias suportadas da Amazon utilizam os recursos de descarga do hardware subjacente do Nitro System para criptografar automaticamente o tráfego em trânsito entre as instâncias.

A criptografia baseada em Nitro é habilitada automaticamente quando os tipos de instância de cliente com suporte estão localizados na mesma Região da AWS e na mesma VPC ou em uma VPC emparelhada com a VPC do sistema de arquivos. Além disso, se o cliente estiver em uma VPC emparelhada, os dados não poderão passar por um dispositivo ou serviço de rede virtual (como um gateway de trânsito) para que a criptografia baseada em Nitro seja habilitada automaticamente. Para obter mais informações sobre criptografia baseada em Nitro, consulte a seção Criptografia em trânsito do Guia EC2 do usuário da Amazon para tipos de instância Linux ou Windows.

A tabela a seguir detalha em Regiões da AWS que a criptografia baseada em Nitro está disponível.

| Geração | Tipos de implantação | Região da AWS |

|---|---|---|

| Sistemas de arquivos de primeira geração1 | Single-AZ 1 Multi-AZ 1 | Leste dos EUA (Norte da Virgínia), Leste dos EUA (Ohio), Oeste dos EUA (Oregon), Europa (Irlanda) |

| Sistemas de arquivos de segunda geração | Single-AZ 2 Multi-AZ 2 | Leste dos EUA (Norte da Virgínia), Leste dos EUA (Ohio), Oeste dos EUA (Norte da Califórnia), Oeste dos EUA (Oregon), Europa (Frankfurt), Europa (Irlanda), Ásia-Pacífico (Sydney) |

1 Os sistemas de arquivos de primeira geração criados a partir de 28 de novembro de 2022 são compatíveis com criptografia em trânsito baseada em Nitro nas Regiões da AWS listadas.

Para obter mais informações sobre Regiões da AWS onde FSx o ONTAP está disponível, consulte Amazon FSx for NetApp ONTAP Pricing.

Para obter mais informações sobre as especificações de desempenho dos sistemas de FSx arquivos ONTAP, consulteImpacto da capacidade de throughput na performance.

Criptografia de dados em trânsito com criptografia baseada em Kerberos

Se você estiver usando Microsoft Active Directory, você pode usar a criptografia baseada em Kerberos nos protocolos NFS e SMB para criptografar dados em trânsito para volumes secundários que SVMs estão associados a um Microsoft Active Directory.

Criptografia de dados em trânsito pelo NFS usando Kerberos

A criptografia de dados em trânsito usando Kerberos tem suporte e protocolos NFSv3 . NFSv4 Para habilitar a criptografia em trânsito usando o Kerberos para o protocolo NFS, consulte Usando o Kerberos com o NFS

Criptografia de dados em trânsito pelo SMB usando Kerberos

Há suporte para criptografia de dados em trânsito pelo protocolo SMB nos compartilhamentos de arquivos mapeados em uma instância de computação compatível com o protocolo SMB 3.0 ou mais recente. Isso inclui tudo Microsoft Windows versões do Microsoft Windows Server 2012 e posterior e do Microsoft Windows 8 e posterior. Quando ativado, o FSx for ONTAP criptografa automaticamente os dados em trânsito usando a criptografia SMB à medida que você acessa seu sistema de arquivos sem a necessidade de modificar seus aplicativos.

FSx para ONTAP, o SMB suporta criptografia de 128 e 256 bits, que é determinada pela solicitação da sessão do cliente. Para obter descrições dos diferentes níveis de criptografia, consulte a seção Definir o nível mínimo de segurança de autenticação do servidor SMB em Gerenciar SMB com a CLI

nota

O cliente determina o algoritmo de criptografia. As autenticações NTLM e Kerberos funcionam com criptografia de 128 e 256 bits. O FSx for ONTAP SMB Server aceita todas as solicitações padrão do cliente Windows, e os controles granulares são gerenciados pelas configurações da Política de Grupo ou do Registro da Microsoft.

Você usa o ONTAP CLI para gerenciar a criptografia em configurações de trânsito ativadas FSx para ONTAP SVMs e volumes. Para acessar o NetApp ONTAP CLI, estabeleça uma sessão SSH na SVM na qual você está fazendo criptografia nas configurações de trânsito, conforme descrito em. Gerenciando SVMs com o ONTAP CLI

Para obter informações sobre como habilitar a criptografia de SMB em uma SVM ou volume, consulte Habilitar a criptografia de SMB para dados em trânsito.

Criptografando dados em trânsito com IPsec criptografia

FSx for ONTAP suporta o uso do IPsec protocolo no modo de transporte para garantir que os dados estejam continuamente seguros e criptografados enquanto estão em trânsito. IPsec oferece end-to-end criptografia de dados em trânsito entre clientes e FSx para sistemas de arquivos ONTAP para todo o tráfego IP suportado — protocolos NFS, iSCSI e SMB. Com a IPsec criptografia, você estabelece um IPsec túnel entre um FSx para ONTAP SVM configurado com IPsec ativado e um IPsec cliente em execução no cliente conectado acessando os dados.

Recomendamos que você use IPsec para criptografar dados em trânsito pelos protocolos NFS, SMB e iSCSI ao acessar seus dados de clientes que não oferecem suporte à criptografia baseada em Nitro e se seu cliente não SVMs estiverem associados a um Active Directory, o que é necessário para criptografia baseada em Kerberos. IPsec a criptografia é a única opção disponível para criptografar dados em trânsito para tráfego iSCSI quando seu cliente iSCSI não oferece suporte à criptografia baseada em Nitro.

Para IPsec autenticação, você pode usar chaves pré-compartilhadas (PSKs) ou certificados. Se você estiver usando uma PSK, o IPsec cliente que você usa deve oferecer suporte ao Internet Key Exchange versão 2 (IKEv2) com uma PSK. As etapas de alto nível para configurar a IPsec criptografia no ONTAP e no cliente são as seguintes: FSx

Ative e configure IPsec em seu sistema de arquivos.

Instale e configure IPsec em seu cliente

Configurar IPsec para acesso a vários clientes

Para obter mais informações sobre como configurar IPsec usando PSK, consulte Configurar a segurança IP (IPsec) por meio de criptografia eletrônica

Para obter mais informações sobre como configurar IPsec usando certificados, consulteConfigurando IPsec usando a autenticação de certificado.