Ações de mitigação

Você pode usar o AWS IoT Device Defender para tomar medidas para mitigar problemas encontrados em uma descoberta de Auditoria ou alarme de Detecção.

nota

As ações de mitigação não serão realizadas em descobertas de auditoria suprimidas. Para obter mais informações sobre supressões de descobertas, consulte Supressões de descobertas de auditoria.

Ações de mitigação de auditoria

O AWS IoT Device Defender fornece ações predefinidas para as diferentes verificações de auditoria. Você configura essas ações para a conta da Conta da AWS e aplica-as a um conjunto de descobertas. Essas descobertas podem ser:

-

Todas as descobertas de uma auditoria. Essa opção está disponível no console do AWS IoT e por meio da AWS CLI.

-

Uma lista de descobertas individuais. Essa opção só está disponível usando a AWS CLI.

-

Um conjunto de descobertas filtradas de uma auditoria.

A tabela a seguir lista os tipos de verificações de auditoria e as ações de mitigação com suporte para cada um:

Mapeamento da verificação de auditoria para ações de mitigação | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Verificação de auditoria | Ações de mitigação com suporte | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| REVOKED_CA_CERT_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_CA_CERTIFICATE | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| INTERMEDIATE_CA_REVOKED_FOR_ACTIVE_DEVICE_CERTIFICATES_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_DEVICE_CERTIFICATE, ADD_THINGS_TO_THING_GROUP | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| DEVICE_CERTIFICATE_SHARED_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_DEVICE_CERTIFICATE, ADD_THINGS_TO_THING_GROUP | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| UNAUTHENTICATED_COGNITO_ROLE_OVERLY_PERMISSIVE_CHECK | PUBLISH_FINDING_TO_SNS | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| AUTHENTICATED_COGNITO_ROLE_OVERLY_PERMISSIVE_CHECK | PUBLISH_FINDING_TO_SNS | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| IOT_POLICY_OVERLY_PERMISSIVE_CHECK | PUBLISH_FINDING_TO_SNS, REPLACE_DEFAULT_POLICY_VERSION | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| IOT_POLICY_POTENTIAL_MISCONFIGURATION_CHECK | PUBLISH_FINDING_TO_SNS, REPLACE_DEFAULT_POLICY_VERSION | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| CA_CERTIFICATE_EXPIRING_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_CA_CERTIFICATE | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| CONFLICTING_CLIENT_IDS_CHECK | PUBLISH_FINDING_TO_SNS | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| DEVICE_CERTIFICATE_EXPIRING_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_DEVICE_CERTIFICATE, ADD_THINGS_TO_THING_GROUP | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| REVOKED_DEVICE_CERTIFICATE_STILL_ACTIVE_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_DEVICE_CERTIFICATE, ADD_THINGS_TO_THING_GROUP | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| LOGGING_DISABLED_CHECK | PUBLISH_FINDING_TO_SNS, ENABLE_IOT_LOGGING | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| DEVICE_CERTIFICATE_KEY_QUALITY_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_DEVICE_CERTIFICATE, ADD_THINGS_TO_THING_GROUP | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| CA_CERTIFICATE_KEY_QUALITY_CHECK | PUBLISH_FINDING_TO_SNS, UPDATE_CA_CERTIFICATE | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| IOT_ROLE_ALIAS_OVERLY_PERMISSIVE_CHECK | PUBLISH_FINDING_TO_SNS | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| IOT_ROLE_ALIAS_ALLOWS_ACCESS_TO_UNUSED_SERVICES_CHECK | PUBLISH_FINDING_TO_SNS | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Todas as verificações de auditoria oferecem suporte à publicação das descobertas de auditoria no Amazon SNS para que você possa executar ações personalizadas em resposta à notificação. Cada tipo de verificação de auditoria pode oferecer suporte a ações de mitigação adicionais:

- REVOKED_CA_CERT_CHECK

-

-

Altere o estado do certificado para marcá-lo como inativo no AWS IoT.

-

- DEVICE_CERTIFICATE_SHARED_CHECK

-

-

Altere o estado do certificado do dispositivo para marcá-lo como inativo no AWS IoT.

-

Adicione os dispositivos que usam esse certificado para um grupo de objetos.

-

- UNAUTHENTICATED_COGNITO_ROLE_OVERLY_PERMISSIVE_CHECK

-

-

Não há ações adicionais com suporte.

-

- AUTHENTICATED_COGNITO_ROLE_OVERLY_PERMISSIVE_CHECK

-

-

Não há ações adicionais com suporte.

-

- IOT_POLICY_OVERLY_PERMISSIVE_CHECK

-

-

Adicione uma versão de política do AWS IoT em branco para restringir as permissões.

-

- IOT_POLICY_POTENTIAL_MISCONFIGURATION_CHECK

-

-

Identifique possíveis configurações incorretas nas políticas da AWS IoT.

-

- CA_CERT_APPROACHING_EXPIRATION_CHECK

-

-

Altere o estado do certificado para marcá-lo como inativo no AWS IoT.

-

- CONFLICTING_CLIENT_IDS_CHECK

-

-

Não há ações adicionais com suporte.

-

- DEVICE_CERT_APPROACHING_EXPIRATION_CHECK

-

-

Altere o estado do certificado do dispositivo para marcá-lo como inativo no AWS IoT.

-

Adicione os dispositivos que usam esse certificado para um grupo de objetos.

-

- DEVICE_CERTIFICATE_KEY_QUALITY_CHECK

-

-

Altere o estado do certificado do dispositivo para marcá-lo como inativo no AWS IoT.

-

Adicione os dispositivos que usam esse certificado para um grupo de objetos.

-

- CA_CERTIFICATE_KEY_QUALITY_CHECK

-

-

Altere o estado do certificado para marcá-lo como inativo no AWS IoT.

-

- REVOKED_DEVICE_CERT_CHECK

-

-

Altere o estado do certificado do dispositivo para marcá-lo como inativo no AWS IoT.

-

Adicione os dispositivos que usam esse certificado para um grupo de objetos.

-

- LOGGING_DISABLED_CHECK

-

-

Ativar o registro em log.

-

O AWS IoT Device Defender oferece suporte aos seguintes tipos de ações de mitigação nas descobertas de Auditoria:

|

Tipo de ação |

Observações |

|---|---|

| ADD_THINGS_TO_THING_GROUP | Você especifica o grupo ao qual você deseja adicionar os dispositivos. Você também pode especificar se a associação a um ou mais grupos dinâmicos deverá ser substituída se isso exceder o número máximo de grupos aos quais o objeto pode pertencer. |

| ENABLE_IOT_LOGGING | Você especifica o nível do registro em log e a função com permissões para registro em log. Você não pode especificar um nível de registro em log de DISABLED. |

| PUBLISH_FINDING_TO_SNS | Você especifica o tópico no qual a descoberta deve ser publicada. |

| REPLACE_DEFAULT_POLICY_VERSION | Você especifica o nome do modelo. Substitui a versão da política padrão por uma política padrão ou em branco. Somente um valor de BLANK_POLICY tem suporte atualmente. |

| UPDATE_CA_CERTIFICATE | Você especifica o novo estado do certificado CA. Somente um valor de DEACTIVATE tem suporte atualmente. |

| UPDATE_DEVICE_CERTIFICATE | Você especifica o novo estado para o certificado do dispositivo. Somente um valor de DEACTIVATE tem suporte atualmente. |

Ao configurar ações padrão quando são encontrados problemas durante uma auditoria, você pode responder a esses problemas de forma consistente. Usar essas ações de mitigação definidas também ajuda a resolver os problemas mais rapidamente e com menos possibilidade de erro humano.

Importante

Aplicar ações de mitigação que alteram os certificados, adicionar objetos a um novo grupo de objetos ou substituir a política pode ter um impacto sobre os dispositivos e aplicativos. Por exemplo, os dispositivos talvez não possam se conectar. Considere as implicações das ações de mitigação antes de aplicá-las. Talvez você precise executar outras ações para corrigir os problemas para que os dispositivos e aplicativos possam funcionar normalmente. Por exemplo, pode ser necessário fornecer certificados atualizados de dispositivos. As ações de mitigação podem ajudá-lo a limitar o risco rapidamente, mas você ainda deve executar ações corretivas para resolver os problemas subjacentes.

Algumas ações, como reativar um certificado de dispositivo, só podem ser executadas manualmente. O AWS IoT Device Defender não fornece um mecanismo para reverter automaticamente as ações de mitigação que foram aplicadas.

Excluir ações de mitigação

O AWS IoT Device Defender oferece suporte aos seguintes tipos de ações de mitigação nos alarmes de Detecção:

|

Tipo de ação |

Observações |

|---|---|

| ADD_THINGS_TO_THING_GROUP | Você especifica o grupo ao qual você deseja adicionar os dispositivos. Você também pode especificar se a associação a um ou mais grupos dinâmicos deverá ser substituída se isso exceder o número máximo de grupos aos quais o objeto pode pertencer. |

Como definir e gerenciar ações de mitigação

Você pode usar o console da AWS IoT ou a AWS CLI para definir e gerenciar ações de mitigação para sua Conta da AWS.

Criar ações de mitigação

Cada ação de mitigação que você define é uma combinação de um tipo de ação predefinida e dos parâmetros específicos à sua conta.

Para usar o console do AWS IoT para criar ações de mitigação

-

Na página Ações de mitigação, escolha Criar.

-

Na página Criar uma ação de mitigação, em Nome da ação, insira um nome exclusivo para a ação de mitigação.

-

Em Action type (Tipo de ação), especifique o tipo de ação que você deseja definir.

-

Em Permissões, escolha o perfil do IAM sob cujas permissões a ação é aplicada.

-

Cada tipo de ação solicita um conjunto diferente de parâmetros. Insira os parâmetros para a ação. Por exemplo, se você escolher o tipo de ação Add things to thing group (Adicionar objetos ao grupo de objetos), escolha o grupo de destino e selecione ou desmarque Override dynamic groups (Substituir grupos dinâmicos).

-

Escolha Salvar para salvar a ação de mitigação na conta da AWS.

Para usar a AWS CLI para criar ações de mitigação

-

Use o comando CreateMitigationAction para criar a ação de mitigação. O nome exclusivo que você atribui à ação é usado quando você aplicar essa ação para auditar descobertas. Escolha um nome significativo.

Para usar o console do AWS IoT para visualizar e modificar ações de mitigação

-

Abra a página de Ações de mitigação no console da AWS IoT

. A página Ações de mitigação exibe uma lista de todas as ações de mitigação definidas para a Conta da AWS.

-

Escolha o link do nome da ação de mitigação que você deseja alterar.

-

Escolha Editar e faça alterações na ação de mitigação. Você não pode alterar o nome porque o nome da ação de mitigação é usado para identificá-la.

-

Selecione Atualizar para salvar as alterações na ação de mitigação na Conta da AWS.

Como usar a AWS CLI para listar uma ação de mitigação

-

Use o comando ListMitigationAction para listar as ações de mitigação. Se você desejar alterar ou excluir uma ação de mitigação, anote o nome.

Como usar a AWS CLI para atualizar uma ação de mitigação

-

Use o comando UpdateMitigationAction para alterar a ação de mitigação.

Como usar o console do AWS IoT para excluir uma ação de mitigação

-

Abra a página de Ações de mitigação no console da AWS IoT

. A página Ações de mitigação exibe todas as ações de mitigação que estão definidas para a Conta da AWS.

-

Escolha a ação de mitigação que você deseja excluir e, em seguida, escolha Excluir.

-

Na janela Tem certeza de que deseja excluir, escolha Excluir.

Para usar a AWS CLI para excluir ações de mitigação

-

Use o comando UpdateMitigationAction para alterar a ação de mitigação.

Para usar o console do AWS IoT para visualizar detalhes da ação de mitigação

-

Abra a página de Ações de mitigação no console da AWS IoT

. A página Ações de mitigação exibe todas as ações de mitigação que estão definidas para a Conta da AWS.

-

Escolha o link do nome da ação de mitigação que você deseja visualizar.

Para usar a AWS CLI para visualizar detalhes da ação de mitigação

-

Use o comando DescribeMitigationAction para visualizar detalhes da ação de mitigação.

Aplicar ações de mitigação

Depois de definir um conjunto de ações de mitigação, você pode aplicar essas ações às descobertas de uma auditoria. Ao aplicar ações, você inicia uma tarefa de ações de mitigação de auditoria. Essa tarefa pode levar algum tempo para ser concluída, dependendo do conjunto de descobertas e das ações que você aplicar a elas. Por exemplo, se você tiver um grande grupo de dispositivos cujos certificados expiraram, pode levar algum tempo para desativar todos esses certificados ou para mover esses dispositivos para um grupo de quarentena. Outras ações, como a habilitação do registro em log, podem ser concluídas rapidamente.

Você pode visualizar a lista de execuções de ações e cancelar uma execução que ainda não foi concluída. Ações já executadas como parte da execução de ações cancelada não são revertidas. Se você estiver aplicando várias ações a um conjunto de descobertas e uma dessas ações falhar, a ações subsequentes serão ignoradas para essa descoberta (mas ainda serão aplicadas a outras descobertas). O status da tarefa da descoberta é FAILED. O taskStatus é definido como falha se uma ou mais das ações falharem quando aplicadas às descobertas. As ações são aplicadas na ordem em que são especificadas.

Cada execução de ação aplica um conjunto de ações a um destino. Esse destino pode ser uma lista de descobertas ou todas as descobertas de uma auditoria.

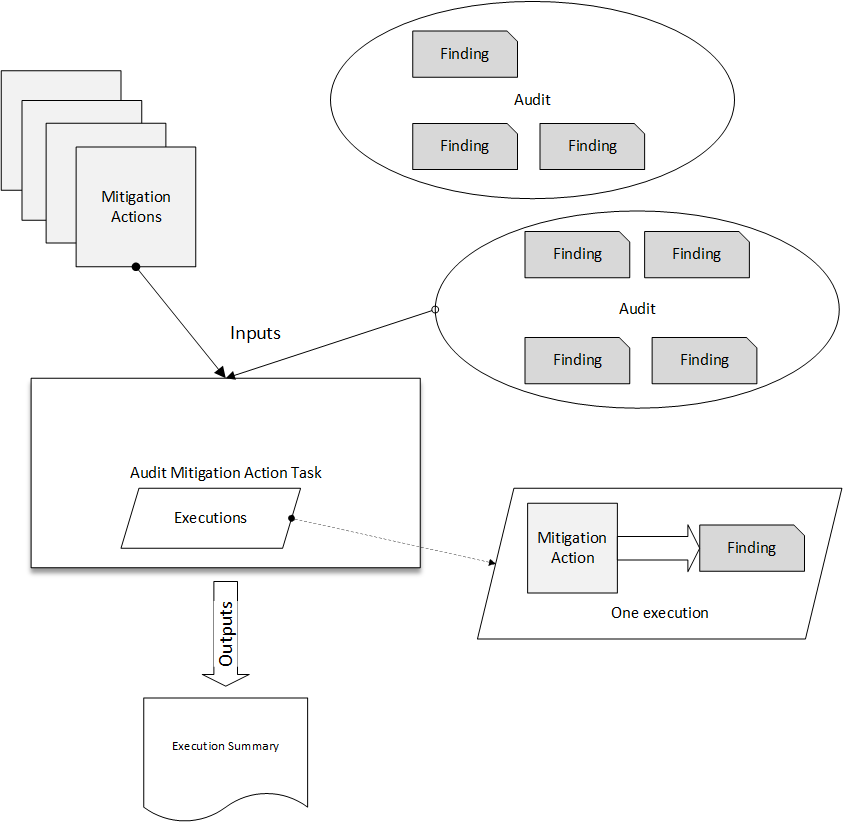

O diagrama a seguir mostra como você pode definir uma tarefa de mitigação de auditoria que usa todas as descobertas de uma auditoria e aplica um conjunto de ações a essas descobertas. Uma única execução aplica uma ação a uma descoberta. A tarefa de ações de mitigação de auditoria gera um resumo da execução.

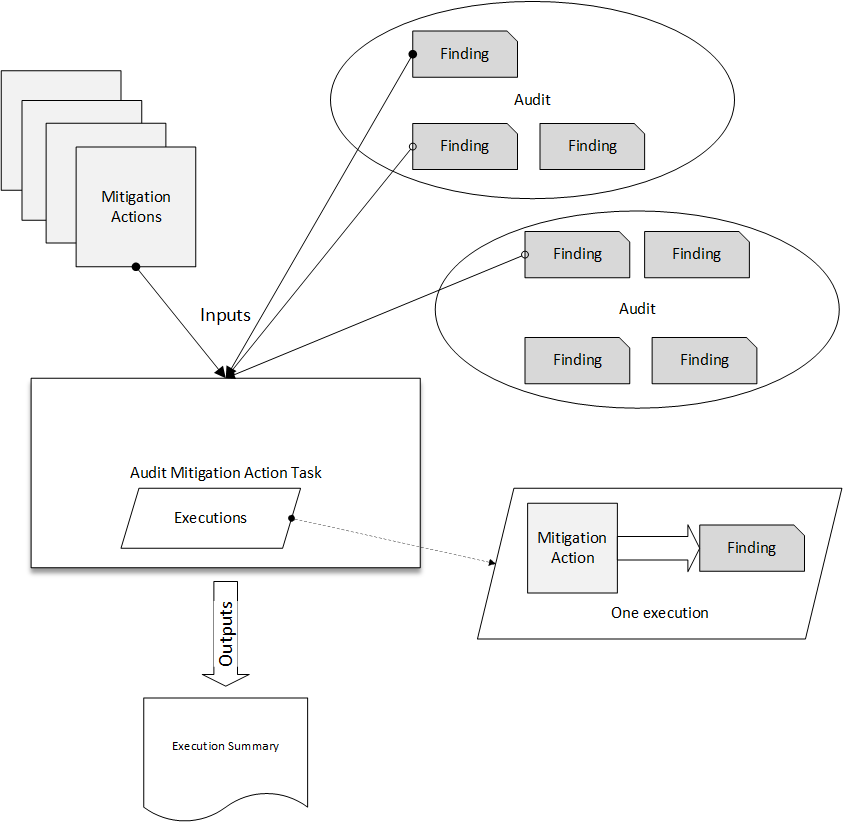

O diagrama a seguir mostra como você pode definir uma tarefa de mitigação de auditoria que usa uma lista de descobertas individuais de uma ou mais auditorias e aplica um conjunto de ações a essas descobertas. Uma única execução aplica uma ação a uma descoberta. A tarefa de ações de mitigação de auditoria gera um resumo da execução.

Você pode usar o console do AWS IoT ou a AWS CLI para aplicar ações de mitigação.

Para usar o console do AWS IoT para aplicar ações de mitigação iniciando uma execução de ações

-

Abra a página de Resultados da auditoria no console AWS IoT

. -

Escolha o nome para a auditoria à qual você deseja aplicar ações.

-

Escolha Iniciar ações de mitigação. Este botão não estará disponível se todas as suas verificações forem compatíveis.

-

Em Iniciar a nova ação de mitigação, o nome da tarefa usa como padrão o ID da auditoria, mas você pode alterá-lo para algo mais significativo.

-

Para cada tipo de verificação que tinha uma ou mais descobertas não compatíveis na auditoria, você pode escolher uma ou mais ações para aplicar. Somente ações válidas para o tipo de verificação são exibidas.

nota

Se você não tiver configurado ações para a Conta da AWS, a lista de ações estará vazia. Você pode escolher o link Criar ação de mitigação para criar uma ou mais ações de mitigação.

-

Quando você tiver especificado todas as ações que deseja aplicar, escolha Iniciar tarefa.

Para usar a AWS CLI para aplicar ações de mitigação iniciando uma execução de ações de mitigação de auditoria

-

Se você desejar aplicar ações a todas as descobertas da auditoria, use o comando ListAuditTasks para encontrar o ID da tarefa.

-

Se você desejar aplicar ações somente a descobertas selecionadas, use o comando ListAuditFindings para obter os IDs das descobertas.

-

Use o comando ListMitigationActions e anote os nomes das ações de mitigação a serem aplicadas.

-

Use o comando StartAuditMitigationActionsTask para aplicar ações ao destino. Anote o ID da tarefa. Você pode usar o ID para verificar o estado da execução de ações, analisar os detalhes ou cancelá-la.

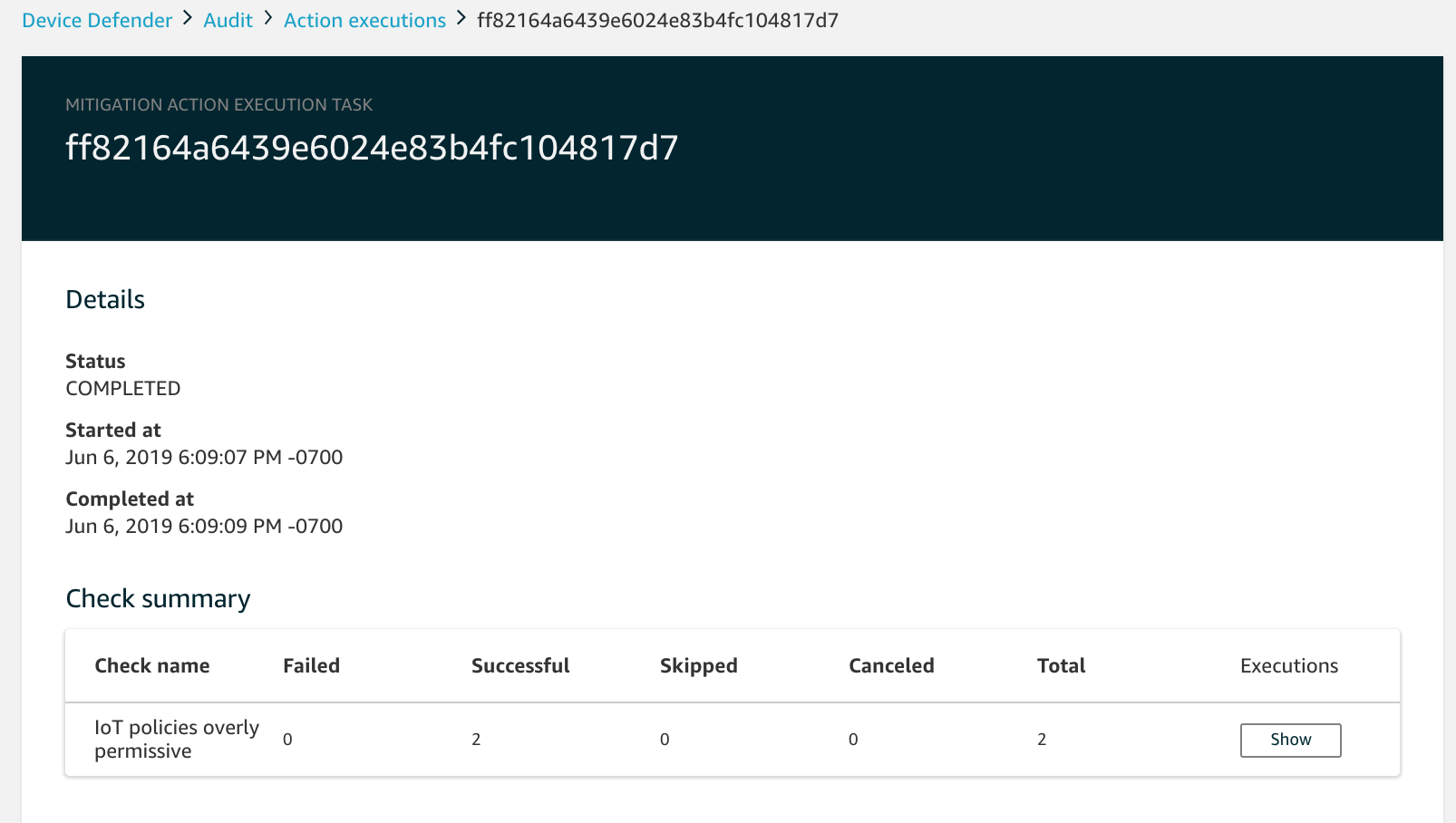

Para usar o console do AWS IoT para visualizar suas execuções de ações

-

Abra a página de Tarefas de ação no console da AWS IoT

. Uma lista de tarefas de ações que mostra quando cada uma foi iniciada e o status atual.

-

Escolha o link Nome para ver os detalhes da tarefa. Os detalhes incluem todas as ações que são aplicadas pela tarefa, seu destino e seu status.

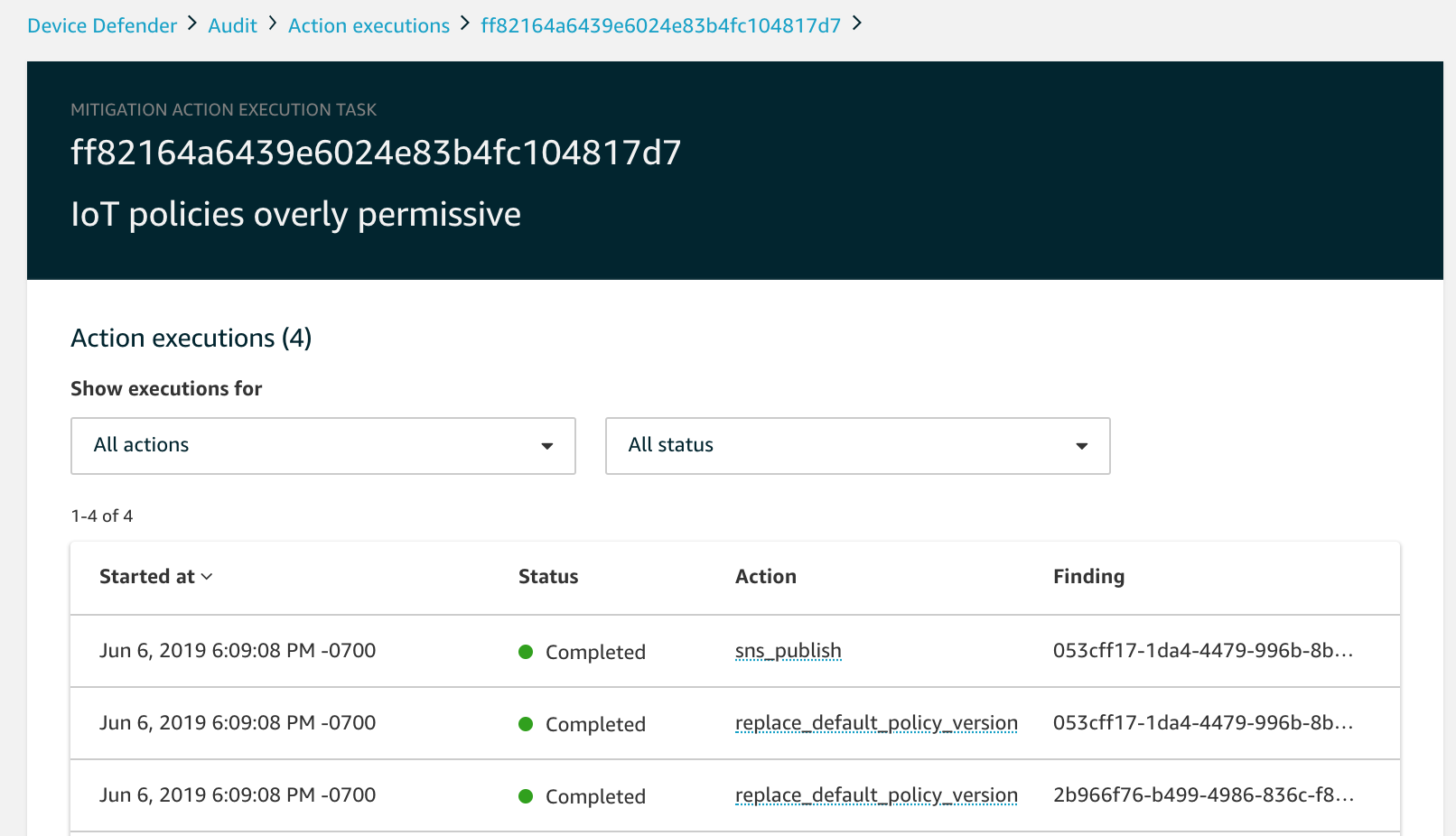

Você pode usar os filtros Show executions for (Mostrar execuções para) para se concentrar em tipos de ações ou estados de ação.

-

Para ver detalhes da tarefa, em Execuções, escolha Mostrar.

Para usar a AWS CLI para listar as tarefas iniciadas

-

Use ListAuditMitigationActionsTasks para visualizar tarefas de ações de mitigação de auditoria. Você pode fornecer filtros para restringir os resultados. Se quiser exibir detalhes da tarefa, anote o ID da tarefa.

-

Use ListAuditMitigationActionsExecutions para visualizar os detalhes da execução de uma tarefa de ações de mitigação de auditoria específica.

-

Use DescribeAuditMitigationActionsTask para visualizar detalhes sobre a tarefa, como os parâmetros especificados quando ela foi iniciada.

Para usar a AWS CLI para cancelar uma tarefa de ações de mitigação de auditoria em execução

-

Use o comando ListAuditMitigationActionsTasks para encontrar o ID da tarefa cuja execução você deseja cancelar. Você pode fornecer filtros para restringir os resultados.

-

Use o comando ListDetectMitigationActionsExecutions, usando o ID da tarefa para cancelar a tarefa de ações de mitigação de auditoria. Não é possível cancelar tarefas que foram concluídas. Quando você cancelar uma tarefa, as ações restantes não serão aplicadas, mas as ações de mitigação que já foram aplicadas não serão revertidas.

Permissões

Para cada ação de mitigação que define, você deve fornecer a função usada para aplicar essa ação.

Permissões para ações de mitigação | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Tipo de ação | Modelo de política de permissões | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

UPDATE_DEVICE_CERTIFICATE |

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| UPDATE_CA_CERTIFICATE |

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| ADD_THINGS_TO_THING_GROUP |

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| REPLACE_DEFAULT_POLICY_VERSION |

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| ENABLE_IOT_LOGGING |

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| PUBLISH_FINDING_TO_SNS |

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Para todos os tipos de ação de mitigação, use o seguinte modelo de política de confiança:

{ "Version": "2012-10-17", "Statement": [ { "Sid": "", "Effect": "Allow", "Principal": { "Service": "iot.amazonaws.com" }, "Action": "sts:AssumeRole", "Condition": { "ArnLike": { "aws:SourceArn": "arn:aws:iot:*:111122223333::*" }, "StringEquals": { "aws:SourceAccount": "111122223333:" } } } ] }