As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Solução de problemas de armazenamentos de chaves externas

A resolução para a maioria dos problemas com armazenamentos de chaves externas é indicada pela mensagem de erro que o AWS KMS exibe com cada exceção ou pelo código de erro de conexão que o AWS KMS retorna quando uma tentativa de conectar o armazenamento de chaves externas ao proxy de armazenamento de chaves externas falha. Porém, alguns problemas são um pouco mais complexos.

Ao diagnosticar um problema com um armazenamento de chaves externas, primeiro localize a causa. Isso reduzirá a variação de soluções e tornará a solução de problemas mais eficiente.

-

AWS KMS: o problema pode estar dentro do AWS KMS, como um valor incorreto na configuração do armazenamento de chaves externas.

-

Externo: o problema pode ter origem fora do AWS KMS, inclusive problemas com a configuração ou operação do proxy de armazenamento de chaves externas, do gerenciador de chaves externas, das chaves externas ou do serviço de endpoint da VPC.

-

Redes: pode ser um problema de conectividade ou de redes, como um problema com o proxy de endpoint, porta ou nome ou domínio de DNS privado.

nota

Quando as operações de gerenciamento em armazenamentos de chaves externas falham, elas geram várias exceções diferentes. Porém, as operações criptográficas do AWS KMS retornam KMSInvalidStateException para todas as falhas relacionadas à configuração externa ou ao estado da conexão do armazenamento de chaves externas. Para identificar o problema, use o texto da mensagem de erro que o acompanha.

A operação ConnectCustomKeyStore é logo bem-sucedida antes que o processo de conexão seja concluído. Para determinar se o processo de conexão foi bem-sucedido, veja o estado da conexão do armazenamento de chaves externas. Se o processo de conexão falhar, o AWS KMS retornará um código de erro de conexão que explica a causa e sugere uma solução.

Tópicos

- Ferramentas de solução de problemas de armazenamentos de chaves externas

- Erros de configuração

- Erros de conexão do armazenamento de chaves externas

- Erros de latência e de tempo limite

- Erros de credenciais de autenticação

- Erros de estado da chave

- Erros de descriptografia

- Erros de chave externa

- Problemas de proxy

- Problemas de autorização de proxy

Ferramentas de solução de problemas de armazenamentos de chaves externas

O AWS KMS fornece várias ferramentas que ajudam a identificar e resolver problemas com o armazenamento de chaves externas e as respectivas chaves. Use essas ferramentas em conjunto com as ferramentas fornecidas com o proxy de armazenamento de chaves externas e o gerenciador de chaves externas.

nota

Seu proxy de armazenamento de chaves externas e seu gerenciador de chaves externas podem fornecer métodos mais fáceis de criar e manter seu armazenamento de chaves externas e as respectivas chaves do KMS. Para obter detalhes, consulte a documentação de suas ferramentas externas.

- Exceções e mensagens de erro do AWS KMS

-

O AWS KMS fornece uma mensagem de erro detalhada sobre todo problema que encontra. Você encontra mais informações sobre exceções do AWS KMS em AWS Key Management Service API Reference (Referência da API do ) e nos AWS SDKs. Mesmo que você esteja usando o console do AWS KMS, talvez essas referências sejam úteis. Por exemplo, consulte a lista de erros da operação

CreateCustomKeyStores.Para otimizar o desempenho do proxy do repositório de chaves externo, o AWS KMS retorna exceções com base na confiabilidade do proxy em um período determinado de agregação de 5 minutos. No caso de um erro interno do servidor: 500, serviço indisponível: 503 ou tempo limite de conexão, um proxy com alta confiabilidade retorna

KMSInternalExceptione aciona uma nova tentativa automática para garantir que as solicitações eventualmente obtenham sucesso. No entanto, um proxy com baixa confiabilidade retornaKMSInvalidStateException. Para obter mais informações, consulte Monitoring an external key store.Se o problema ocorrer em um serviço da AWS diferente, como quando você usa uma chave do KMS em seu armazenamento de chaves externas para proteger um recurso em outro serviço da AWS, o serviço da AWS pode fornecer informações adicionais que ajudam a identificar o problema. Se o serviço da AWS não fornecer a mensagem, você poderá visualizar a mensagem de erro nos logs do CloudTrail que registram o uso de sua chave do KMS.

- Logs do CloudTrail

-

Toda operação de API do AWS KMS, inclusive ações no console do AWS KMS, é registrada em logs do AWS CloudTrail. O AWS KMS registra uma entrada de log para operações bem-sucedidas e com falha. Para operações com falha, a entrada de log inclui o nome da exceção do AWS KMS (

errorCode) e a mensagem de erro (errorMessage). Use essas informações para ajudar a identificar e resolver o erro. Para ver um exemplo, consulte Descriptografar falhas com uma chave do KMS em um armazenamento de chaves externas.A entrada de log também inclui o ID da solicitação. Se a solicitação atingiu seu proxy de armazenamento de chaves externas, você poderá usar o ID da solicitação na entrada de log para encontrar a solicitação correspondente em seus logs de proxy, caso o proxy os forneça.

- Métricas do CloudWatch

-

O AWS KMS registra métricas detalhadas do Amazon CloudWatch sobre a operação e a performance do armazenamento de chaves externas, como latência, controle de utilização, erros de proxy, status do gerenciador de chaves externas, o número de dias até a expiração do certificado TLS e a idade relatada das credenciais de autenticação do proxy. Use essas métricas para desenvolver modelos de dados para a operação do armazenamento de chaves externas e alarmes do CloudWatch que alertam sobre problemas iminentes antes que eles ocorram.

Importante

O AWS KMS recomenda criar alarmes do CloudWatch para monitorar as métricas do armazenamento de chaves externas. Esses alarmes alertarão sobre os primeiros sinais de problemas antes que eles se desenvolvam.

- Grafos de monitoramento

-

O AWS KMS exibe grafos das métricas do armazenamento de chaves externas do CloudWatch na página de detalhes de cada armazenamento de chaves externas no console do AWS KMS. Use os dados nos grafos para ajudar a localizar a origem dos erros, detectar problemas iminentes, estabelecer linhas de base e refinar seus limites de alarme do CloudWatch. Para obter detalhes sobre como interpretar os grafos de monitoramento e usar seus dados, consulte Monitorar repositórios de chaves externos.

- Exibições de armazenamentos de chaves externas e chaves do KMS

-

O AWS KMS exibe informações detalhadas sobre seus armazenamentos de chaves externas e as chaves do KMS no armazenamento de chaves externas no console do AWS KMS e na resposta às operações DescribeCustomKeyStores e DescribeKey. Essas exibições incluem campos especiais para armazenamentos de chaves externas e chaves do KMS com informações que você pode usar para solucionar problemas, como o estado da conexão do armazenamento de chaves externas e o ID da chave externa associada à chave do KMS. Para obter detalhes, consulte Visualizar repositórios de chaves externos.

- Cliente de teste do proxy XKS

-

O AWS KMS fornece um cliente de teste de código aberto que verifica se seu proxy de armazenamento de chaves externas está em conformidade com a AWS KMS External Key Store Proxy API Specification

(Especificação da API de proxy de armazenamento de chaves externas do ). Você pode usar esse cliente de teste para identificar e resolver problemas com seu proxy de armazenamento de chaves externas.

Erros de configuração

Ao criar um armazenamento de chaves externas, você especifica valores de propriedade que abrangem a configuração do armazenamento de chaves externas, como a credencial de autenticação do proxy, o endpoint do URI do proxy, o caminho do URI do proxy e o nome do serviço de endpoint da VPC. Quando o AWS KMS detecta um erro no valor de uma propriedade, a operação falha e retorna um erro que indica o valor com falha.

Muitos problemas de configuração podem ser resolvidos ao corrigir o valor incorreto. Você pode corrigir um caminho do URI do proxy inválido ou uma credencial de autenticação do proxy sem desconectar o armazenamento de chaves externas. Para obter definições desses valores, inclusive requisitos de exclusividade, consulte Organizar os pré-requisitos. Para obter instruções sobre como atualizar esses valores, consulte Editar propriedades do repositório de chaves externo.

Para evitar erros com o caminho do URI do proxy e os valores da credencial de autenticação do proxy, ao criar ou atualizar o armazenamento de chaves externas, carregue um arquivo de configuração de proxy para o console do AWS KMS. É um arquivo baseado em JSON com caminho do URI do proxy e valores de credencial de autenticação de proxy que é fornecido pelo proxy de armazenamento de chaves externas ou pelo gerenciador de chaves externas. Você não pode usar um arquivo de configuração de proxy com operações de API do AWS KMS, mas pode usar os valores no arquivo que ajudam a fornecer valores de parâmetros para suas solicitações de API que correspondam aos valores do proxy.

Erros gerais de configuração

Exceções: CustomKeyStoreInvalidStateException (CreateKey), KMSInvalidStateException (operações de criptografia), XksProxyInvalidConfigurationException (operações de gerenciamento, exceto para CreateKey)

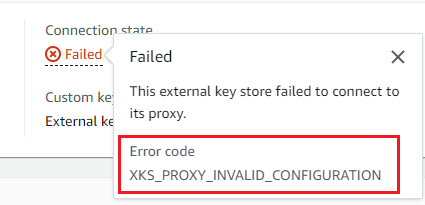

Códigos de erro de conexão: XKS_PROXY_INVALID_CONFIGURATION, XKS_PROXY_INVALID_TLS_CONFIGURATION

Para armazenamentos de chaves externas com conectividade de endpoint público, o AWS KMS testa os valores das propriedades ao criar e atualizar o armazenamento de chaves externas. Para armazenamentos de chaves externas com conectividade de serviço de endpoint da VPC, o AWS KMS testa os valores das propriedades ao criar e atualizar o armazenamento de chaves externas.

nota

A operação ConnectCustomKeyStore, que é assíncrona, pode ser bem-sucedida mesmo que a tentativa de conectar o armazenamento de chaves externas ao proxy de armazenamento de chaves externas falhe. Nesse caso, não há exceção, mas o estado da conexão do armazenamento de chaves externas é Failed, e um código de erro de conexão explica a mensagem de erro. Para ter mais informações, consulte Erros de conexão do armazenamento de chaves externas.

Se o AWS KMS detectar um erro em um valor de propriedade, a operação falhará e retornará XksProxyInvalidConfigurationException com uma das mensagens de erro a seguir.

| O proxy de armazenamento de chaves externas rejeitou a solicitação devido a um caminho de URI inválido. Verifique o caminho do URI para o armazenamento de chaves externas e atualize, se necessário. |

-

O caminho do URI do proxy é o caminho base para solicitações do AWS KMS às APIs de proxy. Se o caminho estiver incorreto, todas as solicitações ao proxy falharão. Para visualizar o caminho atual do URI do proxy para o armazenamento de chaves externas, use o console do AWS KMS ou a operação

DescribeCustomKeyStores. Para encontrar o caminho correto do URI do proxy, consulte a documentação do proxy de armazenamento de chaves externas. Para obter ajuda na correção do valor do caminho do URI do proxy, consulte Editar propriedades do repositório de chaves externo. -

O caminho do URI do proxy para o proxy de armazenamento de chaves externas pode ser alterado com as atualizações no proxy de armazenamento de chaves externas ou no gerenciador de chaves externas. Para obter informações sobre essas alterações, consulte a documentação do proxy de armazenamento de chaves externas ou do gerenciador de chaves externas.

|

-

Todos os proxies de armazenamento de chaves externas precisam de um certificado TLS. O certificado TLS deve ser emitido por uma autoridade de certificação (CA) pública com suporte para armazenamentos de chaves externas. Para ver uma lista de CAs compatíveis, consulte Trusted Certificate Authorities

(Autoridades de certificação confiáveis) em AWS KMS External Key Store Proxy API Specification (Especificação da API de proxy de armazenamento de chaves externas do ). -

Para conectividade de endpoints públicos, o nome comum (CN) da entidade no certificado TLS deve corresponder ao nome do domínio no endpoint do URI do proxy do armazenamento de chaves externas. Por exemplo, se o endpoint público for https://myproxy.xks.example.com, o TLS, o CN no certificado TLS deverá ser

myproxy.xks.example.comou*.xks.example.com. -

Para conectividade de serviços de endpoint da VPC, o nome comum (CN) do assunto no certificado TLS deve corresponder ao nome DNS privado do serviço de endpoint da VPC. Por exemplo, se o nome DNS privado for myproxy-private.xks.example.com, o CN no certificado TLS deverá ser

myproxy-private.xks.example.comou*.xks.example.com. -

O certificado TLS não pode ter expirado. Para obter o prazo de validade de um certificado TLS, use ferramentas SSL, como o OpenSSL

. Para monitorar o prazo de validade de um certificado TLS associado a um armazenamento de chaves externas, use a métrica XksProxyCertificateDaysToExpire do CloudWatch. O número de dias até o prazo de validade de sua certificação TLS também é exibido na seção Monitoring (Monitoramento) do console do AWS KMS. -

Se você estiver usando conectividade de endpoint público, use ferramentas de teste SSL para testar a configuração de SSL. Os erros de conexão TLS podem ser resultado do encadeamento incorreto de certificados.

Erros de configuração de conectividade do serviço de endpoint da VPC

Exceções: XksProxyVpcEndpointServiceNotFoundException, XksProxyVpcEndpointServiceInvalidConfigurationException

Além dos problemas gerais de conectividade, você pode encontrar os problemas abaixo ao criar, conectar ou atualizar um armazenamento de chaves externas com a conectividade do serviço de endpoint da VPC. O AWS KMS testa os valores das propriedades de um armazenamento de chaves externas com conectividade do serviço de endpoint da VPC ao criar, conectar e atualizar o armazenamento de chaves externas. Quando as operações de gerenciamento falham devido a erros de configuração, elas geram as seguintes exceções:

| XksProxyVpcEndpointServiceNotFoundException |

A causa pode ser uma das seguintes:

-

Um nome de serviço de endpoint da VPC incorreto. Verifique se o nome do serviço de endpoint da VPC para o armazenamento de chaves externas está correto e corresponde ao valor do endpoint do URI do proxy para o armazenamento de chaves externas. Para encontrar o nome do serviço de endpoint da VPC, use o console da Amazon VPC

ou a operação DescribeVpcEndpointServices. Para encontrar o nome do serviço de endpoint da VPC e o endpoint do URI do proxy de um armazenamento de chaves externas existente, use o console do AWS KMS ou a operação DescribeCustomKeyStores. Para obter detalhes, consulte Visualizar repositórios de chaves externos. -

O serviço de endpoint da VPC pode estar em uma Região da AWS diferente do armazenamento de chaves externas. Verifique se o serviço de endpoint da VPC e o armazenamento de chaves externas estão na mesma região. (O nome externo do nome da região, como

us-east-1, faz parte do nome do serviço de endpoint da VPC, como, por exemplo, com.amazonaws.vpce.us-east-1.vpce-svc-example.) Para obter uma lista dos requisitos do serviço de endpoint da VPC para um armazenamento de chaves externas, consulte Serviço de VPC endpoint. Você não pode migrar um serviço de endpoint da VPC ou um armazenamento de chaves externas para uma região diferente. Contudo, você pode criar um novo armazenamento de chaves externas na mesma região do serviço de endpoint da VPC. Para obter mais detalhes, consulte Configurar a conectividade do serviço de endpoint da VPC e Criar um repositório de chaves externo. -

O AWS KMS não é uma entidade principal permitida para o serviço de endpoint da VPC. A lista de entidades principais autorizadas para o serviço de endpoint da VPC deve incluir o valor de

cks.kms., como<region>.amazonaws.com.rproxy.goskope.comcks.kms.. Para obter instruções sobre como adicionar esse valor, consulte Manage permissions (Gerenciar permissões) no Guia do AWS PrivateLink.eu-west-3.amazonaws.com

| XksProxyVpcEndpointServiceInvalidConfigurationException |

Esse erro ocorre quando o serviço de endpoint da VPC não atende a um dos seguintes requisitos:

-

A VPC requer pelo menos duas sub-redes privadas, cada uma em uma zona de disponibilidade diferente. Para obter ajuda para adicionar uma sub-rede à sua VPC, consulte Crie uma sub-rede na VPC no Guia do usuário da Amazon VPC.

-

Seu tipo de serviço de endpoint da VPC deve usar um balanceador de carga de rede, não um balanceador de carga de gateway.

-

A aceitação não deve ser obrigatória para o serviço de endpoint da VPC (Acceptance required [Aceitação obrigatória] deve ser false). Se a aceitação manual de cada solicitação de conexão for necessária, o AWS KMS não conseguirá usar o serviço de endpoint da VPC para se conectar ao proxy do armazenamento de chaves externas. Para obter detalhes, consulte Accept or reject connection requests (Aceitar ou rejeitar solicitações de conexão) no Guia do AWS PrivateLink.

-

O serviço de endpoint da VPC deve ter um nome DNS privado que seja o subdomínio de um domínio público. Por exemplo, se o nome DNS privado for

https://myproxy-private.xks.example.com, os domíniosxks.example.comouexample.comdevem ter um servidor DNS público. Para visualizar ou alterar o nome DNS privado do serviço de endpoint da VPC, consulte Manage DNS names for VPC endpoint services (Gerenciar nomes de DNS para serviços de endpoint da VPC) no Guia do AWS PrivateLink. -

O status da verificação do domínio do domínio de seu nome DNS privado deverá ser

verified. Para visualizar e atualizar o status de verificação do domínio do nome DNS privado, consulte Etapa 5: verificar o domínio do seu nome de DNS privado. Pode levar alguns minutos para que o status de verificação atualizado seja exibido depois que você adicionar o registro de texto obrigatório.nota

O domínio DNS privado só poderá ser verificado se for o subdomínio de um domínio público. Caso contrário, o status de verificação do domínio DNS privado não será alterado, mesmo depois de adicionar o registro TXT obrigatório.

-

O nome DNS privado do serviço de endpoint da VPC deve corresponder ao valor do endpoint do URI do proxy para o armazenamento de chaves externas. Para um armazenamento de chaves externas com conectividade de serviço de endpoint da VPC, o endpoint do URI do proxy deve ser

https://seguido pelo nome DNS privado do serviço de endpoint da VPC. Para visualizar o valor do endpoint do URI do proxy, consulte Visualizar repositórios de chaves externos. Para alterar o valor do endpoint do URI do proxy, consulte Editar propriedades do repositório de chaves externo.

Erros de conexão do armazenamento de chaves externas

O processo de conexão de um armazenamento de chaves externas ao proxy de armazenamento de chaves externas leva cerca de cinco minutos para ser concluído. A menos que se antecipe à falha, a operação ConnectCustomKeyStore retornará uma resposta HTTP 200 e um objeto JSON sem propriedades. No entanto, essa resposta inicial não indica que a conexão foi bem-sucedida. Para determinar se o armazenamento de chaves externas está conectado, consulte o estado da conexão. Se a conexão apresentar falhas, o estado da conexão do armazenamento de chaves externas é alterado para FAILED e o AWS KMS retorna um código de erro de conexão que explica a causa da falha.

nota

Quando o estado de conexão de um armazenamento de chaves personalizado é FAILED, você deve desconectar o armazenamento de chaves personalizado antes de tentar reconectá-lo. Não é possível conectar um armazenamento de chaves personalizado a um status de conexão FAILED.

Para visualizar o estado da conexão de um armazenamento de chaves externas:

-

Na resposta de DescribeCustomKeyStores, visualize o valor do elemento

ConnectionState. -

No console do AWS KMS, o estado da conexão é exibido na tabela de armazenamento de chaves externas. Além disso, na página de detalhes de cada armazenamento de chaves externas, o estado da conexão é exibido na seção General configuration (Configuração geral).

Quando o estado da conexão é FAILED, o código de erro de conexão ajuda a explicar o erro.

Para visualizar o código de erro de conexão:

-

Na resposta de DescribeCustomKeyStores, visualize o valor do elemento

ConnectionErrorCode. Este elemento aparece na resposta deDescribeCustomKeyStoressomente quandoConnectionStateéFAILED. -

Para ver o código de erro de conexão no console do AWS KMS, acesse a página de detalhes do armazenamento de chaves externas e passe o mouse sobre o valor Failed.

Códigos de erro de conexão para armazenamentos de chaves externas

Os códigos de erro de conexão a seguir se aplicam a armazenamentos de chaves externas

INTERNAL_ERROR-

O AWS KMS não conseguiu concluir a solicitação devido a um erro interno. Repetir a solicitação . Para solicitações

ConnectCustomKeyStore, desconecte o armazenamento de chaves personalizado antes de tentar se conectar novamente. INVALID_CREDENTIALS-

Um ou ambos os valores de

XksProxyAuthenticationCredentialnão são válidos no proxy de armazenamento de chaves externas especificado. NETWORK_ERRORS-

Erros de rede estão impedindo que o AWS KMS conecte o armazenamento de chaves personalizado ao armazenamento de chaves de reserva.

XKS_PROXY_ACCESS_DENIED-

As solicitações do AWS KMS têm acesso negado ao proxy de armazenamento de chaves externas. Se o proxy de armazenamento de chaves externas tiver regras de autorização, verifique se elas permitem que o AWS KMS se comunique com o proxy em seu nome.

XKS_PROXY_INVALID_CONFIGURATION-

Um erro de configuração está impedindo que o armazenamento de chaves externas se conecte ao proxy. Verifique o valor de

XksProxyUriPath. XKS_PROXY_INVALID_RESPONSE-

O AWS KMS não consegue interpretar a resposta do proxy de armazenamento de chaves externas. Caso veja esse código de erro de conexão repetidamente, notifique seu fornecedor de proxy de armazenamento de chaves externas.

XKS_PROXY_INVALID_TLS_CONFIGURATION-

O AWS KMS não consegue se conectar ao proxy de armazenamento de chaves externas porque a configuração do TLS é inválida. Verifique se o proxy de armazenamento de chaves externas é compatível com TLS 1.2 ou 1.3. Além disso, verifique se o certificado TLS não expirou, se corresponde ao nome do host no valor

XksProxyUriEndpointe se está assinado por uma autoridade de certificação confiável incluída na lista de autoridades de certificação confiáveis. XKS_PROXY_NOT_REACHABLE-

O AWS KMS não consegue se comunicar com o proxy de armazenamento de chaves externas. Verifique se

XksProxyUriEndpointeXksProxyUriPathestão corretos. Use as ferramentas do proxy de armazenamento de chaves externas para verificar se o proxy está ativo e disponível em sua rede. Além disso, verifique se as instâncias do gerenciador de chaves externas estão operando corretamente. As tentativas de conexão falharão com esse código de erro de conexão se o proxy relatar que todas as instâncias do gerenciador de chaves externas estão indisponíveis. XKS_PROXY_TIMED_OUT-

O AWS KMS consegue se conectar ao proxy de armazenamento de chaves externas, mas o proxy não responde ao AWS KMS no tempo estipulado. Caso veja esse código de erro de conexão repetidamente, notifique seu fornecedor de proxy de armazenamento de chaves externas.

XKS_VPC_ENDPOINT_SERVICE_INVALID_CONFIGURATION-

A configuração do serviço de endpoint da Amazon VPC não está em conformidade com os requisitos de um armazenamento de chaves externas do AWS KMS.

-

O serviço de endpoint da VPC deve ser um serviço de endpoint para endpoints de interface na Conta da AWS do autor da chamada.

-

Deve ter um balanceador de carga de rede (NLB) conectado a pelo menos duas sub-redes, cada uma em uma zona de disponibilidade diferente.

-

A lista

Allow principalsdeve incluir a entidade principal do serviço do AWS KMS para a região,cks.kms.<region>.amazonaws.com, comocks.kms.us-east-1.amazonaws.com. -

Não deve exigir a aceitação de solicitações de conexão.

-

Ele deve ter um nome DNS privado. O nome DNS privado de um armazenamento de chaves externas com conectividade

VPC_ENDPOINT_SERVICEdeve ser exclusivo na Região da AWS. -

O domínio do nome DNS privado deve ter o status de verificação

verified. -

O certificado TLS especifica o nome de host DNS privado no qual o endpoint é acessível.

-

XKS_VPC_ENDPOINT_SERVICE_NOT_FOUNDO AWS KMS não consegue encontrar o serviço de endpoint da VPC que ele usa para se comunicar com o proxy de armazenamento de chaves externas. Verifique se

XksProxyVpcEndpointServiceNameestá correto e se a entidade principal do serviço do AWS KMS tem permissões de consumidor no serviço de endpoint da Amazon VPC.

Erros de latência e de tempo limite

Exceções: CustomKeyStoreInvalidStateException (CreateKey), KMSInvalidStateException (operações de criptografia), XksProxyUriUnreachableException (operações de gerenciamento)

Códigos de erro de conexão: XKS_PROXY_NOT_REACHABLE, XKS_PROXY_TIMED_OUT

Quando o AWS KMS não consegue entrar em contato com o proxy no intervalo de tempo limite de 250 milissegundos, ele retorna uma exceção. CreateCustomKeyStore e UpdateCustomKeyStore retornam XksProxyUriUnreachableException. As operações criptográficas retornam o padrão KMSInvalidStateException com uma mensagem de erro que descreve o problema. Se ConnectCustomKeyStore falhar, o AWS KMS retornará um código de erro de conexão que descreve o problema.

Os erros de tempo limite poderão ser problemas transitórios que podem ser resolvidos ao repetir a solicitação. Se o problema persistir, verifique se o proxy de armazenamento de chaves externas está ativo e conectado à rede e se o endpoint do URI do proxy, o caminho do URI do proxy e o nome do serviço de endpoint da VPC (se houver) estão corretos no armazenamento de chaves externas. Além disso, verifique se o gerenciador de chaves externas está próximo da Região da AWS para seu armazenamento de chaves externas. Se precisar atualizar qualquer um desses valores, consulte Editar propriedades do repositório de chaves externo.

Para rastrear padrões de latência, use a métrica XksProxyLatency do CloudWatch e o grafo Average latency (Latência média), com base nessa métrica, na seção Monitoring (Monitoramento) do console do AWS KMS. Seu proxy de armazenamento de chaves externas também pode gerar logs e métricas que rastreiam a latência e os tempos limite.

|

-

O proxy de armazenamento de chaves externas não respondeu a uma solicitação de API de proxy do AWS KMS dentro do intervalo de tempo limite de 250 milissegundos. Isso pode indicar um problema de rede transitório ou um problema operacional ou de performance com o proxy. Se uma nova tentativa não resolver o problema, notifique o administrador do proxy de armazenamento de chaves externas.

Erros de latência e de tempo limite geralmente se manifestam como falhas de conexão. Quando a operação ConnectCustomKeyStore apresenta falhas, o estado da conexão do armazenamento de chaves externas é alterado para FAILED, e o AWS KMS retorna um código de erro de conexão que explica o erro. Para obter uma lista de códigos de erro de conexão e sugestões para resolver os erros, consulte Códigos de erro de conexão para armazenamentos de chaves externas. As listas de códigos de conexão de todos os armazenamentos de chaves personalizados e Armazenamentos de chaves externas se aplicam aos armazenamentos de chaves externas. Os erros de conexão a seguir estão relacionados à latência e aos tempos limite.

- ou -

|

Esse erro poderá ocorrer pelos seguintes motivos:

-

O proxy do armazenamento de chaves externas não está ativo ou não está conectado à rede.

-

Há um erro nos valores do endpoint do URI do proxy, do caminho do URI do proxy ou do nome do serviço de endpoint da VPC (se aplicável) na configuração do armazenamento de chaves externas. Para visualizar a configuração do armazenamento de chaves externas, use a operação DescribeCustomKeyStores ou visualize a página de detalhes do armazenamento de chaves externas no console do AWS KMS.

-

Pode haver um erro de configuração de rede, como um erro de porta, no caminho de rede entre o AWS KMS e o proxy de armazenamento de chaves externas. O AWS KMS se comunica com o proxy de armazenamento de chaves externas na porta 443. Esse valor não é configurável.

-

Quando o proxy de armazenamento de chaves externas relata (em uma resposta de GetHealthStatus) que todas as instâncias do gerenciador de chaves externas estão

UNAVAILABLE, a operação ConnectCustomKeyStore falha com umConnectionErrorCodedeXKS_PROXY_NOT_REACHABLE. Para obter ajude, consulte a documentação do gerenciador de chaves externas. -

Esse erro pode resultar de uma longa distância física entre o gerenciador de chaves externas e a Região da AWS com o armazenamento de chaves externas. A latência de ping (tempo de ida e volta da rede [RTT]) entre a Região da AWS e o gerenciador de chaves externas não deve ser superior a 35 milissegundos. Talvez seja necessário criar um repositório de chaves externo em uma Região da AWS que esteja mais próxima do gerenciador de chaves externas ou mover o gerenciador de chaves externas para um data center mais próximo da Região da AWS.

- ou -

|

Esse erro poderá ocorrer pelos seguintes motivos:

-

Esse erro pode resultar de uma longa distância física entre o gerenciador de chaves externas e o proxy de armazenamento de chaves externas. Se possível, mova o proxy de armazenamento de chaves externas para mais perto do gerenciador de chaves externas.

-

Podem ocorrer erros de tempo limite quando o proxy não foi criado para lidar com o volume e a frequência das solicitações do AWS KMS. Se as métricas do CloudWatch indicarem um problema persistente, notifique o administrador proxy de armazenamento de chaves externas.

-

Podem ocorrer erros de tempo limite quando a conexão entre o gerenciador de chaves externas e a Amazon VPC para o armazenamento de chaves externas não está funcionando corretamente. Se você estiver usando o AWS Direct Connect, verifique se a VPC e o gerenciador de chaves externas conseguem se comunicar de maneira eficaz. Para obter ajuda para resolver qualquer problema, consulte Troubleshooting AWS Direct Connect (Solução de problemas do ) no Guia do usuário do AWS Direct Connect.

- ou -

|

-

Esse erro pode resultar de uma longa distância física entre o gerenciador de chaves externas e o proxy de armazenamento de chaves externas. Se possível, mova o proxy de armazenamento de chaves externas para mais perto do gerenciador de chaves externas.

Erros de credenciais de autenticação

Exceções: CustomKeyStoreInvalidStateException (CreateKey), KMSInvalidStateException (operações de criptografia), XksProxyIncorrectAuthenticationCredentialException (operações de gerenciamento, exceto CreateKey)

Estabeleça e mantenha uma credencial de autenticação para o AWS KMS em seu proxy de armazenamento de chaves externas. Em seguida, informe ao AWS KMS os valores das credenciais ao criar um armazenamento de chaves externas. Para alterar a credencial de autenticação, faça a alteração no proxy de armazenamento de chaves externas. Em seguida, atualize a credencial do armazenamento de chaves externas. Se o proxy alternar a credencial, você deverá atualizar a credencial do armazenamento de chaves externas.

Se o proxy de armazenamento de chaves externas não autenticar uma solicitação assinada com a credencial de autenticação do proxy para seu armazenamento de chaves externas, o efeito dependerá da solicitação:

-

CreateCustomKeyStoreeUpdateCustomKeyStorefalham com umaXksProxyIncorrectAuthenticationCredentialException. -

ConnectCustomKeyStoreé bem-sucedido, mas a conexão falha. O estado da conexão éFAILED, e o código de erro da conexão éINVALID_CREDENTIALS. Para obter detalhes, consulte Erros de conexão do armazenamento de chaves externas. -

As operações criptográficas retornam

KMSInvalidStateExceptionpara todos os erros de configuração externa e erros de estado de conexão em um repositório de chaves externo. A mensagem de erro que acompanha descreve o problema.

| O proxy de armazenamento de chaves externas rejeitou a solicitação porque não conseguiu autenticar o AWS KMS. Verifique as credenciais para o armazenamento de chaves externas e atualize-as, se necessário. |

Esse erro poderá ocorrer pelos seguintes motivos:

-

O ID da chave de acesso ou a chave de acesso secreta para o armazenamento de chaves externas não correspondem aos valores estabelecidos no proxy de armazenamento de chaves externas.

Para corrigir esse erro, atualize a credencial de autenticação do proxy para o armazenamento de chaves externas. Você pode fazer essa alteração sem desconectar o armazenamento de chaves externas.

-

Um proxy reverso entre o AWS KMS e o proxy de armazenamento de chaves externas pode estar manipulando cabeçalhos HTTP de forma que invalide as assinaturas SigV4. Para corrigir esse erro, notifique o administrador do proxy.

Erros de estado da chave

Exceções: KMSInvalidStateException

Utiliza-se KMSInvalidStateException para duas finalidades distintas para as chaves do KMS em armazenamentos de chaves personalizados.

-

Quando uma operação de gerenciamento, como

CancelKeyDeletion, falha e retorna essa exceção, isso indica que o estado da chave do KMS não é compatível com a operação. -

Quando uma operação de criptografia em uma chave do KMS em um armazenamento de chaves personalizado falha com

KMSInvalidStateException, pode indicar um problema no estado da chave do KMS. Porém, a operação criptográfica do AWS KMS retornaKMSInvalidStateExceptionpara todos os erros de configuração externa e erros de estado de conexão em um armazenamento de chaves externas. Para identificar o problema, use o texto da mensagem de erro que acompanha a exceção.

Para encontrar o estado de chave obrigatório para uma operação de API do AWS KMS, consulte Estados das chaves do AWS KMS. Para encontrar o estado de chave de uma chave do KMS, na página Customer managed keys (Chaves gerenciadas pelo cliente), visualize o campo Status da chave do KMS. Ou use a operação DescribeKey e visualize o elemento KeyState na resposta. Para obter detalhes, consulte Identificar e visualizar chaves.

nota

O estado da chave de uma chave do KMS em um armazenamento de chaves externas não indica nada sobre o status da chave externa associada. Para obter informações sobre o status da chave externa, use o gerenciador de chaves externas e as ferramentas de proxy de armazenamento de chaves externas.

CustomKeyStoreInvalidStateException refere-se ao estado da conexão do armazenamento de chaves externas, não ao estado da chave de uma chave do KMS.

Uma operação criptográfica em uma chave do KMS em um armazenamento personalizado poderá falhar se o estado da chave do KMS for Unavailable ou PendingDeletion. (As chaves desativadas retornam DisabledException.)

-

Uma chave do KMS tem o estado da chave

Disabledsomente quando você desativa intencionalmente a chave do KMS no console do AWS KMS ou usando a operação DisableKey. Enquanto uma chave do KMS está desabilitada, é possível visualizar e gerenciar a chave, mas não é possível usá-la para operações de criptografia. Para corrigir o problema, habilite a chave. Para obter detalhes, consulte Habilitar e desabilitar chaves. -

Uma chave do KMS tem um estado da chave

Unavailablequando o armazenamento de chaves externas é desconectado do proxy de armazenamento de chaves externas. Para corrigir uma chave do KMS indisponível, reconecte o armazenamento de chaves externas. Após a reconexão do armazenamento de chaves externas, o estado de chave das chaves do KMS nesse armazenamento de chaves externas é automaticamente restaurado ao estado anterior, comoEnabledouDisabled.Uma chave do KMS tem um estado de chave

PendingDeletionquando foi programada para exclusão e está no período de espera. Um erro de estado da chave em uma chave do KMS que está pendente de exclusão indica que a chave não deve ser excluída, seja porque está sendo usada para criptografia, seja porque é obrigatória para descriptografia. Para reabilitar a chave do KMS, cancele a exclusão programada e habilite a chave. Para obter detalhes, consulte Agendar exclusão de chave.

Erros de descriptografia

Exceções: KMSInvalidStateException

Quando uma operação Decrypt com uma chave do KMS em um armazenamento de chaves externas apresenta falhas, o AWS KMS retorna o padrão KMSInvalidStateException que as operações criptográficas usam para todos os erros de configuração externa e erros de estado de conexão em um armazenamento de chaves externas. A mensagem de erro indica o problema.

Para descriptografar um texto cifrado que foi criptografado usando criptografia dupla, o gerenciador de chaves externas usa primeiro a chave externa para descriptografar a camada externa do texto cifrado. Em seguida, o AWS KMS usa o material de chave do AWS KMS na chave do KMS para descriptografar a camada interna do texto cifrado. O gerenciador de chaves externas ou o AWS KMS podem rejeitar um texto cifrado inválido ou corrompido.

As mensagens de erro a seguir acompanham a KMSInvalidStateException quando a descriptografia falha. Isso indica um problema no texto cifrado ou no contexto de criptografia opcional da solicitação.

| O proxy de armazenamento de chaves externas rejeitou a solicitação porque o texto cifrado especificado ou os dados autenticados adicionais estão corrompidos, ausentes ou são inválidos. |

-

Quando o proxy de armazenamento de chaves externas ou o gerenciador de chaves externas relatam que um texto cifrado ou o contexto de criptografia são inválidos, geralmente indica um problema com o texto cifrado ou o contexto de criptografia na solicitação

Decryptenviada ao AWS KMS. Para operaçõesDecrypt, o AWS KMS envia ao proxy o mesmo texto cifrado e o mesmo contexto de criptografia que recebe na solicitaçãoDecrypt.Esse erro pode ser causado por um problema de redes em trânsito, como um bit invertido. Repetir a solicitação

Decrypt. Se o problema persistir, verifique se o texto cifrado não foi alterado ou corrompido. Além disso, verifique se o contexto de criptografia na solicitaçãoDecryptpara o AWS KMS corresponde ao contexto de criptografia na solicitação que criptografou os dados.

| O texto cifrado que o proxy de armazenamento de chaves externas enviou para descriptografia, ou o contexto de criptografia, está corrompido, ausente ou é inválido. |

-

Quando o AWS KMS rejeita o texto cifrado que recebeu do proxy, isso indica que o gerenciador ou o proxy de chaves externas retornou um texto cifrado inválido ou corrompido ao AWS KMS.

Esse erro pode ser causado por um problema de redes em trânsito, como um bit invertido. Repetir a solicitação

Decrypt. Se o problema persistir, verifique se o gerenciador de chaves externas está operando corretamente e se o proxy de armazenamento de chaves externas não altera o texto cifrado que recebe do gerenciador de chaves externas antes de retorná-lo ao AWS KMS.

Erros de chave externa

A chave externa é uma chave de criptografia do gerenciador de chaves externas que serve como material de chave externa para uma chave do KMS. O AWS KMS não consegue acessar diretamente a chave externa. Ele deve solicitar que o gerenciador de chaves externas (por meio do proxy de armazenamento de chaves externas) use a chave externa para criptografar dados ou descriptografar um texto cifrado.

Você especifica o ID da chave externa em seu gerenciador de chaves externas ao criar uma chave do KMS em seu armazenamento de chaves externas. Você não pode alterar o ID da chave externa depois que a chave do KMS é criada. Para evitar problemas com a chave do KMS, a operação CreateKey solicita que o proxy de armazenamento de chaves externas verifique o ID e a configuração da chave externa. Se a chave externa não atender aos requisitos de uso com uma chave do KMS, a operação CreateKey falhará com uma exceção e uma mensagem de erro que identificam o problema.

No entanto, poderão ocorrer problemas depois que a chave do KMS for criada. Se uma operação criptográfica falhar devido a um problema com a chave externa, a operação falhará e retornará um KMSInvalidStateException com uma mensagem de erro que indica o problema.

Erros de CreateKey para a chave externa

Exceções: XksKeyAlreadyInUseException, XksKeyNotFoundException, XksKeyInvalidConfigurationException

A operação CreateKey tenta verificar o ID e as propriedades da chave externa que você fornece no parâmetro External key ID (ID da chave externa) (console) ou XksKeyId (API). Essa prática foi criada para detectar erros antes de você tentar usar a chave externa com a chave do KMS.

Chave externa em uso

Cada chave do KMS em um armazenamento de chaves externas deve usar uma chave externa diferente. Quando CreateKey reconhece que o ID de chave externa (XksKeyId) de uma chave do KMS não é exclusivo no armazenamento de chaves externas, ele falha com uma XksKeyAlreadyInUseException.

Se você usar vários IDs para a mesma chave externa, CreateKey não reconhecerá a duplicata. Porém, as chaves do KMS com a mesma chave externa não são interoperáveis porque têm material de chave do AWS KMS e metadados diferentes.

Chave externa não encontrada

Quando o proxy de armazenamento de chaves externas relata que não foi possível encontrar a chave externa usando o ID da chave externa (XksKeyId) para a chave do KMS, a operação CreateKey apresenta falhas e retorna XksKeyNotFoundException com a mensagem de erro abaixo.

| O proxy de armazenamento de chaves externas rejeitou a solicitação porque não conseguiu localizar a chave externa. |

Esse erro poderá ocorrer pelos seguintes motivos:

-

Talvez o ID da chave externa (

XksKeyId) da chave do KMS seja inválido. Para encontrar o ID usado pelo proxy de chaves externas para identificar a chave externa, consulte a documentação do proxy de armazenamento de chaves externas ou do gerenciador de chaves externas. -

A chave externa pode ter sido excluída do gerenciador de chaves externas. Para investigar, use suas ferramentas de gerenciamento de chaves externas. Se a chave externa for excluída permanentemente, use outra chave externa com a chave do KMS. Para obter uma lista ou requisitos da chave externa, consulte Requisitos para uma chave do KMS em um armazenamento de chaves externas.

Requisitos de chaves externas não atendidos

Quando o proxy de armazenamento de chaves externas relata que a chave externa não atende aos requisitos de uso com uma chave do KMS, a operação CreateKey apresenta falhas e retorna XksKeyInvalidConfigurationException com uma das mensagens de erro abaixo.

A especificação de chave da chave externa deve ser AES_256. A especificação de chave da chave externa especificada é <key-spec>. |

-

A chave externa deve ser uma chave de criptografia simétrica de 256 bits com uma especificação de chave AES_256. Se a chave externa especificada for de um tipo diferente, especifique o ID de uma chave externa que atenda a esse requisito.

O status da chave externa deve ser ENABLED. O status da chave externa especificada é <status>. |

-

A chave externa deve estar habilitada no gerenciador de chaves externas. Se a chave externa especificada não estiver habilitada, use as ferramentas do gerenciador de chaves externas para habilitá-la ou especifique uma chave externa habilitada.

O uso de chave da chave externa deve incluir ENCRYPT e DECRYPT. O uso de chave da chave externa especificada é <key-usage>. |

-

A chave externa deve estar configurada para criptografia e descriptografia no gerenciador de chaves externas. Se a chave externa especificada não incluir essas operações, use as ferramentas do gerenciador de chaves externas para alterar as operações ou especifique outra chave externa.

Erros de operação de criptografia da chave externa

Exceções: KMSInvalidStateException

Quando o proxy de armazenamento de chaves externas não consegue encontrar a chave externa associada à chave do KMS, ou quando a chave externa não atende aos requisitos de uso com uma chave do KMS, a operação de criptografia falha.

Os problemas de chave externa detectados durante uma operação de criptografia são mais difíceis de resolver do que os problemas de chave externa detectados antes de criar a chave do KMS. Você não pode alterar o ID da chave externa depois que a chave do KMS é criada. Se a chave do KMS ainda não tiver criptografado nenhum dado, você poderá excluir a chave do KMS e criar uma nova com outro ID de chave externa. No entanto, o texto cifrado gerado com a chave do KMS não pode ser descriptografado por nenhuma outra chave do KMS, mesmo que tenha a mesma chave externa, porque as chaves terão metadados de chave diferentes e material de chave do AWS KMS diferente. Em vez disso, na medida do possível, use suas ferramentas de gerenciamento de chaves externas para resolver o problema com a chave externa.

Quando o proxy de armazenamento de chaves externas relata um problema com a chave externa, as operações criptográficas retornam KMSInvalidStateException com uma mensagem de erro que identifica o problema.

Chave externa não encontrada

Quando o proxy de armazenamento de chaves externas relata que não consegue encontrar a chave externa usando o ID da chave externa (XksKeyId) para a chave do KMS, as operações de criptografia retornam KMSInvalidStateException com a mensagem de erro abaixo.

| O proxy de armazenamento de chaves externas rejeitou a solicitação porque não conseguiu localizar a chave externa. |

Esse erro poderá ocorrer pelos seguintes motivos:

-

O ID da chave externa (

XksKeyId) da chave do KMS não é mais válido.Para encontrar o ID da chave externa associada à sua chave do KMS, visualize os detalhes da chave do KMS. Para encontrar o ID que o proxy de chaves externas usa para identificar a chave externa, consulte a documentação do proxy de armazenamento de chaves externas ou do gerenciador de chaves externas.

O AWS KMS verifica o ID da chave externa ao criar uma chave do KMS em um armazenamento de chaves externas. Porém, o ID poderá se tornar inválido, sobretudo se o valor do ID da chave externa for um alias ou nome mutável. Você não pode alterar o ID da chave externa associada a uma chave do KMS existente. Para descriptografar qualquer texto cifrado criptografado sob a chave do KMS, é necessário associar novamente a chave externa ao ID da chave externa existente.

Se você ainda não usou a chave do KMS para criptografar dados, poderá criar uma nova chave do KMS com um ID de chave externa válido. No entanto, se você gerou texto cifrado com a chave do KMS, não poderá usar nenhuma outra chave do KMS para descriptografar o texto cifrado, mesmo usando a mesma chave externa.

-

A chave externa pode ter sido excluída do gerenciador de chaves externas. Para investigar, use suas ferramentas de gerenciamento de chaves externas. Se possível, tente recuperar o material de chave de uma cópia ou backup do gerenciador de chaves externas. Se a chave externa for excluída permanentemente, todo texto cifrado criptografado sob a chave do KMS associada se tornará irrecuperável.

Erros de configuração de chave externa

Quando o proxy de armazenamento de chaves externas relata que a chave externa não atende aos requisitos de uso com uma chave do KMS, a operação criptográfica retorna KMSInvalidStateException com uma das mensagens de erro abaixo.

| O proxy de armazenamento de chaves externas rejeitou a solicitação porque a chave externa não é compatível com a operação solicitada. |

-

A chave externa deve oferecer suporte a criptografia e descriptografia. Se o uso da chave não incluir criptografia e descriptografia, use suas ferramentas de gerenciamento de chaves externas para alterar o uso da chave.

| O proxy de armazenamento de chaves externas rejeitou a solicitação porque a chave externa não está habilitada no gerenciador de chaves externas. |

-

A chave externa deve estar habilitada e disponível para uso no gerenciador de chaves externas. Se o status da chave externa não for

Enabled, use as ferramentas do gerenciador de chaves externas para habilitá-la.

Problemas de proxy

Exceções:

CustomKeyStoreInvalidStateException (CreateKey), KMSInvalidStateException (operações de criptografia), UnsupportedOperationException, XksProxyUriUnreachableException, XksProxyInvalidResponseException (operações de gerenciamento, exceto CreateKey)

O proxy de armazenamento de chaves externas é intermediário de toda a comunicação entre o AWS KMS e o gerenciador de chaves externas. Ele traduz solicitações genéricas do AWS KMS para um formato que o gerenciador de chaves externas possa entender. Se o proxy de armazenamento de chaves externas não estiver em conformidade com a AWS KMS External Key Store Proxy API Specification

Embora muitos erros mencionem o proxy de armazenamento de chaves externas por causa de seu papel essencial na arquitetura de armazenamento de chaves externas, esses problemas podem se originar no gerenciador de chaves externas ou na chave externa.

Os problemas nesta seção estão relacionados a problemas no design ou na operação do proxy de armazenamento de chaves externas. A solução desses problemas pode exigir uma alteração no software do proxy. Consulte o administrador do proxy. Para ajudar a diagnosticar problemas de proxy, o AWS KMS fornece o XKS Proxy Text Client

|

-

Esse erro pode indicar um problema operacional ou erro de software no proxy de armazenamento de chaves externas. Você pode encontrar entradas de log do CloudTrail para a operação da API do AWS KMS que gerou cada erro. É possível resolver esse erro repetindo a operação. No entanto, se persistir, notifique o administrador do proxy de armazenamento de chaves externas.

-

Quando o proxy de armazenamento de chaves externas relata (em uma resposta de GetHealthStatus) que todas as instâncias do gerenciador de chaves externas estão

UNAVAILABLE, as tentativas de criar ou atualizar um armazenamento de chaves externas falham com essa exceção. Se esse erro persistir, consulte a documentação do gerenciador de chaves externas.

|

-

As operações do AWS KMS geram essa exceção quando o proxy retorna uma resposta indefinida que o AWS KMS não consegue analisar ou interpretar. Esse erro poderá ocorrer ocasionalmente devido a problemas externos temporários ou a erros de rede esporádicos. Porém, se persistir, isso pode indicar que o proxy do armazenamento de chaves externas não está em conformidade com a AWS KMS External Key Store Proxy API Specification

(Especificação da API de proxy de armazenamento de chaves externas do ). Notifique o administrador ou fornecedor do armazenamento de chaves externas.

|

O proxy de armazenamento de chaves externas rejeitou a solicitação porque não é compatível com a operação de criptografia solicitada. |

-

O proxy de armazenamento de chaves externas deve oferecer suporte a todas as APIs de proxy definidas na AWS KMS External Key Store Proxy API Specification

(Especificação da API de proxy do armazenamento de chaves externas do ). Esse erro indica que o proxy não é compatível com a operação relacionada à solicitação. Notifique o administrador ou fornecedor do armazenamento de chaves externas.

Problemas de autorização de proxy

Exceções: CustomKeyStoreInvalidStateException, KMSInvalidStateException

Alguns proxies de armazenamento de chaves externas implementam requisitos de autorização para o uso de suas chaves externas. O proxy de armazenamento de chaves externas é permitido, mas não obrigatório, para criar e implementar um esquema de autorização que permita que usuários específicos solicitem operações específicas sob certas condições. Por exemplo, o proxy pode dar ao usuário A permissão para criptografar com uma chave externa específica, mas não para descriptografar com ela. Para ter mais informações, consulte Autorização de proxy de armazenamento de chaves externas (opcional).

A autorização do proxy é baseada nos metadados que o AWS KMS inclui em suas solicitações ao proxy. Os campos awsSourceVpc e awsSourceVpce são incluídos nos metadados somente quando a solicitação vem de um endpoint da VPC e somente quando o autor da chamada está na mesma conta da chave do KMS.

"requestMetadata": { "awsPrincipalArn": string, "awsSourceVpc": string, // optional "awsSourceVpce": string, // optional "kmsKeyArn": string, "kmsOperation": string, "kmsRequestId": string, "kmsViaService": string // optional }

Quando o proxy rejeita uma solicitação devido a uma falha de autorização, a operação do AWS KMS relacionada apresenta falhas. CreateKey retorna CustomKeyStoreInvalidStateException. As operações criptográficas do AWS KMS retornam KMSInvalidStateException. Ambos usam esta mensagem de erro:

| O proxy de armazenamento de chaves externas negou o acesso à operação. Verifique se o usuário e a chave externa estão autorizados para essa operação e repita a solicitação. |

-

Para resolver o erro, use o gerenciador de chaves externas ou as ferramentas de proxy de armazenamento de chaves externas para determinar por que a autorização falhou. Em seguida, atualize o procedimento que causou a solicitação não autorizada ou use suas ferramentas de proxy de armazenamento de chaves externas para atualizar a política de autorização. Você não pode solucionar este erro no AWS KMS.