Tutorial: uso do AWS Lambda com o Amazon DocumentDB Streams

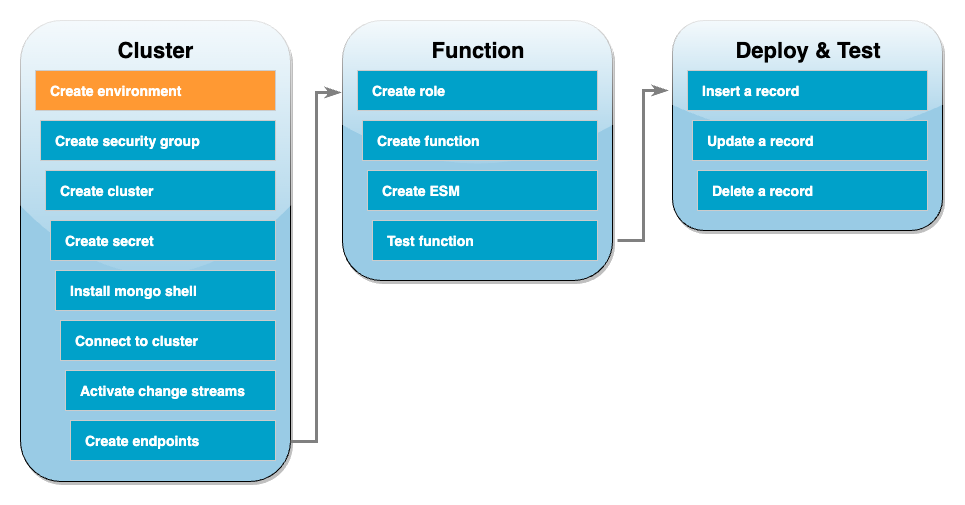

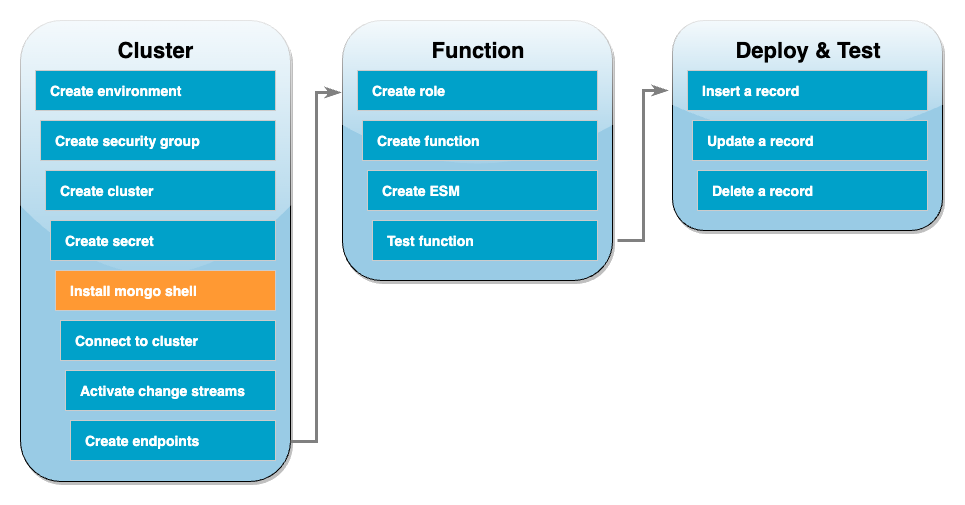

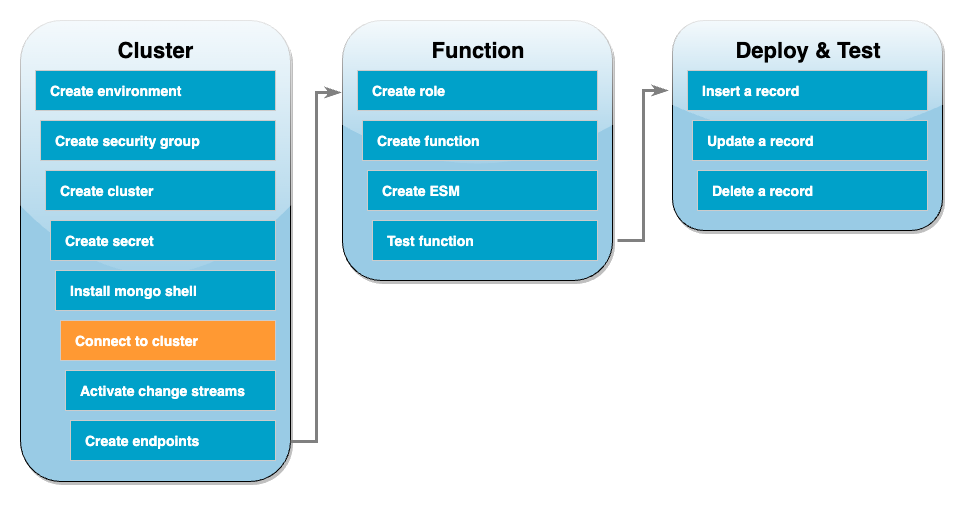

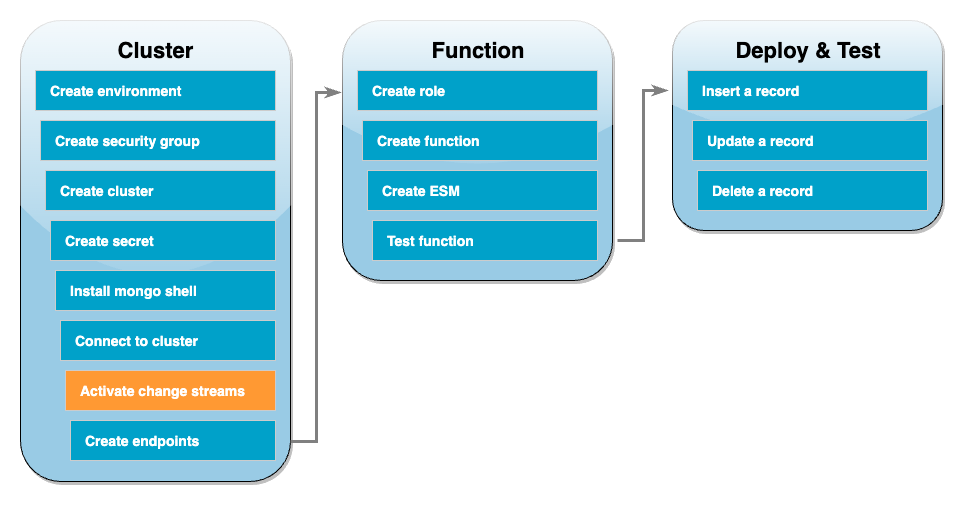

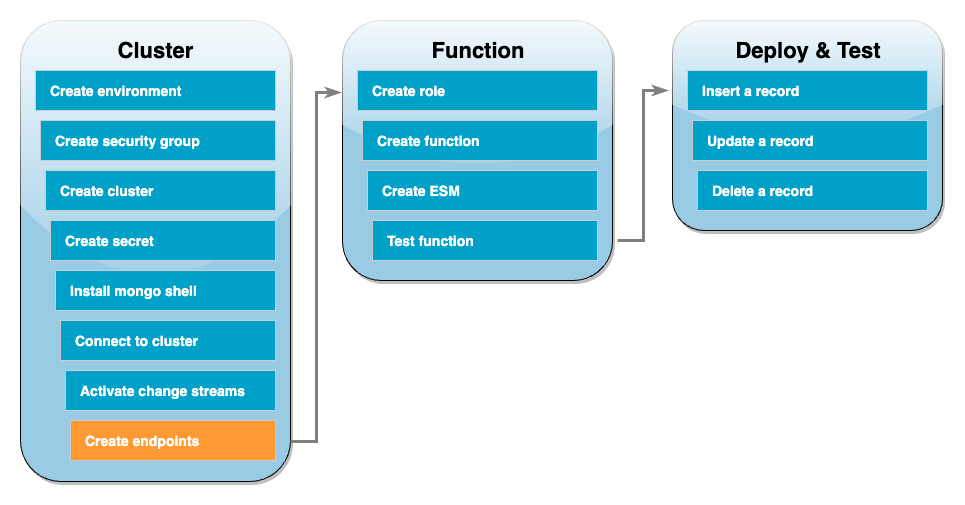

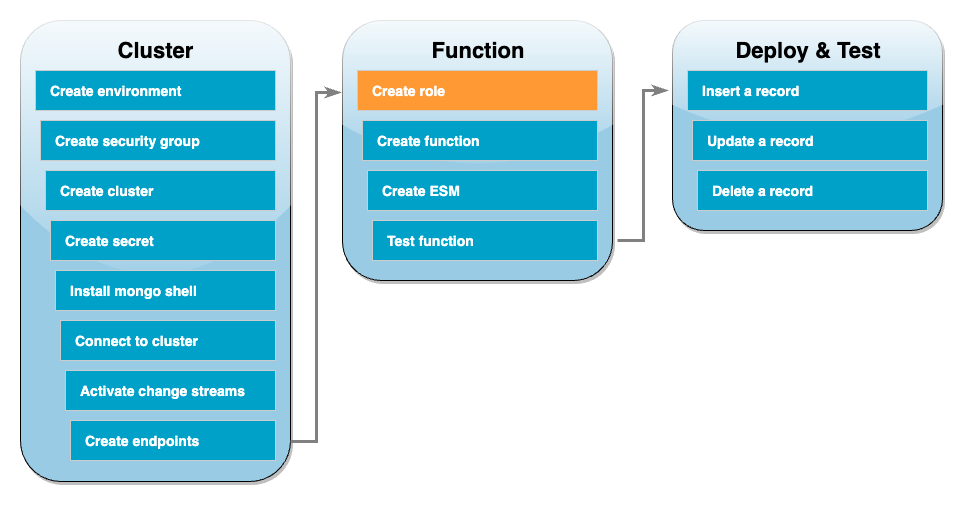

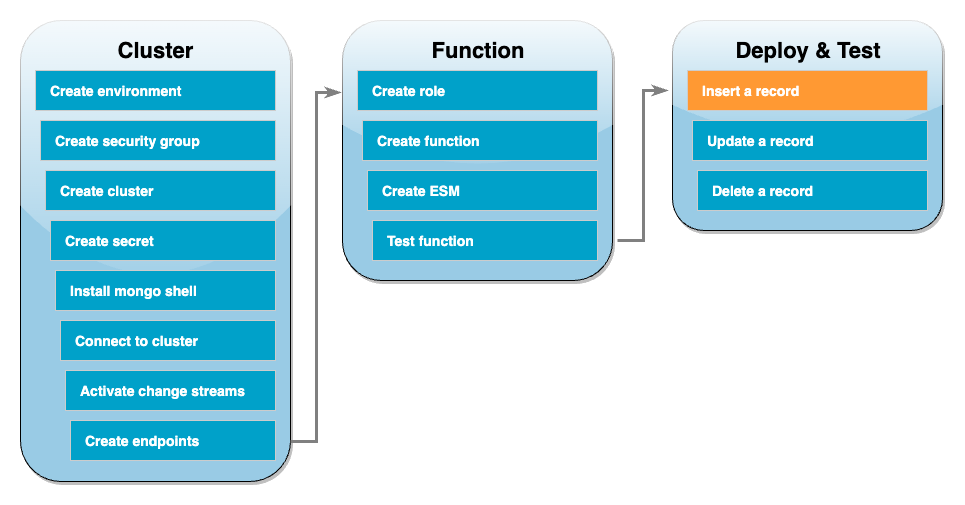

Neste tutorial, você criará uma função do Lambda que consome eventos de um stream de alterações do Amazon DocumentDB (compativel com MongoDB). Para concluir este tutorial, você passará pelos seguintes estágios:

-

Configure seu cluster Amazon DocumentDB, conecte-se a ele e ative streams de alterações nele.

-

Crie a função do Lambda e configure seu cluster do Amazon DocumentDB como uma origem de eventos para a sua função.

-

Teste a configuração de ponta a ponta inserindo itens no seu banco de dados do Amazon DocumentDB.

Tópicos

Pré-requisitos

Se você ainda não instalou a AWS Command Line Interface, siga as etapas em Instalar ou atualizar a versão mais recente da AWS CLI para instalá-la.

O tutorial requer um terminal de linha de comando ou um shell para executar os comandos. No Linux e no macOS, use o gerenciador de pacotes e de shell de sua preferência.

nota

No Windows, alguns comandos da CLI do Bash que você costuma usar com o Lambda (como zip) não são compatíveis com os terminais integrados do sistema operacional. Para obter uma versão do Ubuntu com o Bash integrada no Windows, instale o Subsistema do Windows para Linux

Criar o ambiente do AWS Cloud9

Antes de criar a função do Lambda, é necessário criar e configurar seu cluster do Amazon DocumentDB. As etapas para configurar seu cluster neste tutorial são baseadas no procedimento em Comece a usar o Amazon DocumentDB.

nota

Se você já tem um cluster do Amazon DocumentDB configurado, ative os streams de alterações e crie os endpoints da VPC de interface necessários. Em seguida, é possível pular diretamente para as etapas de criação da função.

Primeiro, crie um ambiente do AWS Cloud9. Você usará esse ambiente ao longo deste tutorial para se conectar e consultar seu cluster do Amazon DocumentDB.

Para criar um ambiente do AWS Cloud9

-

Abra o console do AWS Cloud9

e escolha Criar ambiente. -

Crie um ambiente com a seguinte configuração:

-

Em Detalhes:

-

Nome:

DocumentDBCloud9Environment -

Tipo de ambiente: nova instância do EC2

-

-

Em Nova instância do EC2:

-

Tipo de instância:

t2.micro(1 GiB RAM + 1 vCPU) -

Plataforma: Amazon Linux 2

-

Tempo limite: 30 minutos

-

-

Em Configurações de rede:

-

Conexão: AWS Systems Manager (SSM)

-

Expanda o menu suspenso Configurações da VPC.

-

Nuvem privada virtual (VPC) da Amazon: escolha sua VPC padrão.

-

Sub-rede: sem preferências

-

-

Mantenha todas as outras configurações como o padrão.

-

-

Escolha Criar. O provisionamento do seu novo ambiente do AWS Cloud9 pode levar alguns minutos.

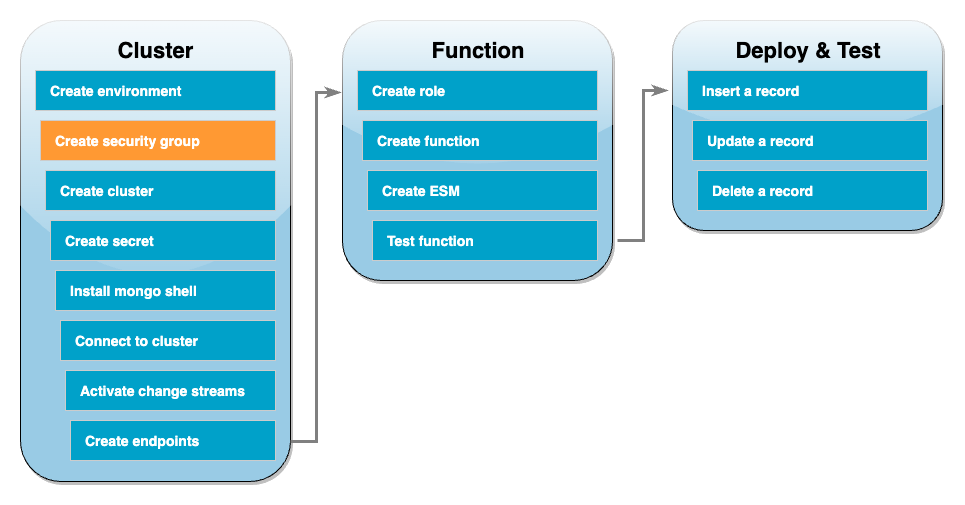

Criar o grupo de segurança do Amazon EC2

Em seguida, crie um grupo de segurança do Amazon EC2 com regras que permitam o tráfego entre seu cluster do Amazon DocumentDB e seu ambiente AWS Cloud9.

Para criar um grupo de segurança do EC2

-

Abra o console do EC2

. Em Rede e segurança, escolha Grupos de segurança. -

Escolha Criar grupo de segurança.

-

Crie um grupo de segurança com a seguinte configuração:

-

Em Detalhes básicos:

-

Security group name (Nome do grupo de segurança:

DocDBTutorial -

Descrição: grupo de segurança para tráfego entre o AWS Cloud9 e o Amazon DocumentDB.

-

VPC: escolha sua VPC padrão.

-

-

Em Inbound rules (Regras de entrada), escolha Add rule (Adicionar regra). Crie uma regra com a seguinte configuração:

-

Tipo: TCP personalizado

-

Intervalo de portas: 27.017

-

Source (Origem): personalizado

-

Na caixa de pesquisa ao lado de Origem, escolha o grupo de segurança para o ambiente do AWS Cloud9 que você criou na etapa anterior. Para ver uma lista dos grupos de segurança disponíveis, insira

cloud9na caixa de pesquisa. Escolha o grupo de segurança com o nomeaws-cloud9-<environment_name>.

-

-

Mantenha todas as outras configurações como o padrão.

-

-

Escolha Criar grupo de segurança.

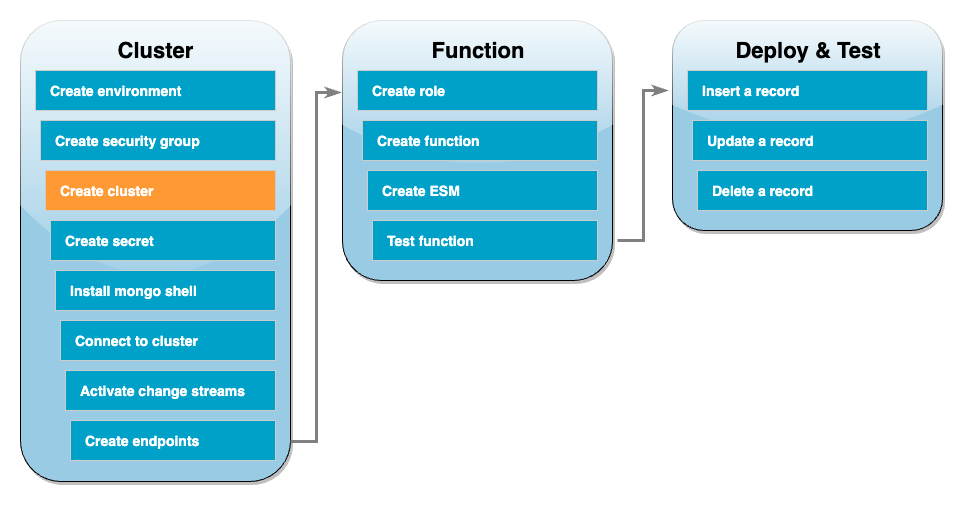

Criar o cluster do Amazon DocumentDB

Nesta etapa, você criará um cluster do Amazon DocumentDB usando o grupo de segurança da etapa anterior.

Para criar um cluster do Amazon DocumentDB

-

Abra o console do Amazon DocumentDB

. Em Clusters, escolha Criar. -

Crie um cluster com a seguinte configuração:

-

Em Tipo de cluster, escolha Cluster baseado em instância.

-

Em Configuração:

-

Versão do mecanismo: 5.0.0

-

Classe de instância: db.t3.medium (elegível para avaliação gratuita)

-

Número de instâncias: 1.

-

-

Em Autenticação:

-

Insira o Nome de usuário e a Senha necessários para conectar ao seu cluster (as mesmas credenciais que você usou para criar o segredo na etapa anterior). Em Confirmar senha, confirme sua senha.

-

-

Ative Exibir configurações avançadas.

-

Em Configurações de rede:

-

Nuvem privada virtual (VPC): escolha sua VPC padrão.

-

Grupo da sub-rede: padrão

-

Grupos de segurança da VPC: além de

default (VPC), escolha o grupo de segurançaDocDBTutorial (VPC)que criou na etapa anterior.

-

-

Mantenha todas as outras configurações como o padrão.

-

-

Selecione Criar cluster. O provisionamento do seu cluster do Amazon DocumentDB pode levar vários minutos.

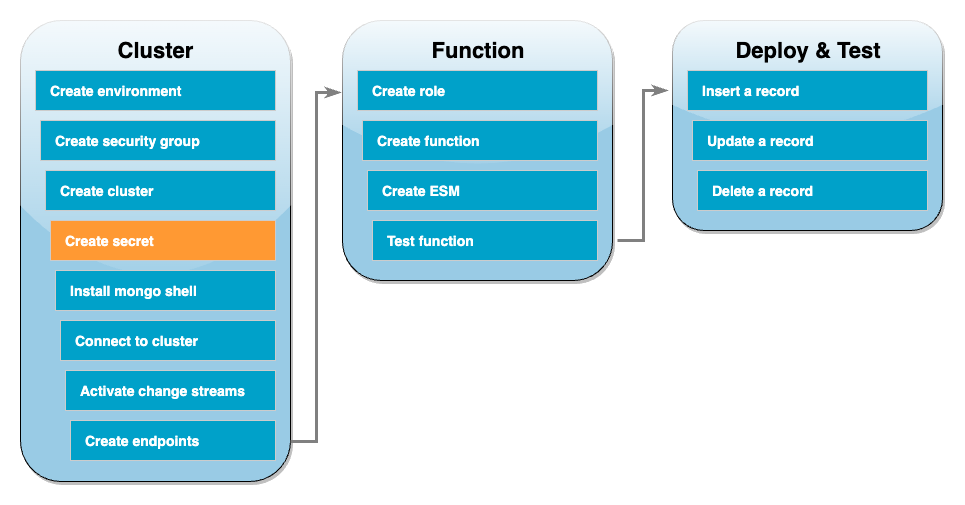

Criar o segredo no Secrets Manager

Para acessar seu cluster do Amazon DocumentDB manualmente, é necessário fornecer credenciais de nome de usuário e senha. Para que o Lambda acesse seu cluster, é necessário informar um secredo do Secrets Manager que contenha essas mesmas credenciais de acesso ao configurar seu mapeamento da origem do evento. Nesta etapa, você criará esse segredo.

Para criar o segredo no Secrets Manager

-

Abra o console do Secrets Manager

e escolha Armazenar um novo segredo. -

Em Escolha o tipo de segredo, selecione as seguintes opções:

-

Em Detalhes básicos:

-

Tipo de segredo: credenciais para o banco de dados do Amazon DocumentDB

-

Em Credenciais, insira o nome de usuário e a senha que você usará para acessar seu cluster do Amazon DocumentDB.

-

Banco de dados: escolha seu cluster do Amazon DocumentDB.

-

Escolha Próximo.

-

-

-

Em Configurar segredo, escolha as seguintes opções:

-

Nome de segredo:

DocumentDBSecret -

Escolha Próximo.

-

-

Escolha Próximo.

-

Escolha Armazenar.

-

Atualize o console para verificar se você armazenou o segredo

DocumentDBSecretcom êxito.

Anote o ARN do segredo do seu segredo. Você precisará dele em uma etapa posterior.

Instale o shell do mongo

Nesta etapa, você instalará o shell do Mongo em seu ambiente AWS Cloud9. O shell do Mongo é um utilitário de linha de comando que você usa para se conectar e consultar seu cluster do Amazon DocumentDB.

Para instalar o shell do Mongo em seu ambiente AWS Cloud9

-

Abra o console de AWS Cloud9

. Ao lado do ambiente DocumentDBCloud9Environmentque você criou anteriormente, clique no link Abrir abaixo da coluna IDE do AWS Cloud9. -

Na janela do terminal, crie o arquivo do repositório do MongoDB com o seguinte comando:

echo -e "[mongodb-org-5.0] \nname=MongoDB Repository\nbaseurl=https://repo.mongodb.org/yum/amazon/2/mongodb-org/5.0/x86_64/\ngpgcheck=1 \nenabled=1 \ngpgkey=https://www.mongodb.org/static/pgp/server-5.0.asc" | sudo tee /etc/yum.repos.d/mongodb-org-5.0.repo -

Em seguida, instale o shell do Mongo com o seguinte comando:

sudo yum install -y mongodb-org-shell -

Para criptografar dados em trânsito, faça download da chave pública do Amazon DocumentDB

. O comando a seguir faz download de um arquivo de nome global-bundle.pem:wget https://truststore.pki.rds.amazonaws.com/global/global-bundle.pem

Conectar ao cluster do Amazon DocumentDB

Agora você está pronto para se conectar ao seu cluster do Amazon DocumentDB usando o shell do Mongo.

Para conectar ao cluster do Amazon DocumentDB

-

Abra o console do Amazon DocumentDB

. Em Clusters, escolha seu cluster escolhendo seu identificador de cluster. -

Na guia Conectividade e segurança, em Conectar a este cluster com o shell do Mongo, escolha Copiar.

-

Em seu ambiente AWS Cloud9, cole esse comando no terminal. Substitua

<insertYourPassword>pela senha correta.

Depois de inserir esse comando, se o prompt de comando se tornar rs0:PRIMARY>, você estará conectado ao seu cluster do Amazon DocumentDB.

Ativar os streams de alteração

Neste tutorial, você acompanhará as alterações na coleção de products do banco de dados docdbdemo em seu cluster do Amazon DocumentDB. Você faz isso com a ativação de streams de alterações. Primeiro, crie o banco de dados docdbdemo e teste-o, inserindo um registro.

Para criar um novo banco de dados em seu cluster

-

Em seu ambiente AWS Cloud9, certifique-se de que você ainda esteja conectado ao seu cluster do Amazon DocumentDB.

-

Na janela do terminal, use o comando a seguir para criar um novo banco de dados chamado

docdbdemo:use docdbdemo -

Em seguida, use o comando a seguir para inserir um registro no

docdbdemo:db.products.insert({"hello":"world"})Você deve ver uma saída semelhante a:

WriteResult({ "nInserted" : 1 }) -

Use o comando a seguir para listar todos os bancos de dados:

show dbsCertifique-se de que sua saída contenha o banco de dados

docdbdemo:docdbdemo 0.000GB

Em seguida, ative os streams de alterações na coleção de products do banco de dados docdbdemo usando o seguinte comando:

db.adminCommand({modifyChangeStreams: 1, database: "docdbdemo", collection: "products", enable: true});

Você deve ver uma saída semelhante a:

{ "ok" : 1, "operationTime" : Timestamp(1680126165, 1) }

Criar endpoints da VPC de interface

Em seguida, crie endpoints da VPC de interface para garantir que o Lambda e o Secrets Manager (usados posteriormente para armazenar nossas credenciais de acesso ao cluster) possam se conectar à sua VPC padrão.

Para criar endpoints da VPC de interface

-

Abra o console da VPC

. No menu à esquerda, em Nuvem privada virtual, escolha Endpoints. -

Escolha Criar endpoint. Crie um endpoint com a seguinte configuração:

-

Em Nomear tag, insira

lambda-default-vpc. -

Em Categoria do serviço, escolha serviços da AWS.

-

Em Serviços, insira

lambdana caixa de pesquisa. Escolha o serviço com formatocom.amazonaws.<region>.lambda. -

Em VPC, escolha sua VPC padrão.

-

Em sub-redes, marque as caixas ao lado de cada zona de disponibilidade. Escolha O ID correto da sub-rede de cada zona de disponibilidade.

-

Em Tipo de endereço IP, selecione IPv4.

-

Em Grupos de segurança, escolha o grupo de segurança da VPC padrão (nome do grupo de

default) e o grupo de segurança que você criou anteriormente (nome do grupo deDocDBTutorial). -

Mantenha todas as outras configurações como o padrão.

-

Escolha Criar endpoint.

-

-

Novamente, escolha Criar endpoint. Crie um endpoint com a seguinte configuração:

-

Em Nomear tag, insira

secretsmanager-default-vpc. -

Em Categoria do serviço, escolha serviços da AWS.

-

Em Serviços, insira

secretsmanagerna caixa de pesquisa. Escolha o serviço com formatocom.amazonaws.<region>.secretsmanager. -

Em VPC, escolha sua VPC padrão.

-

Em sub-redes, marque as caixas ao lado de cada zona de disponibilidade. Escolha O ID correto da sub-rede de cada zona de disponibilidade.

-

Em Tipo de endereço IP, selecione IPv4.

-

Em Grupos de segurança, escolha o grupo de segurança da VPC padrão (nome do grupo de

default) e o grupo de segurança que você criou anteriormente (nome do grupo deDocDBTutorial). -

Mantenha todas as outras configurações como o padrão.

-

Escolha Criar endpoint.

-

Isso conclui a parte de configuração de cluster deste tutorial.

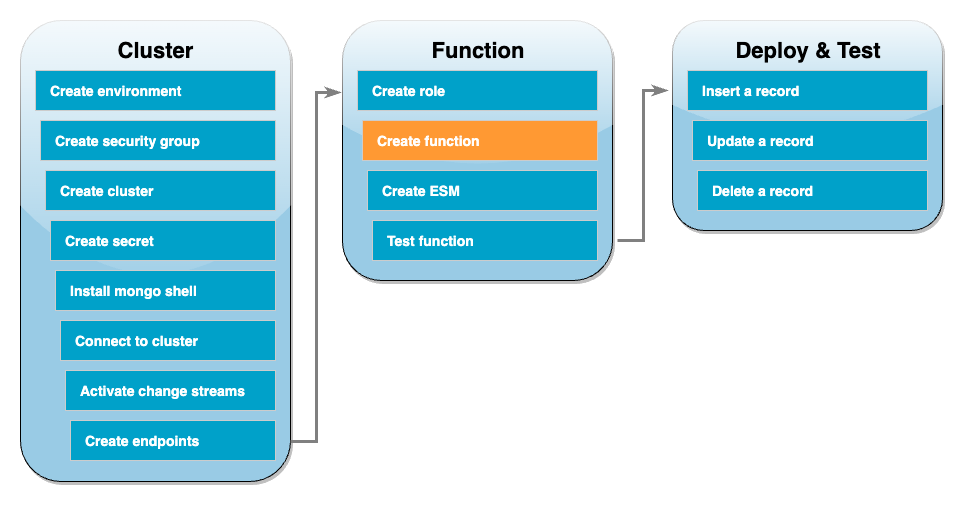

Criar a função de execução

No próximo conjunto de etapas, você criará sua função do Lambda. Primeiro, é necessário criar o perfil de execução que concede à sua função permissão para acessar o seu cluster. Você criará uma política do IAM primeiro e, em seguida, anexará essa política a um perfil do IAM.

Para criar uma política do IAM

-

Abra a página Políticas

no console do IAM e escolha Criar política. -

Escolha a guia JSON. Na política a seguir, substitua o ARN do recurso Secrets Manager na linha final da declaração pelo ARN do seu segredo de antes, e copie a política no editor.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "LambdaESMNetworkingAccess", "Effect": "Allow", "Action": [ "ec2:CreateNetworkInterface", "ec2:DescribeNetworkInterfaces", "ec2:DescribeVpcs", "ec2:DeleteNetworkInterface", "ec2:DescribeSubnets", "ec2:DescribeSecurityGroups", "kms:Decrypt" ], "Resource": "*" }, { "Sid": "LambdaDocDBESMAccess", "Effect": "Allow", "Action": [ "rds:DescribeDBClusters", "rds:DescribeDBClusterParameters", "rds:DescribeDBSubnetGroups" ], "Resource": "*" }, { "Sid": "LambdaDocDBESMGetSecretValueAccess", "Effect": "Allow", "Action": [ "secretsmanager:GetSecretValue" ], "Resource": "arn:aws:secretsmanager:us-east-1:123456789012:secret:DocumentDBSecret" } ] } -

Escolha Próximo: Tags, e, em seguida, escolha Próximo: Revisar.

-

Em Nome, insira

AWSDocumentDBLambdaPolicy. -

Escolha Criar política.

Para criar perfil do IAM

-

Abra a página Perfis

no console do IAM e escolha Criar perfil. -

Em Selecionar entidade confiável, escolha as seguintes opções:

-

Tipo de entidade confiável: serviço da AWS

-

Caso de uso: Lambda

-

Escolha Próximo.

-

-

Em Adicionar permissões, escolha a política

AWSDocumentDBLambdaPolicyque você acabou de criar, bem comoAWSLambdaBasicExecutionRolepara conceder à sua função permissões para gravar no Amazon CloudWatch Logs. -

Escolha Próximo.

-

Em Nome do perfil, insira

AWSDocumentDBLambdaExecutionRole. -

Selecione Criar perfil.

Criar a função do Lambda

O código de exemplo a seguir recebe uma entrada de evento do Amazon DocumentDB e processa a mensagem contida.

Para criar a função do Lambda

-

Copie o código de amostra em um arquivo chamado

index.js. -

Crie um pacote de implantação com o comando a seguir.

zip function.zip index.js -

Use o comando a seguir da CLI para criar a função. Substitua

us-east-1pela Região da AWS e123456789012pelo ID da sua conta.aws lambda create-function \ --function-name ProcessDocumentDBRecords \ --zip-file fileb://function.zip --handler index.handler --runtime nodejs22.x \ --region us-east-1 \ --role arn:aws:iam::123456789012:role/AWSDocumentDBLambdaExecutionRole

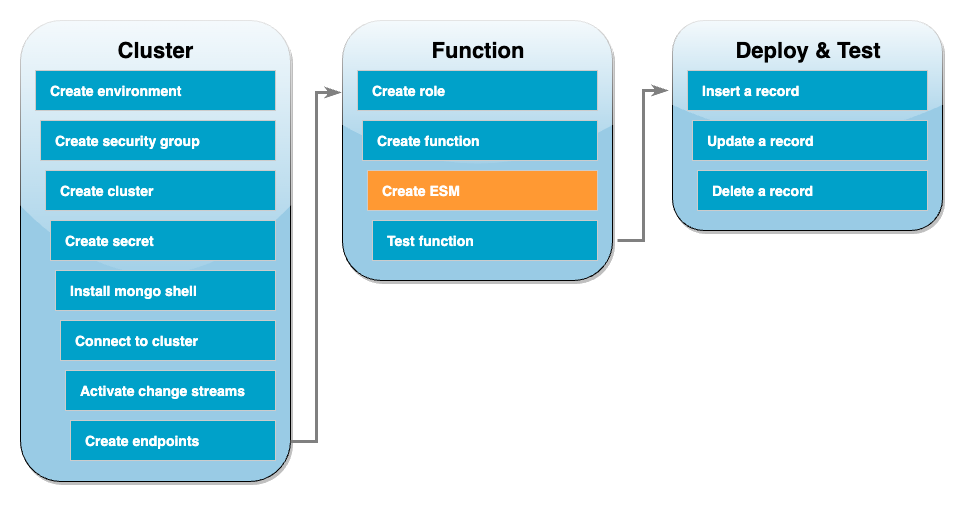

Crie o mapeamento da origem do evento do Lambda

Crie o mapeamento da origem do evento que associa o seu fluxo de alterações do Amazon DocumentDB à sua função do Lambda. Depois que você criar esse mapeamento da origem do evento, o AWS Lambda começará imediatamente a sondar o stream.

Para criar o mapeamento da origem do evento

-

Abra a página Funções

no console do Lambda. -

Escolha a função

ProcessDocumentDBRecordscriada anteriormente. -

Escolha a guia Configuração e, em seguida, escolha Acionadores no menu à esquerda.

-

Escolha Add trigger.

-

Em Configuração do acionador, para a origem, selecione Amazon DocumentDB.

-

Crie o mapeamento da origem do evento com a seguinte configuração:

-

Cluster do Amazon DocumentDB: escolha o cluster que você criou anteriormente.

-

Nome do banco de dados:

docdbdemo -

Nome da coleção: produtos

-

Tamanho do lote: 1

-

Posição inicial: última

-

Autenticação: BASIC_AUTH

-

Chave do Secrets Manager: escolha o

DocumentDBSecretque acabou de criar. -

Janela do lote: 1

-

Configuração do documento completo: UpdateLookup

-

-

Escolha Adicionar. A criação do mapeamento da origem do evento pode levar alguns minutos.

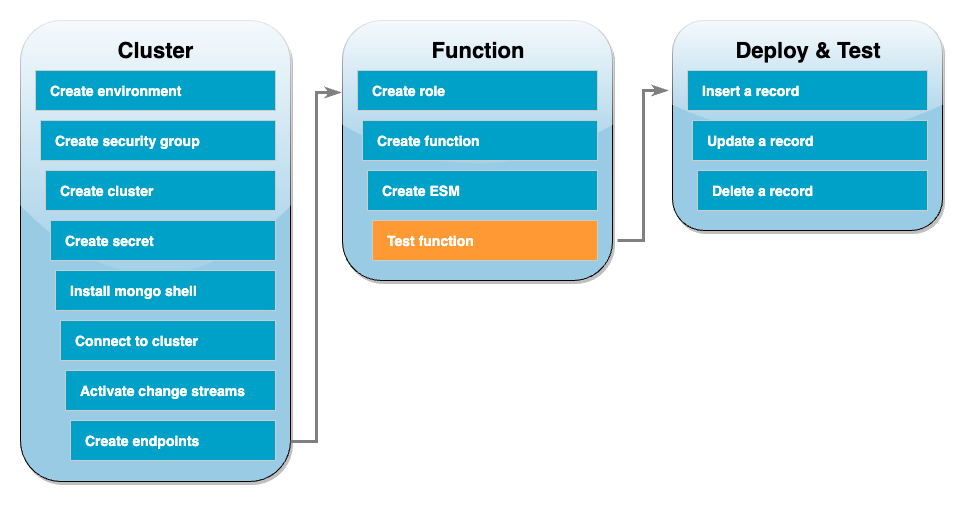

Teste sua função com invocação manual

Para testar se você criou corretamente sua função e o mapeamento da origem do evento, invoque sua função usando o comando invoke. Para fazer isso, primeiro copie o evento JSON a seguir em um arquivo chamado input.txt:

{ "eventSourceArn": "arn:aws:rds:us-east-1:123456789012:cluster:canaryclusterb2a659a2-qo5tcmqkcl03", "events": [ { "event": { "_id": { "_data": "0163eeb6e7000000090100000009000041e1" }, "clusterTime": { "$timestamp": { "t": 1676588775, "i": 9 } }, "documentKey": { "_id": { "$oid": "63eeb6e7d418cd98afb1c1d7" } }, "fullDocument": { "_id": { "$oid": "63eeb6e7d418cd98afb1c1d7" }, "anyField": "sampleValue" }, "ns": { "db": "docdbdemo", "coll": "products" }, "operationType": "insert" } } ], "eventSource": "aws:docdb" }

Em seguida, use o comando a seguir para invocar sua função com este evento:

aws lambda invoke \ --function-name ProcessDocumentDBRecords \ --cli-binary-format raw-in-base64-out \ --region us-east-1 \ --payload file://input.txt out.txt

Você verá uma resposta parecida com a seguinte:

{ "StatusCode": 200, "ExecutedVersion": "$LATEST" }

É possível verificar se sua função processou o evento com êxito examinando o CloudWatch Logs.

Para verificar a invocação manual por meio do CloudWatch Logs

-

Abra a página Funções

no console do Lambda. -

Escolha a guia Monitor e selecione Visualizar logs do CloudWatch. Isso leva você ao grupo de logs específico associado à sua função no console do CloudWatch.

-

Escolha o stream de logs mais recente. Nas mensagens de log, você deverá ver o evento JSON.

Teste sua função inserindo um registro

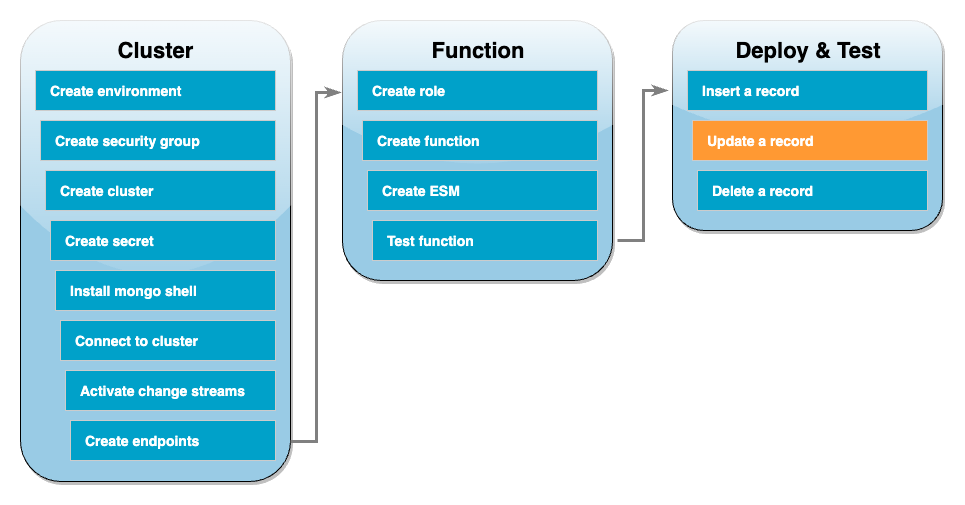

Teste sua configuração de ponta a ponta interagindo diretamente com seu banco de dados do Amazon DocumentDB. No próximo conjunto de etapas, você inserirá um registro, o atualizará e o excluirá.

Para inserir um registro

-

Reconecte-se ao seu cluster do Amazon DocumentDB em seu ambiente AWS Cloud9.

-

Use este comando para garantir que você esteja usando o banco de dados

docdbdemono momento:use docdbdemo -

Insira um registro na coleção

productsdo banco de dadosdocdbdemo:db.products.insert({"name":"Pencil", "price": 1.00})

Teste sua função atualizando um registro

Em seguida, atualize o registro que você acabou de inserir com o seguinte comando:

db.products.update( { "name": "Pencil" }, { $set: { "price": 0.50 }} )

Verifique se sua função processou o evento com êxito examinando o CloudWatch Logs.

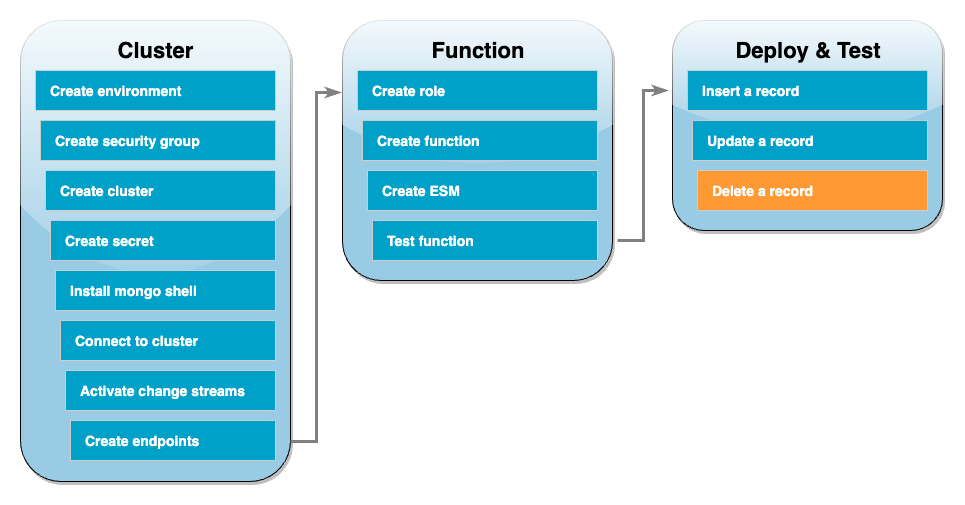

Teste sua função excluindo um registro

Por fim, exclua o registro que você acabou de inserir com o seguinte comando:

db.products.remove( { "name": "Pencil" } )

Verifique se sua função processou o evento com êxito examinando o CloudWatch Logs.

Limpe os recursos

Agora você pode excluir os recursos criados para este tutorial, a menos que queira mantê-los. Excluindo os recursos da AWS que você não está mais usando, você evita cobranças desnecessárias em sua Conta da AWS.

Como excluir a função do Lambda

-

Abra a página Functions

(Funções) no console do Lambda. -

Selecione a função que você criou.

-

Selecione Ações, Excluir.

-

Digite

confirmno campo de entrada de texto e escolha Delete (Excluir).

Para excluir a função de execução

-

Abra a página Roles

(Funções) no console do IAM. -

Selecione a função de execução que você criou.

-

Escolha Excluir.

-

Insira o nome do perfil no campo de entrada de texto e escolha Delete (Excluir).

Para excluir os endpoints da VPC

-

Abra o console da VPC

. No menu à esquerda, em Nuvem privada virtual, escolha Endpoints. -

Selecione os endpoints que você criou.

-

Escolha Actions (Ações), Delete VPC endpoints (Excluir endpoints da VPC).

-

Digite

deleteno campo de entrada de texto. -

Escolha Excluir.

Para excluir o cluster do Amazon DocumentDB

-

Abra o console do Amazon DocumentDB

. -

Escolha o cluster do Amazon DocumentDB que você criou para este tutorial e desative a proteção contra exclusão.

-

Na página principal de Clusters, escolha seu cluster do Amazon DocumentDB novamente.

-

Selecione Ações, Excluir.

-

Em Criar snapshot final do cluster, selecione Não.

-

Digite

deleteno campo de entrada de texto. -

Escolha Excluir.

Para excluir o segredo no Secrets Manager

-

Abra o console do Secrets Manager

. -

Escolha o segredo que você criou para este tutorial.

-

Escolha Ações, Excluir segredo.

-

Escolha Schedule deletion.

Para excluir o grupo de segurança do Amazon EC2

-

Abra o console do EC2

. Em Rede e segurança, escolha Grupos de segurança. -

Selecione o grupo de segurança que você criou para este tutorial.

-

Escolha Ações, Excluir grupos de segurança.

-

Escolha Excluir.

Para excluir o ambiente AWS Cloud9

-

Abra o console de AWS Cloud9

. -

Selecione o ambiente que você criou para este tutorial.

-

Escolha Excluir.

-

Digite

deleteno campo de entrada de texto. -

Escolha Excluir.