As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Conectando uma EC2 instância da Amazon ao cluster Amazon Neptune no mesmo VPC

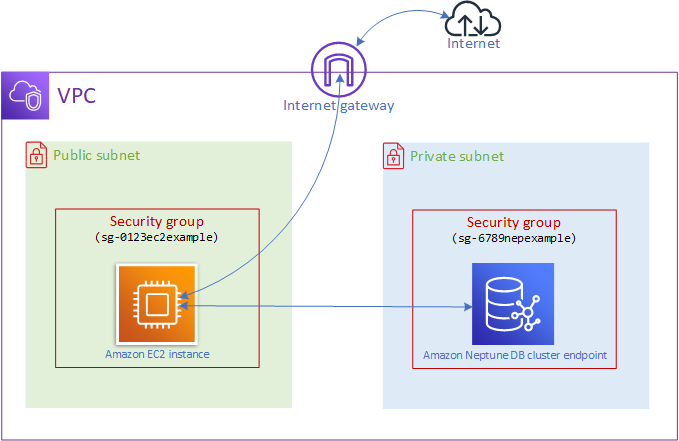

Uma das formas mais comuns de se conectar a um banco de dados Neptune é por meio de uma instância da EC2 Amazon no mesmo cluster de banco de dados Neptune. VPC Por exemplo, a EC2 instância pode estar executando um servidor web que se conecta à Internet. Nesse caso, somente a EC2 instância tem acesso ao cluster de banco de dados Neptune, e a Internet só tem acesso à instância: EC2

Para habilitar essa configuração, você precisa ter os grupos de VPC segurança e os grupos de sub-rede corretos configurados. O servidor web está hospedado em uma sub-rede pública, para que ele possa acessar a Internet pública, e a instância de cluster do Neptune é hospedada em uma sub-rede privada para mantê-la segura. Consulte Configure a Amazon VPC onde seu cluster de banco de dados Amazon Neptune está localizado.

Para que a EC2 instância da Amazon se conecte ao seu endpoint Neptune em, por exemplo, uma 8182 porta, você precisará configurar um grupo de segurança para fazer isso. Se sua EC2 instância da Amazon estiver usando um grupo de segurança chamado, por exemploec2-sg1, você precisará criar outro grupo de EC2 segurança da Amazon (digamosdb-sg1) que tenha regras de entrada para porta 8182 e tenha ec2-sg1 como origem. Depois, adicione db-sg1 ao cluster do Neptune para viabilizar a conexão.

Depois de criar a EC2 instância da Amazon, você pode fazer login nela usando SSH e se conectar ao seu cluster de banco de dados Neptune. Para obter informações sobre como se conectar a uma EC2 instância usandoSSH, consulte Conecte-se à sua instância Linux no Guia EC2 do usuário da Amazon.

Se você estiver usando uma linha de comando Linux ou macOS para se conectar à EC2 instância, poderá colar o SSH comando do SSHAccessitem na seção Saídas da pilha. AWS CloudFormation Você deve ter o PEM arquivo no diretório atual e as permissões do PEM arquivo devem ser definidas como 400 (chmod 400 ).keypair.pem

Para criar um VPC com sub-redes privadas e públicas

Faça login no AWS Management Console e abra o VPC console da Amazon em https://console.aws.amazon.com/vpc/

. No canto superior direito do AWS Management Console, escolha a região na qual criar suaVPC.

No VPCPainel, escolha Launch VPC Wizard.

-

Preencha a área VPCConfigurações da VPC página Criar:

Em Recursos para criar, escolher VPC, sub-redes, etc.

Deixe a tag de nome padrão como está, digite um nome de sua escolha ou desmarque a caixa de seleção Gerar automaticamente para desativar a geração da tags de nome.

Deixe o valor do IPv4 CIDR bloco em

10.0.0.0/16.Deixe o valor do IPv6 CIDR bloco em Sem IPv6 CIDR bloco.

Deixe a Locação como Padrão.

Deixe o número de zonas de disponibilidade (AZs) em 2.

Deixe os NATgateways ($) em Nenhum, a menos que você precise de um ou mais NAT gateways.

Defina VPCendpoints como Nenhum, a menos que você use o Amazon S3.

Tanto a opção Ativar DNS nomes de host quanto a Ativar DNS resolução devem ser marcadas.

Escolha Criar VPC.