Conceitos e terminologia do AWS Organizations

Este tópico explica alguns dos principais conceitos do AWS Organizations.

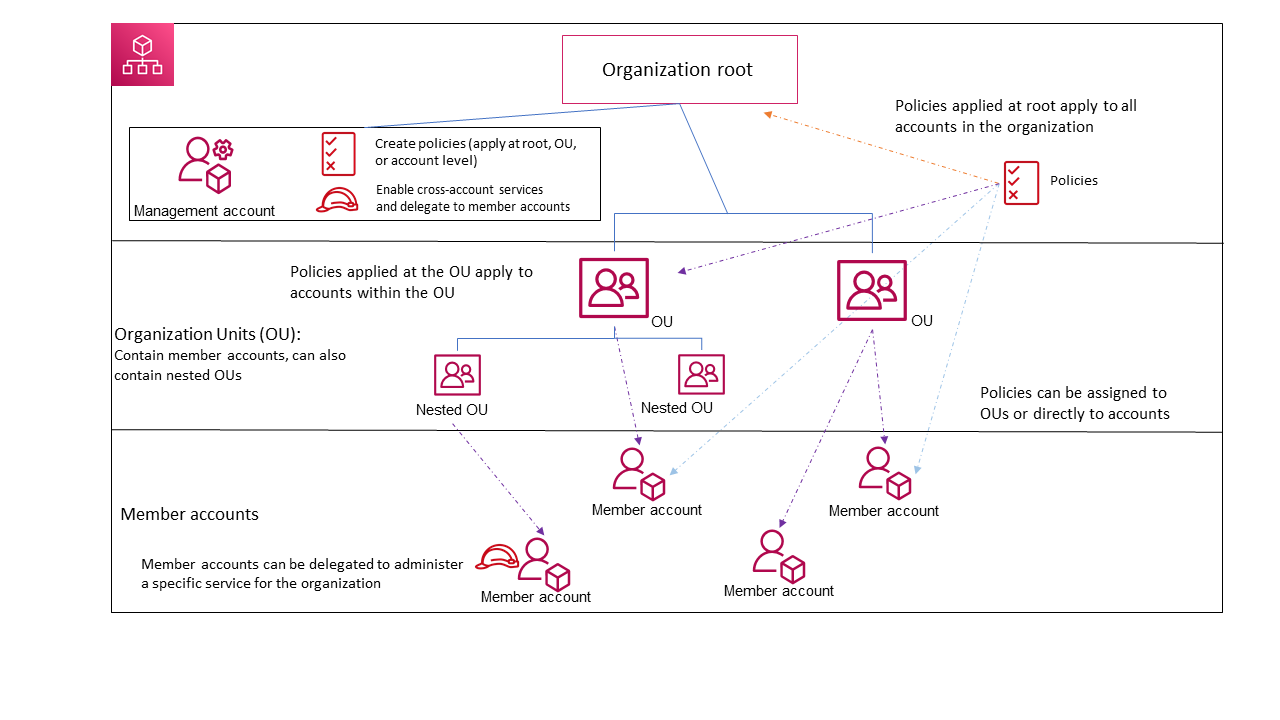

O diagrama a seguir mostra uma organização que consiste em cinco contas que estão organizadas em quatro unidades organizacionais (UOs) na raiz. A organização também tem várias políticas que são anexadas a algumas das UOs ou diretamente a contas.

Para obter uma descrição de cada um desses itens, consulte as definições neste tópico.

Tópicos

Conjuntos de recursos disponíveis

- Todos os recursos (recomendado)

-

Todos os recursos é o conjunto de recursos padrão que está disponível para o AWS Organizations. Você pode definir políticas centrais e requisitos de configuração para uma organização inteira, criar permissões ou recursos personalizados dentro da organização, gerenciar e organizar suas contas em uma única fatura e delegar responsabilidades a outras contas em nome da organização. Você também pode usar integrações com outros Serviços da AWS para definir configurações centrais, mecanismos de segurança, requisitos de auditoria e compartilhamento de recursos em todas as contas-membro em sua organização. Para ter mais informações, consulte Como usar o AWS Organizations com outros Serviços da AWS.

O modo Todos os recursos fornece todos os recursos de faturamento consolidado junto com os recursos administrativos.

- Faturamento consolidado

-

Faturamento consolidado é o conjunto de recursos fornece a funcionalidade de cobrança compartilhada, mas não inclui os recursos mais avançados do AWS Organizations. Por exemplo, não é possível habilitar outros serviços da AWS para integração com sua organização e fazê-lo funcionar em todas as suas contas, ou usar políticas para restringir o que usuários e perfis em contas diferentes podem fazer.

Você pode habilitar todos os recursos em uma organização que originalmente oferecia suporte apenas aos recursos de faturamento consolidado. Para habilitar todos os recursos, todas as contas-membro convidadas devem aprovar a alteração aceitando o convite enviado quando a conta de gerenciamento inicia o processo. Para ter mais informações, consulte Como habilitar todos os recursos de uma organização com o AWS Organizations.

Estrutura da organização

- Organização

-

Uma organização é um conjunto de Contas da AWS que você pode gerenciar centralmente e organizar em uma estrutura hierárquica em forma de árvore com uma raiz na parte superior e unidades organizacionais aninhadas sob a raiz. Cada conta pode estar diretamente na raiz ou ser colocada em uma das UOs na hierarquia.

Cada organização consiste em:

Zero ou mais contas-membro

Zero ou mais unidades organizacionais (OUs)

Zero ou mais políticas

Uma organização tem a funcionalidade que é determinada pelo conjunto de recursos que você ativar.

- Raiz

-

Uma raiz administrativa (raiz) está contida na conta de gerenciamento e é o ponto de partida para organizar suas Contas da AWS. A raiz é o contêiner mais alto na hierarquia da sua organização. Sob essa raiz, você pode criar unidades organizacionais (OUs) para agrupar logicamente suas contas e organizá-las em uma hierarquia que melhor atenda às suas necessidades.

Se você aplicar uma política de gerenciamento à raiz, ela será aplicada a todas as unidades organizacionais (OUs) e contas, incluindo a conta de gerenciamento da organização.

Se você aplicar uma política de autorização (por exemplo, uma política de controle de serviço (SCP)) à raiz, ela se aplicará a todas as unidades organizacionais (OUs) e contas-membro na organização. Ela não se aplica à conta de gerenciamento da organização.

nota

Você pode ter apenas uma raiz. O AWS Organizations cria a raiz automaticamente para você quando uma organização é criada.

- Unidade organizacional (UO)

-

Uma unidade organizacional (OU) é um grupo de Contas da AWSdentro de uma organização. Uma OU também pode conter outras OUs, permitindo que você crie uma hierarquia. Por exemplo, você pode agrupar todas as contas que pertencem ao mesmo departamento em uma OU departamental. Da mesma forma, você pode agrupar todas as contas que executam serviços de segurança em uma OU de segurança.

As OUs são úteis quando você precisa aplicar os mesmos controles a um subconjunto de contas em sua organização. O agrupamento de OUs permite unidades menores de gerenciamento. Por exemplo, você pode criar OUs para cada workload e criar duas OUs aninhadas em cada OU de workload para dividir as workloads de produção da pré-produção. Essas OUs herdam as políticas da OU principal, além de quaisquer controles atribuídos diretamente à OU em nível de equipe. Incluindo a raiz e as Contas da AWS criadas nas OUs mais baixas, sua hierarquia pode ter cinco níveis de profundidade.

- Conta da AWS

-

Uma Conta da AWS é um contêiner para seus recursos da AWS. Você cria e gerencia seus recursos da AWS em uma Conta da AWS, e a Conta da AWS fornece recursos administrativos para acesso e cobrança.

Usar várias Contas da AWS é uma prática recomendada para a escalabilidade do ambiente, pois fornece um limite de faturamento para custos, isola recursos para fins de segurança, oferece flexibilidade para pessoas e equipes, além de ser adaptável a novos processos de negócios.

nota

Uma conta da AWS é diferente de um usuário. Um usuário é uma identidade que você cria usando o AWS Identity and Access Management (IAM), sendo um usuário do IAM com credenciais de longo prazo ou um perfil do IAM com credenciais de curto prazo. Uma única conta da AWS pode conter, e normalmente contém, muitos usuários e perfis.

Há dois tipos de contas em uma organização: uma única conta designada como conta de gerenciamento e uma ou mais contas-membro.

- Conta de gerenciamento

-

Uma conta de gerenciamento é a Conta da AWS que você usa para criar sua organização. Na conta de gerenciamento, é possível fazer o seguinte:

Criar outras contas em sua organização

Convidar e gerenciar convites para que outras contas ingressem na sua organização

-

Designar contas de administrador delegado

Remover contas da organização

Anexar políticas a entidades como raízes, unidades organizacionais (OUs) ou contas em sua organização

-

Habilitar a integração com os serviços compatíveis da AWS para fornecer a funcionalidade do serviço em todas as contas da organização.

A conta de gerenciamento é a proprietária final da organização, com controle final sobre as políticas de segurança, infraestrutura e finanças. Essa conta tem o papel de uma conta pagadora e é responsável pelo pagamento de todos as cobranças acumuladas pelas contas em sua organização.

nota

Você não pode alterar qual conta em sua organização é a conta de gerenciamento.

- Conta-membro

-

Uma conta-membro é uma Conta da AWS diferente da conta de gerenciamento, que faz parte de uma organização. Como um administrador de uma organização, você pode criar contas-membro em sua organização e convidar contas existentes a participarem da organização. Você também pode aplicar políticas a contas-membro.

nota

Uma conta-membro pode pertencer a apenas uma organização por vez. Você pode designar contas-membro para serem contas de administrador delegado.

- Administrador delegado

-

Recomendamos usar a conta de gerenciamento do e seus usuários e perfis somente para as tarefas que só podem ser executadas por essa conta. Além disso, recomendamos armazenar todos os seus recursos da AWS em outras contas-membro na organização e mantê-las fora da conta de gerenciamento. Isso porque os recursos de segurança, como as políticas de controle de serviços (SCPs) do Organizations, não restringem usuários ou perfis na conta de gerenciamento. Separar seus recursos da sua conta de gerenciamento também pode ajudar a entender os lançamentos em suas faturas. Na conta de gerenciamento da organização, é possível designar uma ou mais contas-membro como uma conta de administrador delegado para obter ajuda para implementar essa recomendação. Há dois tipos de administradores delegados:

Administrador delegado do Organizations: essas contas permitem gerenciar as políticas da organização e anexar políticas às entidades (raízes, OUs ou contas) dentro da organização. A conta de gerenciamento pode controlar as permissões de delegação em níveis granulares. Para ter mais informações, consulte Administrador delegado do AWS Organizations.

Administrador delegado de um serviço da AWS: essas contas permitem gerenciar serviços da AWS que se integram às organizações. A conta de gerenciamento pode registrar diferentes contas-membro como administradores delegados para diferentes serviços, conforme necessário. Essas contas têm permissões administrativas para um serviço específico, bem como permissões para ações somente leitura do Organizations. Para ter mais informações, consulte Administrador delegado para os Serviços da AWS que funcionam com o Organizations.

Convites e handshakes

- Convite

-

Um convite é o processo de pedir para outra conta ingressar na sua organização. Um convite só pode ser emitido pela conta de gerenciamento da organização. O convite é estendido para o ID da conta ou para o endereço de e-mail associado à conta convidada. Após a conta convidada aceitar um convite, ela se torna uma conta-membro na organização. Os convites também podem ser enviados a todas as contas-membro atuais quando a organização precisa que todos os membros aprovem a alteração de oferecer suporte apenas a recursos de faturamento consolidado para oferecer suporte a todos os recursos na organização. Os convites funcionam com a troca de handshakes das contas. Talvez você não veja handshakes quando trabalha no console do AWS Organizations. Mas se você usar a AWS CLI ou a API do AWS Organizations, deverá trabalhar diretamente com handshakes.

- Handshake

-

Um handshake é um processo de várias etapas de troca de informações entre duas partes. Um de seus usos principais no AWS Organizations é servir como a implementação subjacente de convites. As mensagens de handshake são transmitidas entre o iniciador de handshake e o destinatário e respondidas por eles. As mensagens são transmitidas de uma forma que ajuda ambas as partes a saber sempre qual é o status atual. Handshakes também são usados ao alterar a organização de oferecer suporte apenas a recursos de faturamento consolidado para oferecer suporte a todos os recursos disponibilizados pelo AWS Organizations. Você geralmente precisará interagir diretamente com handshakes somente se trabalhar com a API do AWS Organizations ou ferramentas da linha de comando, como a AWS CLI.

Políticas organizacionais

Uma política é um "documento" com uma ou mais declarações que definem os controles que você deseja aplicar a um grupo de Contas da AWS. O AWS Organizations abrange políticas de gerenciamento e políticas de autorização.

Políticas de gerenciamento

As políticas de gerenciamento ajudam você a configurar e gerenciar centralmente os Serviços da AWS e seus atributos em toda a organização.

- Política de backup

-

Uma política de backup é um tipo de política que ajuda a padronizar e implementar uma estratégia de backup para os recursos de todas as contas de sua organização. Em um política de backup, você pode configurar e implantar planos de backup para seus recursos.

- Política de tag

-

Uma política de tag é um tipo de política que ajuda a padronizar tags em todos os recursos de todas as contas da organização. Em uma política de tag, você pode especificar regras de atribuição de tags para recursos específicos.

- Política de chatbot

-

Uma política de chatbot é um tipo de política que ajuda você a controlar o acesso às contas da sua organização por meio de aplicações de bate-papo, como Slack e Microsoft Teams. Em uma política de chatbot, você restringe o acesso a espaços de trabalho específicos (Slack) e equipes (Microsoft Teams).

- Política de cancelamento de serviços de IA

-

Uma política de recusa dos serviços de IA é um tipo de política que ajuda você a padronizar suas configurações de recusa para serviços de IA da AWS em todas as contas de sua organização. Certos serviços de IA da AWS podem armazenar e usar conteúdo de clientes processado por esses serviços para o desenvolvimento e a melhoria contínua dos serviços e tecnologias de IA da Amazon. Em uma política de recusa dos serviços de IA, você pode optar por não ter o seu conteúdo armazenado nem utilizado para melhorias no serviço.

Políticas de autorização

As políticas de autorização ajudam a gerenciar centralmente a segurança das Contas da AWS em sua organização.

- Política de controle de serviço

-

Uma política de controle de serviços é a política que especifica os serviços e as ações que os usuários e os perfis que podem usar nas contas que a SCP afeta. As SCPs são semelhantes às políticas de permissão do IAM, exceto por não concederem permissões. Em vez disso, as SCPs especificam o máximo de permissões para uma organização, unidade organizacional (OU) ou conta. Quando você anexa uma SCP a raiz organização ou a uma OU, a SCP limita as permissões a entidades em contas-membro.

- Listas de permissões e listas de negações

-

Listas de permissões e listas de negações são estratégias complementares que você pode usar para aplicar as SCPs para filtrar as permissões disponíveis para as contas.

-

Estratégia de lista de permissões – Você especifica explicitamente o acesso que é permitido. Todos os outros acessos são bloqueados implicitamente. Por padrão, o AWS Organizations anexa uma política gerenciada pela AWS denominada

FullAWSAccessa todas as raízes, UOs e contas. Isso ajuda a garantir que, à medida que você desenvolve sua organização, nada fica bloqueado até você querer que seja. Em outras palavras, por padrão, todas as permissões são concedidas. Quando você estiver pronto para restringir permissões, substitua a políticaFullAWSAccesspor uma que permita apenas o conjunto de permissões desejado e mais limitado. Os usuários e funções nas contas afetadas podem exercer apenas esse nível de acesso, mesmo que as políticas do IAM correspondentes permitam todas as ações. Se substituir a política padrão na raiz, todas as contas na organização serão afetadas pelas restrições. Não é possível adicionar as permissões de volta em um nível inferior na hierarquia porque uma SCP nunca concede permissões; ela apenas as filtra. -

Estratégia de lista de negação: você especifica explicitamente o acesso que não é permitido. Todos os outros acessos são permitidos. Nesse cenário, todas as permissões são permitidas, a menos que explicitamente bloqueadas. Esse é o comportamento padrão do AWS Organizations. Por padrão, o AWS Organizations anexa uma política gerenciada pela AWS denominada

FullAWSAccessa todas as raízes, UOs e contas. Isso permite que qualquer conta acesse qualquer serviço ou operação sem nenhuma restrição imposta pelo AWS Organizations Ao contrário da técnica de lista de permissões descrita acima, ao usar listas de negação, você deixa a políticaFullAWSAccesspadrão no lugar (que permite “todos”). Mas, em seguida, você anexa políticas adicionais que negam explicitamente o acesso aos serviços e ações indesejados. Assim como acontece com as políticas de permissão do IAM,,. uma negação explícita de uma ação de serviço substitui qualquer permissão dessa ação.

-