Conectividade do AWS Outposts com regiões da AWS

O AWS Outposts é compatível com conectividade de rede de longa distância (WAN) por meio da conexão de link de serviço.

nota

Não é possível usar conectividade privada para a conexão de link de serviço que conecta o servidor do Outposts à região da AWS ou região de origem do AWS Outposts.

Conteúdo

Conectividade por meio de links de serviço

Durante o provisionamento do AWS Outposts, você ou a AWS cria uma conexão de link de serviço que conecta o servidor do Outposts à região da AWS escolhida ou à região de origem. O link de serviço é um conjunto criptografado de conexões VPN que são usadas sempre que o Outpost se comunica com a região de origem escolhida. Você usa uma LAN virtual (VLAN) para segmentar o tráfego no link de serviço. O link de serviço VLAN permite a comunicação entre o Outpost e a região da AWS para o gerenciamento do tráfego do Outpost e do tráfego dentro da VPC entre a região da AWS e o Outpost.

O Outpost consegue criar a VPN do link de serviço de volta para a região da AWS por meio da conectividade pública da região. Para fazer isso, o Outpost precisa de conectividade com os intervalos de IP públicos da região AWS, seja por meio da Internet pública ou da interface virtual pública AWS Direct Connect. Essa conectividade pode ser por meio de rotas específicas na VLAN do link de serviço ou por meio de uma rota padrão de 0.0.0.0/0. Para obter mais informações sobre os intervalos públicos para a AWS, consulte AWS Intervalos de endereço IP.

Depois que o link de serviço é estabelecido, o Outpost está em serviço e é gerenciado pela AWS. O link de serviço é usado para o seguinte tráfego:

-

Tráfego de gerenciamento para o Outpost por meio do link de serviço, incluindo tráfego interno do plano de controle e monitoramento interno de recursos, além de atualizações de firmware e software.

-

Tráfego entre o Outpost e quaisquer VPCs associadas, incluindo tráfego do plano de dados do cliente.

Requisitos da unidade de transmissão máxima (MTU) do link de serviço

A unidade de transmissão máxima (MTU) de uma conexão de rede é o tamanho, em bytes, do maior pacote permissível que pode ser passado pela conexão. A rede deve comportar uma MTU de 1.500 bytes entre o Outpost e os endpoints do link de serviço na região principal da AWS.

O tráfego que vai de uma instância do Outposts para uma instância da região tem um MTU de 1300.

Recomendações de largura de banda do link de serviço

Para a experiência e a resiliência ideais, a AWS recomenda que você use conectividade redundante de pelo menos 500 Mbps e um máximo de latência de ida e volta de 175 ms para a conexão do link de serviço com a região da AWS. A utilização máxima para cada servidor do Outposts é de 500 Mbps. Para aumentar a velocidade da conexão, use vários servidores do Outposts. Por exemplo, se você tiver três servidores do AWS Outposts, a velocidade máxima de conexão aumentará para 1,5 Gbps (1.500 Mbps). Para obter mais informações, consulte Service link traffic for servers.

Os requisitos de largura de banda do link de serviço do AWS Outposts variam de acordo com as características da workload, como tamanho da AMI, elasticidade do aplicativo, necessidades de velocidade de pico e tráfego da Amazon VPC para a região. Observe que os servidores do AWS Outposts não armazenam as AMIs em cache. As AMIs são baixadas da região a cada execução da instância.

Para receber uma recomendação personalizada sobre a largura de banda do link de serviço exigida para suas necessidades, entre em contato com seu representante de vendas da AWS ou com seu parceiro do APN.

Firewalls e o link de serviço

Esta seção discute as configurações de firewall e a conexão do link de serviço.

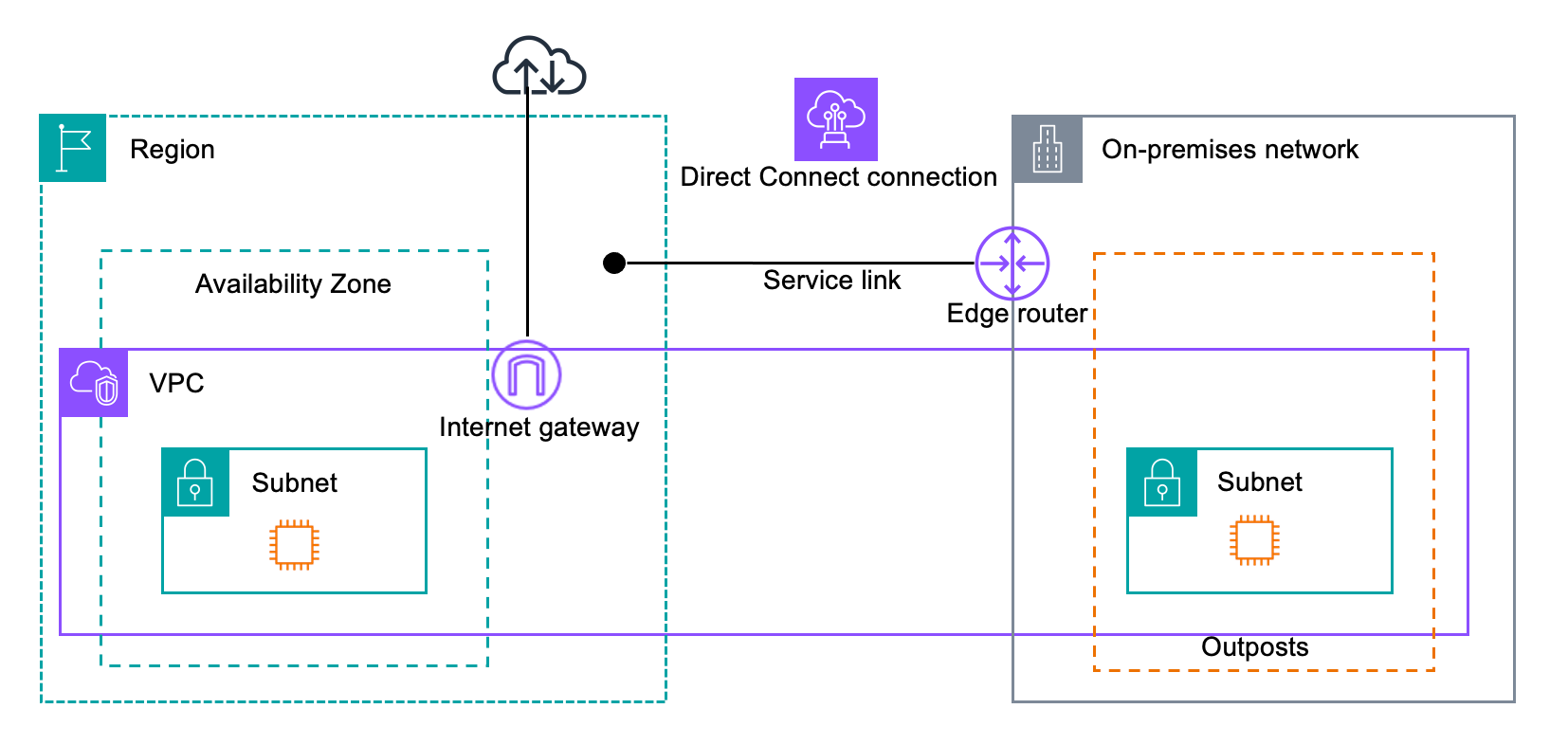

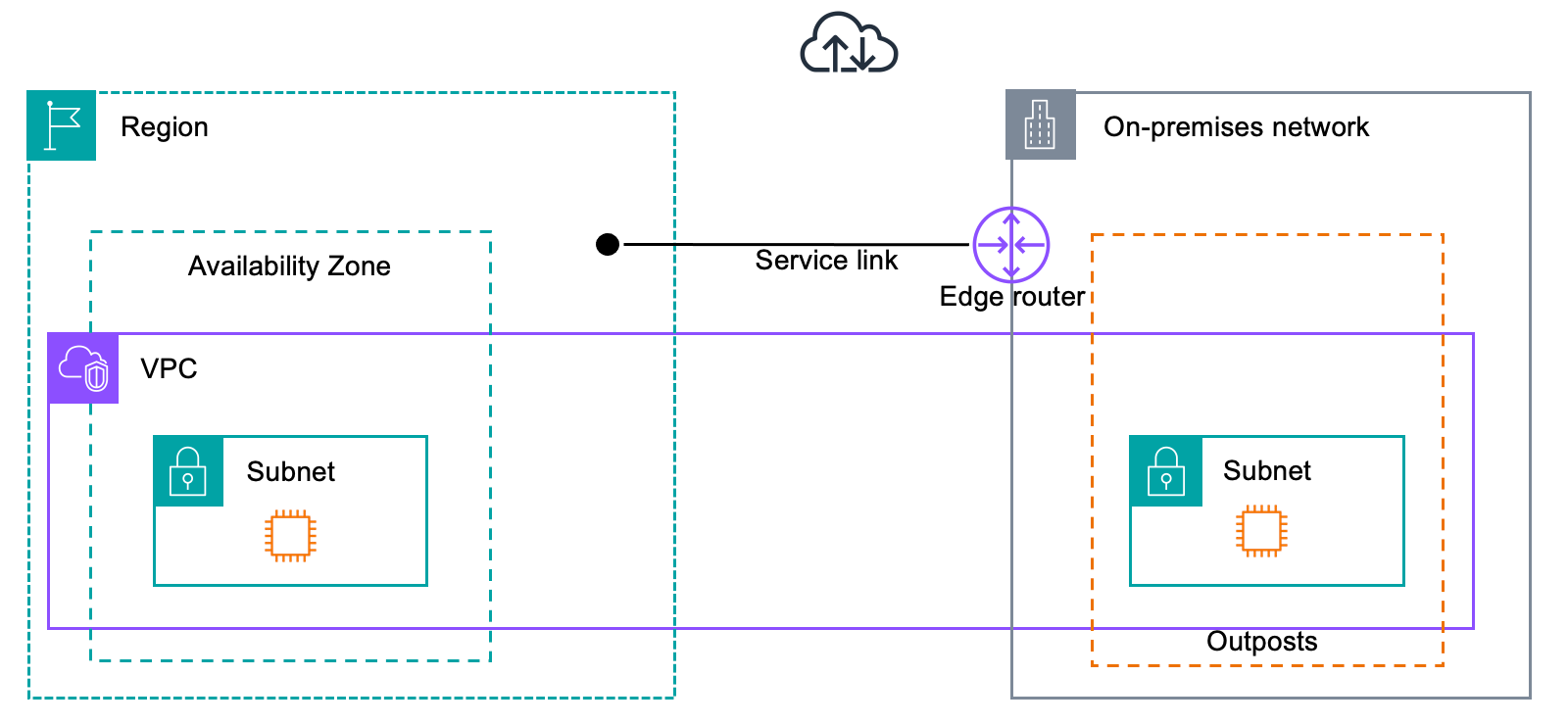

No diagrama a seguir, a configuração estende a Amazon VPC da região AWS até o Outpost. Uma interface virtual pública do AWS Direct Connect é a conexão do link de serviço. O tráfego a seguir passa pelo link de serviço e pela conexão do AWS Direct Connect:

-

Tráfego de gerenciamento para o Outpost por meio do link de serviço

-

Tráfego entre o Outpost e quaisquer VPCs associadas

Se você estiver usando um firewall com estado com sua conexão com a Internet para limitar a conectividade da Internet pública à VLAN do link de serviço, poderá bloquear todas as conexões de entrada iniciadas pela Internet. Isso ocorre porque a VPN do link de serviço é iniciada somente do Outpost para a região, e não da região para o Outpost.

Se você usar um firewall para limitar a conectividade da VLAN do link de serviço, poderá bloquear todas as conexões de entrada. Você deve permitir conexões de saída da região AWS de volta ao Outpost, conforme a tabela a seguir. Se o firewall estiver com estado, as conexões de saída do Outpost que são permitidas, o que significa que foram iniciadas a partir do Outpost, devem ser permitidas de volta na entrada.

| Protocolo | Porta de origem | Endereço de origem | Porta de destino | Endereço de destino |

|---|---|---|---|---|

|

UDP |

1024-65535 |

IP do link de serviço |

53 |

Servidor DNS fornecido pelo DHCP |

|

UDP |

443, 1024-65535 |

IP do link de serviço |

443 |

Endpoints do link de serviço do AWS Outposts |

|

TCP |

1024-65535 |

IP do link de serviço |

443 |

Endpoints de registro do AWS Outposts |

nota

As instâncias em um Outpost não podem usar o link de serviço para se comunicar com instâncias em outros Outposts. Aproveite o roteamento por meio do gateway local ou da interface de rede local para se comunicar entre Outposts.

Atualizações e o link de serviço

A AWS mantém uma conexão de rede segura entre os servidores do Outposts e a respectiva região principal da AWS. Essa conexão de rede, chamada de link de serviço, é essencial para gerenciar o Outpost, fornecendo tráfego intra-VPC entre o Outpost e a região da AWS. As práticas recomendadas do AWS Well-Architected

O link de serviço é atualizado regularmente para manter a qualidade e o desempenho operacionais. Durante a manutenção, você pode observar breves períodos de latência e perda de pacotes nessa rede, os quais provocam um impacto nas workloads que dependem da conectividade da VPC com recursos hospedados na região. No entanto, o tráfego que atravessa as interfaces de rede local (LNIs) não será afetado. Você pode evitar o impacto na aplicação seguindo as práticas recomendadas do AWS Well-Architected

Conexões redundantes à Internet

Ao criar conectividade a partir do seu Outpost para a AWS Region, recomendamos que você crie várias conexões para maiores disponibilidade e resiliência. Para obter mais informações, consulte Recomendações de resiliência do AWS Direct Connect

Se você precisar de conectividade com a Internet pública, poderá usar conexões de Internet redundantes e diversos provedores de Internet, assim como faria com suas workloads on-premises existentes.