As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Configurar o registro em log e o monitoramento de eventos de segurança em seu ambiente do AWS IoT

Criado por Prateek Prakash (AWS)

Ambiente: produção | Tecnologias: IoT; segurança, identidade, conformidade; operações | Workload: todas as outras workloads |

Serviços da AWS: Amazon CloudWatch; Amazon OpenSearch Service; Amazon GuardDuty; AWS IoT Core; AWS IoT Device Defender; AWS IoT Device Management; Amazon Logs CloudWatch |

Resumo

Garantir que seus ambientes de Internet das Coisas (IoT) estejam seguros é uma prioridade importante, principalmente porque as organizações estão conectando bilhões de dispositivos aos seus ambientes de TI. Esse padrão fornece uma arquitetura de referência que você pode usar para implementar o registro em log e o monitoramento de eventos de segurança em todo o seu ambiente de IoT na nuvem da Amazon Web Services (AWS). Normalmente, um ambiente de IoT na Nuvem AWS tem as três camadas a seguir:

Dispositivos de IoT que geram dados de telemetria relevantes.

Serviços do AWS IoT (por exemplo, AWS IoT Core, AWS IoT Device Management ou AWS IoT Device Defender) que conectam seus dispositivos de IoT a outros dispositivos e serviços da AWS.

Serviços de backend da AWS que ajudam a processar dados de telemetria e fornecem informações úteis para seus diferentes casos de uso comercial.

As práticas recomendadas fornecidas pelo whitepaper AWS IoT Lens — AWS Well-Architected Framework podem ajudar você a revisar e melhorar sua arquitetura baseada em nuvem e a entender melhor o impacto comercial de suas decisões de design. Uma recomendação importante é que você analise os registros em log e métricas do aplicativo em seus dispositivos e na Nuvem AWS. Você pode conseguir isso aproveitando diferentes abordagens e técnicas (por exemplo, modelagem de ameaças

Esse padrão descreve como usar o AWS IoT e os serviços de segurança para projetar e implementar uma arquitetura de referência de monitoramento e registro em log de segurança para um ambiente de IoT na Nuvem AWS. Essa arquitetura se baseia nas práticas recomendadas de segurança existentes da AWS e as aplica ao seu ambiente de IoT.

Pré-requisitos e limitações

Pré-requisitos

Um ambiente de zona de pouso existente. Para obter mais informações, consulte o guia Configurar um ambiente seguro e escalável da AWS com várias contas no site Recomendações da AWS.

As seguintes contas devem estar disponíveis em sua zona de pouso:

Conta do Log Archive: essa conta é para usuários que precisam acessar as informações de registro em log das contas nas unidades organizacionais (OUs) da sua zona de pouso. Para obter mais informações, consulte a seção da Conta Security OU – Log Archive do guia AWS Security Reference Architecture no site Recomendações da AWS.

Conta de segurança: suas equipes de segurança e conformidade usam essa conta para auditoria ou para realizar operações de segurança de emergência. Essa conta também é designada como a conta de administrador da Amazon GuardDuty. Os usuários da conta de administrador podem configurar GuardDuty, além de visualizar e gerenciar GuardDuty as descobertas de sua própria conta e de todas as contas dos membros. Para obter mais informações sobre isso, consulte Gerenciamento de várias contas GuardDuty na GuardDuty documentação da Amazon.

Conta de IoT: essa conta é para seu ambiente de IoT.

Arquitetura

Esse padrão estende a solução de registro em log centralizado

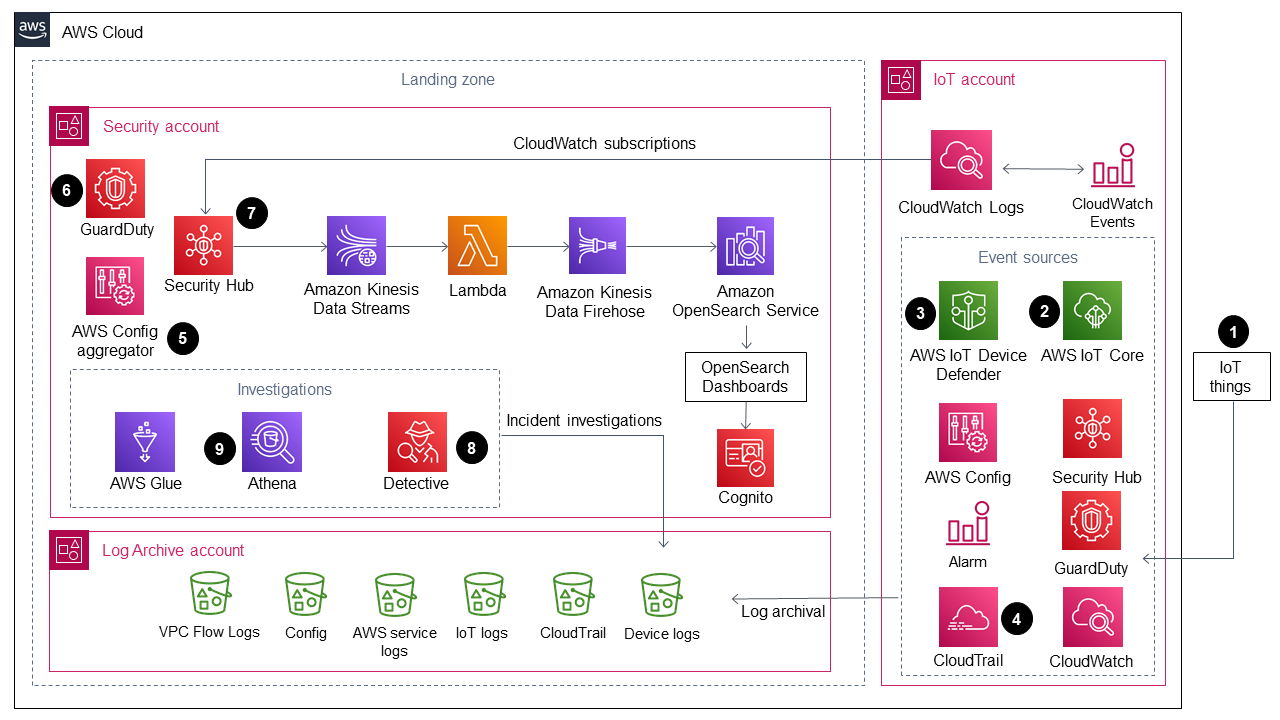

O diagrama de arquitetura a seguir mostra os principais componentes de uma arquitetura de registro em log e referência de segurança de IoT na Nuvem AWS.

O diagrama mostra o seguinte fluxo de trabalho:

As coisas da IoT são os dispositivos que devem ser monitorados em busca de eventos de segurança anômalos. Esses dispositivos executam um agente para publicar eventos ou métricas de segurança no AWS IoT Core e no AWS IoT Device Defender.

Quando o registro em log do AWS IoT é ativado, o AWS IoT envia eventos de progresso sobre cada mensagem à medida que ela passa dos seus dispositivos por meio do agente de mensagens e do mecanismo de regras para o Amazon Logs. CloudWatch Você pode usar CloudWatch as assinaturas do Logs para enviar eventos para uma solução de registro centralizado. Para obter mais informações, consulte Métricas e dimensões do AWS IoT na documentação do AWS IoT Core.

O AWS IoT Device Defender ajuda a monitorar configurações e métricas de segurança inseguras para seus dispositivos de IoT. Quando uma anomalia é detectada, os alarmes notificam o Amazon Simple Notification Service (Amazon SNS), que tem uma função do AWS Lambda como assinante. A função Lambda envia o alarme como uma mensagem para CloudWatch o Logs. Você pode usar assinaturas de CloudWatch registros para enviar eventos para sua solução de registro centralizado. Para obter mais informações, consulte Verificações de auditoria, Métricas do lado do dispositivo, e Métricas do lado da nuvem na documentação do AWS IoT Core.

A AWS CloudTrail registra as ações do plano de controle do AWS IoT Core que fazem alterações (por exemplo, criar, atualizar ou anexar APIs). Quando CloudTrail configurado como parte da implementação de uma landing zone, ele envia eventos para o CloudWatch Logs e você pode usar assinaturas para enviar eventos para sua solução de registro centralizado.

As regras gerenciadas ou personalizadas do AWS Config avaliam recursos que são parte do ambiente de IoT. Monitore suas notificações de alteração de conformidade usando CloudWatch Eventos com CloudWatch registros como alvo. Depois que as notificações de alteração de conformidade forem enviadas ao CloudWatch Logs, você poderá usar assinaturas para enviar eventos para sua solução de registro centralizado.

A Amazon analisa GuardDuty continuamente os eventos CloudTrail de gerenciamento e ajuda a identificar chamadas de API feitas para endpoints do AWS IoT Core a partir de endereços IP maliciosos conhecidos, geolocalizações incomuns ou proxies anônimos. Monitore GuardDuty as notificações usando o Amazon CloudWatch Events com grupos de CloudWatch registros em Logs como destino. Quando GuardDuty as notificações são enviadas para o CloudWatch Logs, você pode usar assinaturas para enviar eventos para sua solução de monitoramento centralizado ou usar o GuardDuty console em sua conta de segurança para visualizar as notificações.

O AWS Security Hub monitora sua conta de IoT usando as práticas recomendadas de segurança. Monitore as notificações do Security Hub usando CloudWatch Eventos com grupos de CloudWatch registros em Logs como destino. Quando as notificações do Security Hub são enviadas para o CloudWatch Logs, use assinaturas para enviar eventos para sua solução de monitoramento centralizado ou use o console do Security Hub em sua conta de segurança para visualizar as notificações.

O Amazon Detective avalia e analisa informações para isolar a causa raiz e agir com base nas descobertas de segurança de chamadas incomuns para endpoints do AWS IoT ou outros serviços em sua arquitetura de IoT.

O Amazon Athena consulta os logs armazenados em sua conta do Log Archive para melhorar sua compreensão das descobertas de segurança e identificar tendências e atividades maliciosas.

Ferramentas

O Amazon Athena é um serviço de consultas interativas que facilita a análise de dados diretamente no Amazon Simple Storage Service (Amazon S3) usando SQL padrão.

CloudTrailA AWS ajuda você a viabilizar a governança, a conformidade e a auditoria operacional e de risco da sua conta da AWS.

A Amazon CloudWatch monitora seus recursos da AWS e os aplicativos que você executa na AWS em tempo real. Você pode usar CloudWatch para coletar e monitorar métricas, que são variáveis que você pode medir para seus recursos e aplicativos.

O Amazon CloudWatch Logs centraliza os registros de todos os seus sistemas, aplicativos e serviços da AWS que você usa. Você pode visualizar e monitorar os logs em busca de códigos de erro ou padrões específicos, filtrá-los com base em campos específicos ou arquivá-los com segurança para análise futura.

O AWS Config oferece uma exibição detalhada da configuração dos recursos da AWS em sua conta da AWS.

O Amazon Detective torna fácil analisar, investigar e identificar rapidamente a causa raiz de descobertas de segurança ou atividades suspeitas.

O AWS Glue é um serviço de extração, transformação e carregamento (ETL) totalmente gerenciado que torna fácil e econômico categorizar os dados, limpá-los, aprimorá-los e movê-los de modo confiável entre vários armazenamentos e fluxos de dados.

A Amazon GuardDuty é um serviço contínuo de monitoramento de segurança.

O AWS IoT Core fornece comunicação segura e bidirecional para dispositivos conectados à Internet (como sensores, atuadores, dispositivos incorporados, dispositivos sem fio e dispositivos inteligentes) para se conectarem à nuvem da AWS por meio de MQTT, HTTPS e WAN. LoRa

O AWS IoT Device Defender é um serviço de segurança que permite auditar a configuração de seus dispositivos, monitorar dispositivos conectados para detectar comportamentos anormais e reduzir os riscos de segurança.

O Amazon OpenSearch Service é um serviço gerenciado que facilita a implantação, a operação e a escalabilidade de OpenSearch clusters na nuvem da AWS.

O AWS Organizations é um serviço de gerenciamento de contas que ajuda você a consolidar várias contas AWS em uma organização que você cria e gerencia de maneira centralizada.

O AWS Security Hub fornece uma visão abrangente do estado de segurança na AWS e ajuda você a verificar o ambiente de acordo com os padrões e as práticas recomendadas do setor de segurança.

A Amazon Virtual Private Cloud (Amazon VPC) permite provisionar uma seção logicamente isolada da Nuvem AWS, em que é possível executar recursos da AWS em uma rede virtual que você mesmo define. Essa rede virtual se assemelha a uma rede tradicional que você operaria no seu datacenter, com os benefícios de usar a infraestrutura dimensionável da AWS.

Épicos

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Valide as barreiras de proteção da segurança na conta de IoT. | Valide se as grades de proteção do AWS CloudTrail Config e do GuardDuty Security Hub estão habilitadas em sua conta de IoT. | Administrador da AWS |

Validar se sua conta de IoT está configurada como uma conta membro da sua conta de segurança. | Valide se sua conta de IoT está configurada e associada como conta GuardDuty membro e Security Hub em sua conta de segurança. Para obter mais informações sobre isso, consulte Gerenciamento de GuardDuty contas com o AWS Organizations na GuardDuty documentação da Amazon e Gerenciamento de contas de administradores e membros na documentação do AWS Security Hub. | Administrador da AWS |

Validar o arquivamento de logs. | Verifique CloudTrail se o AWS Config e o VPC Flow Logs estão armazenados na conta do Log Archive. | Administrador da AWS |

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Configurar a solução de registro em log centralizado em sua conta de segurança. | Faça login no AWS Management Console da sua conta de segurança e configure a solução de registro centralizado Para obter mais informações sobre isso, consulte Colete, analise e exiba Amazon CloudWatch Logs em um único painel com a solução de registro centralizado do guia de implementação do registro centralizado na Biblioteca de soluções da AWS. | Administrador da AWS |

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Configurar o registro em log do AWS IoT. | Faça login no Console de Gerenciamento da AWS na sua conta da IoT. Configure e configure o AWS IoT Core para enviar registros CloudWatch para Logs. Para obter mais informações sobre isso, consulte Configurar registros do AWS IoT e Monitorar o AWS IoT CloudWatch usando registros na documentação do AWS IoT Core. | Administrador da AWS |

Configurar o AWS IoT Device Defender. | Configure o AWS IoT Device Defender para auditar seus recursos de IoT e detectar anomalias. Para obter mais informações, consulte Conceitos básicos do AWS IoT Device Defender na documentação do AWS IoT Core. | Administrador da AWS |

Configurar CloudTrail. | Configure CloudTrail para enviar eventos para o CloudWatch Logs. Para obter mais informações sobre isso, consulte Envio de eventos para CloudWatch registros na CloudTrail documentação da AWS. | Administrador da AWS |

Configurar AWS Config e as regras do AWS Config. | Configure o AWS Config e as regras necessárias do AWS Config. Para obter mais informações, consulte Configurar o AWS Config com o console e Configurar regras do AWS Config com o console na documentação do AWS Config. | Administrador da AWS |

Configurar GuardDuty. | Configure e configure GuardDuty para enviar descobertas para a Amazon CloudWatch Events com grupos de CloudWatch registros em Logs como destino. Para obter mais informações sobre isso, consulte Criação de respostas personalizadas às GuardDuty descobertas com o Amazon CloudWatch Events na GuardDuty documentação da Amazon. | Administrador da AWS |

Configurar o Security Hub. | Configure o Security Hub e habilite os padrões CIS AWS Foundations Benchmark e AWS Foundational Security Best Practices. Para obter mais informações, consulte Resposta e remediação automatizadas na documentação do AWS Security Hub. | Administrador da AWS |

Configurar o Amazon Detective. | Configure o Detective para facilitar a análise das descobertas de segurança Para obter mais informações, consulte Configurar o Amazon Detective na documentação do Amazon Detective. | Administrador da AWS |

Configurar o Amazon Athena e o AWS Glue. | Configure o Athena e o AWS Glue para consultar os logs de serviços da AWS que conduzem investigações de incidentes de segurança. Para obter mais informações, consulte Consultar os logs de serviços da AWS na documentação do Amazon Athena. | Administrador da AWS |