As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Implemente controles de acesso baseados em atributos de detetive para sub-redes públicas usando Config AWS

Criado por Alberto Menendez () AWS

Resumo

As arquiteturas de rede de borda distribuída dependem da segurança de borda da rede que funciona junto com as cargas de trabalho em suas nuvens privadas virtuais ()VPCs. Isso fornece escalabilidade sem precedentes em comparação com a abordagem centralizada mais comum. Embora a implantação de sub-redes públicas em contas de workload possa oferecer benefícios, ela também introduz novos riscos de segurança, pois aumenta a superfície de ataque. Recomendamos que você implante somente recursos do Elastic Load Balancing (ELB), como Application Load Balancers, ou NAT gateways nas sub-redes públicas desses. VPCs O uso de balanceadores de carga e NAT gateways em sub-redes públicas dedicadas ajuda a implementar um controle refinado do tráfego de entrada e saída.

Recomendamos que você implemente controles preventivos e de detetive para limitar os tipos de recursos que podem ser implantados em sub-redes públicas. Para obter mais informações sobre o uso do controle de acesso baseado em atributos (ABAC) para implantar controles preventivos para sub-redes públicas, consulte Implantar controles de acesso preventivos baseados em atributos para sub-redes públicas. Embora sejam eficazes na maioria das situações, esses controles preventivos podem não abordar todos os casos de uso possíveis. Portanto, esse padrão se baseia na ABAC abordagem e ajuda a configurar alertas sobre recursos não compatíveis que são implantados em sub-redes públicas. A solução verifica se as interfaces de rede elástica pertencem a um recurso que não é permitido em sub-redes públicas.

Para conseguir isso, esse padrão usa as regras personalizadas AWS do Config e. ABAC

Para determinar se a interface de rede está no escopo da regra, a regra verifica se a sub-rede tem AWStags específicas que indicam que é uma sub-rede pública. Por exemplo, essa tag pode ser

IsPublicFacing=True.Se a interface de rede for implantada em uma sub-rede pública, a regra verificará qual AWS serviço criou esse recurso. Se o recurso não for um ELB recurso ou NAT gateway, ele marcará o recurso como não compatível.

Pré-requisitos e limitações

Pré-requisitos

Uma AWS conta ativa

AWSConfig, configure na conta de carga de trabalho

Permissões para implantar os recursos necessários na conta de carga de trabalho

A VPC com sub-redes públicas

Tags aplicadas corretamente para identificar as sub-redes públicas de destino

(Opcional) Uma organização em AWS Organizations

(Opcional) Uma conta de segurança central que é o administrador delegado do AWS Config AWS and Security Hub

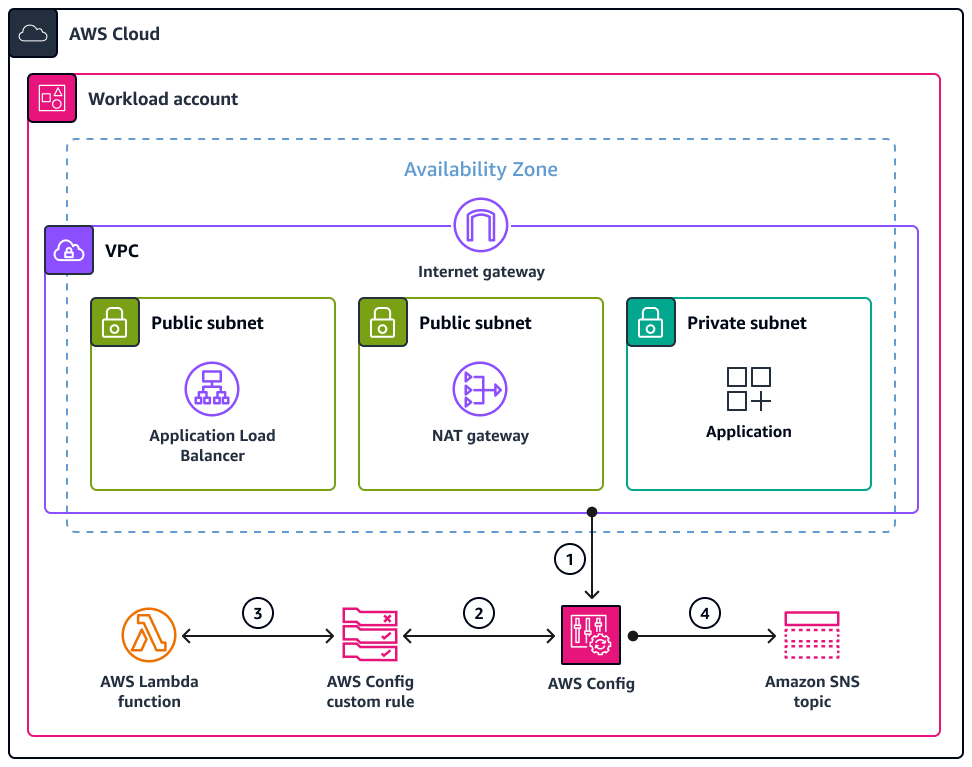

Arquitetura

Arquitetura de destino

O diagrama ilustra o seguinte:

Quando um recurso de interface de elastic network (

AWS::EC2::NetworkInterface) é implantado ou modificado, o AWS Config captura o evento e a configuração.AWSConfig compara esse evento com a regra personalizada usada para avaliar a configuração.

A função AWS Lambda associada a essa regra personalizada é invocada. A função avalia o recurso e aplica a lógica especificada para determinar se a configuração do recurso é

COMPLIANTNON_COMPLIANTouNOT_APPLICABLE.Se um recurso for determinado como sendo

NON_COMPLIANT, o AWS Config enviará um alerta por meio do Amazon Simple Notification Service (AmazonSNS).nota

Se essa conta for uma conta membro no AWS Organizations, você poderá enviar dados de conformidade para uma conta de segurança central por meio do AWS Config ou do AWS Security Hub.

Lógica de avaliação da função Lambda

O diagrama a seguir mostra a lógica aplicada pela função Lambda para avaliar a conformidade da interface de rede elástica.

Automação e escala

Esse padrão é uma solução de detetive. Você também pode complementá-lo com uma regra de remediação para resolver automaticamente quaisquer recursos não compatíveis. Para obter mais informações, consulte Como corrigir recursos não compatíveis com o Config AWS Rules.

Você pode escalar essa solução da seguinte forma:

Impondo a aplicação das AWS tags correspondentes que você estabelece para identificar sub-redes voltadas para o público. Para obter mais informações, consulte Políticas de tags na documentação da AWS Organizations.

Configurar uma conta de segurança central que aplique a regra personalizada AWS Config a cada conta de carga de trabalho na organização. Para obter mais informações, consulte Automatizar a conformidade da configuração em grande escala AWS

(postagem no AWS blog). Integrando o AWS Config com o Security AWS Hub para capturar, centralizar e notificar em grande escala. Para obter mais informações, consulte Configurando o AWS Config na documentação do Security AWS Hub.

Ferramentas

AWSConfig fornece uma visão detalhada dos recursos em sua AWS conta e como eles estão configurados. Ajuda a identificar como os recursos estão relacionados entre si e como suas configurações foram alteradas ao longo do tempo.

O Elastic Load Balancing (ELB) distribui o tráfego de entrada de aplicativos ou de rede em vários destinos. Por exemplo, você pode distribuir tráfego entre instâncias, contêineres e endereços IP do Amazon Elastic Compute Cloud (AmazonEC2) em uma ou mais zonas de disponibilidade.

AWSO Lambda é um serviço de computação que ajuda você a executar código sem precisar provisionar ou gerenciar servidores. Ele executa o código somente quando necessário e dimensiona automaticamente, assim, você paga apenas pelo tempo de computação usado.

O Amazon Simple Notification Service (AmazonSNS) ajuda você a coordenar e gerenciar a troca de mensagens entre editores e clientes, incluindo servidores web e endereços de e-mail.

A Amazon Virtual Private Cloud (AmazonVPC) ajuda você a lançar AWS recursos em uma rede virtual que você definiu. Essa rede virtual é semelhante a uma rede tradicional que você operaria no próprio datacenter, com os benefícios de usar a infraestrutura escalável da AWS.

Práticas recomendadas

Para ver mais exemplos e melhores práticas para desenvolver regras de AWS configuração personalizadas, consulte o repositório oficial de regras de AWSconfiguração

Épicos

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Criar a função do Lambda. |

| Geral AWS |

Adicione permissões à função de execução da função Lambda. |

| Geral AWS |

Recupere a função Lambda Amazon Resource Name ARN (). |

| Geral AWS |

Crie a AWS regra personalizada Config. |

| Geral AWS |

Configure as notificações. |

| Geral AWS |

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Crie um recurso compatível. |

| Geral AWS |

Crie um recurso não compatível. |

| Geral AWS |

Crie um recurso que não seja aplicável. |

| Geral AWS |

Recursos relacionados

Documentação da AWS

Outros AWS recursos

Mais informações

Veja a seguir uma amostra da função Lambda fornecida para fins de demonstração.

import boto3 import json import os # Init clients config_client = boto3.client('config') ec2_client = boto3.client('ec2') def lambda_handler(event, context): # Init values compliance_value = 'NOT_APPLICABLE' invoking_event = json.loads(event['invokingEvent']) configuration_item = invoking_event['configurationItem'] status = configuration_item['configurationItemStatus'] eventLeftScope = event['eventLeftScope'] # First check if the event configuration applies. Ex. resource event is not delete if (status == 'OK' or status == 'ResourceDiscovered') and not eventLeftScope: compliance_value = evaluate_change_notification_compliance(configuration_item) config_client.put_evaluations( Evaluations=[ { 'ComplianceResourceType': invoking_event['configurationItem']['resourceType'], 'ComplianceResourceId': invoking_event['configurationItem']['resourceId'], 'ComplianceType': compliance_value, 'OrderingTimestamp': invoking_event['configurationItem']['configurationItemCaptureTime'] }, ], ResultToken=event['resultToken']) # Function with the logs to evaluate the resource def evaluate_change_notification_compliance(configuration_item): is_in_scope = is_in_scope_subnet(configuration_item['configuration']['subnetId']) if (configuration_item['resourceType'] != 'AWS::EC2::NetworkInterface') or not is_in_scope: return 'NOT_APPLICABLE' else: alb_condition = configuration_item['configuration']['requesterId'] in ['amazon-elb'] nlb_condition = configuration_item['configuration']['interfaceType'] in ['network_load_balancer'] nat_gateway_condition = configuration_item['configuration']['interfaceType'] in ['nat_gateway'] if alb_condition or nlb_condition or nat_gateway_condition: return 'COMPLIANT' return 'NON_COMPLIANT' # Function to check if elastic network interface is in public subnet def is_in_scope_subnet(eni_subnet): subnet_description = ec2_client.describe_subnets( SubnetIds=[eni_subnet] ) for subnet in subnet_description['Subnets']: for tag in subnet['Tags']: if tag['Key'] == os.environ.get('TAG_KEY') and tag['Value'] == os.environ.get('TAG_VALUE'): return True return False