As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Migre SSL certificados do Windows para um Application Load Balancer usando ACM

Criado por Chandra Sekhar Yaratha () e Igor Kovalchuk (AWS) AWS

Ambiente: produção | Origem: aplicativo web do Windows | Destino: Application Load Balancer ativado AWS |

Tipo R: redefinir a plataforma | Workload: Microsoft | Tecnologias: migração; gestão e governança; aplicativos web e móveis |

AWSserviços: Elastic Load Balancing (ELB); AWS Certificate Manager () ACM |

Resumo

O padrão fornece orientação para o uso do AWS Certificate Manager (ACM) para migrar certificados existentes do Secure Sockets Layer (SSL) de sites hospedados em servidores locais ou EC2 instâncias do Amazon Elastic Compute Cloud (Amazon) no Microsoft Internet Information Services (). IIS Os SSL certificados podem então ser usados com o Elastic Load Balancing ativado. AWS

SSLprotege seus dados, afirma sua identidade, fornece melhores classificações nos mecanismos de pesquisa, ajuda a atender aos requisitos do Padrão de Segurança de Dados do Setor de Cartões de Pagamento (PCIDSS) e melhora a confiança do cliente. Os desenvolvedores e as equipes de TI que gerenciam essas cargas de trabalho querem que seus aplicativos e infraestrutura web, incluindo o IIS servidor e o Windows Server, permaneçam em conformidade com suas políticas básicas.

Esse padrão abrange a exportação manual de SSL certificados existentes da MicrosoftIIS, convertendo-os do formato Personal Information Exchange (PFX) para o formato Private Enhanced Mail (PEM) ACM compatível e, ACM em seguida, importando-os para sua conta. AWS Também descreve como criar um Application Load Balancer para seu aplicativo e configurar o Application Load Balancer para usar seus certificados importados. HTTPSas conexões são então encerradas no Application Load Balancer, e você não precisa de mais sobrecarga de configuração no servidor web. Para obter mais informações, consulte Criar um HTTPS ouvinte para seu Application Load Balancer.

Os servidores Windows usam arquivos.pfx ou.p12 para conter o arquivo de chave pública (SSLcertificado) e seu arquivo de chave privada exclusivo. A Autoridade de certificação (CA) fornece seu arquivo de chave pública. Você usa seu servidor para gerar o arquivo de chave privada associado ao qual a solicitação de assinatura do certificado (CSR) foi criada.

Pré-requisitos e limitações

Pré-requisitos

Uma AWS conta ativa

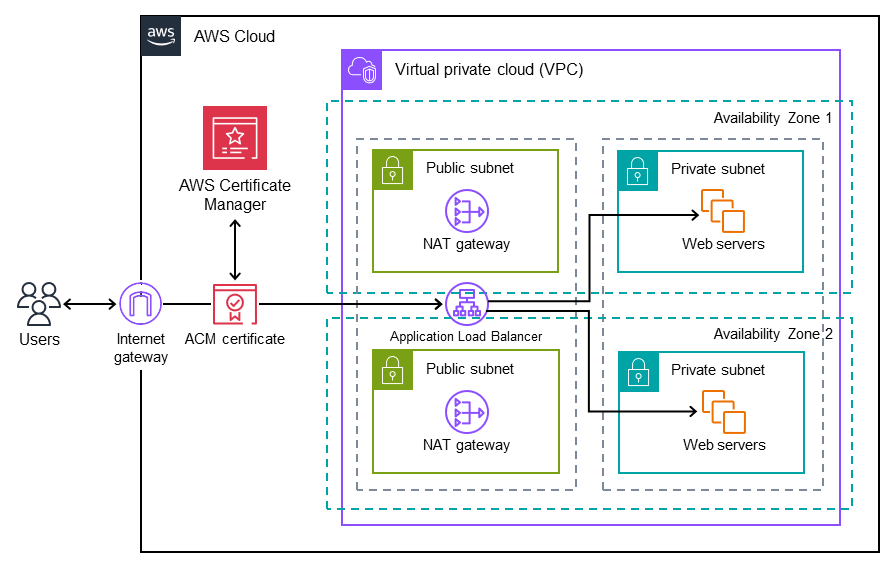

Uma nuvem privada virtual (VPC) AWS com pelo menos uma sub-rede privada e uma pública em cada zona de disponibilidade usada por seus destinos

IISversão 8.0 ou posterior em execução no Windows Server 2012 ou posterior

Um aplicativo web em execução em IIS

Acesso do administrador ao IIS servidor

Arquitetura

Pilha de tecnologia de origem

IISimplementação de servidor web SSL para garantir que os dados sejam transmitidos com segurança em uma conexão criptografada () HTTPS

Arquitetura de origem

Pilha de tecnologias de destino

ACMcertificados em sua AWS conta

Um Application Load Balancer configurado para usar certificados importados

Instâncias do Windows Server nas sub-redes privadas

Arquitetura de destino

Ferramentas

AWSO Certificate Manager (ACM) ajuda você a criar, armazenar e renovar certificados e chaves SSL TLS /X.509 públicos e privados que protegem seus AWS sites e aplicativos.

O Elastic Load Balancing (ELB) distribui o tráfego de entrada de aplicativos ou de rede em vários destinos. Por exemplo, você pode distribuir o tráfego entre EC2 instâncias, contêineres e endereços IP em uma ou mais zonas de disponibilidade.

Práticas recomendadas

Imponha redirecionamentos de tráfego de para. HTTP HTTPS

Configure grupos de segurança para seu Application Load Balancer adequadamente a fim de permitir tráfego de entrada somente para portas específicas.

Execute suas EC2 instâncias em diferentes zonas de disponibilidade para garantir alta disponibilidade.

Configure o domínio do seu aplicativo para apontar para o DNS nome do Application Load Balancer em vez de seu endereço IP.

Certifique-se de que o Application Load Balancer tenha verificações de integridade da camada de aplicativo configuradas.

Configure o limite para verificações de integridade.

Use CloudWatch a Amazon

para monitorar o Application Load Balancer.

Épicos

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Exporte o arquivo .pfx do Windows Server. | Para exportar o SSL certificado como um arquivo.pfx do IIS gerenciador local no Windows Server:

Seu arquivo .pfx agora deve ser salvo no local e no caminho que você especificou. | Administrador de sistemas |

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Baixe e instale o SSL kit de ferramentas Open. |

| Administrador de sistemas |

Converta o certificado PFX codificado em formato. PEM | As etapas a seguir convertem o arquivo PFX de certificado assinado e codificado em três arquivos no PEM formato:

Para converter o certificado PFX codificado:

| Administrador de sistemas |

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Prepare-se para importar o certificado. | No ACMconsole | Administrador de nuvem |

Forneça o corpo do certificado. | Em Corpo do certificado, cole o certificado PEM codificado que você deseja importar. Para obter mais informações sobre os comandos e as etapas descritos nesta e em outras tarefas deste épico, consulte Importação de um certificado na ACM documentação. | Administrador de nuvem |

Forneça a chave privada do certificado. | Para Chave privada do certificado, cole a chave privada PEM codificada e não criptografada que corresponda à chave pública do certificado. | Administrador de nuvem |

Forneça a cadeia do certificado. | Para Cadeia de certificados, cole a cadeia de certificados PEM codificada em -, que é armazenada no | Administrador de nuvem |

Importar o certificado. | Selecione Revisar e importar. Confirme se as informações sobre seu certificado estão corretas e escolha Importar. | Administrador de nuvem |

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Crie e configure o balanceador de carga e os receptores. | Siga as instruções na documentação do Elastic Load Balancing para configurar um grupo de destino e registrar destinos, além de criar um Application Load Balancer e um receptor. Adicione um segundo ouvinte (HTTPS) para a porta 443. | Administrador de nuvem |

Solução de problemas

| Problema | Solução |

|---|---|

O Windows PowerShell não reconhece o SSL comando Abrir mesmo depois de você adicioná-lo ao caminho do sistema. | Verifique Se isso não acontecer, execute o seguinte comando em PowerShell:

|

Recursos relacionados

Importando um certificado para ACM

Criar um Application Load Balancer