As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Análise forense cibernética

| Influencie o futuro da Arquitetura de Referência de AWS Segurança (AWS SRA) respondendo a uma breve pesquisa |

No contexto do AWSSRA, usamos a seguinte definição de perícia fornecida pelo Instituto Nacional de Padrões e Tecnologia (NIST): “a aplicação da ciência à identificação, coleta, exame e análise de dados, preservando a integridade das informações e mantendo uma cadeia rígida de custódia dos dados” (fonte: Publicação NIST Especial 800-86 — Guia para Integrar Técnicas Forenses na Resposta a

Análise forense no contexto da resposta a incidentes de segurança

A orientação de resposta a incidentes (IR) nesta seção é fornecida somente no contexto de análise forense e de como diferentes serviços e soluções podem melhorar o processo de IR.

O Guia de Resposta a Incidentes de AWS Segurança lista as melhores práticas para responder a incidentes de segurança na AWS nuvem, com base nas experiências da Equipe de Resposta a Incidentes do AWS Cliente () AWS CIRT

A Estrutura de Segurança Cibernética do Instituto Nacional de Padrões e Tecnologia (NISTCSF)

Esse ciclo repetido de análise, contenção, erradicação e retorno à análise permite que você colete mais informações sempre que novos indicadores de comprometimento (IoCs) são detectados. Eles IoCs são úteis sob várias perspectivas. Eles fornecem uma história das medidas tomadas pelo adversário para comprometer seu ambiente. Além disso, ao conduzir uma análise apropriada pós-incidente, é possível aprimorar as defesas e detecções para prevenir futuros incidentes ou identificar as ações do adversário com maior rapidez, minimizando assim o impacto.

Embora o processo de resposta a incidentes (IR) não seja o foco principal da análise forense, muitas ferramentas, técnicas e melhores práticas são compartilhadas com o IR, especialmente na fase de análise. Por exemplo, após a detecção de um incidente, o processo de coleta forense reúne evidências. Em seguida, o exame e a análise de evidências podem ajudar a extrair IoCs. Ao final, os relatórios forenses podem auxiliar nas atividades pós-IR.

Sugerimos automatizar o processo forense tanto quanto possível para agilizar a resposta e aliviar a carga sobre as partes envolvidas na resposta a incidentes (IR). Além disso, é possível incorporar análises automatizadas adicionais após a conclusão do processo de coleta forense e o armazenamento seguro das evidências para evitar qualquer contaminação. Para obter mais informações, consulte o padrão Automatize a resposta a incidentes e a análise forense no site da AWS Prescriptive Guidance.

Considerações sobre design

Para melhorar sua preparação para a segurança de IR:

-

Habilite e armazene com segurança registros que possam ser necessários durante uma investigação ou resposta a incidentes.

-

Pré-crie consultas para cenários conhecidos e forneça formas automatizadas de pesquisar registros. Considere usar o Amazon Detective.

-

Prepare suas ferramentas de IR executando simulações.

-

Teste regularmente os processos de backup e recuperação para garantir que sejam bem-sucedidos.

-

Use manuais baseados em cenários, começando com possíveis eventos comuns relacionados com base AWS nas descobertas da Amazon. GuardDuty Para obter informações sobre como criar seus próprios manuais, consulte a seção Recursos do Manual do Guia de Resposta a Incidentes de AWS Segurança.

Conta de análise forense

Isenção de responsabilidade

A descrição a seguir de uma conta AWS forense só deve ser usada pelas organizações como ponto de partida para que as organizações desenvolvam suas próprias capacidades forenses em conjunto com a orientação de seus consultores jurídicos.

Não garantimos a adequação desta orientação para detecção ou investigação de crimes, nem a capacidade dos dados ou evidências de análise forense capturados por meio desta orientação serem utilizados em um tribunal. É crucial avaliar de forma independente a adequação das melhores práticas descritas aqui para o seu caso de uso.

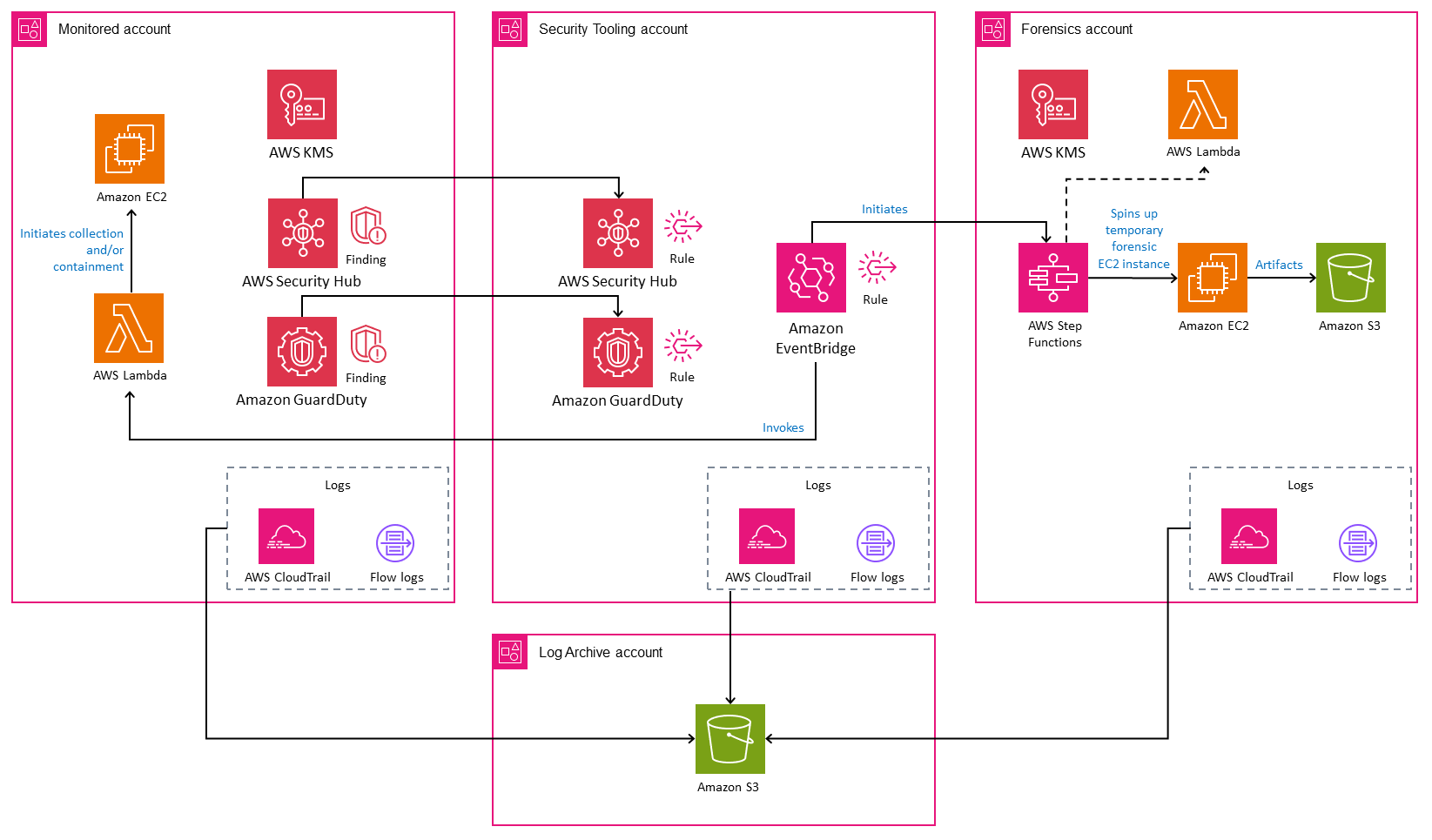

O diagrama a seguir ilustra os serviços AWS de segurança que podem ser configurados em uma conta forense dedicada. Para contextualizar, o diagrama mostra a conta do Security Tooling para descrever os AWS serviços usados para fornecer detecção ou notificações na conta Forensics.

A conta de análise forense é um tipo distinto e dedicado de conta do Security Tooling localizado dentro da Organizational Unit (OU) de Segurança. O propósito da conta de análise forense é oferecer uma sala limpa padrão, pré-configurada e repetível para possibilitar que a equipe forense de uma organização execute todas as fases do processo de análise forense: coleta, exame, análise e geração de relatórios. Além disso, o processo de quarentena e isolamento dos recursos dentro do escopo também está integrado a essa conta.

Agrupar todo o processo de análise forense em uma conta separada permite a aplicação de controles de acesso adicionais aos dados de análise forense coletados e armazenados. Recomendamos que você separe as contas de análise forense e do Security Tooling pelos seguintes motivos:

-

Os atributos de análise forense e de segurança podem estar em equipes diferentes ou ter permissões diferentes.

-

A conta do Security Tooling pode ter automação focada em responder a eventos de segurança no plano de AWS controle, como habilitar o Amazon S3 Block Public Access para buckets do S3, enquanto a conta forense também AWS inclui artefatos do plano de dados pelos quais o cliente pode ser responsável, como dados específicos do sistema operacional (SO) ou do aplicativo em uma instância. EC2

-

Pode ser necessário implementar restrições de acesso adicionais ou retenções legais, dependendo dos requisitos organizacionais ou regulamentares.

-

O processo de análise forense pode exigir a análise de códigos maliciosos, como malware, em um ambiente seguro, de acordo com os AWS termos de serviço.

A conta de análise forense deve incorporar automação para agilizar a coleta de evidências em grande escala, minimizando, ao mesmo tempo, a intervenção humana no processo de coleta de análise forense. A automação para responder e isolar atributos também deve ser incluída nessa conta para simplificar os mecanismos de rastreamento e geração de relatórios.

Os recursos forenses descritos nesta seção devem ser implantados em todas as AWS regiões disponíveis, mesmo que sua organização não esteja usando ativamente os recursos. Se você não planeja usar AWS regiões específicas, deve aplicar uma política de controle de serviço (SCP) para restringir os recursos de provisionamento. AWS Além disso, manter as investigações e o armazenamento de artefatos forenses na mesma região auxilia na prevenção de problemas relacionados a alterações nas políticas regulatórias sobre a residência e a propriedade de dados.

Esta orientação usa a conta do Log Archive, conforme descrito anteriormente, para registrar as ações realizadas no ambiente AWSAPIs, incluindo as APIs que você executa na conta forense. Ter esses registros pode ajudar a evitar alegações de manuseio incorreto ou adulteração de artefatos. Dependendo do nível de detalhe ativado (consulte Eventos de gerenciamento de registros e Eventos de dados de registro na AWS CloudTrail documentação), os registros podem incluir informações sobre a conta usada para coletar os artefatos, a hora em que os artefatos foram coletados e as etapas tomadas para coletar os dados. Ao armazenar artefatos no Amazon S3, também é possível empregar controles de acesso avançados e registrar informações sobre quem teve acesso aos objetos. Um registro minucioso das ações permite que outros reproduzam o processo posteriormente, se necessário (presumindo que os recursos no escopo ainda estejam disponíveis).

Considerações sobre design

-

A automação é útil quando você tem muitos incidentes simultâneos, pois ajuda a acelerar e escalar a coleta de evidências vitais. No entanto, você deve avaliar cuidadosamente esses benefícios. Por exemplo, no caso de um incidente de falso positivo, uma resposta forense totalmente automatizada pode impactar negativamente um processo de negócios que é suportado por uma AWS carga de trabalho dentro do escopo. Para obter mais informações, consulte as considerações de design para AWS GuardDuty AWS Security Hub e AWS Step Functions nas seções a seguir.

-

Recomendamos contas distintas para ferramentas de segurança e análise forense, mesmo que os recursos de análise forense e de segurança da sua organização estejam sob a mesma equipe, e todas as funções possam ser desempenhadas por qualquer membro da equipe. Dividir as funções em contas separadas proporciona privilégio mínimo, ajuda a evitar a contaminação por meio de uma análise contínua de eventos de segurança e reforça a integridade dos artefatos coletados.

-

Se desejar enfatizar ainda mais a separação de responsabilidades, privilégios mínimos e barreiras de proteção restritivas, você pode criar uma Organizational Unit (OU) de análise forense separada para hospedar essa conta.

-

Se a sua organização utiliza atributos de infraestrutura imutável, é possível que informações com valor forense sejam perdidas se um atributo for excluído automaticamente (por exemplo, durante um evento de redução de escala) antes que um incidente de segurança seja detectado. Para evitar isso, considere executar um processo de coleta forense para cada um desses atributos. Para reduzir o volume de dados coletados, você pode considerar fatores como ambientes, importância comercial da workload, tipo de dados processados e assim por diante.

-

Considere usar WorkSpaces a Amazon para criar estações de trabalho limpas. Isso pode ajudar a separar as ações das partes interessadas durante uma investigação.

Amazon GuardDuty

GuardDutyA Amazon

Você pode usar GuardDuty as descobertas para iniciar o fluxo de trabalho forense que captura imagens de disco e memória de instâncias potencialmente comprometidas. EC2 Isso reduz a interação humana e pode aumentar significativamente a velocidade da coleta de dados forenses. Você pode se integrar GuardDuty à Amazon EventBridge para automatizar as respostas às novas GuardDuty descobertas.

A lista de tipos de GuardDuty descoberta está crescendo. Você deve considerar quais tipos de descoberta (por exemplo, AmazonEC2, AmazonEKS, proteção contra malware etc.) devem iniciar o fluxo de trabalho forense.

Você pode automatizar totalmente a integração do processo de contenção e coleta de dados forenses com GuardDuty descobertas para capturar a investigação de artefatos de disco e memória e instâncias de quarentena. EC2 Por exemplo, se todas as regras de entrada e saída forem removidas de um grupo de segurança, você poderá aplicar uma rede ACL para interromper a conexão existente e anexar uma IAM política para negar todas as solicitações.

Considerações sobre design

-

Dependendo do AWS serviço, a responsabilidade compartilhada do cliente pode variar. Por exemplo, capturar dados voláteis em EC2 instâncias só é possível na própria instância e pode incluir dados valiosos que podem ser usados como evidência forense. Por outro lado, responder e investigar uma descoberta para o Amazon S3 envolve principalmente dados ou registros de acesso ao CloudTrail Amazon S3. A automação da resposta deve ser estruturada nas contas de análise forense e do Security Tooling levando em consideração a responsabilidade compartilhada do cliente, o fluxo geral do processo e os artefatos capturados que necessitam de proteção.

-

Antes de colocar uma EC2 instância em quarentena, avalie seu impacto geral nos negócios e sua criticidade. Considere estabelecer um processo em que as partes interessadas apropriadas sejam consultadas antes de usar a automação para conter a EC2 instância.

Security Hub da AWS

AWSO Security Hub

Além de monitorar sua postura de segurança, o Security Hub oferece suporte à integração com EventBridge a Amazon para automatizar a correção de descobertas específicas. Por exemplo, você pode definir ações personalizadas que podem ser programadas para executar uma função AWS Lambda ou um fluxo de trabalho de Step AWS Functions para implementar um processo forense.

As ações personalizadas do Security Hub proporcionam um mecanismo padronizado para que analistas ou recursos de segurança autorizados realizem contenção e automação forense. Isso reduz as interações humanas no processo de contenção e na captura de evidências forenses. Um ponto de verificação manual pode ser adicionado ao processo automatizado para confirmar a necessidade real de uma coleta forense.

Considerações sobre design

-

O Security Hub pode ser integrado a vários serviços, incluindo soluções de AWS parceiros. Se a sua organização utiliza controles de segurança de detecção que não estão totalmente ajustados e ocasionalmente geram alertas de falsos positivos, a automação completa do processo de coleta forense resultaria na execução desnecessária desse processo.

Amazon EventBridge

EventBridgeA Amazon

Por exemplo, você pode usar EventBridge como um mecanismo para iniciar um fluxo de trabalho forense no Step Functions para capturar imagens de disco e memória com base em detecções de ferramentas de monitoramento de segurança, como. GuardDuty Ou você pode usá-lo de uma forma mais manual: EventBridge pode detectar eventos de alteração de tag em CloudTrail, o que pode iniciar o fluxo de trabalho forense em Step Functions.

AWS Step Functions

AWSO Step Functions

O Step Functions é ideal para uso com um processo forense porque suporta um conjunto automatizado e repetível de etapas predefinidas que podem ser verificadas por meio de registros. AWS Isso proporciona a vantagem de excluir qualquer envolvimento humano, reduzindo possíveis erros no processo forense.

Considerações sobre design

-

Você pode iniciar um fluxo de trabalho do Step Functions manual ou automaticamente para capturar e analisar dados de segurança quando GuardDuty o Security Hub indicar um comprometimento. A automação, com intervenção mínima ou nenhuma interação humana, capacita a equipe a responder rapidamente a eventos significativos de segurança que possam impactar diversos recursos.

-

Para restringir fluxos de trabalho totalmente automatizados, é possível incorporar etapas no fluxo de automação que exigem intervenção manual. Por exemplo, pode-se solicitar que um analista de segurança autorizado ou membro da equipe revise as descobertas de segurança geradas e decida se é necessário iniciar uma coleta de evidências forenses, colocar em quarentena ou conter os recursos afetados, ou ambas as ações.

-

Se você quiser iniciar uma investigação forense sem uma descoberta ativa criada a partir de ferramentas de segurança (como o Security GuardDuty Hub), você deve implementar integrações adicionais para invocar um fluxo de trabalho forense do Step Functions. Isso pode ser feito criando uma EventBridge regra que procure um CloudTrail evento específico (como um evento de alteração de tag) ou permitindo que um analista de segurança ou membro da equipe inicie um fluxo de trabalho forense do Step Functions diretamente do console. Você também pode usar o Step Functions para criar tickets acionáveis integrando-os ao sistema de tickets da sua organização.

AWSLambda

Com o AWSLambda

Ao fornecer o seu código em um dos runtimes de linguagens suportadas pelo Lambda e organizá-lo em funções específicas, você pode utilizar as funções Lambda para realizar etapas repetíveis, automatizadas e predefinidas em uma investigação forense. Durante a execução de uma função do Lambda, é gerado um log que facilita a verificação da implementação adequada do processo.

Considerações sobre design

-

As funções do Lambda possuem um limite de tempo de execução de 15 minutos, o que pode ser insuficiente para processos forenses abrangentes que demandam mais tempo para a coleta de evidências relevantes. Diante disso, é aconselhável orquestrar o seu processo forense utilizando funções do Lambda integradas a um fluxo de trabalho do Step Functions. O fluxo de trabalho possibilita a criação de funções do Lambda em uma sequência adequada, com cada função do Lambda executando uma etapa de coleta específica.

-

Ao organizar as suas funções forenses do Lambda em um fluxo de trabalho do Step Functions, é possível executar partes do procedimento de coleta forense de forma paralela, agilizando o processo. Por exemplo, a coleta de informações sobre a criação de imagens de disco pode ser realizada de maneira mais rápida quando vários volumes estão incluídos no escopo.

AWS KMS

AWSO Key Management Service

Como parte do processo de análise forense, a coleta e a investigação de dados devem ser feitas em um ambiente isolado para minimizar o impacto nos negócios. Durante esse processo, é imperativo assegurar a segurança e integridade dos dados, sendo necessário implementar um procedimento para viabilizar o compartilhamento de recursos criptografados, como instantâneos e volumes de disco, entre a conta potencialmente comprometida e a conta de análise forense. Para fazer isso, sua organização precisará garantir que a política de AWS KMS recursos associada ofereça suporte à leitura dos dados criptografados, bem como à proteção dos dados, criptografando-os novamente com uma AWS KMS chave na conta forense.

Considerações sobre design

-

As KMS principais políticas de uma organização devem permitir que IAM diretores autorizados de perícia usem a chave para descriptografar dados na conta de origem e recriptografá-los na conta forense. Use a infraestrutura como código (IaC) para gerenciar centralmente todas as chaves da sua organização AWS KMS para ajudar a garantir que somente IAM diretores autorizados tenham o acesso apropriado e com menos privilégios. Essas permissões devem existir em todas KMS as chaves que podem ser usadas para criptografar recursos AWS que possam ser coletados durante uma investigação forense. Se você atualizar a política de KMS chaves após um evento de segurança, a atualização subsequente da política de recursos para uma KMS chave que está em uso poderá afetar seus negócios. Além disso, problemas de permissão podem aumentar o tempo médio geral de resposta (MTTR) a um evento de segurança.