As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Capacidade 4. Fornecendo acesso, uso e implementação seguros para personalização generativa do modelo de IA

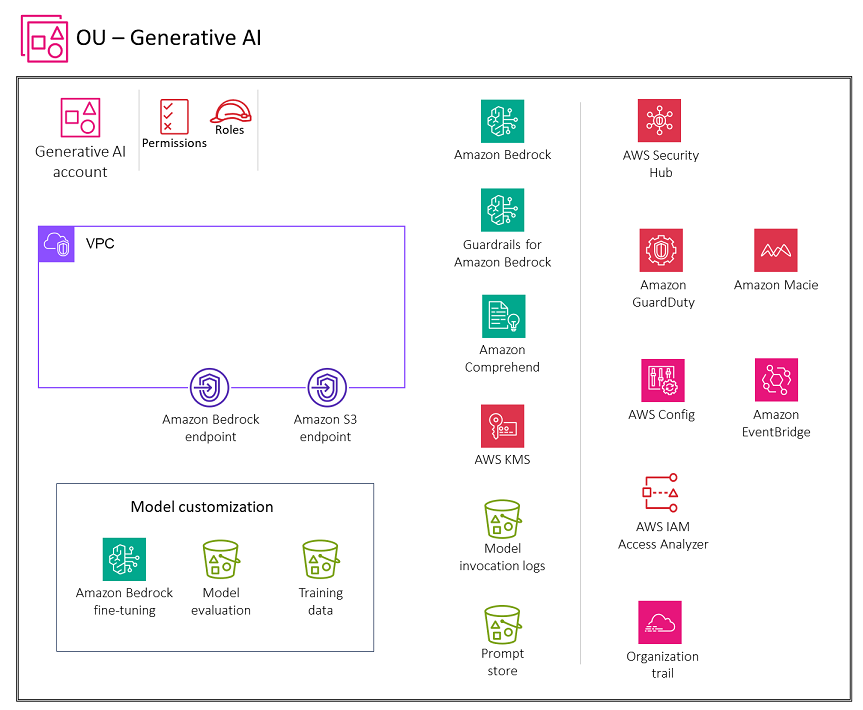

O diagrama a seguir ilustra os serviços da AWS recomendados para a conta Generative AI para esse recurso. O escopo desse cenário é proteger a personalização do modelo. Esse caso de uso se concentra em proteger os recursos e o ambiente de treinamento para um trabalho de personalização de modelo, bem como em garantir a invocação de um modelo personalizado.

A conta Generative AI inclui serviços necessários para personalizar um modelo, juntamente com um conjunto de serviços de segurança necessários para implementar barreiras de segurança e governança de segurança centralizada. Você deve criar endpoints de gateway do Amazon S3 para os dados de treinamento e buckets de avaliação no Amazon S3 que um ambiente VPC privado está configurado para acessar para permitir a personalização privada do modelo.

Lógica

A personalização do modelo é o processo de fornecer dados de treinamento a um modelo a fim de melhorar seu desempenho em casos de uso específicos. No Amazon Bedrock, você pode personalizar os modelos básicos do Amazon Bedrock (FMs) para melhorar seu desempenho e criar uma melhor experiência para o cliente usando métodos como o pré-treinamento contínuo com dados não identificados para aprimorar o conhecimento do domínio e o ajuste fino com dados rotulados para otimizar o desempenho específico da tarefa. Se você personalizar um modelo, deverá comprar o Provisioned Throughput para poder usá-lo.

Esse caso de uso se refere ao Escopo 4 da Matriz de Escopo de Segurança Generativa de IA.

Como alternativa, você pode criar um modelo personalizado no Amazon Bedrock usando o recurso Custom Model Import para importar o FMs que você personalizou em outros ambientes, como o Amazon SageMaker. Para a fonte de importação, é altamente recomendável usar o Safetensors para o formato de serialização do modelo importado. Ao contrário do Pickle, o Safetensors permite que você armazene somente dados de tensores, não objetos Python arbitrários. Isso elimina as vulnerabilidades decorrentes da coleta de dados não confiáveis. Os sensores de segurança não podem executar código, apenas armazenam e carregam os tensores com segurança.

Ao conceder aos usuários acesso à personalização generativa do modelo de IA no Amazon Bedrock, você deve abordar estas principais considerações de segurança:

-

Acesso seguro à invocação de modelos, trabalhos de treinamento e arquivos de treinamento e validação

-

Criptografia da tarefa do modelo de treinamento, do modelo personalizado e dos arquivos de treinamento e validação

-

Alertas para possíveis riscos de segurança, como solicitações de jailbreak ou informações confidenciais em arquivos de treinamento

As seções a seguir abordam essas considerações de segurança e a funcionalidade generativa de IA.

Personalização do modelo Amazon Bedrock

Você pode personalizar modelos básicos (FMs) de forma privada e segura com seus próprios dados no Amazon Bedrock para criar aplicativos específicos para seu domínio, organização e caso de uso. Com o ajuste fino, você pode aumentar a precisão do modelo fornecendo seu próprio conjunto de dados de treinamento rotulado e específico para cada tarefa e especializando ainda mais o seu. FMs Com o pré-treinamento contínuo, você pode treinar modelos usando seus próprios dados não identificados em um ambiente seguro e gerenciado com chaves gerenciadas pelo cliente. Para obter mais informações, consulte Modelos personalizados na documentação do Amazon Bedrock.

Considerações sobre segurança

As cargas de trabalho generativas de personalização de modelos de IA enfrentam riscos exclusivos, incluindo exfiltração de dados de treinamento, envenenamento de dados por meio da injeção de avisos maliciosos ou malware nos dados de treinamento e injeção imediata ou exfiltração de dados por agentes de ameaças durante a inferência do modelo. No Amazon Bedrock, a personalização de modelos oferece controles de segurança robustos para proteção de dados, controle de acesso, segurança de rede, registro e monitoramento e validação de entrada/saída que podem ajudar a mitigar esses riscos.

Remediações

Proteção de dados

Criptografe o trabalho de personalização do modelo, os arquivos de saída (métricas de treinamento e validação) do trabalho de personalização do modelo e o modelo personalizado resultante usando uma chave gerenciada pelo cliente no AWS KMS que você cria, possui e gerencia. Ao usar o Amazon Bedrock para executar um trabalho de personalização de modelo, você armazena os arquivos de entrada (dados de treinamento e validação) em seu bucket do S3. Quando o trabalho é concluído, o Amazon Bedrock armazena os arquivos de métricas de saída no bucket do S3 que você especificou ao criar o trabalho e armazena os artefatos do modelo personalizado resultantes em um bucket do S3 controlado pela AWS. Por padrão, os arquivos de entrada e saída são criptografados com a criptografia do lado do servidor Amazon S3 SSE-S3 usando uma chave gerenciada pela AWS. Você também pode optar por criptografar esses arquivos com uma chave gerenciada pelo cliente.

Gerenciamento de identidade e acesso

Crie uma função de serviço personalizada para personalização ou importação de modelos seguindo o princípio do privilégio mínimo. Para a função de serviço de personalização de modelos, crie uma relação de confiança que permita à Amazon Bedrock assumir essa função e realizar o trabalho de personalização de modelos. Anexe uma política para permitir que a função acesse seus dados de treinamento e validação e o bucket no qual você deseja gravar seus dados de saída. Para a função de serviço de importação de modelos, crie uma relação de confiança que permita ao Amazon Bedrock assumir essa função e realizar o trabalho de importação de modelos. Anexe uma política para permitir que a função acesse os arquivos de modelo personalizados em seu bucket do S3. Se seu trabalho de personalização de modelo estiver sendo executado em uma VPC, anexe permissões de VPC a uma função de personalização de modelo.

Segurança de rede

Para controlar o acesso aos seus dados, use uma nuvem privada virtual (VPC) com a Amazon VPC. Ao criar sua VPC, recomendamos que você use as configurações de DNS padrão para sua tabela de rotas de endpoints, para que o Amazon S3 padrão resolva. URLs

Se você configurar a VPC sem acesso à internet, será necessário criar um endpoint da VPC do Amazon S3 para permitir que as tarefas de personalização de modelos acessem os buckets do S3 que armazenam os dados de treinamento e de validação e que armazenarão os artefatos do modelo.

Depois de concluir a configuração da VPC e do endpoint, você precisa anexar permissões à função do IAM de personalização do modelo. Depois de configurar a VPC e as funções e permissões necessárias, você pode criar um trabalho de personalização de modelo que usa essa VPC. Ao criar uma VPC sem acesso à Internet com um endpoint VPC S3 associado para os dados de treinamento, você pode executar seu trabalho de personalização do modelo com conectividade privada (sem qualquer exposição à Internet).

Serviços recomendados da AWS

Amazon S3

Quando você executa um trabalho de personalização de modelo, o trabalho acessa seu bucket do S3 para baixar os dados de entrada e fazer o upload das métricas do trabalho. Você pode escolher o ajuste fino ou o pré-treinamento contínuo como o tipo de modelo ao enviar seu trabalho de personalização de modelo no console ou na API do Amazon Bedrock. Depois que um trabalho de personalização do modelo for concluído, você poderá analisar os resultados do processo de treinamento visualizando os arquivos no bucket do S3 de saída que você especificou ao enviar o trabalho ou visualizar detalhes sobre o modelo. Criptografe os dois buckets com uma chave gerenciada pelo cliente. Para fortalecer ainda mais a segurança da rede, você pode criar um endpoint de gateway para os buckets S3 que o ambiente VPC está configurado para acessar. O acesso deve ser registrado e monitorado. Use o controle de versão para backups. Você pode usar políticas baseadas em recursos para controlar mais rigorosamente o acesso aos seus arquivos do Amazon S3.

Amazon Macie

O Macie pode ajudar a identificar dados confidenciais em seus conjuntos de dados de treinamento e validação do Amazon S3. Para obter as melhores práticas de segurança, consulte a seção anterior do Macie neste guia.

Amazon EventBridge

Você pode usar EventBridge a Amazon para configurar a Amazon SageMaker para responder automaticamente a uma alteração no status do trabalho de personalização do modelo no Amazon Bedrock. Os eventos do Amazon Bedrock são entregues à Amazon quase EventBridge em tempo real. Você pode escrever regras simples para automatizar ações quando um evento corresponde a uma regra.

AWS KMS

Recomendamos que você use uma chave gerenciada pelo cliente para criptografar o trabalho de personalização do modelo, os arquivos de saída (métricas de treinamento e validação) do trabalho de personalização do modelo, o modelo personalizado resultante e os buckets do S3 que hospedam os dados de treinamento, validação e saída. Para obter mais informações, consulte Criptografia de trabalhos e artefatos de personalização de modelos na documentação do Amazon Bedrock.

Uma política de chaves é uma política de recursos para uma chave do AWS KMS. Políticas de chaves são a principal maneira de controlar o acesso a chaves do KMS. Você também pode usar políticas e concessões do IAM para controlar o acesso às chaves do KMS, mas cada chave do KMS deve ter uma política de chaves. Use uma política de chaves para fornecer permissões a uma função para acessar o modelo personalizado que foi criptografado com a chave gerenciada pelo cliente. Isso permite que funções específicas usem um modelo personalizado para inferência.

Use Amazon CloudWatch, Amazon CloudTrail, Amazon OpenSearch Serverless, Amazon S3 e Amazon Comprehend conforme explicado nas seções de recursos anteriores.