As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Segurança perimetral

| Influencie o futuro da Arquitetura de Referência de AWS Segurança (AWS SRA) respondendo a uma breve pesquisa |

Esta seção estende a AWS SRA orientação para fornecer recomendações para construir um perímetro seguro emAWS. Ele mergulha profundamente nos serviços AWS perimetrais e em como eles se OUs encaixam nos definidos pelo. AWS SRA

Dentro do contexto desta orientação, define-se um perímetro como o ponto onde seus aplicativos estabelecem conexão com a Internet. A segurança do perímetro inclui entrega segura de conteúdo, proteção na camada de aplicativos e mitigação distribuída de negação de serviço (). DDoS AWSos serviços de perímetro incluem Amazon CloudFront AWSWAF, AWS Shield, Amazon Route 53 e AWS Global Accelerator. Esses serviços foram projetados para fornecer acesso seguro, de baixa latência e alto desempenho aos AWS recursos e à entrega de conteúdo. Você pode usar esses serviços de perímetro com outros serviços de segurança, como Amazon GuardDuty e AWS Firewall Manager, para ajudar a criar um perímetro seguro para seus aplicativos.

Diversos padrões arquitetônicos para segurança perimetral estão disponíveis para atender às variadas necessidades organizacionais. Nesta seção, são explorados dois padrões comuns: a implantação de serviços perimetrais em uma conta central (rede) e a implantação de alguns desses serviços em contas individuais de workload (aplicativo). A seção abordada os benefícios de ambas as arquiteturas, junto com suas considerações-chave.

Implantação de serviços de perímetro em uma única conta de rede

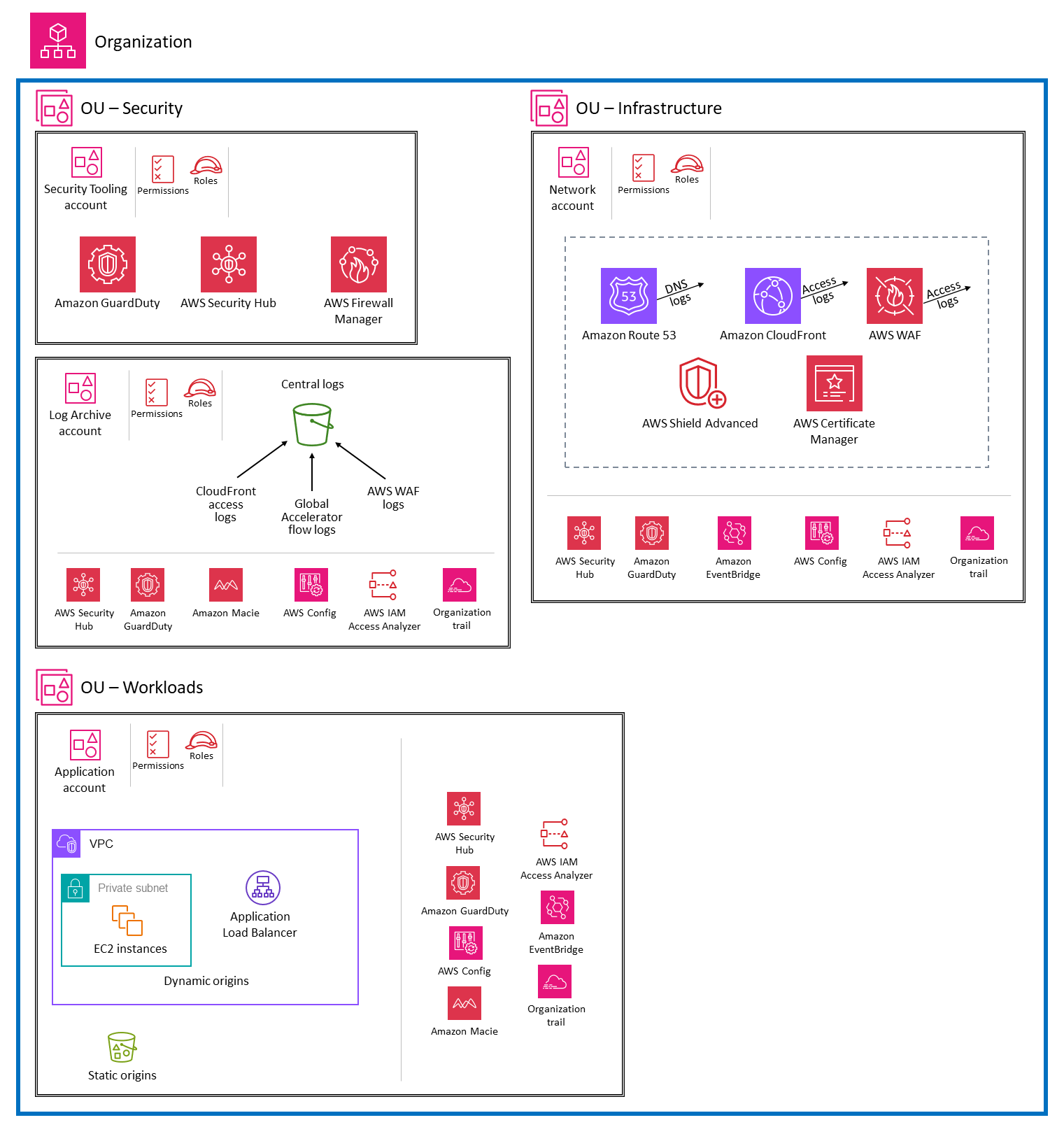

O diagrama a seguir se baseia na linha de base AWS SRA para ilustrar a arquitetura em que os serviços de perímetro são implantados na conta de rede.

Implantar esses serviços em uma única conta de rede oferece diversos benefícios:

-

Esse padrão atende a casos de uso em setores altamente regulamentados, nos quais a administração dos serviços de perímetro em toda a organização precisa ser restrita a uma equipe especializada.

-

Simplifica a configuração necessária para controlar a criação, modificação e exclusão de componentes de rede.

-

Facilita a detecção, uma vez que a inspeção ocorre em um único local, resultando em menos pontos de agregação de logs.

-

Você pode criar recursos personalizados de melhores práticas, como CloudFront políticas e funções periféricas, e compartilhá-los entre distribuições na mesma conta.

-

Ele simplifica o gerenciamento de recursos essenciais para os negócios que são sensíveis a erros de configuração, como configurações de cache ou DNS registros da rede de distribuição de conteúdo (CDN), reduzindo os locais em que essa alteração é implementada.

As seções seguintes abordam cada serviço e exploram considerações arquitetônicas.

Amazon CloudFront

CloudFrontA Amazon

Nessa arquitetura de implantação, todas as CloudFront configurações, incluindo funções de borda, são implantadas na conta de rede e gerenciadas por uma equipe de rede centralizada. Somente funcionários autorizados da equipe de rede devem ter acesso a essa conta. As equipes de aplicativos que desejam fazer alterações na CloudFront configuração ou na lista de controle de acesso à web (webACL) AWS WAF devem solicitar essas alterações à equipe de rede. É recomendável que você estabeleça um fluxo de trabalho, como um sistema de tickets, para que as equipes de aplicativos possam requerer alterações nas configurações.

Neste padrão, as origens dinâmicas e estáticas estão situadas nas contas individuais do aplicativo, o que implica que o acesso a essas origens requer permissões e funções entre contas. Os registros das CloudFront distribuições são configurados para serem enviados para a conta do Log Archive.

AWS WAF

AWSWAFé um firewall de aplicativos da web que permite monitorar as HTTPS solicitações de HTTP e que são encaminhadas para os recursos protegidos do aplicativo da web. Este serviço desempenha um papel fundamental na proteção dos seus recursos contra ameaças comuns da web, ataques volumétricos e ameaças mais avançadas, como fraudes na criação de contas, acesso não autorizado a contas de usuários e bots que buscam evitar a detecção. AWSWAFpode ajudar a proteger os seguintes tipos de recursos: CloudFront distribuições, Amazon API Gateway, Application Load Balancers RESTAPIs, GraphQL, grupos de usuários do AWS AppSync Amazon APIs Cognito, serviços AWS App Runner e instâncias de acesso verificado. AWS

Nessa arquitetura de implantação, AWS WAF é anexado às CloudFront distribuições que estão configuradas na conta de rede. Quando você configura AWS WAF com CloudFront, a área ocupada pelo perímetro é estendida para locais de CloudFront borda em vez do aplicativo. VPC Isso aproxima a filtragem do tráfego malicioso da origem desse tráfego, ajudando a prevenir a entrada de tráfego malicioso na sua rede principal.

Embora a web ACLs esteja implantada na conta de rede, recomendamos que você use o AWS Firewall Manager para gerenciar centralmente a web ACLs e garantir que todos os recursos estejam em conformidade. Defina a conta do Security Tooling como a conta de administrador do Firewall Manager. Implante políticas do Firewall Manager com correção automática para garantir que todas (ou selecionadas) CloudFront distribuições em sua conta tenham uma web conectada. ACL

Você pode enviar AWS WAF registros completos para um bucket do S3 na conta do Log Archive configurando o acesso entre contas ao bucket do S3. Para obter mais informações, consulte o artigo do AWS re:POST

AWSVerificações de saúde do Shield e do AWS Route 53

AWSO Shield

Esta seção enfoca as configurações do Shield Avançado, já que o Shield Básico não permite ajustes pelo usuário.

Para configurar o Shield Advanced para proteger suas CloudFront distribuições, inscreva a conta de rede no Shield Advanced. Na conta, adicione o suporte do Shield Response Team (SRT) e forneça as permissões necessárias para que a SRT equipe acesse sua web ACLs durante um DDoS evento. Você pode entrar em contato com o a qualquer SRT momento para criar e gerenciar mitigações personalizadas para seu aplicativo durante um evento ativoDDoS. Configurar o acesso com antecedência oferece SRT a flexibilidade de depurar e revisar a web ACLs sem precisar gerenciar permissões durante um evento.

Use o Firewall Manager com correção automática para adicionar suas CloudFront distribuições como recursos protegidos. Se houver outros recursos voltados para a internet, como Application Load Balancers, considere adicioná-los como recursos protegidos pelo Shield Avançado. No entanto, se você tiver vários recursos protegidos do Shield Advanced no fluxo de dados (por exemplo, seu Application Load Balancer é a origem CloudFront), recomendamos que você use somente o ponto de entrada como recurso protegido para reduzir as taxas de transferência de dados duplicados para fora (DTO) do Shield Advanced.

Ative o recurso de engajamento proativo para permitir que o SRT monitore proativamente seus recursos protegidos e entre em contato com você conforme necessário. Para configurar o recurso de engajamento proativo de forma eficaz, crie verificações de saúde do Route 53 para seu aplicativo e associe-as às CloudFront distribuições. O Shield Avançado utiliza essas verificações de integridade como um ponto de dados adicional ao avaliar eventos. É essencial definir corretamente as verificações de integridade para reduzir falsos positivos na detecção. Para obter mais informações sobre como identificar as métricas corretas para verificações de saúde, consulte Melhores práticas para usar verificações de saúde com o Shield Advanced na AWS documentação. Se você detectar uma DDoS tentativa, entre em contato com o SRT e escolha a maior severidade disponível para seu plano de suporte.

AWSCertificate Manager e AWS Route 53

AWSO Certificate Manager (ACM)

ACMé implantado na conta de rede para gerar um TLS certificado público para CloudFront distribuições. TLScertificados são necessários para estabelecer uma HTTPS conexão entre os espectadores CloudFront e. Para obter mais informações, consulte a CloudFront documentação. ACMfornece DNS validação por e-mail para validar a propriedade do domínio. Recomendamos que você use a DNS validação em vez da validação por e-mail, pois ao usar o Route 53 para gerenciar seus DNS registros públicos, você pode atualizá-los ACM diretamente. ACMrenova automaticamente os certificados DNS validados enquanto o certificado permanecer em uso e o DNS registro estiver em vigor.

CloudFront registros de acesso e AWS WAF registros

Por padrão, os registros de CloudFront acesso são armazenados na conta de rede e AWS WAF os registros são agregados na conta do Security Tooling usando a opção de registro do Firewall Manager. É sugerido replicar esses registros na conta de arquivamento de logs para que equipes de segurança centralizadas possam acessá-los para monitoramento.

Considerações sobre design

-

Sob essa arquitetura, a considerável dependência em uma única equipe de rede pode impactar a flexibilidade para implementar alterações rapidamente.

-

Monitore as service quotas de cada conta. As cotas de serviço, também chamadas de limites, são o número máximo de recursos ou operações de serviço da sua AWS conta. Para obter mais informações, consulte as cotas de AWS serviço na AWS documentação.

-

Transmitir métricas específicas às equipes de workload pode acarretar complexidades.

-

O acesso limitado das equipes de aplicativos às configurações pode resultar em atrasos, já que dependem das equipes de rede para realizar alterações em seu nome.

-

Equipes que compartilham recursos em uma única conta podem disputar pelos mesmos recursos e orçamentos, gerando desafios na alocação. Aconselhamos a implementação de mecanismos de cobrança para equipes de aplicativos que utilizam os serviços de perímetro implantados na conta de rede.

Implantação de serviços de perímetro em contas de aplicativos individuais

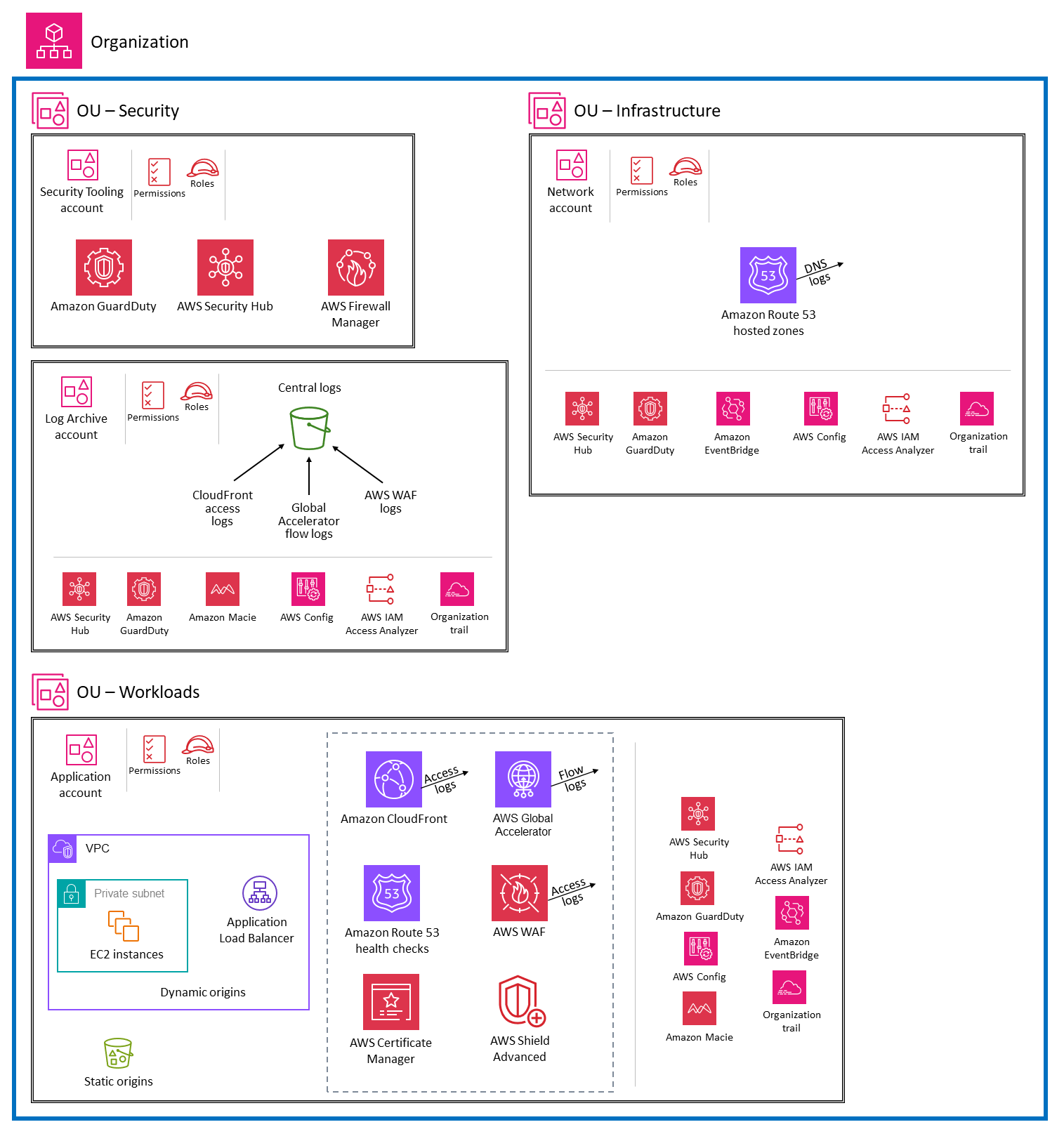

O diagrama abaixo exemplifica o padrão de arquitetura, com a implantação e gestão autônoma dos serviços de perímetro em contas individuais de aplicativos.

Existem várias vantagens ao implantar os serviços de perímetro em contas de aplicativos:

-

Este design proporciona autonomia para que as contas individuais de workload personalizem as configurações do serviço conforme suas necessidades específicas. Essa abordagem elimina a dependência de uma equipe especializada para implementar alterações nos recursos em uma conta compartilhada, permitindo que os desenvolvedores de cada equipe gerenciem as configurações de forma independente.

-

Cada conta possui suas próprias service quotas, dispensando a necessidade de trabalhar dentro das cotas de uma conta compartilhada por proprietários de aplicativos.

-

Este design ajuda a conter o impacto de atividades maliciosas, limitando-as a uma conta específica e impedindo a propagação de um ataque para outras workloads.

-

Isso reduz os riscos associados a mudanças, uma vez que o impacto é restrito ao escopo da workload específica. Você também pode usar IAM para limitar as equipes que podem implementar mudanças, para que haja uma separação lógica entre as equipes de carga de trabalho e a equipe central de rede.

-

Ao descentralizar a implementação de entrada e saída de rede, mas com controles lógicos comuns (usando serviços como o AWS Firewall Manager), você pode ajustar os controles de rede para cargas de trabalho específicas e, ao mesmo tempo, continuar a atender a um padrão mínimo de objetivos de controle.

As seções seguintes abordam cada serviço e exploram considerações arquitetônicas.

Amazon CloudFront

Nessa arquitetura de implantação, CloudFront as configurações da Amazon

As origens dinâmicas e estáticas estão localizadas na mesma conta do aplicativo, e CloudFront as distribuições têm acesso em nível de conta a essas origens. Os registros das CloudFront distribuições são armazenados localmente em cada conta do aplicativo. Para atender a requisitos regulatórios e de conformidade, esses registros podem ser replicados na conta de arquivamento de logs.

AWS WAF

Nessa arquitetura de implantação, AWSWAF

Além das regras impostas pelo Firewall Manager, cada proprietário do aplicativo pode adicionar AWS WAF regras relevantes para a segurança do aplicativo na webACL. Isso oferece flexibilidade em cada conta de aplicativo, ao mesmo tempo em que mantém o controle geral na conta do Security Tooling.

Utilize a opção de registro do Firewall Manager para centralizar os registros e enviá-los a um bucket do S3 na conta do Security Tooling. Cada equipe de aplicativos tem acesso para revisar os AWS WAF painéis de seu aplicativo. Você pode configurar o painel usando um serviço como o Amazon QuickSight. Se algum falso positivo for identificado ou se forem necessárias outras atualizações nas AWS WAF regras, você poderá adicionar regras em nível de aplicativo à Web AWS WAF implantadas pelo ACL Firewall Manager. Os registros são replicados na conta de arquivamento de logs e arquivados para investigações de segurança.

AWS Global Accelerator

AWSO Global Accelerator

No momento, o Global Accelerator não é compatível com origens de várias contas. Portanto, ele é implantado na mesma conta do endpoint de origem. Implante os aceleradores em cada conta do aplicativo e adicione-os como recursos protegidos AWS do Shield Advanced na mesma conta. As medidas de mitigação do Shield Avançado garantirão que apenas tráfego legítimo alcance os endpoints do receptor do Global Accelerator.

AWSVerificações de saúde do Shield Advanced e do AWS Route 53

Para configurar o AWSShield

Zonas do Amazon Route 53 e ACM

Quando você usa serviços como a Amazon CloudFront

CloudFront registros de acesso, registros de fluxo do Global Accelerator e AWS WAF registros

Nesse padrão, configuramos os registros de CloudFront acesso e os registros de fluxo do Global Accelerator em buckets do S3 em contas individuais do aplicativo. Os desenvolvedores que desejam analisar os logs para ajuste de desempenho ou redução de falsos positivos terão acesso direto a esses logs sem precisar solicitar acesso a um arquivo de logs centralizado. Os registros armazenados localmente também podem dar suporte aos requisitos regionais de conformidade, como residência ou PII ofuscação de dados.

Os AWS WAF registros completos são armazenados nos buckets do S3 na conta do Log Archive usando o registro do Firewall Manager. As equipes de aplicativos podem visualizar os registros usando painéis configurados usando um serviço como o Amazon QuickSight. Além disso, cada equipe de aplicativos tem acesso aos AWSWAFregistros de amostra de sua própria conta para uma depuração rápida.

Recomendamos replicar os registros em um data lake centralizado localizado na conta de arquivamento de logs. A agregação dos registros em um data lake centralizado oferece uma visão abrangente de todo o tráfego para seus AWS WAF recursos e distribuições. Isso facilita para as equipes de segurança analisarem e responderem centralmente aos padrões globais de ameaças à segurança.

Considerações sobre design

-

Esse padrão transfere a responsabilidade da administração da rede e da segurança para os proprietários e desenvolvedores de contas, o que pode aumentar a sobrecarga do processo de desenvolvimento.

-

Pode haver inconsistências na tomada de decisões. Para garantir que os serviços estejam configurados corretamente e sigam as recomendações de segurança, é crucial estabelecer comunicações eficazes, modelos e treinamentos.

-

Existe uma dependência da automação e necessidade de expectativas claras sobre os controles de segurança fundamentais, juntamente com os controles específicos do aplicativo.

-

Use serviços como o Firewall Manager e o AWS Config para garantir que a arquitetura implantada esteja em conformidade com as melhores práticas de segurança. Além disso, configure o AWS CloudTrail monitoramento para detectar qualquer configuração incorreta.

-

Agregar registros e métricas em um local central para análise pode introduzir complexidades.

AWSServiços adicionais para configurações de segurança de perímetro

Origens dinâmicas: Application Load Balancers

Você pode configurar CloudFront a Amazon para usar as origens do Application Load Balancer

As origens do Application Load Balancer são implantadas na conta do aplicativo. Se suas CloudFront distribuições estiverem na conta Network, você deverá configurar permissões entre contas para que a CloudFront distribuição acesse a origem do Application Load Balancer. Os registros do Application Load Balancer são enviados para a conta de arquivamento de logs.

Para ajudar a impedir que os usuários acessem diretamente um Application Load Balancer sem passar por isso CloudFront, conclua estas etapas de alto nível:

-

Configure CloudFront para adicionar um HTTP cabeçalho personalizado às solicitações enviadas ao Application Load Balancer e configure o Application Load Balancer para encaminhar somente as solicitações que contêm o cabeçalho personalizado. HTTP

-

Use uma lista AWS de prefixos gerenciada para CloudFront do grupo de segurança Application Load Balancer. Isso limita o HTTPS tráfego de HTTP entrada// para seu Application Load Balancer somente dos endereços IP que pertencem CloudFront aos servidores voltados para a origem.

Para obter mais informações, consulte Restringir o acesso aos Application Load Balancers na CloudFront documentação.

Origens estáticas: Amazon S3 e Elemental AWS MediaStore

Você pode configurar CloudFront para usar as MediaStore origens do Amazon S3 ou do AWS Elemental para entrega de conteúdo estático. Essas origens são implantadas na conta do aplicativo. Se suas CloudFront distribuições estiverem na conta de rede, você deverá configurar permissões entre contas para que a CloudFront distribuição na conta de rede acesse as origens.

Para verificar se seus endpoints de origem estática são acessados somente pela Internet pública CloudFront e não diretamente pela Internet pública, você pode usar as configurações de controle de acesso de origem (OAC). Para obter mais informações sobre como restringir o acesso, consulte Restringir o acesso a uma origem do Amazon S3 e Restringir o acesso a MediaStore uma origem na documentação. CloudFront

AWS Firewall Manager

AWSO Firewall Manager simplifica as tarefas de administração e manutenção em várias contas e recursos, incluindo AWS WAF AWS Shield Advanced, grupos de VPC segurança da Amazon, AWS Network Firewall e Amazon Route 53 Resolver DNS Firewall, para uma variedade de proteções.

Delegue a conta do Security Tooling como a conta de administrador padrão do Firewall Manager e use-a para gerenciar centralmente as regras AWS WAF e as proteções do Shield Advanced em todas as contas da sua organização. Use o Firewall Manager para gerenciar centralmente AWS WAF regras comuns e, ao mesmo tempo, dar flexibilidade a cada equipe de aplicativos para adicionar regras específicas de aplicativos à web. ACL Isso ajuda a aplicar políticas de segurança em toda a organização, como proteção contra vulnerabilidades comuns, ao mesmo tempo em que permite que as equipes de aplicativos adicionem AWS WAF regras específicas para seus aplicativos.

Use o registro do Firewall Manager para centralizar AWS WAF os registros em um bucket do S3 na conta do Security Tooling e replicar os registros na conta do Log Archive para que você possa arquivá-los para investigações de segurança. Além disso, integre o Firewall Manager com o AWS Security Hub para visualizar centralmente os detalhes da configuração e as DDoS notificações no Security Hub.

Para obter recomendações adicionais, consulte AWSFirewall Manager na seção Conta do Security Tooling deste guia.

Security Hub da AWS

A integração entre o Firewall Manager e o Security Hub envia quatro tipos de descobertas ao Security Hub:

-

Recursos que não estão devidamente protegidos por AWS WAF regras

-

Recursos que não estão protegidos adequadamente pelo AWS Shield Advanced

-

Descobertas do Shield Advanced que indicam que um DDoS ataque está em andamento

-

Grupos de segurança que estão sendo usados incorretamente

Essas descobertas de todas as contas dos membros da organização são agregadas à conta do administrador delegado (Security Tooling) do Security Hub. A conta do conjunto de ferramentas de segurança agrega, organiza e prioriza os alertas de segurança ou as descobertas em um único local. Use as regras do Amazon CloudWatch Events para enviar as descobertas aos sistemas de emissão de bilhetes ou criar correções automáticas, como bloquear intervalos de IP maliciosos.

Para obter recomendações adicionais, consulte o AWSSecurity Hub na seção da conta do Security Tooling deste guia.

Amazon GuardDuty

Você pode usar a inteligência de ameaças fornecida pela Amazon GuardDuty para atualizar automaticamente

Para obter recomendações adicionais, consulte a Amazon GuardDuty na seção de contas de ferramentas de segurança deste guia.

AWSConfig

AWSO Config é um pré-requisito para o Firewall Manager e é implantado em AWS contas, incluindo a conta de rede e a conta de aplicativo. Além disso, use as regras AWS do Config para verificar se os recursos implantados estão em conformidade com as melhores práticas de segurança. Por exemplo, você pode usar uma regra AWS Config para verificar se cada CloudFront distribuição está associada a uma web ACL ou impor que todas as CloudFront distribuições sejam configuradas para entregar registros de acesso a um bucket do S3.

Para obter recomendações gerais, consulte AWSConfig na seção Conta do Security Tooling deste guia.