As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Infraestrutura OU — conta de serviços compartilhados

| Influencie o futuro da Arquitetura de Referência de AWS Segurança (AWS SRA) respondendo a uma breve pesquisa |

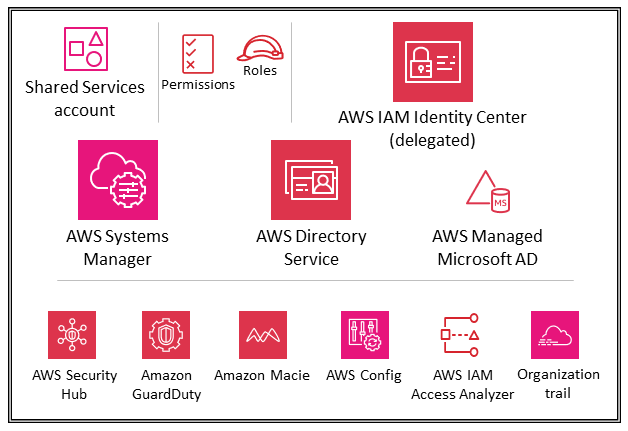

O diagrama a seguir ilustra os serviços AWS de segurança configurados na conta do Shared Services.

A conta de Serviços Compartilhados faz parte da UO de Infraestrutura e seu objetivo é oferecer suporte aos serviços que vários aplicativos e equipes usam para fornecer seus resultados. Por exemplo, serviços de diretório (Active Directory), serviços de mensagens e serviços de metadados estão nessa categoria. Ele AWS SRA destaca os serviços compartilhados que oferecem suporte aos controles de segurança. Embora as contas de rede também façam parte da OU de infraestrutura, elas são removidas da conta de Serviços Compartilhados para apoiar a separação de tarefas. As equipes que gerenciarão esses serviços não precisam de permissões ou acesso às contas da Rede.

AWS Systems Manager

AWSO Systems Manager

O Systems Manager ajuda você a trabalhar para manter a segurança e a conformidade examinando suas instâncias gerenciadas e relatando (ou tomando medidas corretivas) sobre quaisquer violações de políticas detectadas. Ao combinar o Systems Manager com a implantação adequada em AWS contas de membros individuais (por exemplo, a conta Application), você pode coordenar a coleta de dados de inventário de instâncias e centralizar a automação, como atualizações de patches e segurança.

AWS Managed Microsoft AD

AWSO Directory Service

AWSO Microsoft AD gerenciado ajuda você a estender seu Active Directory existente AWS e usar suas credenciais de usuário locais existentes para acessar recursos na nuvem. Você também pode administrar seus usuários, grupos, aplicativos e sistemas locais sem a complexidade de executar e manter um Active Directory local e altamente disponível. Você pode unir seus computadores, laptops e impressoras existentes a um domínio AWS gerenciado do Microsoft AD.

AWSO Microsoft AD gerenciado é construído no Microsoft Active Directory e não exige que você sincronize ou replique dados do seu Active Directory existente para a nuvem. Você pode usar ferramentas e recursos de administração conhecidos do Active Directory, como Objetos de Política de Grupo (GPOs), relações de confiança de domínio, políticas de senha refinadas, contas de serviços gerenciados em grupo (gMSAs), extensões de esquema e login único baseado em Kerberos. Você também pode delegar tarefas administrativas e autorizar o acesso usando grupos de segurança do Active Directory.

A replicação multirregional permite que você implante e use um único diretório gerenciado do AWS Microsoft AD em várias AWS regiões. Isso torna mais fácil e econômico implantar e gerenciar suas cargas de trabalho do Microsoft Windows e Linux globalmente. Ao usar o recurso automatizado de replicação multirregional, você obtém maior resiliência enquanto seus aplicativos usam um diretório local para um desempenho ideal.

AWSO Microsoft AD gerenciado oferece suporte ao Lightweight Directory Access Protocol (LDAP) sobreSSL/TLSLDAPS, também conhecido como, nas funções de cliente e servidor. Ao atuar como servidor, o AWS Managed Microsoft AD oferece suporte LDAPS às portas 636 (SSL) e 389 (TLS). Você habilita as LDAPS comunicações do lado do servidor instalando um certificado em seus controladores de domínio gerenciados do AWS Microsoft AD a partir de uma autoridade de certificação (CA) AWS baseada nos Serviços de Certificados do Active Directory (AD CS). Ao atuar como cliente, o AWS Managed Microsoft AD oferece suporte LDAPS às portas 636 (SSL). Você pode habilitar as LDAPS comunicações do lado do cliente registrando os certificados de CA dos emissores de certificados do servidor eAWS, em seguida, LDAPS habilitando-os em seu diretório.

No AWSSRA, o AWS Directory Service é usado na conta do Shared Services para fornecer serviços de domínio para cargas de trabalho compatíveis com a Microsoft em várias contas membros. AWS

Considerações sobre design

-

Você pode conceder aos usuários locais do Active Directory acesso para entrar no Console de AWS Gerenciamento e na Interface de Linha de AWS Comando (AWSCLI) com suas credenciais existentes do Active Directory usando o IAM Identity Center e selecionando AWS Managed Microsoft AD como fonte de identidade. Isso permite que seus usuários assumam uma das funções atribuídas no login e acessem e ajam nos recursos de acordo com as permissões definidas para a função. Uma opção alternativa é usar o AWS Managed Microsoft AD para permitir que seus usuários assumam uma função de AWSIdentity and Access Management

(IAM).

IAMCentro de identidade

O AWS SRA usa o recurso de administrador delegado suportado pelo IAM Identity Center para delegar a maior parte da administração do IAM Identity Center à conta do Shared Services. Isso ajuda a restringir o número de usuários que precisam de acesso à conta de gerenciamento da organização. IAMO Identity Center ainda precisa ser ativado na conta de gerenciamento da organização para realizar determinadas tarefas, incluindo o gerenciamento de conjuntos de permissões provisionados na conta de gerenciamento da organização.

O principal motivo para usar a conta do Shared Services como administrador delegado do IAM Identity Center é a localização do Active Directory. Se você planeja usar o Active Directory como sua fonte de IAM identidade do Identity Center, precisará localizar o diretório na conta do membro que você designou como sua conta de administrador delegado do IAM Identity Center. No AWSSRA, a conta do Shared Services hospeda o AWS Managed Microsoft AD, de forma que essa conta se torne a administradora delegada do IAM Identity Center.

IAMO Identity Center suporta o registro de uma única conta de membro como administrador delegado ao mesmo tempo. Você pode registrar uma conta de membro somente quando fizer login com as credenciais da conta de gerenciamento. Para habilitar a delegação, você precisa considerar os pré-requisitos listados na documentação do IAMIdentity Center. A conta de administrador delegado pode realizar a maioria das tarefas de gerenciamento do IAM Identity Center, mas com algumas restrições, que estão listadas na documentação do IAM Identity Center. O acesso à conta de administrador delegado do IAM Identity Center deve ser rigorosamente controlado.

Considerações sobre design

-

Se você decidir alterar a fonte de IAM identidade do Identity Center de qualquer outra fonte para o Active Directory, ou alterá-la do Active Directory para qualquer outra fonte, o diretório deverá residir (pertencer à) conta do membro administrador delegado do IAM Identity Center, se houver; caso contrário, deverá estar na conta de gerenciamento.

-

Você pode hospedar seu Microsoft AD AWS gerenciado em uma conta dedicada VPC em uma conta diferente e, em seguida, usar o AWSResource Access Manager (AWSRAM) para compartilhar sub-redes dessa outra conta com a conta do administrador delegado. Dessa forma, a instância AWS gerenciada do Microsoft AD é controlada na conta de administrador delegado, mas, do ponto de vista da rede, ela age como se estivesse implantada em outra conta. VPC Isso é útil quando você tem várias instâncias AWS gerenciadas do Microsoft AD e deseja implantá-las localmente onde sua carga de trabalho está sendo executada, mas gerenciá-las centralmente por meio de uma conta.

-

Se você tem uma equipe de identidade dedicada que realiza atividades regulares de gerenciamento de identidade e acesso ou tem requisitos rígidos de segurança para separar as funções de gerenciamento de identidade de outras funções de serviços compartilhados, você pode hospedar uma AWS conta dedicada para gerenciamento de identidade. Nesse cenário, você designa essa conta como administrador delegado do IAM Identity Center e ela também hospeda seu diretório gerenciado AWS do Microsoft AD. Você pode alcançar o mesmo nível de isolamento lógico entre suas cargas de trabalho de gerenciamento de identidade e outras cargas de trabalho de serviços compartilhados usando IAM permissões refinadas em uma única conta de serviço compartilhado.

-

IAMAtualmente, o Identity Center não oferece suporte multirregional. (Para habilitar o IAM Identity Center em uma região diferente, você deve primeiro excluir a configuração atual do IAM Identity Center.) Além disso, ele não suporta o uso de diferentes fontes de identidade para diferentes conjuntos de contas nem permite que você delegue o gerenciamento de permissões a diferentes partes da sua organização (ou seja, vários administradores delegados) ou a diferentes grupos de administradores. Se você precisar de algum desses recursos, poderá usar a IAMfederação para gerenciar suas identidades de usuário dentro de um provedor de identidade (IdP) externo e dar permissão a essas identidades AWS de usuário externo para AWS usar recursos em sua conta. IAMsuportes IdPs compatíveis com OpenID Connect (OIDC) ou SAML 2.0

. Como prática recomendada, use a federação SAML 2.0 com provedores de identidade terceirizados, como o Active Directory Federation Service (AD FS), Okta, Azure Active Directory (Azure AD) ou Ping Identity para fornecer o recurso de login único para que os usuários façam login no AWS Management Console ou chamem operações. AWS API Para obter mais informações sobre IAM federação e provedores de identidade, consulte Sobre a federação SAML baseada em 2.0 na IAM documentação e nos workshops de Federação de AWS Identidades .