As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Proteja o Kubernetes com CA privada da AWS

Os contêineres e aplicativos do Kubernetes usam certificados digitais para fornecer autenticação e criptografia seguras. TLS Uma solução amplamente adotada para o gerenciamento do ciclo de vida de TLS certificados no Kubernetes é o cert-manager

CA privada da AWS fornece um plug-in de código aberto para cert-manager, aws-privateca-issuer

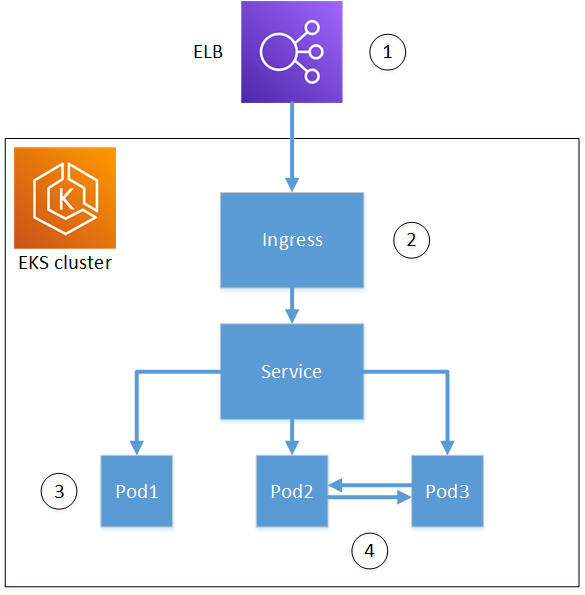

O diagrama abaixo mostra algumas das opções disponíveis para uso TLS em um EKS cluster da Amazon. Esse cluster de exemplo, contendo vários recursos, está atrás de um balanceador de carga. Os números identificam possíveis pontos TLS finais para comunicações seguras, incluindo o balanceador de carga externo, o controlador de entrada, um pod individual dentro de um serviço e um par de pods se comunicando com segurança entre si.

-

Término no balanceador de carga.

O Elastic Load Balancing (ELB) é um serviço AWS Certificate Manager integrado, o que significa que você pode provisionar ACM com uma CA privada, assinar um certificado com ela e instalá-la usando o ELB console. Essa solução fornece comunicação criptografada entre um cliente remoto e o balanceador de carga. Os dados são transmitidos sem criptografia para o EKS cluster. Como alternativa, você pode fornecer um certificado privado para que um balanceador que não seja de AWS carga encerreTLS.

-

Término no controlador de entrada Kubernetes.

O controlador de entrada reside dentro do EKS cluster como um balanceador de carga e roteador nativos. Se você instalou o cert-manager e aws-privateca-issuerprovisionou o cluster com uma CA privada, o Kubernetes pode instalar um TLS certificado assinado no controlador, permitindo que ele sirva como ponto final do cluster para comunicações externas. As comunicações entre o balanceador de carga e o controlador de entrada são criptografadas e, após a entrada, os dados são transmitidos sem criptografia aos recursos do cluster.

-

Término em um pod.

Cada pod é um grupo de um ou mais contêineres que compartilham recursos de armazenamento e rede. Se você instalou o cert-manager e provisionou o cluster com uma CA privada aws-privateca-issuer, o Kubernetes pode instalar certificados assinados em pods conforme necessário. TLS Uma TLS conexão que termina em um pod não está disponível por padrão para outros pods no cluster.

-

Comunicações seguras entre pods.

Você também pode provisionar vários pods com certificados que permitem a comunicação deles entre si. Os cenários a seguir são possíveis:

-

Provisionamento com certificados autoassinados e gerados pelo Kubernetes. Isso protege as comunicações entre os pods, mas os certificados autoassinados não atendem HIPAA aos nossos requisitos. FIPS

-

Provisionamento com certificados assinados por uma CA privada. Como nos números 2 e 3 acima, isso requer a instalação do cert-manager e aws-privateca-issuero provisionamento do cluster com uma CA privada. O Kubernetes pode então instalar TLS certificados assinados nos pods conforme necessário.

-

Uso entre contas do cert-manager

Administradores com acesso entre contas a uma CA podem usar o cert-manager para provisionar um cluster do Kubernetes. Para obter mais informações, consulte Práticas recomendadas de segurança para acesso entre contas a serviços privados CAs.

nota

Somente determinados modelos de CA privada da AWS certificado podem ser usados em cenários entre contas. Consulte Modelos de certificados com suporte para obter uma lista de modelos disponíveis.

Modelos de certificados com suporte

A tabela a seguir lista os CA privada da AWS modelos que podem ser usados com o cert-manager para provisionar um cluster Kubernetes.

| Modelos compatíveis com o Kubernetes | Suporte para uso entre contas |

|---|---|

| BlankEndEntityCertificateDefinição de _ CSRPassthrough /V1 | |

| CodeSigningCertificateDefinição /V1 | |

| EndEntityCertificateDefinição /V1 | ✓ |

| EndEntityClientAuthCertificateDefinição /V1 | ✓ |

| EndEntityServerAuthCertificateDefinição /V1 | ✓ |

| OCSPSigningCertificateDefinição /V1 |

Soluções de exemplo

As soluções de integração a seguir mostram como configurar o acesso CA privada da AWS em um EKS cluster da Amazon.