As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Crie permissões de conta única para um IAM usuário

Quando o administrador da CA (ou seja, o proprietário da CA) e o emissor do certificado residem em uma única AWS conta, a melhor prática é separar as funções de emissor e administrador criando um usuário AWS Identity and Access Management (IAM) com permissões limitadas. Para obter informações sobre como usar IAM com CA privada da AWS, junto com exemplos de permissões, consulteIdentity and Access Management (IAM) para AWS Private Certificate Authority.

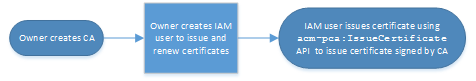

Caso 1 de conta única: emissão de certificado não gerenciado

Nesse caso, o proprietário da conta cria uma CA privada e, em seguida, cria um IAM usuário com permissão para emitir certificados assinados pela CA privada. O IAM usuário emite um certificado chamando CA privada da AWS

IssueCertificate API o.

Os certificados emitidos dessa maneira não são gerenciados, o que significa que um administrador deve exportá-los e instalá-los nos dispositivos em que devem ser usados. Eles também devem ser renovados manualmente ao expirarem. A emissão de um certificado usando isso API requer uma solicitação de assinatura de certificado (CSR) e um par de chaves gerados externamente CA privada da AWS pelo Open SSLIssueCertificatea documentação do https://docs.aws.amazon.com/privateca/latest/APIReference/API_IssueCertificate.html.

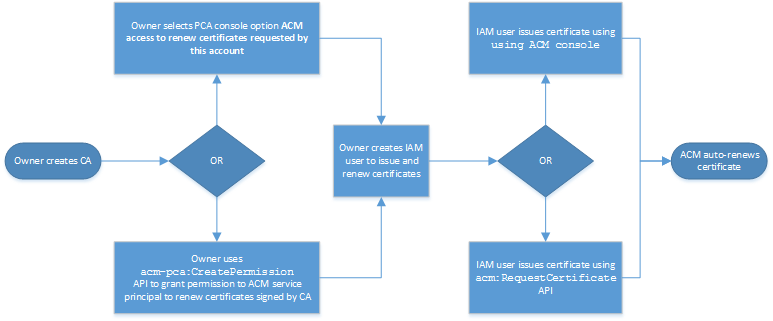

Caso 2 de conta única: emissão de um certificado gerenciado por meio de ACM

Este segundo caso envolve API operações de ambos ACM PCA e. O proprietário da conta cria uma CA e um IAM usuário privados como antes. Em seguida, o proprietário da conta concede permissão ao responsável pelo ACM serviço para renovar automaticamente todos os certificados assinados por essa CA. O IAM usuário emite novamente o certificado, mas desta vez chamando o ACM RequestCertificateAPI, que gerencia CSR a geração da chave. Quando o certificado expira, ACM automatiza o fluxo de trabalho de renovação.

O proprietário da conta tem a opção de conceder permissão de renovação por meio do console de gerenciamento durante ou após a criação da CA ou usando o. PCA CreatePermission API Os certificados gerenciados criados a partir desse fluxo de trabalho estão disponíveis para uso com AWS serviços integrados ACM a.

A seção a seguir inclui procedimentos para conceder permissões de renovação.

Atribua permissões de renovação do certificado a ACM

Com a renovação gerenciada em AWS Certificate Manager (ACM), você pode automatizar o processo de renovação de certificados para certificados públicos e privados. Para ACM renovar automaticamente os certificados gerados por uma CA privada, o responsável pelo ACM serviço deve receber todas as permissões possíveis da própria CA. Se essas permissões de renovação não estiverem presentesACM, o proprietário da CA (ou um representante autorizado) deverá reemitir manualmente cada certificado privado quando ele expirar.

Importante

Esses procedimentos para atribuir permissões de renovação se aplicam somente quando o proprietário da CA e o emissor do certificado residem na mesma AWS conta. Para cenários entre contas, consulte Anexe uma política para acesso entre contas.

As permissões de renovação podem ser delegadas durante a criação da CA privada ou alteradas a qualquer momento depois, desde que a CA esteja no estado ACTIVE.

Você pode gerenciar permissões privadas de CA a partir do CA privada da AWS console

Para atribuir permissões privadas de CA a ACM (console)

-

Faça login na sua AWS conta e abra o CA privada da AWS console em https://console.aws.amazon.com/acm-pca/casa

. -

Na página Autoridades de certificação privadas, escolha sua CA privada na lista.

-

Escolha Ações, Configurar permissões da CA.

-

Selecione Autorizar ACM acesso para renovar os certificados solicitados por essa conta.

-

Escolha Salvar.

Para gerenciar ACM permissões em CA privada da AWS (AWS CLI)

Use o comando create-permission para atribuir permissões a. ACM Você deve atribuir as permissões necessárias (IssueCertificateGetCertificate,, eListPermissions) ACM para renovar automaticamente seus certificados.

$aws acm-pca create-permission \ --certificate-authority-arn arn:aws:acm-pca:region:account:certificate-authority/CA_ID\ --actionsIssueCertificateGetCertificateListPermissions\ --principal acm.amazonaws.com

Use o comando list-permissions para listar as permissões delegadas por uma CA.

$aws acm-pca list-permissions \ --certificate-authority-arn arn:aws:acm-pca:region:account:certificate-authority/CA_ID

Use o comando delete-permission para revogar as permissões atribuídas por uma CA a um diretor de serviço. AWS

$aws acm-pca delete-permission \ --certificate-authority-arn arn:aws:acm-pca:region:account:certificate-authority/CA_ID\ --principal acm.amazonaws.com