As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Connect to SageMaker Within your VPC

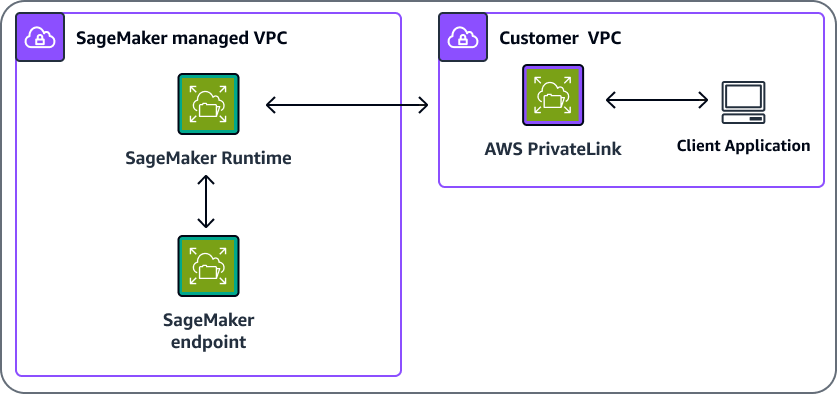

Você pode se conectar diretamente ao SageMaker API ou ao Amazon SageMaker Runtime por meio de um endpoint de interface em sua nuvem privada virtual (VPC) em vez de se conectar pela Internet. Quando você usa um endpoint de VPC interface, a comunicação entre você VPC e o Runtime SageMaker API ou o Runtime é conduzida de forma completa e segura em uma rede. AWS

Conecte-se SageMaker por meio de um endpoint de VPC interface

O SageMaker API e o SageMaker Runtime oferecem suporte a endpoints de interface da Amazon Virtual Private Cloud (AmazonVPC) que são alimentados por AWS PrivateLink

O endpoint da VPC interface conecta você VPC diretamente ao SageMaker API ou SageMaker Runtime usando AWS PrivateLink sem usar um gateway de internet, NAT dispositivo, VPN conexão ou AWS Direct Connect conexão. As instâncias em seu VPC não precisam se conectar à Internet pública para se comunicar com o SageMaker API ou SageMaker Runtime.

Você pode criar um endpoint de AWS PrivateLink interface para se conectar ao SageMaker ou ao SageMaker Runtime usando o AWS Management Console ou AWS Command Line Interface (AWS CLI). Para obter instruções, consulte Acessar um AWS serviço usando um VPC endpoint de interface.

Se você não habilitou um nome de host privado do Sistema de Nomes de Domínio (DNS) para seu VPC endpoint, depois de criar um VPC endpoint, especifique o endpoint da Internet URL para o ou Runtime. SageMaker API SageMaker Veja a seguir um exemplo de código usando AWS CLI comandos para especificar o endpoint-url parâmetro.

aws sagemaker list-notebook-instances --endpoint-urlVPC_Endpoint_ID.api.sagemaker.Region.vpce.amazonaws.com aws sagemaker list-training-jobs --endpoint-urlVPC_Endpoint_ID.api.sagemaker.Region.vpce.amazonaws.com aws sagemaker-runtime invoke-endpoint --endpoint-url https://VPC_Endpoint_ID.runtime.sagemaker.Region.vpce.amazonaws.com \ --endpoint-nameEndpoint_Name\ --body "Endpoint_Body" \ --content-type "Content_Type" \Output_File

Se você habilitar DNS nomes de host privados para seu VPC endpoint, não precisará especificar o endpoint URL por causa do nome de host padrão (https://api.sagemaker.Region.amazon.com) resolve para seu endpoint. VPC Da mesma forma, o DNS nome SageMaker de host padrão do Runtime (https://runtime.sagemaker.Region.amazonaws.com) também é resolvido em seu endpoint. VPC

O SageMaker API e o SageMaker Runtime oferecem suporte a VPC endpoints em todos os Regiões da AWS lugares onde a Amazon VPC e a SageMakerAres estão disponíveis. SageMaker suporta fazer chamadas para tudo o que Operationsestá dentro do seuVPC. Se você usar o AuthorizedUrl do

CreatePresignedNotebookInstanceUrlcomando, seu tráfego passará pela Internet pública. Você não pode usar apenas um VPC endpoint para acessar o pré-assinadoURL, a solicitação deve passar pelo gateway da Internet.

Por padrão, seus usuários podem compartilhar o pré-assinado URL com pessoas fora da sua rede corporativa. Para maior segurança, você deve adicionar IAM permissões para restringir o URL único que pode ser usado em sua rede. Para obter informações sobre IAM permissões, consulte Como AWS PrivateLink funciona com IAM.

nota

Ao configurar um endpoint de VPC interface para o serviço SageMaker Runtime (https://runtime.sagemaker. Region

Para saber mais AWS PrivateLink, consulte a AWS PrivateLink documentação. Consulte AWS PrivateLink Preços para saber

Usando SageMaker treinamento e hospedagem com recursos dentro de seu VPC

SageMaker usa sua função de execução para baixar e carregar informações de um bucket do Amazon S3 e do Amazon Elastic Container Registry ECR (Amazon), isoladamente do seu contêiner de treinamento ou inferência. Se você tiver recursos localizados dentro do seuVPC, ainda poderá conceder SageMaker acesso a esses recursos. As seções a seguir explicam como disponibilizar seus recursos SageMaker com ou sem isolamento de rede.

Sem o isolamento de rede ativado

Se você não definiu o isolamento de rede em seu trabalho ou modelo de treinamento, SageMaker pode acessar os recursos usando um dos métodos a seguir.

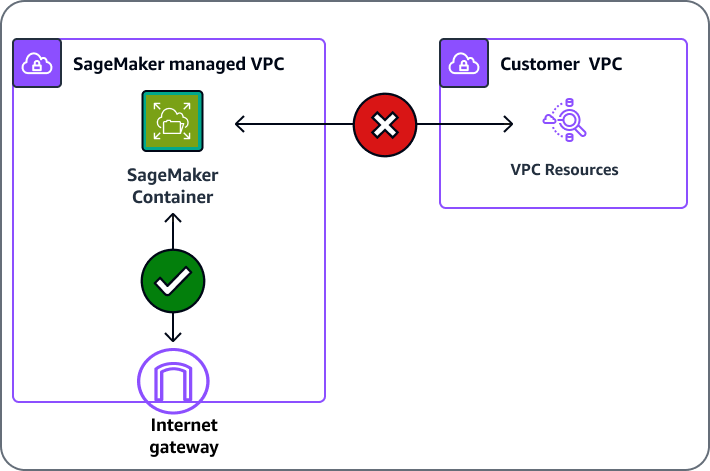

-

SageMaker contêineres de treinamento e inferência implantados podem acessar a Internet por padrão. SageMaker os contêineres podem acessar serviços e recursos externos na Internet pública como parte de suas cargas de trabalho de treinamento e inferência. SageMaker os contêineres não conseguem acessar recursos dentro do seu VPC sem uma VPC configuração, conforme mostrado na ilustração a seguir.

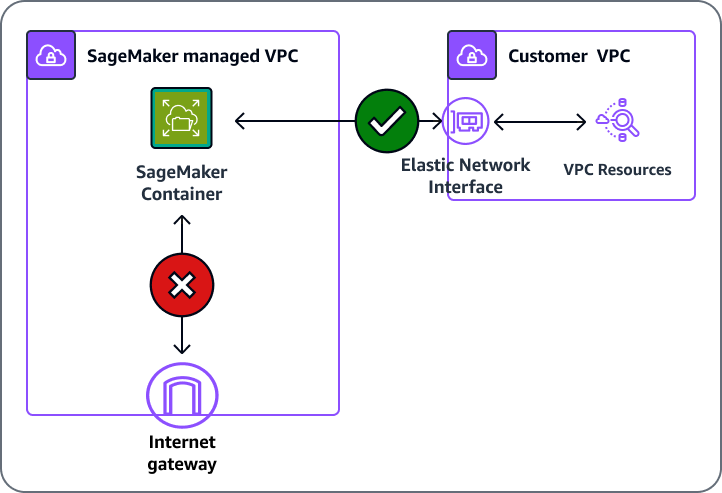

-

Use uma VPC configuração para se comunicar com os recursos dentro de você VPC por meio de uma interface de rede elástica (ENI). A comunicação entre o contêiner e os recursos em seu VPC ocorre com segurança em sua VPC rede, conforme mostrado na ilustração a seguir. Nesse caso, você gerencia o acesso à rede aos seus VPC recursos e à Internet.

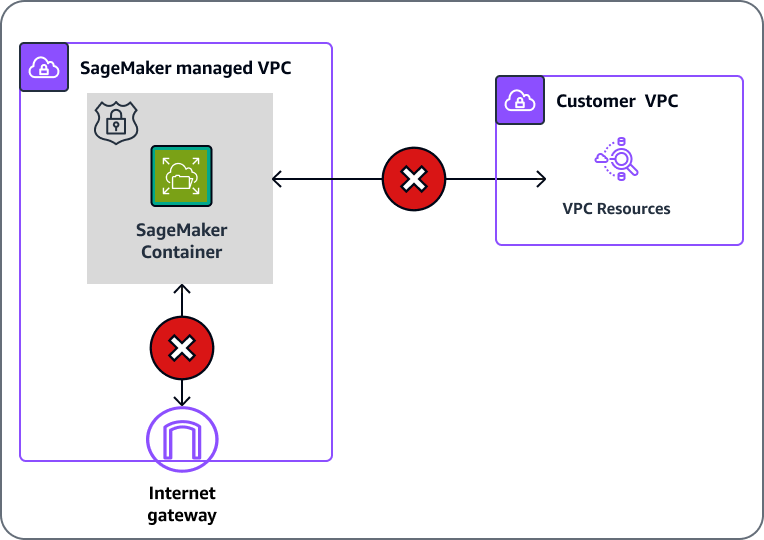

Com isolamento de rede

Se você empregar isolamento de rede, o SageMaker contêiner não poderá se comunicar com os recursos dentro da sua rede VPC nem fazer nenhuma chamada de rede, conforme mostrado na ilustração a seguir. Se você fornecer uma VPC configuração, as operações de download e upload serão executadas por meio do seuVPC. Para obter mais informações sobre hospedagem e treinamento com isolamento de rede ao usar umVPC, consulteIsolamento de rede.

Crie uma política VPC de endpoint para SageMaker

Você pode criar uma política para VPC endpoints da Amazon SageMaker para especificar o seguinte:

-

A entidade principal que pode executar ações.

-

As ações que podem ser executadas.

-

Os recursos sobre os quais as ações podem ser realizadas.

Para obter mais informações, consulte Controlando o acesso a serviços com VPC endpoints no Guia do VPC usuário da Amazon.

nota

VPCpolíticas de endpoint não são compatíveis com endpoints de tempo de SageMaker execução do Federal Information Processing Standard (FIPS) para runtime_InvokeEndpoint.

O exemplo de política de VPC endpoint a seguir especifica que todos os usuários que têm acesso ao endpoint da VPC interface têm permissão para invocar o SageMaker endpoint hospedado chamado. myEndpoint

{ "Statement": [ { "Action": "sagemaker:InvokeEndpoint", "Effect": "Allow", "Resource": "arn:aws:sagemaker:us-west-2:123456789012:endpoint/myEndpoint", "Principal": "*" } ] }

Neste exemplo, as opções a seguir são negadas:

-

Outras SageMaker API ações, como

sagemaker:CreateEndpointsagemaker:CreateTrainingJobe. -

Invocando endpoints SageMaker hospedados que não sejam.

myEndpoint

nota

Neste exemplo, os usuários ainda podem realizar outras SageMaker API ações fora doVPC. Para obter informações sobre como restringir API chamadas para aquelas de dentro doVPC, consulteControle o acesso ao SageMaker API usando políticas baseadas em identidade.

Crie uma política de VPC endpoint para a Amazon SageMaker Feature Store

Para criar um VPC endpoint para a Amazon SageMaker Feature Store, use o seguinte modelo de endpoint, substituindo seu VPC_Endpoint_ID.api e Region:

VPC_Endpoint_ID.api.featurestore-runtime.sagemaker.Region.vpce.amazonaws.com

Conecte sua rede privada à sua VPC

Para chamar o SageMaker API e o SageMaker Runtime por meio do seuVPC, você precisa se conectar a partir de uma instância que esteja dentro do VPC ou conectar sua rede privada à sua VPC usando um AWS Virtual Private Network (AWS VPN) ou AWS Direct Connect. Para obter informações sobre AWS VPN, consulte VPNConexões no Guia do usuário da Amazon Virtual Private Cloud. Para obter informações sobre isso AWS Direct Connect, consulte Criar uma conexão no Guia do usuário do AWS Direct Connect.