As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

AWSSupport-AnalyzeEBSResourceUsage

Descrição

O runbook de AWSSupport-AnalyzeEBSResourceUsage automação é usado para analisar o uso de recursos no Amazon Elastic Block Store (AmazonEBS). Ele analisa o uso do volume e identifica volumes, imagens e instantâneos abandonados em uma determinada região. AWS

Como funciona?

O runbook executa as quatro tarefas a seguir:

-

Verifica se existe um bucket do Amazon Simple Storage Service (Amazon S3) ou cria um novo bucket do Amazon S3.

-

Reúne todos os EBS volumes da Amazon no estado disponível.

-

Reúne todos os EBS snapshots da Amazon cujo volume de origem foi excluído.

-

Reúne todas as Amazon Machine Images (AMIs) que não estão em uso por nenhuma instância não encerrada do Amazon Elastic Compute Cloud (AmazonEC2).

O runbook gera CSV relatórios e os armazena em um bucket Amazon S3 fornecido pelo usuário. O bucket fornecido deve ser protegido seguindo as melhores práticas de AWS segurança, conforme descrito no final. Se o bucket do Amazon S3 fornecido pelo usuário não existir na conta, o runbook cria um novo bucket do Amazon S3 com o formato do nome<User-provided-name>-awssupport-YYYY-MM-DD, criptografado com uma chave personalizada AWS Key Management Service (AWS KMS), com o controle de versão do objeto ativado, acesso público bloqueado e exige solicitações para usar/. SSL TLS

Se você quiser especificar seu próprio bucket do Amazon S3, certifique-se de que ele esteja configurado de acordo com estas melhores práticas:

-

Bloqueie o acesso público

IsPublicao bucket (definido comoFalse). -

Ative o registro de acesso ao Amazon S3.

-

Ative o controle de versão de objetos.

-

Use uma chave AWS Key Management Service (AWS KMS) para criptografar seu bucket.

Importante

O uso desse runbook pode gerar cobranças adicionais em sua conta pela criação de buckets e objetos do Amazon S3. Consulte os preços do Amazon S3

Tipo de documento

Automação

Proprietário

Amazon

Plataformas

Linux, macOS, Windows

Parâmetros

-

AutomationAssumeRole

Tipo: string

Descrição: (Opcional) O Amazon Resource Name (ARN) da função AWS Identity and Access Management (IAM) que permite que o Systems Manager Automation execute as ações em seu nome. Se nenhum perfil for especificado, o Systems Manager Automation usa as permissões do usuário que inicia este runbook.

-

S3 BucketName

Tipo:

AWS::S3::Bucket::NameDescrição: (Obrigatório) O bucket do Amazon S3 em sua conta para fazer o upload do relatório. Certifique-se de que a política de bucket não conceda permissões desnecessárias de leitura/gravação a partes que não precisam acessar os registros coletados. Se o intervalo especificado não existir na conta, a automação cria um novo intervalo na região em que a automação é iniciada com o formato do nome

<User-provided-name>-awssupport-YYYY-MM-DD, criptografado com uma AWS KMS chave personalizada.Allowed-pattern:

$|^(?!(^(([0-9]{1,3}[.]){3}[0-9]{1,3}$)))^((?!xn—)(?!.*-s3alias))[a-z0-9][-.a-z0-9]{1,61}[a-z0-9]$ -

CustomerManagedKmsKeyArn

Tipo: string

Descrição: (Opcional) A AWS KMS chave personalizada Amazon Resource Name (ARN) para criptografar o novo bucket do Amazon S3 que será criado se o bucket especificado não existir na conta. A automação falhará se a criação do bucket for tentada sem especificar uma AWS KMS chave ARN personalizada.

Allowed-pattern:

(^$|^arn:aws:kms:[-a-z0-9]:[0-9]:key/[-a-z0-9]*$)

IAMPermissões necessárias

O parâmetro AutomationAssumeRole requer as seguintes ações para usar o runbook com êxito.

-

ec2:DescribeImages -

ec2:DescribeInstances -

ec2:DescribeSnapshots -

ec2:DescribeVolumes -

kms:Decrypt -

kms:GenerateDataKey -

s3:CreateBucket -

s3:GetBucketAcl -

s3:GetBucketPolicyStatus -

s3:GetBucketPublicAccessBlock -

s3:ListBucket -

s3:ListAllMyBuckets -

s3:PutObject -

s3:PutBucketLogging -

s3:PutBucketPolicy -

s3:PutBucketPublicAccessBlock -

s3:PutBucketTagging -

s3:PutBucketVersioning -

s3:PutEncryptionConfiguration -

ssm:DescribeAutomationExecutions

Exemplo de política com IAM permissões mínimas necessárias para executar este runbook:

{ "Version": "2012-10-17", "Statement": [{ "Sid": "Read_Only_Permissions", "Effect": "Allow", "Action": [ "ec2:DescribeImages", "ec2:DescribeInstances", "ec2:DescribeSnapshots", "ec2:DescribeVolumes", "ssm:DescribeAutomationExecutions" ], "Resource": "" }, { "Sid": "KMS_Generate_Permissions", "Effect": "Allow", "Action": ["kms:GenerateDataKey", "kms:Decrypt"], "Resource": "arn:aws:kms:us-west-2:111122223333:key/1234abcd-12ab-34cd-56ef-1234567890ab" }, { "Sid": "S3_Read_Only_Permissions", "Effect": "Allow", "Action": [ "s3:GetBucketAcl", "s3:GetBucketPolicyStatus", "s3:GetBucketPublicAccessBlock", "s3:ListBucket" ], "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket1", "arn:aws:s3:::amzn-s3-demo-bucket2/" ] }, { "Sid": "S3_Create_Permissions", "Effect": "Allow", "Action": [ "s3:CreateBucket", "s3:PutObject", "s3:PutBucketLogging", "s3:PutBucketPolicy", "s3:PutBucketPublicAccessBlock", "s3:PutBucketTagging", "s3:PutBucketVersioning", "s3:PutEncryptionConfiguration" ], "Resource": "*" }] }

Instruções

Siga estas etapas para configurar a automação:

-

Navegue até o nalyzeEBSResourceuso AWSSupport -A

no AWS Systems Manager console. -

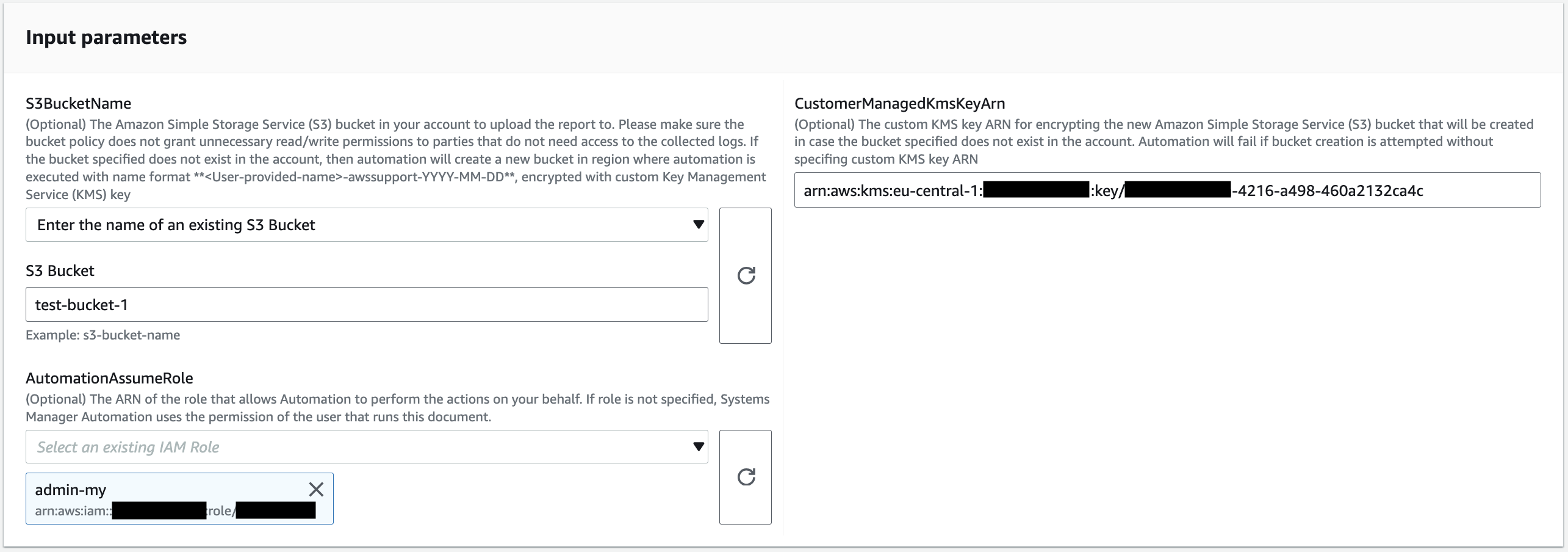

Você pode usar os seguintes parâmetros de entrada:

-

AutomationAssumeRole (Opcional):

O Amazon Resource Name (ARN) da função AWS Identity and Access Management (IAM) que permite que o Systems Manager Automation execute as ações em seu nome. Se nenhum perfil for especificado, o Systems Manager Automation usa as permissões do usuário que inicia este runbook.

-

S3 BucketName (obrigatório):

O bucket do Amazon S3 em sua conta para fazer o upload do relatório.

-

CustomerManagedKmsKeyArn(Opcional):

A AWS KMS chave personalizada Amazon Resource Name (ARN) para criptografar o novo bucket do Amazon S3 que será criado se o bucket especificado não existir na conta.

-

-

Selecione Executar.

-

A automação é iniciada.

-

O runbook de automação realiza as seguintes etapas:

-

checkConcurrency:

Garante que haja apenas uma iniciação desse runbook na região. Se o runbook encontrar outra execução em andamento, ele retornará um erro e terminará.

-

verifyOrCreateCaçamba S3:

Verifica se o bucket do Amazon S3 existe. Caso contrário, ele cria um novo bucket do Amazon S3 na região onde a automação é iniciada com o formato de nome

<User-provided-name>-awssupport-YYYY-MM-DD, criptografado com uma chave personalizada AWS KMS . -

gatherAmiDetails:

As pesquisas porAMIs, que não estão em uso por nenhuma EC2 instância da Amazon, geram o relatório com o formato

<region>-images.csvdo nome e o carregam no bucket do Amazon S3. -

gatherVolumeDetails:

Verifica EBS os volumes da Amazon no estado disponível, gera o relatório com o formato

<region>-volume.csvdo nome e o carrega em um bucket do Amazon S3. -

gatherSnapshotDetails:

Procura os EBS snapshots da Amazon dos EBS volumes da Amazon que já foram excluídos, gera o relatório com o formato

<region>-snapshot.csvdo nome e o carrega no bucket do Amazon S3.

-

-

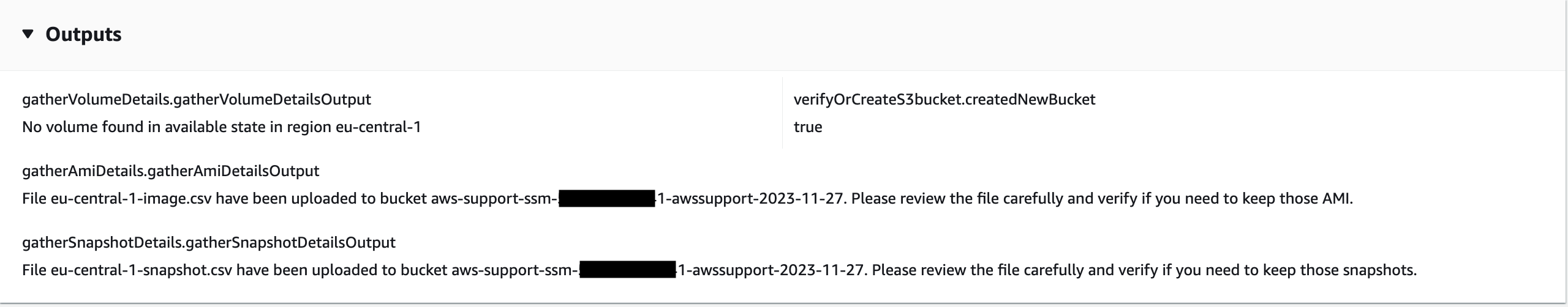

Depois de concluído, revise a seção Outputs para obter os resultados detalhados da execução.

Referências

Automação do Systems Manager