As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

AWSSupport-TroubleshootPatchManagerLinux

Descrição

O AWSSupport-TroubleshootPatchManagerLinux runbook soluciona problemas comuns que podem causar uma falha de patch em nós gerenciados baseados em Linux usando o AWS Systems Manager

recurso “Gerenciador de patches”. O objetivo principal desse runbook é identificar a causa raiz da falha do comando patch e sugerir um plano de remediação.

Como funciona?

O AWSSupport-TroubleshootPatchManagerLinux runbook considera o ID da instância/ID do comando do casal fornecido por você para a solução de problemas. Se nenhum ID de comando for fornecido, ele selecionará o último comando de patch com falha nos últimos 30 dias na instância fornecida. Depois de verificar o status do comando, o cumprimento dos pré-requisitos e a distribuição do sistema operacional, o runbook baixa e executa um pacote de análise de log. A saída inclui a causa raiz do problema, bem como a ação necessária para corrigir o problema.

Tipo de documento

Automação

Proprietário

Amazon

Plataformas

-

Amazon Linux 2 e AL2 023

-

Red Hat Enterprise Linux 8.X e 9.X

-

Centos 8.X e 9.X

-

SUSE15.X

Parâmetros

IAMPermissões necessárias

O parâmetro AutomationAssumeRole requer as seguintes ações para usar o runbook com êxito.

-

ssm:SendCommand -

ssm:DescribeDocument -

ssm:GetCommandInvocation -

ssm:ListCommands -

ssm:DescribeInstanceInformation -

ssm:ListCommandInvocations -

ssm:GetDocument -

ssm:DescribeAutomationExecutions -

ssm:GetAutomationExecution

Instruções

Siga estas etapas para configurar a automação:

-

Navegue até o

AWSSupport-TroubleshootPatchManagerLinuxno AWS Systems Manager console. -

Selecione Execute automation (Executar automação).

-

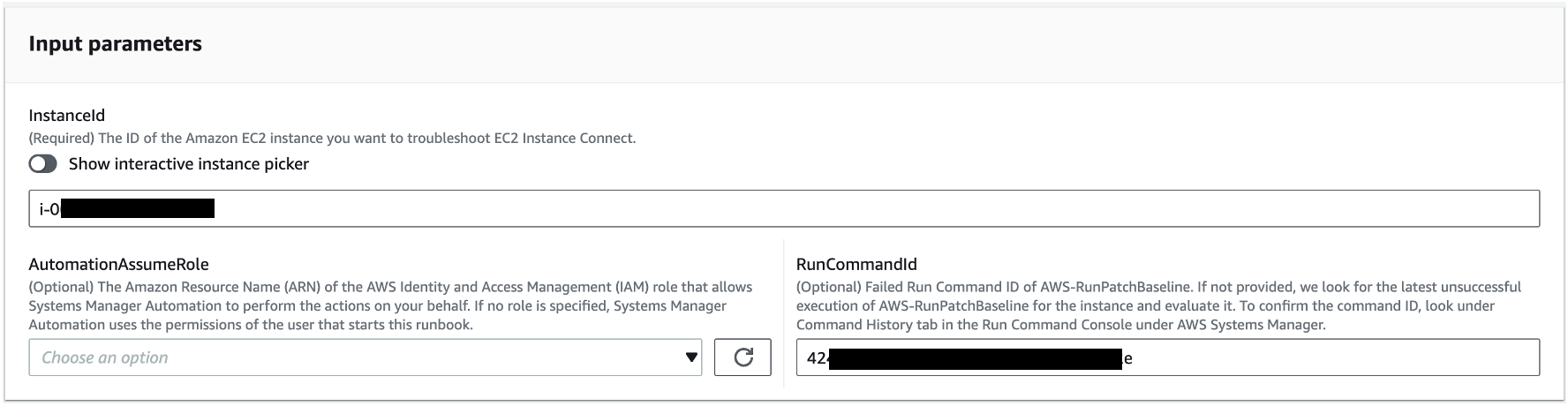

Para os parâmetros de entrada, insira o seguinte:

-

InstanceId (Obrigatório):

Use o seletor de instância interativo para escolher o ID do nó SSM gerenciado baseado em Linux (Amazon Elastic Compute Cloud (AmazonEC2) ou servidor Hybrid Activated) no qual o comando patch falhou, ou insira manualmente o ID da instância SSM gerenciada.

-

AutomationAssumeRole (Opcional):

Insira ARN a IAM função que permite que a automação execute ações em seu nome. Se uma função não for especificada, a automação usa as permissões do usuário que inicia esse runbook.

-

RunCommandId (Opcional):

Insira o ID do comando Failed Run do

AWS-RunPatchBaselinedocumento. Se você não fornecer uma ID de comando, o runbook procurará o comando de patch com falha mais recente nos últimos 30 dias na instância selecionada.

-

-

Selecione Executar.

-

A automação é iniciada.

-

O bucket realiza as seguintes etapas:

-

CheckConcurrency:

Garante que haja apenas uma execução desse runbook direcionada à mesma instância. Se o runbook encontrar outra execução em andamento visando a mesma instância, ele retornará um erro e terminará.

-

ValidateCommandID:

Valida se o ID do comando fornecido, como parâmetro de entrada, foi executado para o

AWS-RunPatchBaselineSSM documento. Se nenhum ID de comando for fornecido, o runbook considerará a última falha de execução dosAWS-RunPatchBaselineúltimos 30 dias na instância selecionada. -

BranchOnCommandStatus:

Confirma que o status do comando fornecido falhou. Caso contrário, o runbook encerra a execução e gera um relatório informando que o comando fornecido foi executado com sucesso.

-

VerifyPrerequistes:

Confirma que os pré-requisitos mencionados acima foram cumpridos.

-

GetPlatformDetails:

Recupera a distribuição e a versão do sistema operacional (OS).

-

GetDownloadURL:

Recupera o download do URL pacote PatchManager Log Analyzer.

-

EvaluatePatchManagerLogs:

Faz o download e executa o pacote python do PatchManager Log Analyzer na instância para avaliar o arquivo de log.

-

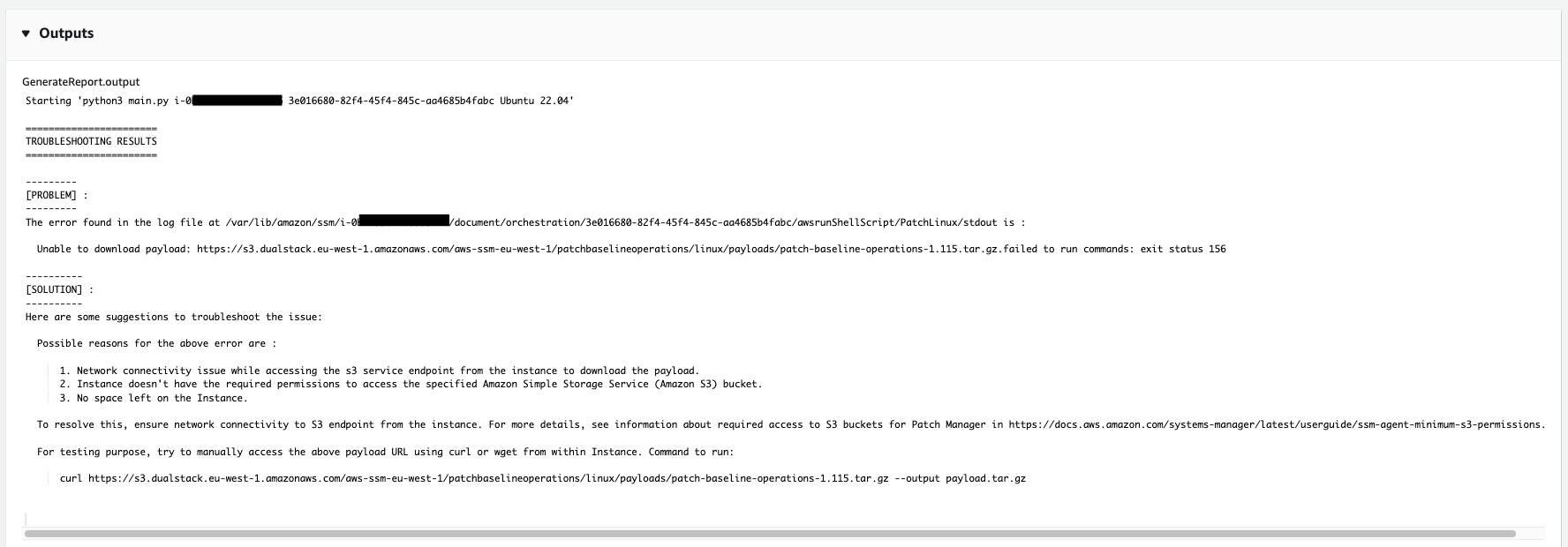

GenerateReport:

Gera um relatório final da execução do runbook que inclui o problema identificado e a solução sugerida.

-

-

Depois de concluído, revise a seção Saídas para obter os resultados detalhados da execução:

Referências

Automação do Systems Manager