As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Acesse Serviços da AWS através de AWS PrivateLink

Você acessa e AWS service (Serviço da AWS) usa um endpoint. Os endpoints de serviço padrão são interfaces públicas, portanto, você deve adicionar um gateway de Internet ao seu VPC para que o tráfego possa ir do VPC para o. AWS service (Serviço da AWS) Se essa configuração não funcionar com seus requisitos de segurança de rede, você pode usar AWS PrivateLink para VPC conectá-la Serviços da AWS como se ela estivesse na suaVPC, sem o uso de um gateway de internet.

Você pode acessar de forma privada aqueles Serviços da AWS que se integram ao AWS PrivateLink uso de VPC endpoints. Você pode criar e gerenciar todas as camadas da pilha de aplicações sem usar um gateway da Internet.

Preços

Você é cobrado por cada hora em que seu VPC endpoint de interface é provisionado em cada zona de disponibilidade. Você também é cobrado por GB de dados processados. Para obter mais informações, consulte Preços do AWS PrivateLink

Sumário

- Visão geral

- DNSnomes de host

- DNSresolução

- Privado DNS

- Zonas de disponibilidade e sub-redes

- Tipos de endereço IP

- Serviços que se integram

- Como criar um endpoint de interface

- Configurar um endpoint da interface

- Receber alertas para eventos de endpoint da interface

- Excluir um endpoint de interface

- Endpoints de gateway

Visão geral

Você pode acessar Serviços da AWS por meio de seus endpoints de serviço público ou se conectar a um Serviços da AWS uso AWS PrivateLink compatível. Esta visão geral compara esses métodos.

Acesso por meio de endpoints de serviço públicos

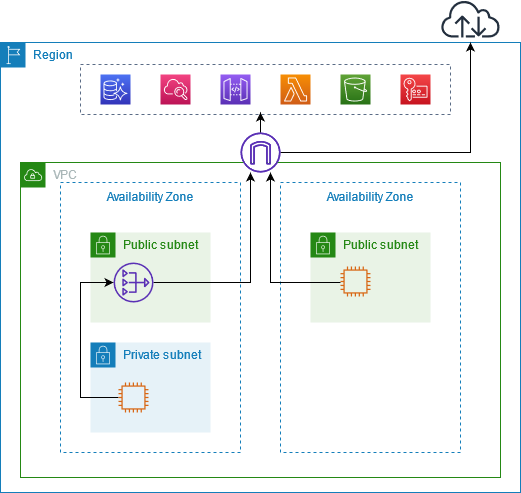

O diagrama a seguir mostra como as instâncias acessam Serviços da AWS por meio dos endpoints de serviço público. O tráfego AWS service (Serviço da AWS) de e para uma instância em uma sub-rede pública é roteado para o gateway de internet do VPC e, em seguida, para o. AWS service (Serviço da AWS) O tráfego AWS service (Serviço da AWS) de e para uma instância em uma sub-rede privada é roteado para um NAT gateway, depois para o gateway de internet do eVPC, em seguida, para o. AWS service (Serviço da AWS) Enquanto esse tráfego atravessa o gateway da Internet, ele não sai da AWS rede.

Conecte-se por AWS PrivateLink

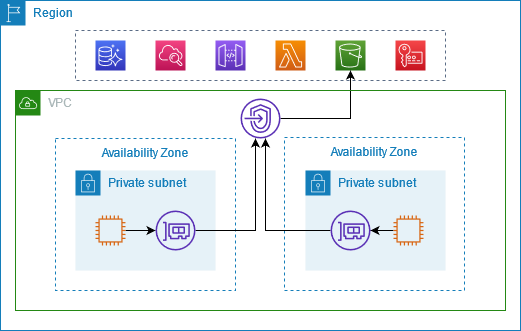

O diagrama a seguir mostra como as instâncias Serviços da AWS acessam AWS PrivateLink. Primeiro, você cria um VPC endpoint de interface, que estabelece conexões entre as sub-redes na sua VPC e a que está usando interfaces de AWS service (Serviço da AWS) rede. O tráfego destinado ao AWS service (Serviço da AWS) é resolvido para os endereços IP privados das interfaces de rede do endpoint usando eDNS, em seguida, enviado para o AWS service (Serviço da AWS) usando a conexão entre o VPC endpoint e o. AWS service (Serviço da AWS)

Serviços da AWS aceite solicitações de conexão automaticamente. O serviço não pode iniciar solicitações de recursos por meio do VPC endpoint.

DNSnomes de host

A maioria Serviços da AWS oferece endpoints regionais públicos, que têm a seguinte sintaxe.

protocol://service_code.region_code.amazonaws.com.rproxy.goskope.comPor exemplo, o endpoint público da Amazon CloudWatch em us-east-2 é o seguinte.

https://monitoring---us-east-2.amazonaws.com.rproxy.goskope.comCom AWS PrivateLink, você envia tráfego para o serviço usando endpoints privados. Quando você cria um VPC endpoint de interface, criamos DNS nomes regionais e zonais que você pode usar para se comunicar com o AWS service (Serviço da AWS) seu. VPC

O DNS nome regional do seu VPC endpoint de interface tem a seguinte sintaxe:

endpoint_id.service_id.region.vpce.amazonaws.com.rproxy.goskope.comOs DNS nomes zonais têm a seguinte sintaxe:

endpoint_id-az_name.service_id.region.vpce.amazonaws.com.rproxy.goskope.comAo criar um VPC endpoint de interface para um AWS service (Serviço da AWS), você pode habilitar o privado DNS. Com o modo privadoDNS, você pode continuar a fazer solicitações a um serviço usando o DNS nome de seu endpoint público e, ao mesmo tempo, aproveitar a conectividade privada por meio do endpoint da interfaceVPC. Para obter mais informações, consulte DNSresolução.

O describe-vpc-endpointscomando a seguir exibe as DNS entradas de um endpoint de interface.

aws ec2 describe-vpc-endpoints --vpc-endpoint-idvpce-099deb00b40f00e22--query VpcEndpoints[*].DnsEntries

Veja a seguir um exemplo de saída para um endpoint de interface para a Amazon CloudWatch com DNS nomes privados habilitados. A primeira entrada é o endpoint regional privado. As três entradas seguintes são os endpoints zonais privados. A entrada final é da zona hospedada privada oculta, que resolve solicitações para o endpoint público para os endereços IP privados das interfaces de rede do endpoint.

[ [ { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3-us-east-2c.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3-us-east-2a.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3-us-east-2b.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "monitoring.us-east-2.amazonaws.com", "HostedZoneId": "Z06320943MMOWYG6MAVL9" } ] ]

DNSresolução

Os DNS registros que criamos para seu VPC endpoint de interface são públicos. Portanto, esses DNS nomes podem ser resolvidos publicamente. No entanto, DNS solicitações externas VPC ainda retornam os endereços IP privados das interfaces de rede do endpoint, portanto, esses endereços IP não podem ser usados para acessar o serviço do endpoint, a menos que você tenha acesso ao. VPC

Privado DNS

Se você habilitar a opção privada DNS para seu VPC endpoint de interface e VPC tiver os DNSnomes de host e a DNS resolução ativados, criaremos uma zona hospedada privada oculta e AWS gerenciada para você. A zona hospedada contém um conjunto de registros para o DNS nome padrão do serviço que o resolve para os endereços IP privados das interfaces de rede do endpoint em seu. VPC Portanto, se você tiver aplicativos existentes que enviam solicitações para o AWS service (Serviço da AWS) usando um endpoint regional público, essas solicitações agora passam pelas interfaces de rede do endpoint, sem exigir que você faça alterações nesses aplicativos.

Recomendamos que você habilite DNS nomes privados para seus VPC endpoints para Serviços da AWS. Isso garante que as solicitações que usam os endpoints de serviço público, como solicitações feitas por meio de um AWS SDK, cheguem ao seu VPC endpoint.

A Amazon fornece um DNS servidor para vocêVPC, chamado Route 53 Resolver. O Resolvedor do Route 53 resolve automaticamente nomes de VPC domínio e registros locais em zonas hospedadas privadas. No entanto, você não pode usar o Resolvedor do Route 53 de fora do seuVPC. Se quiser acessar seu VPC endpoint a partir da sua rede local, você pode usar os endpoints do Resolver do Route 53 e as regras do Resolver. Para obter mais informações, consulte Integração AWS Transit Gateway com AWS PrivateLink e. Amazon Route 53 Resolver

Zonas de disponibilidade e sub-redes

Você pode configurar seu VPC endpoint com uma sub-rede por zona de disponibilidade. Criamos uma interface de rede de endpoint para o VPC endpoint em sua sub-rede. Atribuímos endereços IP a cada interface de rede de endpoint a partir de sua sub-rede, com base no tipo de endereço IP do VPC endpoint. Os endereços IP de uma interface de rede de endpoint não mudarão durante a vida útil de seu VPC endpoint.

Em um ambiente de produção, para alta disponibilidade e resiliência, recomendamos o seguinte:

-

Configure pelo menos duas zonas de disponibilidade por VPC endpoint e implante seus AWS recursos que devem ser acessados AWS service (Serviço da AWS) nessas zonas de disponibilidade.

-

Configure DNS nomes privados para o VPC endpoint.

-

Acesse o AWS service (Serviço da AWS) usando seu DNS nome regional, também conhecido como endpoint público.

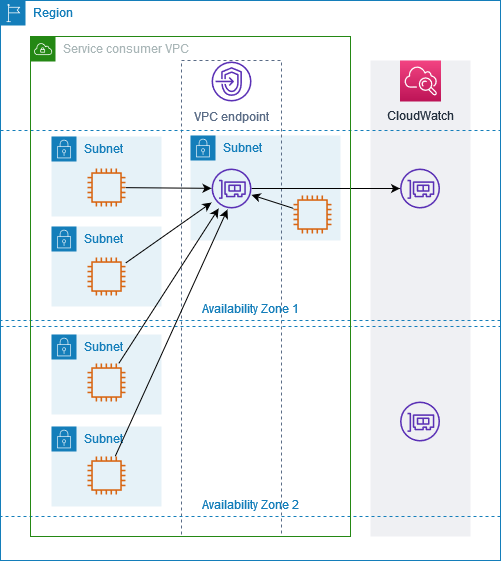

O diagrama a seguir mostra um VPC endpoint para a Amazon CloudWatch com uma interface de rede de endpoint em uma única zona de disponibilidade. Quando qualquer recurso em qualquer sub-rede VPC acessa a Amazon CloudWatch usando seu endpoint público, resolvemos o tráfego para o endereço IP da interface de rede do endpoint. Isso inclui tráfego de sub-redes em outras zonas de disponibilidade. No entanto, se a Zona de Disponibilidade 1 for prejudicada, os recursos na Zona de Disponibilidade 2 perderão o acesso à Amazon CloudWatch.

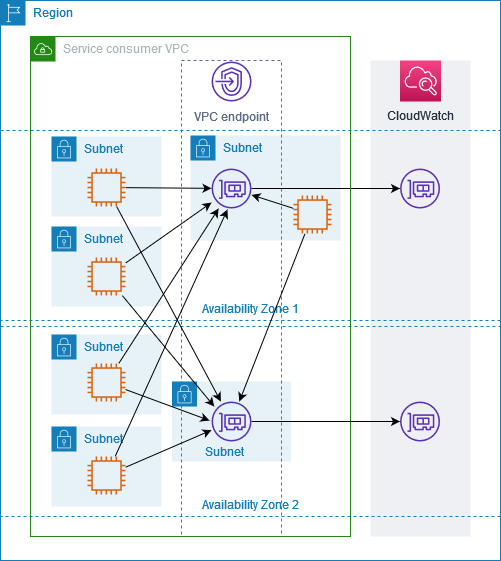

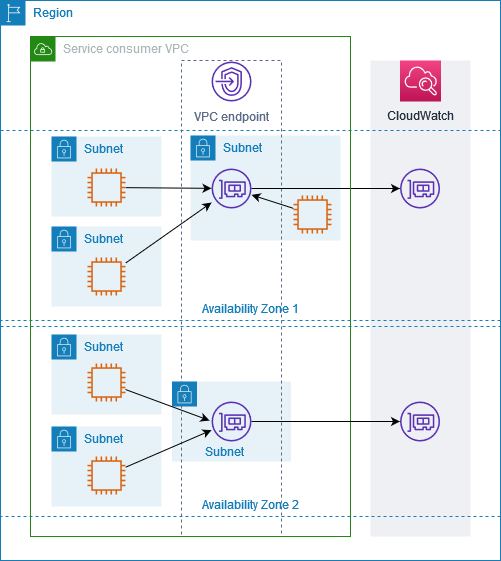

O diagrama a seguir mostra um VPC endpoint para a Amazon CloudWatch com interfaces de rede de endpoints em duas zonas de disponibilidade. Quando qualquer recurso em qualquer sub-rede VPC acessa a Amazon CloudWatch usando seu endpoint público, selecionamos uma interface de rede de endpoint saudável, usando o algoritmo round robin para alternar entre eles. Em seguida, resolvemos o tráfego para o endereço IP da interface de rede do endpoint selecionada.

Se for melhor para seu caso de uso, você poderá enviar tráfego de seus recursos para o AWS service (Serviço da AWS) usando a interface de rede do endpoint na mesma zona de disponibilidade. Para fazer isso, use o endpoint zonal privado ou o endereço IP da interface de rede do endpoint.

Tipos de endereço IP

Serviços da AWS podem oferecer suporte IPv6 por meio de seus endpoints privados, mesmo que não ofereçam suporte IPv6 por meio de seus endpoints públicos. Os endpoints que oferecem suporte IPv6 podem responder a DNS consultas com AAAA registros.

Requisitos IPv6 para habilitar um endpoint de interface

-

Eles AWS service (Serviço da AWS) devem disponibilizar seus endpoints de serviço em. IPv6 Para obter mais informações, consulte Exibir IPv6 suporte.

-

O tipo de endereço IP de um endpoint da interface deve ser compatível com as sub-redes do endpoint da interface, conforme descrito aqui:

-

IPv4— Atribua IPv4 endereços às interfaces de rede do seu terminal. Essa opção é suportada somente se todas as sub-redes selecionadas tiverem intervalos de IPv4 endereços.

-

IPv6— Atribua IPv6 endereços às interfaces de rede do seu terminal. Essa opção é suportada somente se todas as sub-redes selecionadas forem IPv6 somente sub-redes.

-

Dualstack — atribua IPv6 endereços IPv4 e endereços às suas interfaces de rede de endpoints. Essa opção é suportada somente se todas as sub-redes selecionadas tiverem intervalos de IPv6 endereços IPv4 e ambos.

-

Se um VPC endpoint de interface suportarIPv4, as interfaces de rede do endpoint terão IPv4 endereços. Se um VPC endpoint de interface suportarIPv6, as interfaces de rede do endpoint terão IPv6 endereços. O IPv6 endereço de uma interface de rede de endpoint não pode ser acessado pela Internet. Se você descrever uma interface de rede de endpoint com um IPv6 endereço, observe que ela denyAllIgwTraffic está ativada.