As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Endpoints de gateway para o Amazon S3

Você pode acessar o Amazon S3 VPC usando endpoints de gatewayVPC. Depois de criar o endpoint do gateway, você pode adicioná-lo como destino em sua tabela de rotas para o tráfego destinado de você VPC para o Amazon S3.

Não há cobrança adicional pelo uso de endpoints do gateway.

O Amazon S3 oferece suporte a endpoints de gateway e de interface. Com um endpoint de gateway, você pode acessar o Amazon S3 a partir do VPC seu, sem precisar de um gateway de internet NAT ou dispositivo para VPC você, e sem custo adicional. No entanto, os endpoints do gateway não permitem o acesso de redes locais, de peering VPCs em outras AWS regiões ou por meio de um gateway de trânsito. Para esses cenários, você deve usar um endpoint de interface, o qual está disponível por um custo adicional. Para obter mais informações, consulte Tipos de VPC endpoints para o Amazon S3 no Guia do usuário do Amazon S3.

Conteúdo

Considerações

-

Um endpoint de gateway só estará disponível na região em que você o criou. Crie o endpoint de gateway na mesma região que os buckets do S3.

-

Se você estiver usando os DNS servidores da Amazon, deverá habilitar os DNSnomes de host e a DNS resolução para o seuVPC. Se você estiver usando seu próprio DNS servidor, certifique-se de que as solicitações para o Amazon S3 sejam resolvidas corretamente para os endereços IP mantidos pelo. AWS

-

As regras de saída do grupo de segurança para as instâncias que acessam o Amazon S3 pelo endpoint de gateway devem permitir o tráfego no Amazon S3. Você pode referenciar o ID da lista de prefixos do Amazon S3 nas regras do grupo de segurança.

-

A rede da sub-rede ACL de suas instâncias que acessam o Amazon S3 por meio de um endpoint de gateway deve permitir o tráfego de e para o Amazon S3. Você não pode referenciar listas de prefixos nas ACL regras de rede, mas você pode obter o intervalo de endereços IP do Amazon S3 a partir da lista de prefixos do Amazon S3.

-

Verifique se você está usando um AWS service (Serviço da AWS) que exija acesso a um bucket do S3. Por exemplo, um serviço pode exigir acesso a buckets que contêm arquivos de log ou pode exigir que você baixe drivers ou agentes para suas EC2 instâncias. Nesse caso, certifique-se de que sua política de endpoint permita que o recurso AWS service (Serviço da AWS) ou acesse esses buckets usando a

s3:GetObjectação. -

Você não pode usar a

aws:SourceIpcondição em uma política de identidade ou em uma política de bucket para solicitações ao Amazon S3 que atravessam um endpoint. VPC Em vez disso, use a condiçãoaws:VpcSourceIp. Como alternativa, você pode usar tabelas de rotas para controlar quais EC2 instâncias podem acessar o Amazon S3 por meio do VPC endpoint. -

Os endpoints do gateway oferecem suporte somente ao IPv4 tráfego.

-

Os IPv4 endereços de origem das instâncias em suas sub-redes afetadas, conforme recebidos pelo Amazon S3, mudam de endereços IPv4 públicos para endereços IPv4 privados em seu. VPC Um endpoint alterna as rotas da rede e desconecta as conexões abertasTCP. As conexões anteriores que usavam IPv4 endereços públicos não são retomadas. É recomendável não ter nenhuma tarefa essencial em execução ao criar ou modificar um endpoint; ou que você faça um teste para verificar se seu software consegue reconectar-se automaticamente ao Amazon S3 após a interrupção da conexão.

-

As conexões de endpoint não podem ser estendidas para fora de umVPC. Recursos do outro lado de uma VPN conexão, conexão de VPC emparelhamento, gateway de trânsito ou AWS Direct Connect conexão em seu VPC não podem usar um endpoint de gateway para se comunicar com o Amazon S3.

-

Sua conta tem uma cota padrão de 20 endpoints de gateway por região, o que é ajustável. Também há um limite de 255 endpoints de gateway por. VPC

Privado DNS

Você pode configurar o privado DNS para otimizar os custos ao criar um endpoint de gateway e um endpoint de interface para o Amazon S3.

Route 53 Resolver

A Amazon fornece um DNS servidor, chamado Route 53 Resolver, para vocêVPC. O Resolvedor do Route 53 resolve automaticamente nomes de VPC domínio e registros locais em zonas hospedadas privadas. No entanto, você não pode usar o Resolvedor do Route 53 de fora do seuVPC. O Route 53 fornece endpoints do Resolver e regras do Resolver para que você possa usar o Resolvedor do Route 53 de fora do seuVPC. Um endpoint de entrada do Resolver encaminha DNS consultas da rede local para o Resolvedor do Route 53. Um endpoint de saída do Resolver encaminha DNS consultas do Resolvedor do Route 53 para a rede local.

Quando você configura seu endpoint de interface para o Amazon S3 para usar DNS privado somente para o endpoint Resolver de entrada, criamos um endpoint Resolver de entrada. O endpoint Resolver de entrada resolve DNS consultas para o Amazon S3 do local para os endereços IP privados do endpoint da interface. Também adicionamos ALIAS registros do Route 53 Resolver à zona pública hospedada do Amazon S3, para que suas DNS consultas sejam VPC resolvidas para os endereços IP públicos do Amazon S3, que roteiam o tráfego para o endpoint do gateway.

Privado DNS

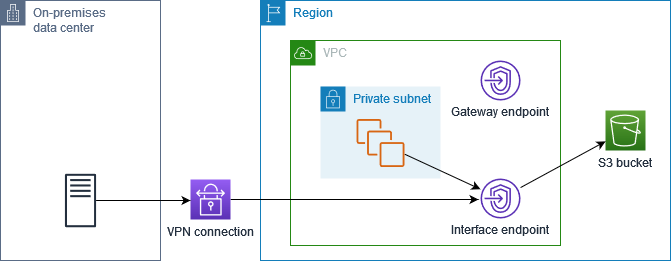

Se você configurar privado DNS para seu endpoint de interface para o Amazon S3, mas não configurar DNS privado somente para o endpoint Resolver de entrada, as solicitações da sua rede local e VPC você usarão o endpoint da interface para acessar o Amazon S3. Portanto, você paga para usar o endpoint da interface para tráfego doVPC, em vez de usar o endpoint do gateway sem custo adicional.

Privado DNS somente para o endpoint de entrada do Resolver

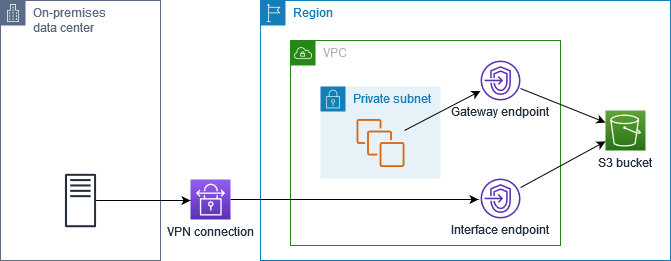

Se você configurar o modo privado DNS somente para o endpoint de entrada do Resolver, as solicitações da sua rede local usarão o endpoint da interface para acessar o Amazon S3, e as solicitações do seu VPC usarão o endpoint do gateway para acessar o Amazon S3. Portanto, você otimiza seus custos, pois paga para usar o endpoint da interface somente para tráfego que não pode usar o endpoint do gateway.

Configurar privado DNS

Você pode configurar o privado DNS para um endpoint de interface para o Amazon S3 ao criá-lo ou depois de criá-lo. Para obter mais informações, consulte Criar um VPC endpoint (configurar durante a criação) ou Ativar DNS nomes privados (configurar após a criação).

Criar um endpoint do gateway

Use o seguinte procedimento para criar um endpoint de gateway que se conecte ao Amazon S3.

Para criar um endpoint do gateway usando o console

Abra o VPC console da Amazon em https://console.aws.amazon.com/vpc/

. -

No painel de navegação, escolha Endpoints.

-

Escolha Criar endpoint.

-

Em Service category (Categoria de serviço), escolha Serviços da AWS.

-

Para Serviços, adicione o filtro Type = Gateway e selecione com.amazonaws.

region.s3. -

Para VPC, selecione o VPC no qual criar o endpoint.

-

Em Route tables (Tabelas de rotas), selecione as tabelas de rotas a serem usadas pelo endpoint. Adicionamos automaticamente uma rota que aponta o tráfego destinado ao serviço para a interface de rede do endpoint.

-

Em Política, selecione Acesso total para permitir todas as operações de todos os diretores em todos os recursos no VPC endpoint. Caso contrário, selecione Personalizado para anexar uma política de VPC endpoint que controle as permissões que os diretores têm para realizar ações nos recursos do VPC endpoint.

-

(Opcional) Para adicionar uma tag, escolha Adicionar nova tag e insira a chave e o valor da tag.

-

Escolha Criar endpoint.

Para criar um endpoint de gateway usando a linha de comando

-

create-vpc-endpoint

(AWS CLI) -

New-EC2VpcEndpoint(Ferramentas para Windows PowerShell)

Controlar acesso usando políticas de bucket

Você pode usar políticas de bucket para controlar o acesso a buckets de endpoints específicosVPCs, intervalos de endereços IP e. Contas da AWS Estes exemplos supõem que também exista uma declaração de política que permita o acesso necessário para os seus casos de uso.

exemplo Exemplo: restringir o acesso a um endpoint específico

Você pode criar uma política de bucket que restrinja o acesso a um endpoint específico usando a chave de sourceVpce condição aws:. A seguinte política negará acesso ao bucket especificado usando as ações especificadas, a menos que o endpoint de gateway especificado seja usado. Observe que essa política bloqueia o acesso ao bucket especificado usando as ações especificadas por meio do AWS Management Console.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Allow-access-to-specific-VPCE", "Effect": "Deny", "Principal": "*", "Action": ["s3:PutObject", "s3:GetObject", "s3:DeleteObject"], "Resource": ["arn:aws:s3:::bucket_name", "arn:aws:s3:::bucket_name/*"], "Condition": { "StringNotEquals": { "aws:sourceVpce": "vpce-1a2b3c4d" } } } ] }

exemplo Exemplo: restringir o acesso a um determinado VPC

Você pode criar uma política de bucket que restrinja o acesso a itens específicos VPCs usando a chave de sourceVpc condição aws:. Isso é útil se você tiver vários endpoints configurados no mesmoVPC. A política a seguir nega acesso ao bucket especificado usando as ações especificadas, a menos que a solicitação venha do especificadoVPC. Observe que essa política bloqueia o acesso ao bucket especificado usando as ações especificadas por meio do AWS Management Console.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Allow-access-to-specific-VPC", "Effect": "Deny", "Principal": "*", "Action": ["s3:PutObject", "s3:GetObject", "s3:DeleteObject"], "Resource": ["arn:aws:s3:::example_bucket", "arn:aws:s3:::example_bucket/*"], "Condition": { "StringNotEquals": { "aws:sourceVpc": "vpc-111bbb22" } } } ] }

exemplo Exemplo: restringir o acesso a um intervalo de endereços IP específico

Você pode criar uma política que restrinja o acesso a intervalos específicos de endereços IP usando a chave de VpcSourceIp condição aws:. A seguinte política nega acesso ao bucket especificado usando as ações especificadas, a menos que a solicitação venha do endereço IP especificado. Observe que essa política bloqueia o acesso ao bucket especificado usando as ações especificadas por meio do AWS Management Console.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Allow-access-to-specific-VPC-CIDR", "Effect": "Deny", "Principal": "*", "Action": ["s3:PutObject", "s3:GetObject", "s3:DeleteObject"], "Resource": ["arn:aws:s3:::bucket_name", "arn:aws:s3:::bucket_name/*"], "Condition": { "NotIpAddress": { "aws:VpcSourceIp": "172.31.0.0/16" } } } ] }

exemplo Exemplo: restringir o acesso a buckets em um determinado Conta da AWS

Você pode criar uma política de bucket que restrinja o acesso a buckets do S3 em uma Conta da AWS específica usando a chave de condição s3:ResourceAccount. A seguinte política nega acesso aos buckets do S3 usando as ações especificadas, a menos que sejam de propriedade da Conta da AWS especificada.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Allow-access-to-bucket-in-specific-account", "Effect": "Deny", "Principal": "*", "Action": ["s3:GetObject", "s3:PutObject", "s3:DeleteObject"], "Resource": "arn:aws:s3:::*", "Condition": { "StringNotEquals": { "s3:ResourceAccount": "111122223333" } } } ] }

Associar tabela de rotas

Você pode alterar tabelas de rotas associadas ao endpoint de gateway. Quando você associa uma tabela de rotas, adicionamos automaticamente uma rota que aponta o tráfego destinado ao serviço para a interface de rede do endpoint. Quando você desassocia uma tabela de rotas, removemos automaticamente a rota do endpoint da tabela de rotas.

Para associar tabelas de rotas usando o console

Abra o VPC console da Amazon em https://console.aws.amazon.com/vpc/

. -

No painel de navegação, escolha Endpoints.

-

Selecione o endpoint de gateway.

-

Escolha Actions, Manage route tables.

-

Selecione ou cancele a seleção das tabelas de rotas, conforme necessário.

-

Escolha Modify route tables (Modificar tabelas de rotas).

Para associar tabelas de rotas usando a linha de comando

-

modify-vpc-endpoint

(AWS CLI) -

Edit-EC2VpcEndpoint(Ferramentas para Windows PowerShell)

Edite a política VPC de endpoint

Você pode editar a política de endpoint para um endpoint de gateway, que controla o acesso ao Amazon S3 a partir VPC do endpoint. A política padrão permite acesso total. Para obter mais informações, consulte Políticas de endpoint.

Para alterar a política de endpoint usando o console

Abra o VPC console da Amazon em https://console.aws.amazon.com/vpc/

. -

No painel de navegação, escolha Endpoints.

-

Selecione o endpoint de gateway.

-

Escolha Actions (Ações), Manage policy (Gerenciar política).

-

Escolha Full Access (Acesso total) para permitir acesso total ao serviço ou escolha Custom (Personalizado) e anexe uma política personalizada.

-

Escolha Salvar.

Veja a seguir exemplos de políticas de endpoint para acessar o Amazon S3.

exemplo Exemplo: restringir acesso a um bucket específico

Você pode criar uma política que restrinja o acesso a somente alguns buckets do S3. Isso é útil se você tiver outros Serviços da AWS VPC que usam buckets S3.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Allow-access-to-specific-bucket", "Effect": "Allow", "Principal": "*", "Action": [ "s3:ListBucket", "s3:GetObject", "s3:PutObject" ], "Resource": [ "arn:aws:s3:::bucket_name", "arn:aws:s3:::bucket_name/*" ] } ] }

exemplo Exemplo: restringir o acesso a uma IAM função específica

Você pode criar uma política que restrinja o acesso a uma IAM função específica. É necessário usar aws:PrincipalArn para conceder acesso a uma entidade principal.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Allow-access-to-specific-IAM-role", "Effect": "Allow", "Principal": "*", "Action": "*", "Resource": "*", "Condition": { "ArnEquals": { "aws:PrincipalArn": "arn:aws:iam::111122223333:role/role_name" } } } ] }

exemplo Exemplo: restringir o acesso a usuários em uma conta específica

Você pode criar uma política que restrinja o acesso a uma conta específica.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Allow-callers-from-specific-account", "Effect": "Allow", "Principal": "*", "Action": "*", "Resource": "*", "Condition": { "StringEquals": { "aws:PrincipalAccount": "111122223333" } } } ] }

Excluir um endpoint de gateway

Quando não precisar mais de um endpoint de gateway, você poderá excluí-lo. Quando você exclui um endpoint de gateway, removemos a rota do endpoint das tabelas de rotas da sub-rede.

Você não pode excluir um endpoint do gateway se o modo privado DNS estiver ativado.

Para excluir um endpoint de gateway do cliente usando o console

Abra o VPC console da Amazon em https://console.aws.amazon.com/vpc/

. -

No painel de navegação, escolha Endpoints.

-

Selecione o endpoint de gateway.

-

Escolha Ações, Excluir VPC endpoints.

-

Quando a confirmação for solicitada, insira

delete. -

Escolha Excluir.

Para excluir um endpoint de gateway do cliente usando a linha de comando

-

delete-vpc-endpoints

(AWS CLI) -

Remove-EC2VpcEndpoint(Ferramentas para Windows PowerShell)