As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Como o Amazon VPC Transit Gateways funciona

No AWS Transit Gateway, um gateway de trânsito age como um roteador virtual regional para o tráfego entre nuvens privadas virtuais (VPCs) e redes on-premises. Um gateway de trânsito é dimensionado de maneira elástica com base no volume do tráfego de rede. O roteamento por um gateway de trânsito opera na camada 3, onde os pacotes são enviados para um anexo de próximo salto específico, com base nos endereços IP de destino.

Tópicos

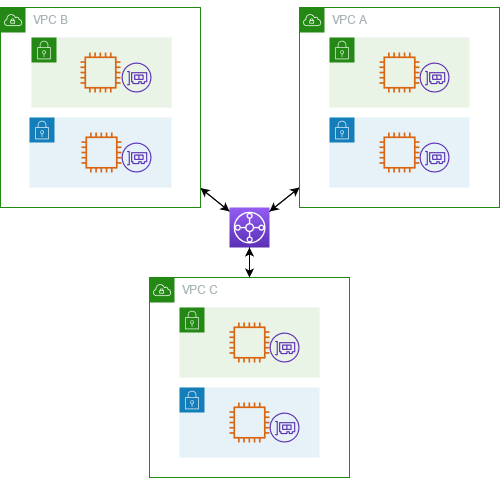

Exemplo de diagrama de arquitetura

O diagrama a seguir mostra um gateway de trânsito com três anexos de VPC. A tabela de rotas de cada uma dessas VPCs inclui a rota local e rotas que enviam tráfego destinado das outras duas VPCs ao gateway de trânsito.

Veja a seguir um exemplo de tabela de rotas do gateway de trânsito padrão para os anexos exibidos no diagrama anterior. Os blocos CIDR de cada VPC se propagam para a tabela de rotas. Portanto, cada anexo é capaz de rotear pacotes aos outros dois anexos.

| Destino | Alvo | Tipo de rota |

|---|---|---|

CIDR da VPC A |

Anexo para a VPC A |

com propagação |

CIDR da VPC B |

Anexo para a VPC B |

com propagação |

CIDR da VPC C |

Anexo para a VPC C |

com propagação |

Anexos de recursos

O anexo do gateway de trânsito é tanto a origem como o destino dos pacotes. É possível anexar os recursos a seguir ao gateway de trânsito:

-

Uma ou mais VPCs AWS. O Transit Gateway trânsito implanta uma interface de rede elástica em sub-redes da VPC, que é usada pelo gateway de trânsito para encaminhar o tráfego de/para as sub-redes escolhidas. Cada zona de disponibilidade precisa ter pelo menos uma sub-rede para que o tráfego chegue aos recursos em cada sub-rede da zona. Durante a criação de anexos, os recursos de uma zona de disponibilidade específica só poderão chegar a um gateway de trânsito se uma sub-rede estiver ativada na mesma zona. Se a tabela de rotas de uma sub-rede incluir uma rota para o gateway de trânsito, o tráfego só será enviado ao gateway se este tiver um anexo na sub-rede da mesma zona de disponibilidade.

-

Uma ou mais conexões VPN

-

Um ou mais gateways AWS Direct Connect

-

Um ou mais anexos do Transit Gateway Connect

-

Uma ou mais conexões de emparelhamento de gateway de trânsito

Roteamento de múltiplos caminhos de mesmo custo

O AWS Transit Gateway oferece suporte ao roteamento Equal Cost Multipath (ECMP – Múltiplos caminhos de mesmo custo) para a maioria dos anexos. Para um anexo de VPN, é possível habilitar ou desabilitar o suporte a ECMP usando o console ao criar ou modificar um gateway de trânsito. Para todos os outros tipos de anexos, as seguintes restrições de ECMP são aplicáveis:

-

VPC: a VPC não oferece suporte a ECMP, pois não pode haver sobreposição entre os blocos CIDR. Por exemplo, não é possível anexar uma VPC com um CIDR 10.1.0.0/16 com uma segunda VPC usando o mesmo CIDR a um gateway de trânsito e então configurar o roteamento para balancear a carga do tráfego entre elas.

-

VPN: quando a opção Compatibilidade com ECMP para VPN estiver desabilitada, o gateway de trânsito usará métricas internas para determinar o caminho preferencial no caso de prefixos iguais em vários caminhos. Para obter mais informações sobre como habilitar ou desabilitar o ECMP para um anexo da VPN, consulte: Gateways de trânsito no Amazon VPC Transit Gateways.

-

AWS Transit Gateway Connect: os anexos do AWS Transit Gateway Connect são automaticamente compatíveis com ECMP.

-

Gateway AWS Direct Connect: os anexos de gateway AWS Direct Connect são automaticamente compatíveis com ECMP em vários anexos de gateway do Direct Connect quando o prefixo da rede, o comprimento do prefixo e AS_PATH são exatamente os mesmos.

-

Emparelhamento de gateway de trânsito: O emparelhamento de gateway de trânsito não é compatível com ECMP, pois não oferece suporte ao roteamento dinâmico. Também não é possível configurar a mesma rota estática em dois destinos diferentes.

nota

-

Não há compatibilidade com BGP Multipath AS-Path Relax, então não é possível usar ECMP em diferentes números de sistema autônomo (ASN).

-

Não há compatibilidade com ECMP entre diferentes tipos de anexos. Por exemplo, não é possível habilitar o ECMP entre uma VPN e um anexo da VPC. Em vez disso, as rotas do gateway de trânsito são avaliadas, e o tráfego é roteado de acordo com a rota avaliada. Para obter mais informações, consulte: Ordem de avaliação de rotas.

-

Um só gateway do Direct Connect oferece suporte a ECMP em várias interfaces virtuais de trânsito. Portanto, recomenda-se que somente um gateway do Direct Connect seja configurado e usado, em vez de configurar e usar vários gateways, aproveitando, assim, o recurso ECMP. Para obter mais informações sobre os gateways e as interfaces virtuais públicas do Direct Connect, consulte Como configuro uma conexão ativa/ativa ou ativa/passiva do Direct Connect para a AWS com base em uma interface virtual pública?

.

Zonas de disponibilidade

Ao anexar uma VPC a um gateway de trânsito, é preciso habilitar uma ou mais zonas de disponibilidade para serem usadas pelo gateway de trânsito para rotear o tráfego a recursos nas sub-redes da VPC. Para habilitar cada zona de disponibilidade, especifique exatamente uma sub-rede. O gateway de trânsito coloca uma interface de rede na sub-rede usando um endereço IP da sub-rede. Depois de habilitar uma zona de disponibilidade, o tráfego poderá ser roteado para todas as sub-redes na VPC, e não somente para a sub-rede ou a zona de disponibilidade especificada. Contudo, os recursos que residem nas zonas de disponibilidade em que não há nenhum anexo do gateway de trânsito não podem alcançar o gateway de trânsito.

Se o tráfego for originado de uma zona de disponibilidade na qual o anexo de destino não está presente, o AWS Transit Gateway roteará internamente esse tráfego para uma zona de disponibilidade aleatória onde o anexo está presente. Não há cobrança adicional de gateway de trânsito para esse tipo de tráfego entre zonas de disponibilidade.

Recomenda-se que várias zonas de disponibilidade sejam habilitadas, para garantir a disponibilidade.

Usar o suporte ao modo de dispositivo

Se há planos para configurar um dispositivo de rede com estado na VPC, é possível habilitar o suporte ao modo de dispositivo para o anexo da VPC em que o dispositivo está localizado. Isso garante que o gateway de trânsito use a mesma zona de disponibilidade para esse anexo de VPC durante o tempo de vida de um fluxo de tráfego entre a origem e o destino. Também permite que o gateway de trânsito envie tráfego para qualquer zona de disponibilidade na VPC, desde que haja uma associação de sub-rede nessa zona. Para obter mais informações, consulte: Exemplo: dispositivo em uma VPC de serviços compartilhados.

Roteamento

O gateway de trânsito roteia pacotes IPv4 e IPv6 entre anexos usando tabelas de rotas de gateway de trânsito. É possível configurar essas tabelas de rotas para propagar as rotas a partir delas para as VPCs anexadas e conexões VPN anexadas e para os gateways do Direct Connect. Também é possível adicionar rotas estáticas às tabelas de rotas de gateway de trânsito. Quando um pacote surge de um anexo, ele é roteado para outro anexo usando a rota que corresponde ao endereço IP de destino.

Para anexos de emparelhamento de gateway de trânsito, somente rotas estáticas são compatíveis.

Tópicos de roteamento

Tabelas de rotas

O gateway de trânsito vem automaticamente com uma tabela de rotas padrão. Por padrão, essa tabela de roteamento é a tabela de roteamento de associação padrão e a tabela de roteamento de propagação padrão. Como alternativa, ao desabilitar a propagação de rotas e a associação da tabela de rotas, a AWS não criará uma tabela de rotas padrão para o gateway de trânsito.

É possível criar tabelas de rotas adicionais para o gateway de trânsito. Assim, pode-se isolar os subconjuntos dos anexos. Cada anexo pode ser associado a uma tabela de rotas. Um anexo pode propagar as rotas para uma ou mais tabelas de rotas.

É possível criar uma rota blackhole na tabela de rotas do gateway de trânsito que solta o tráfego correspondente à rota.

Ao anexar uma VPC a um gateway de trânsito, é necessário adicionar uma rota à tabela de rotas de sub-rede para que o tráfego seja roteado pelo gateway de trânsito. Para obter mais informações, consulte Roteamento para um gateway de trânsito no Guia do usuário da Amazon VPC.

Associação da tabela de rotas

É possível associar um anexo de gateway de trânsito a uma única tabela de rotas. Cada tabela de rotas pode ser associada a vários anexos (ou nenhum) e pode encaminhar pacotes a outros anexos.

Propagação de rotas

Cada anexo vem com rotas que podem ser instaladas em uma ou mais tabelas de rotas do gateway de trânsito. Quando um anexo é propagado com uma tabela de rotas do gateway de trânsito, essas rotas são instaladas na tabela. Não é possível filtrar as rotas anunciadas.

Para um anexo da VPC, os blocos CIDR da VPC são propagados para a tabela de rotas do gateway de trânsito.

Ao usar o roteamento dinâmico com um anexo da VPN ou um anexo de gateway do Direct Connect, é possível propagar as rotas aprendidas do roteador on-premises por meio do BGP a qualquer uma das tabelas de rotas do gateway de trânsito.

Quando o roteamento dinâmico é usado com um anexo da VPN, as rotas na tabela de rotas associadas ao anexo da VPN são anunciadas ao gateway do cliente por meio do BGP.

Para um anexo do Connect, as rotas da tabela de rotas associada ao anexo do Connect são informadas aos dispositivos virtuais de terceiros, como dispositivos SD-WAN, em execução em uma VPC pelo BGP.

Para um anexo de gateway do Direct Connect, as interações permitidas entre os prefixos controlam quais rotas são anunciadas à rede do cliente pela AWS.

Quando uma rota estática e uma propagada têm o mesmo destino, a estática tem maior prioridade. Portanto, a rota propagada não é incluída na tabela de rotas. Ao remover a rota estática, a rota propagada sobreposta será incluída na tabela de rotas.

Rotas para anexos de emparelhamento

É possível emparelhar dois gateways de trânsito e rotear o tráfego entre eles. Para fazer isso, crie um anexo de emparelhamento no gateway de trânsito e especifique o gateway de trânsito de mesmo nível com o qual criar a conexão de emparelhamento. Depois, crie uma rota estática na tabela de rotas de gateway de trânsito para rotear o tráfego para o anexo de emparelhamento do gateway de trânsito. O tráfego que é roteado para o gateway de trânsito de mesmo nível pode então ser roteado para os anexos de VPC e VPN para o gateway de trânsito do mesmo nível.

Para obter mais informações, consulte: Exemplo: Gateways de trânsito em pares.

Ordem de avaliação de rotas

As rotas do gateway de trânsito são avaliadas na seguinte ordem:

-

A rota mais específica para o endereço de destino.

-

Para as rotas com o mesmo CIDR, mas de tipos de anexos diferentes, a prioridade da rota será a seguinte:

-

Rotas estáticas (por exemplo, rotas estáticas da VPN Site-to-Site)

-

Rotas referenciadas da lista de prefixos

-

Rotas propagadas da VPC

-

Rotas propagadas do gateway do Direct Connect

-

Rotas propagadas do Transit Gateway Connect

-

VPN Site-to-Site em rotas privadas propagadas pelo Direct Connect

-

Rotas propagadas da VPN Site-to-Site

-

Rotas propagadas pelo emparelhamento do Transit Gateway (Cloud WAN)

-

Alguns anexos oferecem suporte à publicidade de rotas pelo BGP. Para as rotas com o mesmo CIDR e do mesmo tipo de anexo, a prioridade da rota será controlada pelos atributos do BGP:

-

Tamanho do caminho AS mais curto

-

Menor valor de MED

-

As rotas eBGP sobre iBGP são preferidas, se forem compatíveis com o anexo

Importante

A AWS não consegue garantir uma ordem consistente de priorização de rotas para rotas BGP com o mesmo CIDR, tipo de anexo e atributos de BGP listados acima.

O AWS Transit Gateway mostra apenas uma rota preferida. Uma rota de backup só aparecerá na tabela de rotas do Transit Gateway se ela não for mais anunciada — por exemplo, se as mesmas rotas forem anunciadas pelo gateway do Direct Connect ou pela VPN do Site-to-Site AWS. O Transit Gateway só mostrará as rotas recebidas da rota do gateway do Direct Connect, que é a rota preferencial. A VPN de local a local, que é a rota de backup, só é exibida quando o gateway do Direct Connect não é mais informado.

Diferenças da tabela de rotas do gateway de trânsito e VPC

A avaliação da tabela de rotas difere caso uma tabela de rotas VPC ou uma tabela de rotas de gateway de trânsito sejam usadas.

O exemplo a seguir mostra uma tabela de rotas VPC. A rota local da VPC tem a maior prioridade, seguida pelas rotas mais específicas. Quando uma rota estática e uma rota propagada têm o mesmo destino, a rota estática tem maior prioridade.

| Destino | Alvo | Prioridade |

|---|---|---|

| 10.0.0.0/16 |

local |

1 |

| 192.168.0.0/16 | pcx-12345 | 2 |

| 172.31.0.0/16 | vgw-12345 (estático) ou tgw-12345 (estático) |

2 |

| 172.31.0.0/16 | vgw-12345 (propagado) | 3 |

| 0.0.0.0/0 | igw-12345 | 4 |

O exemplo a seguir mostra uma tabela de rotas de gateway de trânsito. Caso o anexo do gateway do AWS Direct Connect seja preferido ao anexo de VPN, use uma conexão VPN do BGP e propague as rotas na tabela de rotas do gateway de trânsito.

| Destino | Anexo (Alvo) | Tipo de recurso | Tipo de rota | Prioridade |

|---|---|---|---|---|

| 10.0.0.0/16 | tgw-attach-123 | vpc-1234 | VPC | Estático ou propagado | 1 |

| 192.168.0.0/16 | tgw-attach-789 | vpn-5678 | VPN | Estático | 2 |

| 172.31.0.0/16 | tgw-attach-456 | dxgw_id | Gateway do AWS Direct Connect | Com propagação | 3 |

| 172.31.0.0/16 | tgw-attach-789 | tgw-connect-peer-123 | Conectar | Com propagação | 4 |

| 172.31.0.0/16 | tgw-attach-789 | vpn-5678 | VPN | Com propagação | 5 |

Exemplos de cenários de gateway de trânsito

Veja a seguir os casos de uso comuns para gateways de trânsito. Os gateways de trânsito não são limitados a esses casos de uso.

Exemplos

É possível configurar o gateway de trânsito como um roteador centralizado que conecta todas as conexões de VPCs, do AWS Direct Connect e da VPN Site-to-Site. Nesse caso, todos os anexos estão associados à tabela de rotas padrão do gateway de trânsito e a propagam. Sendo assim, todos os anexos podem rotear pacotes uns para os outros, e o gateway de trânsito funciona como um simples roteador com IPs da camada 3.

Visão geral

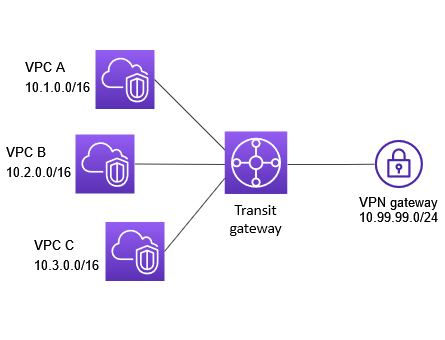

O diagrama a seguir mostra os principais componentes da configuração deste cenário. Neste cenário, há três anexos da VPC e um anexo do Site-to-Site VPN para o gateway de trânsito. Os pacotes das sub-redes na VPC A, VPC B e VPC C que têm como destino uma sub-rede em outra VPC ou a conexão VPN são roteados primeiro por meio do gateway de trânsito.

Recursos

Crie os seguintes recursos para este cenário:

-

Três VPCs. Para obter mais informações sobre como criar uma VPC, consulte Criar uma VPC no Guia do usuário do Amazon VPC.

-

Um gateway de trânsito Para obter mais informações, consulte: Criar um gateway de trânsito usando Amazon VPC Transit Gateways.

-

Três anexos da VPC no gateway de trânsito. Para obter mais informações, consulte: Criar um anexo de VPC usando Amazon VPC Transit Gateways.

-

Um anexo da VPN Site-to-Site no gateway de trânsito. Os blocos CIDR de cada VPC se propagam para a tabela de rotas do gateway de trânsito. Quando a conexão VPN estiver ativada, a sessão de BGP será estabelecida, o CIDR do Site-to-Site VPN se propagará para a tabela de rotas do gateway de trânsito e os CIDRs da VPC serão adicionados à tabela de BGP do gateway do cliente. Para obter mais informações, consulte: Criar um anexo do gateway de trânsito para uma VPN usando Amazon VPC Transit Gateways.

Revise os requisitos para o dispositivo de gateway do cliente no Guia do usuário do AWS Site-to-Site VPN.

Roteamento

Cada VPC tem uma tabela de rotas e há uma tabela de rotas para o gateway de trânsito.

Tabelas de rotas da VPC

Cada VPC tem uma tabela de rotas com 2 entradas. A primeira entrada é a padrão para um roteamento IPv4 local na VPC; essa entrada permite que as instâncias na VPC comuniquem-se entre si. A segunda entrada encaminha todos os outros tráfegos da sub-rede IPv4 ao gateway de trânsito. A tabela a seguir mostra as rotas da VPC A.

| Destino | Alvo |

|---|---|

|

10.1.0.0/16 |

local |

|

0.0.0.0/0 |

tgw-id |

Tabela de rotas do gateway de trânsito

A seguir, um exemplo de tabela de roteamento padrão para os anexos exibidos no diagrama anterior, com a propagação de rotas ativada.

| Destino | Alvo | Tipo de rota |

|---|---|---|

|

10.1.0.0/16 |

|

com propagação |

|

10.2.0.0/16 |

|

com propagação |

|

10.3.0.0/16 |

|

com propagação |

|

10.99.99.0/24 |

Anexo para a conexão VPN |

com propagação |

Tabela do BGP do gateway do cliente

A tabela de BGP do gateway do cliente contém os seguintes CIDRs da VPC.

-

10.1.0.0/16

-

10.2.0.0/16

-

10.3.0.0/16

É possível configurar o gateway de trânsito como vários roteadores isolados. É semelhante ao uso de vários gateways de trânsito, mas permite mais flexibilidade nos casos em que as rotas e os anexos puderem mudar. Nesse cenário, cada roteador isolado tem uma única tabela de roteamento. Todos os anexos associados a uma rota isolada propagam e associam com a tabela de roteamento. Os anexos associados a um roteador isolado podem rotear pacotes entre eles, mas não podem rotear ou receber pacotes dos anexos de outro roteador isolado.

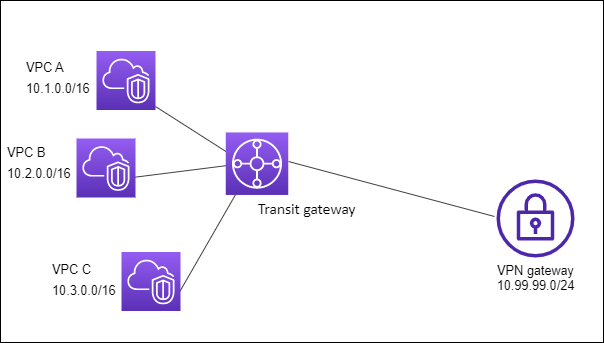

Visão geral

O diagrama a seguir mostra os principais componentes da configuração deste cenário. Pacotes da VPC A, VPC B e VPC C são roteados para o gateway de trânsito. Os pacotes das sub-redes na VPC A, na VPC B e na VPC C que têm a Internet como primeiro destino são roteados pelo gateway de trânsito e, em seguida, para a conexão do Site-to-Site VPN (se o destino estiver nessa rede). Pacotes de uma VPC que tenham como destino uma sub-rede de outra VPC, como de 10.1.0.0 para 10.2.0.0, são roteados pelo gateway de trânsito, onde são bloqueados porque não há uma rota para eles na tabela de rotas do gateway de trânsito.

Recursos

Crie os seguintes recursos para este cenário:

-

Três VPCs. Para obter mais informações sobre como criar uma VPC, consulte Criar uma VPC no Guia do usuário do Amazon VPC.

-

Um gateway de trânsito Para obter mais informações, consulte: Criar um gateway de trânsito usando Amazon VPC Transit Gateways.

-

Três anexos no gateway de trânsito para as três VPCs. Para obter mais informações, consulte: Criar um anexo de VPC usando Amazon VPC Transit Gateways.

-

Um anexo da VPN Site-to-Site no gateway de trânsito. Para obter mais informações, consulte: Criar um anexo do gateway de trânsito para uma VPN usando Amazon VPC Transit Gateways. Revise os requisitos para o dispositivo de gateway do cliente no Guia do usuário do AWS Site-to-Site VPN.

Quando a conexão VPN estiver ativada, a sessão de BGP será estabelecida, o CIDR da VPN se propagará para a tabela de rotas do gateway de trânsito e os CIDRs da VPC serão adicionados à tabela de BGP do gateway do cliente.

Roteamento

Cada VPC tem uma tabela de rotas, e o gateway de trânsito tem duas tabelas de rotas: uma para as VPCs e uma para a conexão VPN.

Tabelas de rotas da VPC A, VPC B e VPC C

Cada VPC tem uma tabela de rotas com 2 entradas. A primeira entrada é a padrão do roteamento IPv4 local na VPC. Essa entrada permite que as instâncias nesta VPC se comuniquem entre si. A segunda entrada encaminha todos os outros tráfegos da sub-rede IPv4 ao gateway de trânsito. A tabela a seguir mostra as rotas da VPC A.

| Destino | Alvo |

|---|---|

|

10.1.0.0/16 |

local |

| 0.0.0.0/0 |

tgw-id |

Tabela de rotas do gateway de trânsito

Esse cenário usa uma tabela de rotas para as VPCs e uma tabela de rotas para a conexão VPN.

Os anexos da VPC são associados à tabela de rotas a seguir, que tem uma rota propagada para o anexo da VPN.

| Destino | Alvo | Tipo de rota |

|---|---|---|

| 10.99.99.0/24 | Anexo para a conexão VPN |

com propagação |

O anexo da VPN é associado à tabela de rotas a seguir, que propagou rotas para cada um dos anexos da VPC.

| Destino | Alvo | Tipo de rota |

|---|---|---|

|

10.1.0.0/16 |

|

com propagação |

|

10.2.0.0/16 |

|

com propagação |

|

10.3.0.0/16 |

|

com propagação |

Para obter mais informações sobre como propagar rotas em uma tabela de rotas do gateway de trânsito, consulte Habilitar a propagação de rota para uma tabela de rotas do gateway de trânsito usando Amazon VPC Transit Gateways.

Tabela do BGP do gateway do cliente

A tabela de BGP do gateway do cliente contém os seguintes CIDRs da VPC.

-

10.1.0.0/16

-

10.2.0.0/16

-

10.3.0.0/16

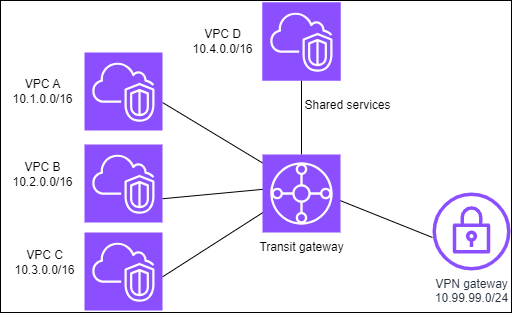

É possível configurar o gateway de trânsito como vários roteadores isolados que usam um serviço compartilhado. É semelhante ao uso de vários gateways de trânsito, mas permite mais flexibilidade nos casos em que as rotas e os anexos puderem mudar. Nesse cenário, cada roteador isolado tem uma única tabela de roteamento. Todos os anexos associados a uma rota isolada propagam e associam com a tabela de roteamento. Os anexos associados a um roteador isolado podem rotear pacotes entre eles, mas não podem rotear ou receber pacotes dos anexos de outro roteador isolado. Anexos podem fazer o roteamento de pacotes ou receber pacotes dos serviços compartilhados. É possível usar este cenário quando tiver grupos que precisam ser isolados, mas que usam um serviço compartilhado, como um sistema de produção.

Visão geral

O diagrama a seguir mostra os principais componentes da configuração deste cenário. Os pacotes das sub-redes na VPC A, VPC B e VPC C que têm a Internet como destino são roteados primeiro por meio do gateway de trânsito e, depois, para o gateway do cliente para a VPN Site-to-Site. Os pacotes de sub-redes na VPC A, VPC B ou VPC C que têm como destino uma sub-rede na VPC A, VPC B ou VPC C são roteados por meio do gateway de trânsito, onde são bloqueados porque não há uma rota para eles na tabela de rotas do gateway de trânsito. Os pacotes da VPC A, VPC B e VPC C que têm a VPC D como destino são roteados por meio do gateway de trânsito e, depois, para a VPC D.

Recursos

Crie os seguintes recursos para este cenário:

-

Quatro VPCs. Para obter mais informações sobre como criar uma VPC, consulte Criar uma VPC no Guia do usuário do Amazon VPC.

-

Um gateway de trânsito Para obter mais informações, consulte Criar um gateway de trânsito.

-

Quatro anexos no gateway de trânsito, um por VPC. Para obter mais informações, consulte: Criar um anexo de VPC usando Amazon VPC Transit Gateways.

-

Um anexo da VPN Site-to-Site no gateway de trânsito. Para obter mais informações, consulte: Criar um anexo do gateway de trânsito para uma VPN usando Amazon VPC Transit Gateways.

Revise os requisitos para o dispositivo de gateway do cliente no Guia do usuário do AWS Site-to-Site VPN.

Quando a conexão VPN estiver ativada, a sessão de BGP será estabelecida, o CIDR da VPN se propagará para a tabela de rotas do gateway de trânsito e os CIDRs da VPC serão adicionados à tabela de BGP do gateway do cliente.

-

Cada VPC isolada é associada à tabela de rotas isolada e propagada para a tabela de rotas compartilhada.

-

Cada VPC de serviços compartilhado é associada à tabela de rotas compartilhada e propagada em ambas as tabela de rotas.

Roteamento

Cada VPC tem uma tabela de rotas, e o gateway de trânsito tem duas tabelas de rotas: uma para as VPCs e uma para a conexão VPN e a VPC de serviços compartilhados.

Tabelas de rotas das VPCs A, B, C e D

Cada VPC tem uma tabela de rotas com duas entradas. A primeira entrada é a padrão para um roteamento local na VPC; essa entrada permite que as instâncias na VPC comuniquem-se entre si. A segunda entrada encaminha todos os outros tráfegos da sub-rede IPv4 ao gateway de trânsito.

| Destino | Alvo |

|---|---|

| 10.1.0.0/16 | local |

| 0.0.0.0/0 | ID de gateway de trânsito |

Tabela de rotas do gateway de trânsito

Esse cenário usa uma tabela de rotas para as VPCs e uma tabela de rotas para a conexão VPN.

Os anexos da VPC A, B e C são associados à tabela de rotas a seguir, que tem uma rota propagada para o anexo da VPN e uma rota propagada para o anexo da VPC D.

| Destino | Alvo | Tipo de rota |

|---|---|---|

| 10.99.99.0/24 | Anexo para a conexão VPN |

com propagação |

| 10.4.0.0/16 | Anexo para a VPC D |

com propagação |

O anexo da VPN e os anexos da VPC de serviços compartilhados (VPC D) são associados à tabela de rotas a seguir, que tem entradas que apontam para cada um dos anexos da VPC. Isso permite uma comunicação com as VPCs da conexão VPN e da VPC de serviços compartilhados.

| Destino | Alvo | Tipo de rota |

|---|---|---|

| 10.1.0.0/16 | Anexo para a VPC A |

com propagação |

| 10.2.0.0/16 | Anexo para a VPC B |

com propagação |

| 10.3.0.0/16 | Anexo para a VPC C |

com propagação |

Para obter mais informações, consulte: Habilitar a propagação de rota para uma tabela de rotas do gateway de trânsito usando Amazon VPC Transit Gateways.

Tabela do BGP do gateway do cliente

A tabela de BGP do gateway do cliente contém os CIDRs das quatro VPCs.

É possível criar uma conexão de emparelhamento de transit gateway entre transit gateways. Depois, é possível rotear o tráfego entre os anexos para cada um dos gateways de trânsito. Nesse cenário, todos os anexos da VPC e da VPN estão associados à tabela de rotas padrão do gateway de trânsito e são propagados para as tabelas de rotas padrão do gateway de trânsito. Cada tabela de rotas do gateway de trânsito tem uma rota estática que aponta para o anexo de emparelhamento do gateway de trânsito.

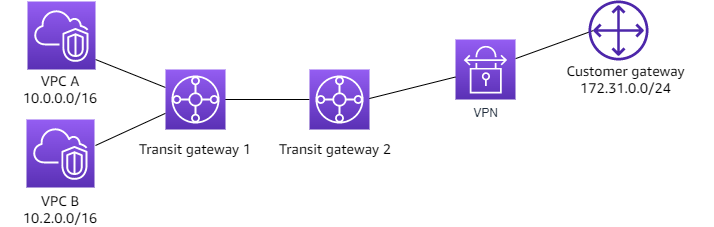

Visão geral

O diagrama a seguir mostra os principais componentes da configuração deste cenário. O gateway de trânsito 1 tem dois anexos da VPC e o gateway de trânsito 2 tem um anexo do Site-to-Site VPN. Os pacotes das sub-redes na VPC A e VPC B que têm a Internet como destino são roteados primeiro por meio do gateway de trânsito 1, depois por meio do gateway de trânsito 2 e, logo depois, são roteados para a conexão VPN.

Recursos

Crie os seguintes recursos para este cenário:

-

Duas VPCs. Para obter mais informações sobre como criar uma VPC, consulte Criar uma VPC no Guia do usuário do Amazon VPC.

-

Dois gateways de trânsito. Eles podem estar na mesma Região ou em diferentes Regiões. Para obter mais informações, consulte: Criar um gateway de trânsito usando Amazon VPC Transit Gateways.

-

Dois anexos de VPC no primeiro gateway de trânsito. Para obter mais informações, consulte: Criar um anexo de VPC usando Amazon VPC Transit Gateways.

-

Um anexo do Site-to-Site VPN no segundo gateway de trânsito. Para obter mais informações, consulte: Criar um anexo do gateway de trânsito para uma VPN usando Amazon VPC Transit Gateways. Revise os requisitos para o dispositivo de gateway do cliente no Guia do usuário do AWS Site-to-Site VPN.

-

Um anexo de emparelhamento do gateway de trânsito entre os dois gateways de trânsito. Para obter mais informações, consulte: Anexos de emparelhamento de gateway de trânsito no Amazon VPC Transit Gateways.

Ao criar os anexos da VPC, os CIDRs de cada VPC se propagam para a tabela de rotas do gateway de trânsito 1. Quando a conexão VPN estiver ativada, ocorrerão as seguintes ações:

-

A sessão BGP é estabelecida

-

O CIDR do Site-to-Site VPN se propaga para a tabela de rotas do gateway de trânsito 2

-

Os CIDRs da VPC são adicionados à tabela de BGP do gateway do cliente

Roteamento

Cada VPC tem uma tabela de rotas e cada gateway de trânsito tem uma tabela de rotas.

Tabelas de rotas da VPC A e VPC B

Cada VPC tem uma tabela de rotas com 2 entradas. A primeira entrada é a padrão do roteamento IPv4 local na VPC. Essa entrada padrão permite que os recursos nessa VPC se comuniquem entre si. A segunda entrada encaminha todos os outros tráfegos da sub-rede IPv4 ao gateway de trânsito. A tabela a seguir mostra as rotas da VPC A.

| Destino | Alvo |

|---|---|

|

10.0.0.0/16 |

local |

|

0.0.0.0/0 |

tgw-1-id |

Tabela de rotas do gateway de trânsito

Veja a seguir um exemplo da tabela de rotas padrão para o gateway de trânsito 1, com a propagação de rotas ativada.

| Destino | Alvo | Tipo de rota |

|---|---|---|

|

10.0.0.0/16 |

|

com propagação |

|

10.2.0.0/16 |

|

com propagação |

|

0.0.0.0/0 |

ID do anexo da conexão emparelhada |

estática |

Veja a seguir um exemplo da tabela de rotas padrão do gateway de trânsito 2, com a propagação de rotas ativada.

| Destino | Alvo | Tipo de rota |

|---|---|---|

|

172.31.0.0/24 |

ID do anexo da conexão VPN |

com propagação |

|

10.0.0.0/16 |

|

estática |

|

10.2.0.0/16 |

ID do anexo da conexão emparelhada |

estática |

Tabela do BGP do gateway do cliente

A tabela de BGP do gateway do cliente contém os seguintes CIDRs da VPC.

-

10.0.0.0/16

-

10.2.0.0/16

É possível configurar um gateway de trânsito para rotear o tráfego de saída da Internet de uma VPC sem um gateway da Internet para uma VPC que contém um gateway NAT e um gateway da Internet.

Visão geral

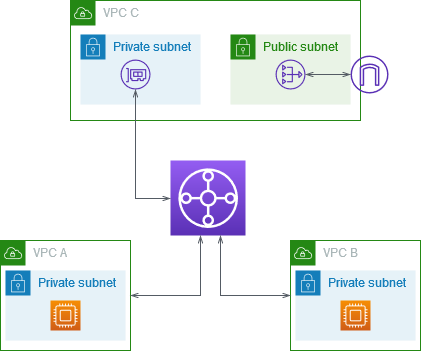

O diagrama a seguir mostra os principais componentes da configuração deste cenário. Há aplicativos na VPC A e na VPC B que precisam de acesso à Internet apenas de saída. Configure a VPC C com um gateway NAT público e um gateway da Internet, além de uma sub-rede privada para o anexo da VPC. Conecte todas as VPCs a um gateway de trânsito. Configure o roteamento para que o tráfego de saída da Internet da VPC A e da VPC B atravesse o gateway de trânsito para a VPC C. O gateway NAT na VPC C roteie o tráfego para o gateway da Internet.

Recursos

Crie os seguintes recursos para este cenário:

-

Três VPCs com intervalos de endereços IP que não se sobrepõem. Para obter mais informações, consulte Criar uma VPC no Guia do usuário da Amazon VPC.

-

A VPC A e a VPC B têm sub-redes privadas com instâncias do EC2.

-

A VPC C tem o seguinte:

-

Um gateway da Internet anexado à VPC. Para obter mais informações, consulte Criar e anexar um gateway da Internet no Guia do usuário do Amazon VPC.

-

Uma sub-rede pública com um gateway NAT. Para obter mais informações, consulte Criar gateways NAT no Guia do usuário do Amazon VPC.

-

Uma sub-rede privada para o anexo do gateway de trânsito. A sub-rede privada deve estar na mesma zona de disponibilidade da sub-rede pública.

-

-

Um gateway de trânsito. Para obter mais informações, consulte: Criar um gateway de trânsito usando Amazon VPC Transit Gateways.

-

Três anexos da VPC no gateway de trânsito. Os blocos CIDR de cada VPC se propagam para a tabela de rotas do gateway de trânsito. Para obter mais informações, consulte: Criar um anexo de VPC usando Amazon VPC Transit Gateways. Para a VPC C, é necessário criar o anexo usando a sub-rede privada. Se o anexo for cirado usando a sub-rede pública, o tráfego da instância será roteado para o gateway da Internet, mas o gateway da internet descartará o tráfego porque as instâncias não têm endereços IP públicos. Ao colocar o anexo na sub-rede privada, o tráfego será roteado para o gateway NAT e o gateway NAT enviará o tráfego para o gateway da Internet usando o endereço IP elástico como endereço IP de origem.

Roteamento

Existem tabelas de rotas para cada VPC e uma tabela de rotas para o gateway de trânsito.

Tabelas de rotas

Tabela de rotas para a VPC A

Veja a seguir um exemplo de tabela de rotas. A primeira entrada permite que as instâncias na VPC se comuniquem entre si. A segunda entrada encaminha todos os outros tráfegos da sub-rede IPv4 ao gateway de trânsito.

| Destino | Alvo |

|---|---|

|

|

local |

|

0.0.0.0/0 |

|

Tabela de rotas para a VPC B

Veja a seguir um exemplo de tabela de rotas. A primeira entrada permite que as instâncias na VPC se comuniquem entre si. A segunda entrada encaminha todos os outros tráfegos da sub-rede IPv4 ao gateway de trânsito.

| Destino | Alvo |

|---|---|

|

|

local |

|

0.0.0.0/0 |

|

Tabelas de rotas para VPC C

Configure a sub-rede com o gateway NAT como uma sub-rede pública adicionando uma rota para o gateway da Internet. Deixe a outra sub-rede como uma sub-rede privada.

Veja a seguir um exemplo de tabela de rotas para a sub-rede pública. A primeira entrada permite que as instâncias na VPC se comuniquem entre si. A segunda e terceira entradas roteiam o tráfego da VPC A e da VPC B para o gateway de trânsito. As entradas remanescentes roteiam todos os outros tráfegos IPv4 da sub-rede para o gateway da Internet.

| Destino | Alvo |

|---|---|

CIDR da VPC C |

local |

CIDR da VPC A |

transit-gateway-id |

CIDR da VPC B |

transit-gateway-id |

| 0.0.0.0/0 | internet-gateway-id |

Veja a seguir um exemplo de tabela de rotas da sub-rede privada. A primeira entrada permite que as instâncias na VPC se comuniquem entre si. A segunda entrada roteia todos os outros tráfegos da sub-rede IPv4 ao gateway NAT.

| Destino | Alvo |

|---|---|

CIDR da VPC C |

local |

| 0.0.0.0/0 | nat-gateway-id |

Tabela de rotas do gateway de trânsito

Veja a seguir um exemplo da tabela de rotas de gateway de trânsito. Os blocos CIDR de cada VPC se propagam para a tabela de rotas do gateway de trânsito. A rota estática envia o tráfego de saída da Internet para a VPC C. Opcionalmente, também é possível impedir a comunicação entre as VPCs adicionando uma rota blackhole para cada CIDR de VPC.

| CIDR | Attachment | Tipo de rota |

|---|---|---|

|

|

|

com propagação |

|

|

|

com propagação |

|

|

|

com propagação |

| 0.0.0.0/0 |

|

estática |

É possível configurar um dispositivo (como um dispositivo de segurança) em uma VPC de serviços compartilhados. Todo o tráfego que é roteado entre anexos de gateway de trânsito é inspecionado primeiro pelo dispositivo na VPC de serviços compartilhados. Quando o modo de dispositivo está habilitado, um gateway de trânsito seleciona uma única interface de rede no dispositivo da VPC, usando um algoritmo de hash de fluxo, para enviar tráfego durante a vida útil do fluxo. O gateway de trânsito usa a mesma interface de rede para o tráfego de retorno. Isso garante que o tráfego bidirecional seja roteado simetricamente. Ele é roteado pela mesma zona de disponibilidade no anexo da VPC durante a vida útil do fluxo. Se houver vários gateways de trânsito na arquitetura, cada um deles mantém a própria afinidade de sessão e pode selecionar uma interface de rede diferente.

É necessário conectar exatamente um gateway de trânsito à VPC do dispositivo para garantir a aderência do fluxo. Conectar vários gateways de trânsito a uma única VPC de dispositivo não garante a aderência do fluxo porque os gateways de trânsito não compartilham informações de estado de fluxo entre si.

Importante

-

O tráfego no modo de dispositivo é roteado corretamente, desde que o tráfego de origem e de destino chegue a uma VPC centralizada (VPC de inspeção) do mesmo anexo do Transit Gateway. O tráfego pode ser descartado se a origem e o destino estiverem em dois anexos do gateway de trânsito diferentes. O tráfego pode diminuir se a VPC centralizada receber o tráfego de um gateway diferente — por exemplo, um gateway da Internet — e depois enviar esse tráfego para o anexo do gateway de trânsito após a inspeção.

-

Ativar o modo de aparelho em um anexo existente pode afetar a rota atual desse anexo, pois o anexo pode fluir por qualquer zona de disponibilidade. Quando o modo de dispositivo não está ativado, o tráfego é mantido na zona de disponibilidade de origem.

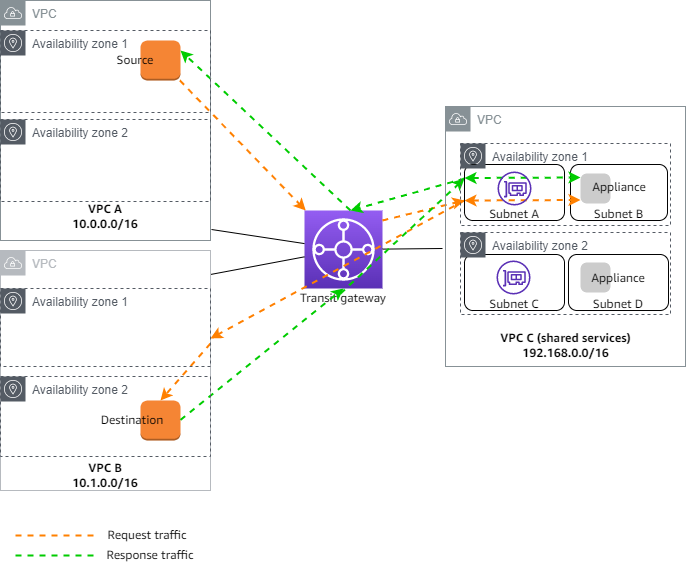

Visão geral

O diagrama a seguir mostra os principais componentes da configuração deste cenário. O gateway de trânsito tem três anexos de VPC. A VPC C é uma VPC de serviços compartilhados. O tráfego entre a VPC A e a VPC B é roteado para o gateway de trânsito e, depois, roteado para um dispositivo de segurança na VPC C para inspeção antes de ser encaminhado para o destino final. O dispositivo é com estado, consequentemente o tráfego do solicitação e resposta é inspecionado. Para alta disponibilidade, há um dispositivo em cada zona de disponibilidade na VPC C.

Crie os seguintes recursos para esse cenário:

-

Três VPCs. Para obter informações sobre como criar uma VPC, consulte Criar uma VPC no Guia do usuário da Amazon Virtual Private Cloud.

-

Um gateway de trânsito Para obter mais informações, consulte: Criar um gateway de trânsito usando Amazon VPC Transit Gateways.

-

Três anexos de VPC: um para cada VPC. Para obter mais informações, consulte: Criar um anexo de VPC usando Amazon VPC Transit Gateways.

Para cada anexo de VPC, especifique uma sub-rede em cada zona de disponibilidade. Para a VPC de serviços compartilhados, essas são as sub-redes onde o tráfego é roteado para a VPC a partir do gateway de trânsito. No exemplo anterior, estas são as sub-redes A e C.

Para o anexo da VPC C, habilite o suporte ao modo de dispositivo para que o tráfego de resposta seja encaminhado para a mesma zona de disponibilidade na VPC C que o tráfego de origem.

O console da Amazon VPC oferece suporte ao modo de dispositivo. Também é possível usar a API da Amazon VPC, um SDK da AWS ou a AWS CLI para habilitar o modo de dispositivo ou o AWS CloudFormation. Por exemplo, adicione

--options ApplianceModeSupport=enableao comando create-transit-gateway-vpc-attachment ou modify-transit-gateway-vpc-attachment.

nota

A aderência ao fluxo no modo de dispositivo só é garantida para o tráfego de origem e destino com origem em direção à VPC de inspeção.

Dispositivos com estado e modo de dispositivo

Se os anexos da VPC abrangem várias zonas de disponibilidade e for necessário que o tráfego entre hosts de origem e destino seja roteado pelo mesmo dispositivo para inspeção com estado, habilite o suporte ao modo de dispositivo para o anexo da VPC no qual o dispositivo está localizado.

Para obter mais informações, consulte Arquitetura de inspeção centralizada

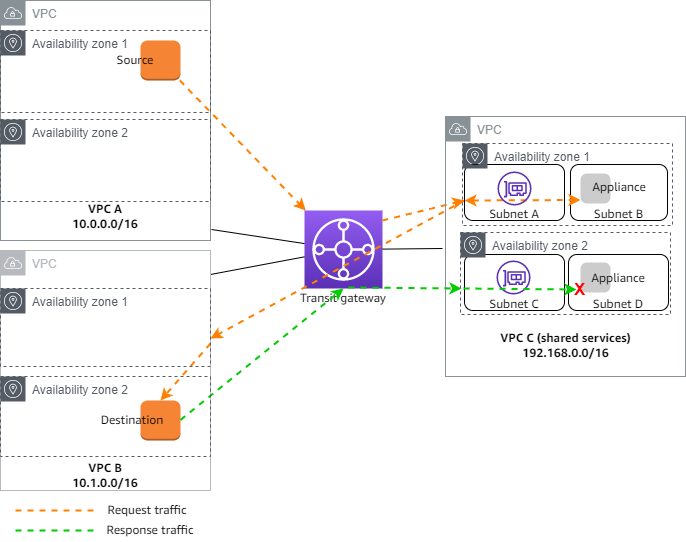

Comportamento quando o modo de dispositivo não está habilitado

Quando o modo de dispositivo não está habilitado, um gateway de trânsito tenta manter o tráfego roteado entre anexos da VPC na zona de disponibilidade de origem até atingir o destino. O tráfego cruzará as zonas de disponibilidade entre anexos somente se houver uma falha na zona de disponibilidade ou se não houver sub-redes associadas a um anexo da VPC nessa zona de disponibilidade.

O diagrama a seguir mostra um fluxo de tráfego quando o suporte ao modo de dispositivo não está habilitado. O tráfego de resposta que se origina da zona de disponibilidade 2 na VPC B é roteado pelo gateway de trânsito para a mesma zona de disponibilidade na VPC C. Consequentemente, o tráfego é descartado porque o dispositivo na zona de disponibilidade 2 não está ciente da solicitação original da origem na VPC A.

Roteamento

Cada VPC tem uma ou mais tabelas de rotas e o gateway de trânsito tem duas tabelas de rotas.

Tabelas de rotas da VPC

VPC A e VPC B

As VPCs A e B têm tabelas de rotas com 2 entradas. A primeira entrada é a padrão do roteamento IPv4 local na VPC. Essa entrada padrão permite que os recursos nessa VPC se comuniquem entre si. A segunda entrada encaminha todos os outros tráfegos da sub-rede IPv4 ao gateway de trânsito. Veja a seguir a tabela de rotas para a VPC A.

| Destino | Alvo |

|---|---|

|

10.0.0.0/16 |

local |

|

0.0.0.0/0 |

tgw-id |

VPC C

A VPC de serviços compartilhados (VPC C) tem tabelas de rotas diferentes para cada sub-rede. A sub-rede A é usada pelo gateway de trânsito (essa sub-rede é especificada na criação do anexo da VPC). A tabela de rotas para a sub-rede A roteia todo o tráfego ao dispositivo na sub-rede B.

| Destino | Alvo |

|---|---|

|

192.168.0.0/16 |

local |

|

0.0.0.0/0 |

appliance-eni-id |

A tabela de rotas para a sub-rede B (que contém o dispositivo) roteia o tráfego de volta ao gateway de trânsito.

| Destino | Alvo |

|---|---|

|

192.168.0.0/16 |

local |

|

0.0.0.0/0 |

tgw-id |

Tabela de rotas do gateway de trânsito

Esse gateway de trânsito usa uma tabela de rotas para a VPC A e a VPC B e uma tabela de rotas para a VPC de serviços compartilhados (VPC C).

Os anexos da VPC A e da VPC B estão associados à tabela de rotas a seguir. A tabela de rotas roteia todo o tráfego para a VPC C.

| Destino | Alvo | Tipo de rota |

|---|---|---|

|

0.0.0.0/0 |

|

estática |

O anexo da VPC C está associado à tabela de rotas a seguir. Ele encaminha o tráfego para a VPC A e a VPC B.

| Destino | Alvo | Tipo de rota |

|---|---|---|

|

10.0.0.0/16 |

|

com propagação |

|

10.1.0.0/16 |

|

com propagação |