As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

VPCAnexos da Amazon nos Amazon Transit Gateways VPC

Um anexo Amazon Virtual Private Cloud (VPC) a um gateway de trânsito permite rotear o tráfego de e para uma ou mais VPC sub-redes. Ao conectar um VPC a a um gateway de trânsito, você deve especificar uma sub-rede de cada zona de disponibilidade a ser usada pelo gateway de trânsito para rotear o tráfego. Especificar uma sub-rede de uma zona de disponibilidade permite que o tráfego chegue até os recursos em cada sub-rede nessa zona de disponibilidade.

Limites

-

Quando você conecta um VPC a um gateway de trânsito, quaisquer recursos nas zonas de disponibilidade onde não há nenhum anexo de gateway de trânsito não podem alcançar o gateway de trânsito. Se houver uma rota para o gateway de trânsito em uma tabela de rotas de sub-rede, o tráfego será enviado ao gateway de trânsito somente quando este tiver um anexo em uma sub-rede na mesma zona de disponibilidade.

-

Um gateway de trânsito não oferece suporte à DNS resolução de DNS nomes personalizados de configurações VPCs anexadas usando zonas hospedadas privadas no Amazon Route 53. Para configurar a resolução de nomes para zonas hospedadas privadas para todas VPCs conectadas a um gateway de trânsito, consulte DNSGerenciamento centralizado da nuvem híbrida com o Amazon Route 53 e o AWS Transit Gateway

. -

Um gateway de trânsito não oferece suporte ao roteamento entre VPCs CIDRs idênticos. Se você conectar um VPC a a um gateway de trânsito e ele CIDR for idêntico ao CIDR de outro VPC que já esteja conectado ao gateway de trânsito, as rotas do gateway de trânsito recém-conectado VPC não serão propagadas para a tabela de rotas do gateway de trânsito.

-

Você não pode criar um anexo para uma VPC sub-rede que reside em uma zona local. Porém, é possível configurar a rede para que as sub-redes na Zona Local se conectem a um gateway de trânsito por meio da Zona de Disponibilidade principal. Para obter mais informações, consulte Conectar sub-redes da Zona Local a um gateway de trânsito.

-

Você não pode criar um anexo de gateway de trânsito usando IPv6 sub-redes somente. As sub-redes de anexos do Transit Gateway também devem oferecer suporte IPv4 a endereços.

-

Um gateway de trânsito deve ter pelo menos um VPC anexo antes que esse gateway de trânsito possa ser adicionado a uma tabela de rotas.

VPCciclo de vida do anexo

Um VPC anexo passa por vários estágios, começando quando a solicitação é iniciada. Em cada estágio, pode haver ações que você pode realizar e, no final de seu ciclo de vida, o VPC anexo permanece visível na saída Amazon Virtual Private Cloud Console e na API linha de comando por um período de tempo.

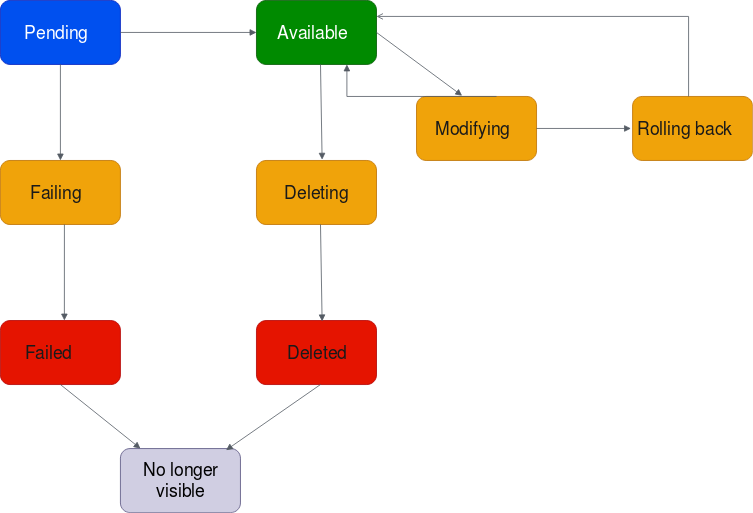

O diagrama a seguir mostra os estados pelos quais um anexo pode passar em uma única configuração de conta ou em uma configuração para várias contas que tenha a opção Aceitar automaticamente os anexos compartilhados ativada.

-

Pendente: uma solicitação de VPC anexo foi iniciada e está em processo de provisionamento. Nesta fase, o anexo pode falhar, ou pode ir para

available. -

Falha: uma solicitação de VPC anexo está falhando. Nesse estágio, o VPC anexo vai para

failed. -

Falha: a solicitação do VPC anexo falhou. Enquanto estiver neste estado, ela não pode ser excluída. O VPC anexo com falha permanece visível por 2 horas e, em seguida, não está mais visível.

-

Disponível: o VPC anexo está disponível e o tráfego pode fluir entre o gateway de trânsito VPC e o. Nesta fase, o anexo pode ir para

modifying, ou paradeleting. -

Excluindo: um VPC anexo que está em processo de exclusão. Nesta fase, o anexo pode ir para

deleted. -

Excluído: um

availableVPC anexo foi excluído. Enquanto estiver nesse estado, o VPC anexo não pode ser modificado. O VPC anexo permanece visível por 2 horas e depois não está mais visível. -

Modificando: foi feita uma solicitação para modificar as propriedades do VPC anexo. Nesta fase, o anexo pode ir para

available, ou pararolling back. -

Reverter: a solicitação de modificação do VPC anexo não pode ser concluída e o sistema está desfazendo todas as alterações feitas. Nesta fase, o anexo pode ir para

available.

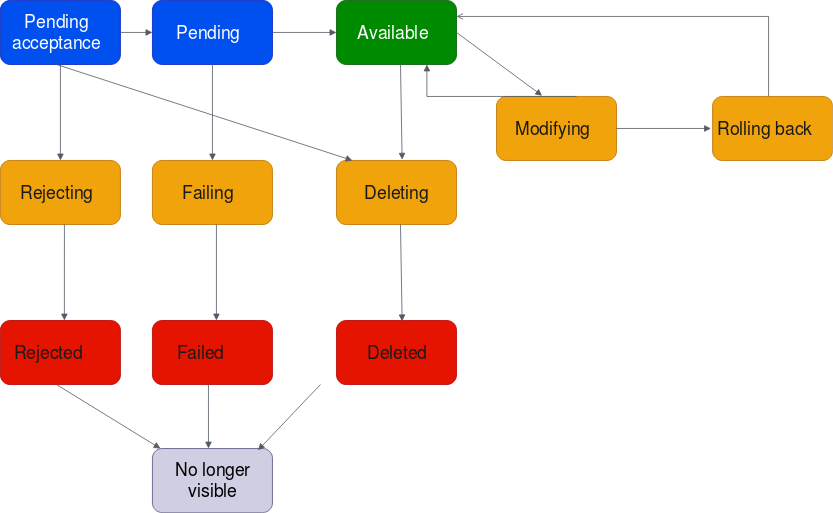

O diagrama a seguir mostra os estados pelos quais um anexo pode passar em uma configuração de várias contas que tenha a opção Aceitar automaticamente os anexos compartilhados desativada.

-

Aceitação pendente: a solicitação de VPC anexo está aguardando aceitação. Nesta fase, o anexo pode ir para

pending, pararejectingou paradeleting. -

Rejeição: um VPC anexo que está em processo de rejeição. Nesta fase, o anexo pode ir para

rejected. -

Rejeitado: um

pending acceptanceVPC anexo foi rejeitado. Enquanto estiver nesse estado, o VPC anexo não pode ser modificado. O VPC anexo permanece visível por 2 horas e depois não está mais visível. -

Pendente: o VPC anexo foi aceito e está em processo de provisionamento. Nesta fase, o anexo pode falhar, ou pode ir para

available. -

Falha: uma solicitação de VPC anexo está falhando. Nesse estágio, o VPC anexo vai para

failed. -

Falha: a solicitação do VPC anexo falhou. Enquanto estiver neste estado, ela não pode ser excluída. O VPC anexo com falha permanece visível por 2 horas e, em seguida, não está mais visível.

-

Disponível: o VPC anexo está disponível e o tráfego pode fluir entre o gateway de trânsito VPC e o. Nesta fase, o anexo pode ir para

modifying, ou paradeleting. -

Excluindo: um VPC anexo que está em processo de exclusão. Nesta fase, o anexo pode ir para

deleted. -

Excluído: um

pending acceptanceVPC anexoavailableou foi excluído. Enquanto estiver nesse estado, o VPC anexo não pode ser modificado. O VPC anexo permanece visível por 2 horas e depois não está mais visível. -

Modificando: foi feita uma solicitação para modificar as propriedades do VPC anexo. Nesta fase, o anexo pode ir para

available, ou pararolling back. -

Reverter: a solicitação de modificação do VPC anexo não pode ser concluída e o sistema está desfazendo todas as alterações feitas. Nesta fase, o anexo pode ir para

available.

Referenciamento de grupo de segurança

Você pode usar esse recurso para simplificar o gerenciamento de grupos de segurança e o controle do instance-to-instance tráfego entre VPCs aqueles conectados ao mesmo gateway de trânsito. Só é possível fazer referência cruzada a grupos de segurança em regras de entrada. As regras de segurança de saída não são compatíveis com o referenciamento de grupos de segurança. Não há custos adicionais associados à ativação ou ao uso da referenciamento de grupos de segurança.

O suporte de referência de grupos de segurança pode ser configurado tanto para gateways de trânsito quanto para VPC anexos de gateway de trânsito e só funcionará se tiver sido habilitado tanto para um gateway de trânsito quanto para seus anexos. VPC

Limitações

As limitações a seguir se aplicam ao usar a referência de grupos de segurança com um VPC anexo.

A referência a grupos de segurança não é suportada para VPC anexos na zona de disponibilidade use1-az3.

A referência a grupos de segurança não é suportada para PrivateLink endpoints. Recomendamos usar regras de segurança CIDR baseadas em IP como alternativa.

A referência de grupos de segurança funciona para o Elastic File System (EFS), desde que uma regra de grupo de segurança de permissão para todas as saídas esteja configurada para as EFS interfaces no. VPC

Para conectividade de Zona Local por meio de um gateway de trânsito, há suporte apenas para as seguintes Zonas Locais: us-east-1-atl-2a, us-east-1-dfw-2a, us-east-1-iah-2a, us-west-2-lax-1a, us-west-2-lax-1b, us-east-1-mia-2a, us-east-1-chi-2a e us-west-2-phx-2a.

-

Recomendamos desativar esse recurso no nível do VPC anexo para VPCs sub-redes em Zonas Locais, AWS Outposts e Zonas de AWS Wavelength não suportadas, pois isso pode causar interrupção do serviço.

-

Se você tiver uma inspeçãoVPC, a referência ao grupo de segurança por meio do gateway de trânsito não funcionará no AWS Gateway Load Balancer ou no Network AWS Firewall.