As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

AWS Client VPN regras de autorização

Regras de autorização atuam como regras de firewall que concedem acesso a redes. Adicionando regras de autorização, você concede acesso à rede especificada a clientes específicos. Você deve ter uma regra de autorização para cada rede à qual deseja conceder acesso. Você pode adicionar regras de autorização a um VPN endpoint do cliente usando o console e o. AWS CLI

nota

O cliente VPN usa a correspondência de prefixo mais longa ao avaliar as regras de autorização. Consulte o tópico de solução de problemas Solução de problemas AWS Client VPN: as regras de autorização para grupos do Active Directory não funcionam conforme o esperado e a prioridade da rota no Guia VPC do usuário da Amazon para obter mais detalhes.

Pontos-chave para entender as regras de autorização

Os seguintes pontos explicam alguns dos comportamentos das regras de autorização:

-

Para permitir o acesso a uma rede de destino, é necessário adicionar explicitamente uma regra de autorização. O comportamento padrão é negar acesso.

-

Você não pode adicionar uma regra de autorização para restringir acesso a uma rede de destino.

-

0.0.0.0/0CIDRÉ tratado como um estojo especial. Ele é processado por último, independentemente da ordem na qual as regras de autorização foram criadas. -

Isso

0.0.0.0/0CIDR pode ser considerado como “qualquer destino” ou “qualquer destino não definido por outras regras de autorização”. -

A correspondência de prefixo mais longo é a regra que tem precedência.

Tópicos

Cenários de exemplo para regras de VPN autorização do cliente

Esta seção descreve como as regras de autorização funcionam para AWS Client VPN. Ela inclui pontos-chave para entender as regras de autorização, um exemplo de arquitetura e uma discussão sobre cenários que correspondem à arquitetura de exemplo.

Cenários

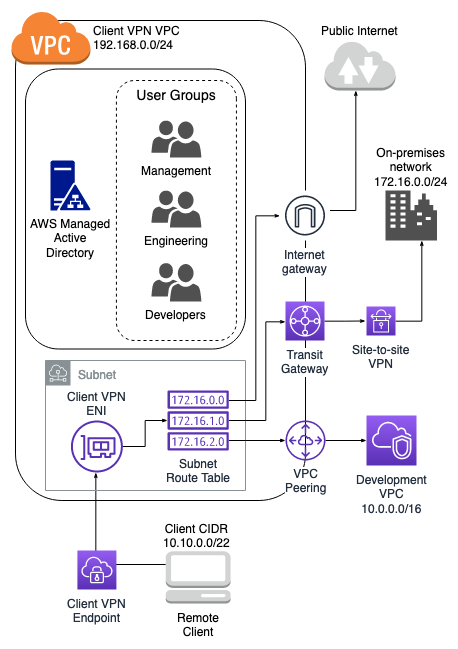

O diagrama a seguir mostra a arquitetura de exemplo usada para os cenários encontrados nesta seção.

| Descrição da regra | ID do grupo | Permitir acesso a todos os usuários | Destino CIDR |

|---|---|---|---|

|

Fornecer ao grupo de engenharia acesso à rede on-premises |

S-xxxxx14 |

Falso |

172.16.0.0/24 |

|

Forneça acesso ao desenvolvimento para grupos de desenvolvimento VPC |

S-xxxxx15 |

Falso |

10.0.0.0/16 |

|

Forneça acesso ao grupo de gerentes ao Cliente VPN VPC |

S-xxxxx16 |

Falso |

192.168.0.0/24 |

Comportamento resultante

-

O grupo de engenharia só pode acessar

172.16.0.0/24. -

O grupo de desenvolvimento só pode acessar

10.0.0.0/16. -

O grupo de gerentes só pode acessar

192.168.0.0/24. -

Todos os outros tráfegos são descartados pelo VPN endpoint do cliente.

nota

Nesse cenário, nenhum grupo de usuários tem acesso à Internet pública.

| Descrição da regra | ID do grupo | Permitir acesso a todos os usuários | Destino CIDR |

|---|---|---|---|

|

Fornecer ao grupo de engenharia acesso à rede on-premises |

S-xxxxx14 |

Falso |

172.16.0.0/24 |

|

Forneça acesso ao desenvolvimento para grupos de desenvolvimento VPC |

S-xxxxx15 |

Falso |

10.0.0.0/16 |

|

Fornecer ao grupo de gerentes acesso a qualquer destino |

S-xxxxx16 |

Falso |

0.0.0.0/0 |

Comportamento resultante

-

O grupo de engenharia só pode acessar

172.16.0.0/24. -

O grupo de desenvolvimento só pode acessar

10.0.0.0/16. -

O grupo de gerentes pode acessar a Internet pública e

192.168.0.0/24, mas não pode acessar172.16.0.0/24nem10.0.0/16.

nota

Nesse cenário, como nenhuma regra está se referindo a 192.168.0.0/24, o acesso a essa rede também é fornecido pela regra 0.0.0.0/0.

Uma regra com 0.0.0.0/0 é sempre avaliada por último, independentemente da ordem em que as regras foram criadas. Por esse motivo, lembre-se de que as regras avaliadas antes de 0.0.0.0/0 desempenham um papel na determinação das redes às quais 0.0.0.0/0 concede acesso.

| Descrição da regra | ID do grupo | Permitir acesso a todos os usuários | Destino CIDR |

|---|---|---|---|

|

Fornecer ao grupo de engenharia acesso à rede on-premises |

S-xxxxx14 |

Falso |

172.16.0.0/24 |

|

Forneça acesso ao desenvolvimento para grupos de desenvolvimento VPC |

S-xxxxx15 |

Falso |

10.0.0.0/16 |

|

Fornecer ao grupo de gerentes acesso a qualquer destino |

S-xxxxx16 |

Falso |

0.0.0.0/0 |

|

Forneça acesso ao grupo de gerentes a um único host em desenvolvimento VPC |

S-xxxxx16 |

Falso |

10.0.2.119/32 |

Comportamento resultante

-

O grupo de engenharia só pode acessar

172.16.0.0/24. -

O grupo de desenvolvimento pode acessar

10.0.0.0/16, exceto o único host10.0.2.119/32. -

O grupo de gerentes pode acessar a Internet pública e um único host (

10.0.2.119/32) dentro do desenvolvimentoVPC, mas não tem acesso172.16.0.0/24nem a nenhum dos hosts restantes no desenvolvimentoVPC.192.168.0.0/24

nota

Aqui, você vê como uma regra com um prefixo de IP mais longo tem precedência sobre uma regra com um prefixo de IP mais curto. Se você quiser que o grupo de desenvolvimento tenha acesso a 10.0.2.119/32, é necessário adicionar mais uma regra que conceda à equipe de desenvolvimento acesso a 10.0.2.119/32.

| Descrição da regra | ID do grupo | Permitir acesso a todos os usuários | Destino CIDR |

|---|---|---|---|

|

Fornecer ao grupo de engenharia acesso à rede on-premises |

S-xxxxx14 |

Falso |

172.16.0.0/24 |

|

Forneça acesso ao desenvolvimento para grupos de desenvolvimento VPC |

S-xxxxx15 |

Falso |

10.0.0.0/16 |

|

Fornecer ao grupo de gerentes acesso a qualquer destino |

S-xxxxx16 |

Falso |

0.0.0.0/0 |

|

Forneça acesso ao grupo de gerentes a um único host em desenvolvimento VPC |

S-xxxxx16 |

Falso |

10.0.2.119/32 |

|

Fornecer ao grupo de engenharia acesso a uma sub-rede menor na rede on-premises |

S-xxxxx14 |

Falso |

172.16.0.128/25 |

Comportamento resultante

-

O grupo de desenvolvimento pode acessar

10.0.0.0/16, exceto o único host10.0.2.119/32. -

O grupo de gerentes pode acessar a Internet pública,

192.168.0.0/24e um único host (10.0.2.119/32) na rede10.0.0.0/16, mas não tem acesso a172.16.0.0/24nem aos hosts restantes na rede10.0.0.0/16. -

O grupo de engenharia tem acesso a

172.16.0.0/24, inclusive à sub-rede mais específica172.16.0.128/25.

| Descrição da regra | ID do grupo | Permitir acesso a todos os usuários | Destino CIDR |

|---|---|---|---|

|

Fornecer ao grupo de engenharia acesso à rede on-premises |

S-xxxxx14 |

Falso |

172.16.0.0/24 |

|

Forneça acesso ao desenvolvimento para grupos de desenvolvimento VPC |

S-xxxxx15 |

Falso |

10.0.0.0/16 |

|

Fornecer ao grupo de gerentes acesso a qualquer destino |

S-xxxxx16 |

Falso |

0.0.0.0/0 |

|

Forneça acesso ao grupo de gerentes a um único host em desenvolvimento VPC |

S-xxxxx16 |

Falso |

10.0.2.119/32 |

|

Fornecer ao grupo de engenharia acesso a uma sub-rede menor na rede on-premises |

S-xxxxx14 |

Falso |

172.16.0.128/25 |

|

Fornecer ao grupo de engenharia acesso a qualquer destino |

S-xxxxx14 |

Falso |

0.0.0.0/0 |

Comportamento resultante

-

O grupo de desenvolvimento pode acessar

10.0.0.0/16, exceto o único host10.0.2.119/32. -

O grupo de gerentes pode acessar a Internet pública,

192.168.0.0/24e um único host (10.0.2.119/32) na rede10.0.0.0/16, mas não tem acesso a172.16.0.0/24nem aos hosts restantes na rede10.0.0.0/16. -

O grupo de engenharia pode acessar a Internet pública,

192.168.0.0/24e172.16.0.0/24, inclusive a sub-rede mais específica172.16.0.128/25.

nota

Observe que os grupos de engenharia e de gerentes agora podem acessar 192.168.0.0/24. Isso ocorre porque os dois grupos têm acesso a 0.0.0.0/0 (qualquer destino) e nenhuma outra regra está fazendo referência a 192.168.0.0/24.

| Descrição da regra | ID do grupo | Permitir acesso a todos os usuários | Destino CIDR |

|---|---|---|---|

|

Fornecer ao grupo de engenharia acesso à rede on-premises |

S-xxxxx14 |

Falso |

172.16.0.0/24 |

|

Forneça acesso ao desenvolvimento para grupos de desenvolvimento VPC |

S-xxxxx15 |

Falso |

10.0.0.0/16 |

|

Fornecer ao grupo de gerentes acesso a qualquer destino |

S-xxxxx16 |

Falso |

0.0.0.0/0 |

|

Forneça acesso ao grupo de gerentes a um único host em desenvolvimento VPC |

S-xxxxx16 |

Falso |

10.0.2.119/32 |

|

Fornecer ao grupo de engenharia acesso a uma sub-rede na rede on-premises |

S-xxxxx14 |

Falso |

172.16.0.128/25 |

|

Fornecer ao grupo de engenharia acesso a qualquer destino |

S-xxxxx14 |

Falso |

0.0.0.0/0 |

|

Forneça acesso ao grupo de gerentes ao Cliente VPN VPC |

S-xxxxx16 |

Falso |

192.168.0.0/24 |

Comportamento resultante

-

O grupo de desenvolvimento pode acessar

10.0.0.0/16, exceto o único host10.0.2.119/32. -

O grupo de gerentes pode acessar a Internet pública,

192.168.0.0/24e um único host (10.0.2.119/32) na rede10.0.0.0/16, mas não tem acesso a172.16.0.0/24nem aos hosts restantes na rede10.0.0.0/16. -

O grupo de engenharia pode acessar a Internet pública,

172.16.0.0/24e172.16.0.128/25.

nota

Observe que a adição da regra para o grupo de gerentes acessar192.168.0.0/24 faz com que o grupo de desenvolvimento não tenha mais acesso a essa rede de destino.

| Descrição da regra | ID do grupo | Permitir acesso a todos os usuários | Destino CIDR |

|---|---|---|---|

|

Fornecer ao grupo de engenharia acesso à rede on-premises |

S-xxxxx14 |

Falso |

172.16.0.0/24 |

|

Forneça acesso ao desenvolvimento para grupos de desenvolvimento VPC |

S-xxxxx15 |

Falso |

10.0.0.0/16 |

|

Fornecer ao grupo de gerentes acesso a qualquer destino |

S-xxxxx16 |

Falso |

0.0.0.0/0 |

|

Forneça acesso ao grupo de gerentes a um único host em desenvolvimento VPC |

S-xxxxx16 |

Falso |

10.0.2.119/32 |

|

Fornecer ao grupo de engenharia acesso a uma sub-rede na rede on-premises |

S-xxxxx14 |

Falso |

172.16.0.128/25 |

|

Fornecer ao grupo de engenharia acesso a todas as redes |

S-xxxxx14 |

Falso |

0.0.0.0/0 |

|

Forneça acesso ao grupo de gerentes ao Cliente VPN VPC |

S-xxxxx16 |

Falso |

192.168.0.0/24 |

|

Fornecer acesso a todos os grupos |

N/D |

Verdadeiro |

0.0.0.0/0 |

Comportamento resultante

-

O grupo de desenvolvimento pode acessar

10.0.0.0/16, exceto o único host10.0.2.119/32. -

O grupo de gerentes pode acessar a Internet pública,

192.168.0.0/24e um único host (10.0.2.119/32) na rede10.0.0.0/16, mas não tem acesso a172.16.0.0/24nem aos hosts restantes na rede10.0.0.0/16. -

O grupo de engenharia pode acessar a Internet pública,

172.16.0.0/24e172.16.0.128/25. -

Qualquer outro grupo de usuários, por exemplo, “grupo de administradores”, pode acessar a Internet pública, mas nenhuma outra rede de destino definida nas outras regras.