Como visualizar detalhes de eventos da camada de infraestrutura (camada 3 ou 4) no Shield Advanced

Na seção inferior da página do console do evento, você pode ver detalhes sobre a detecção, a mitigação e os principais responsáveis de um evento na camada de infraestrutura. Essa seção pode incluir uma combinação de tráfego legítimo e potencialmente indesejado e pode representar tanto o tráfego passado para seu recurso protegido, quanto o tráfego bloqueado pelas mitigações do Shield.

Detecção e mitigação

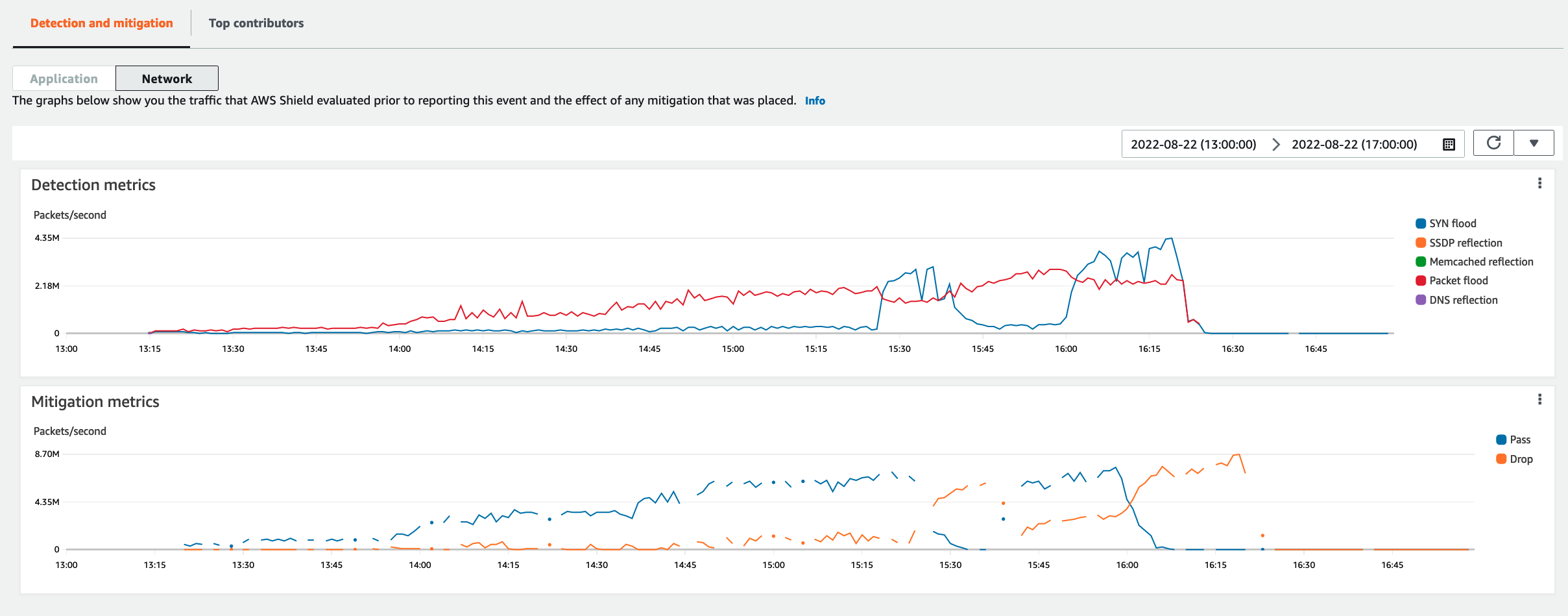

Para um evento na camada de infraestrutura (camada 3 ou 4), a guia Detecção e mitigação mostra as métricas de detecção baseadas em amostras de fluxos de rede, além das métricas de mitigação baseadas no tráfego observado pelos sistemas de mitigação. As métricas de mitigação são uma medida mais precisa do tráfego em seu recurso.

O Shield cria automaticamente uma mitigação para os tipos de recursos protegidos Elastic IP (EIP), Classic Load Balancer (CLB), Application Load Balancer (ALB) e acelerador padrão AWS Global Accelerator. As métricas de mitigação para endereços EIP e aceleradores padrão AWS Global Accelerator indicam o número de pacotes aprovados e descartados.

A captura de tela a seguir mostra um exemplo da guia Detecção e mitigação para um evento na camada de infraestrutura.

O tráfego de eventos diminui antes que o Shield faça uma mitigação não está representado nas métricas de mitigação. Isso pode resultar em uma diferença entre o tráfego mostrado nos gráficos de detecção, as métricas de aprovação e descarte mostradas nos gráficos de mitigação.

Principais responsáveis

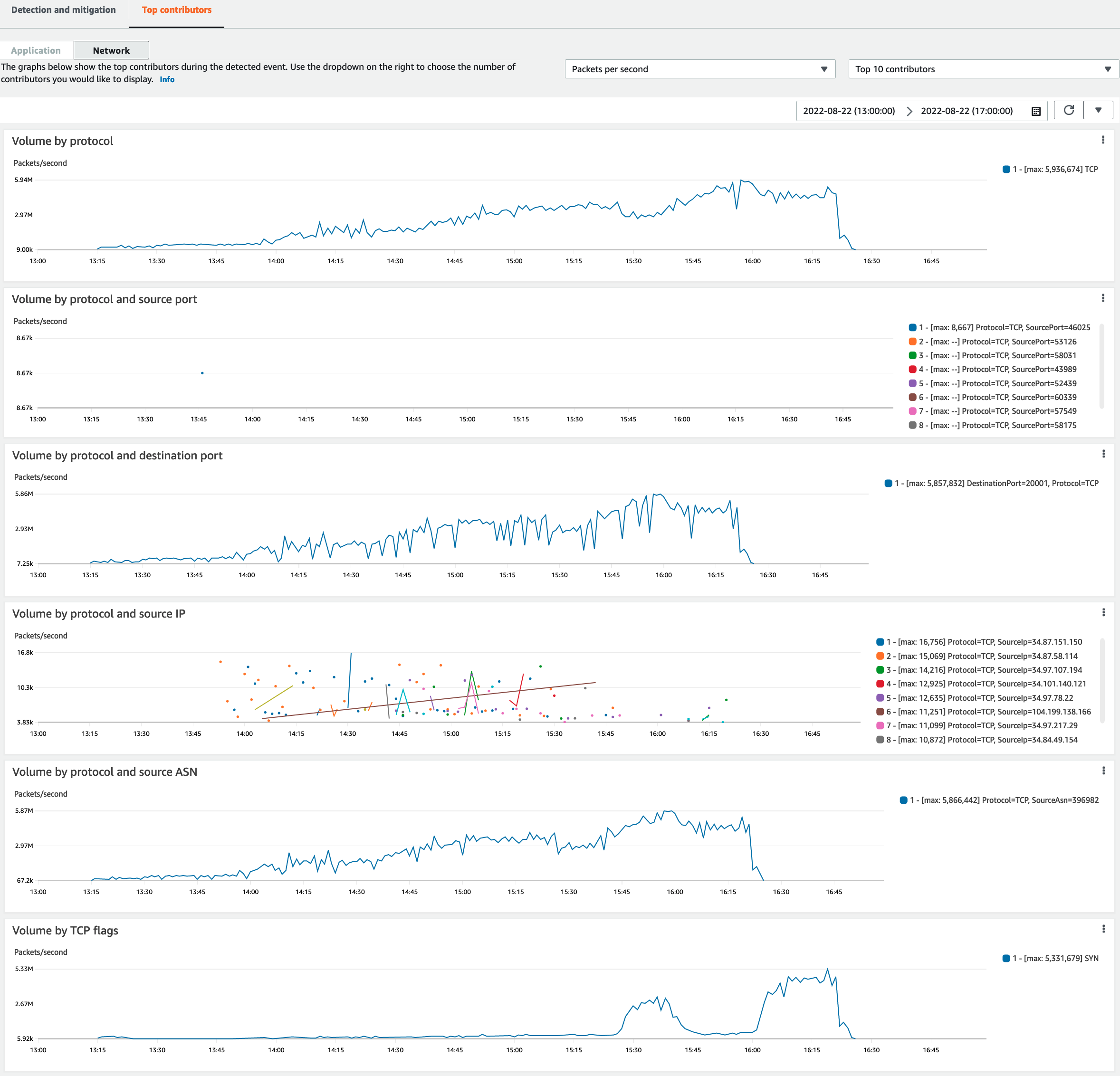

A guia Principais responsáveis para eventos da camada de infraestrutura lista métricas para até 100 principais responsáveis em várias dimensões de tráfego. Os detalhes incluem propriedades da camada de rede para qualquer dimensão em que pelo menos cinco fontes significativas de tráfego possam ser identificadas. Exemplos de fontes de tráfego são IP de origem e ASN de origem.

A captura de tela a seguir mostra um exemplo da guia Principais responsáveis para um evento na camada de infraestrutura.

As métricas do responsável são baseadas em amostras de fluxos de rede para tráfego legítimo e potencialmente indesejado. Eventos de maior volume e eventos em que as fontes de tráfego não são altamente distribuídas têm maior probabilidade de ter os principais responsáveis identificáveis. Um ataque significativamente distribuído pode ter qualquer número de fontes, dificultando a identificação dos principais responsáveis pelo ataque. Se o Shield não identificar nenhum responsável significativo para uma métrica ou categoria específica, ele exibirá os dados como indisponíveis.

Em um ataque de DDoS na camada de infraestrutura, as fontes de tráfego podem ser falsificadas ou refletidas. Uma fonte falsificada é intencionalmente forjada pelo atacante. Uma fonte refletida é a fonte real do tráfego detectado, mas não se trata de um participante voluntário do ataque. Por exemplo, um invasor pode gerar um grande e amplificado flood de tráfego para um alvo ao refletir o ataque a serviços na Internet que normalmente são legítimos. Nesse caso, as informações da fonte podem ser válidas, embora não sejam a fonte real do ataque. Esses fatores podem limitar a viabilidade das técnicas de mitigação que bloqueiam as fontes com base nos cabeçalhos dos pacotes.