Lançamos uma nova versão do Well-Architected Framework. Também adicionamos lentes novas e atualizadas ao Catálogo de Lentes. Saiba mais

Ativar o Trusted Advisor para uma workload no IAM

nota

Os proprietários da workload devem ativar o suporte do Discovery para sua conta antes de criar uma workload do Trusted Advisor. A escolha de ativar o suporte do Discovery cria a função necessária para o proprietário da workload. Use as etapas a seguir para todas as outras contas associadas.

Os proprietários de contas associadas para workloads que ativaram o Trusted Advisor devem criar uma função no IAM para ver as informações do Trusted Advisor no AWS Well-Architected Tool.

Para criar uma função no IAM para que o AWS WA Tool obtenha informações do Trusted Advisor

-

Faça login no AWS Management Console e abra o console do IAM em https://console.aws.amazon.com/iam/

. -

No painel de navegação do console do IAM, escolha Perfis e, em seguida, Criar perfil.

Em Tipo de entidade confiável, escolha Política de confiança personalizada.

-

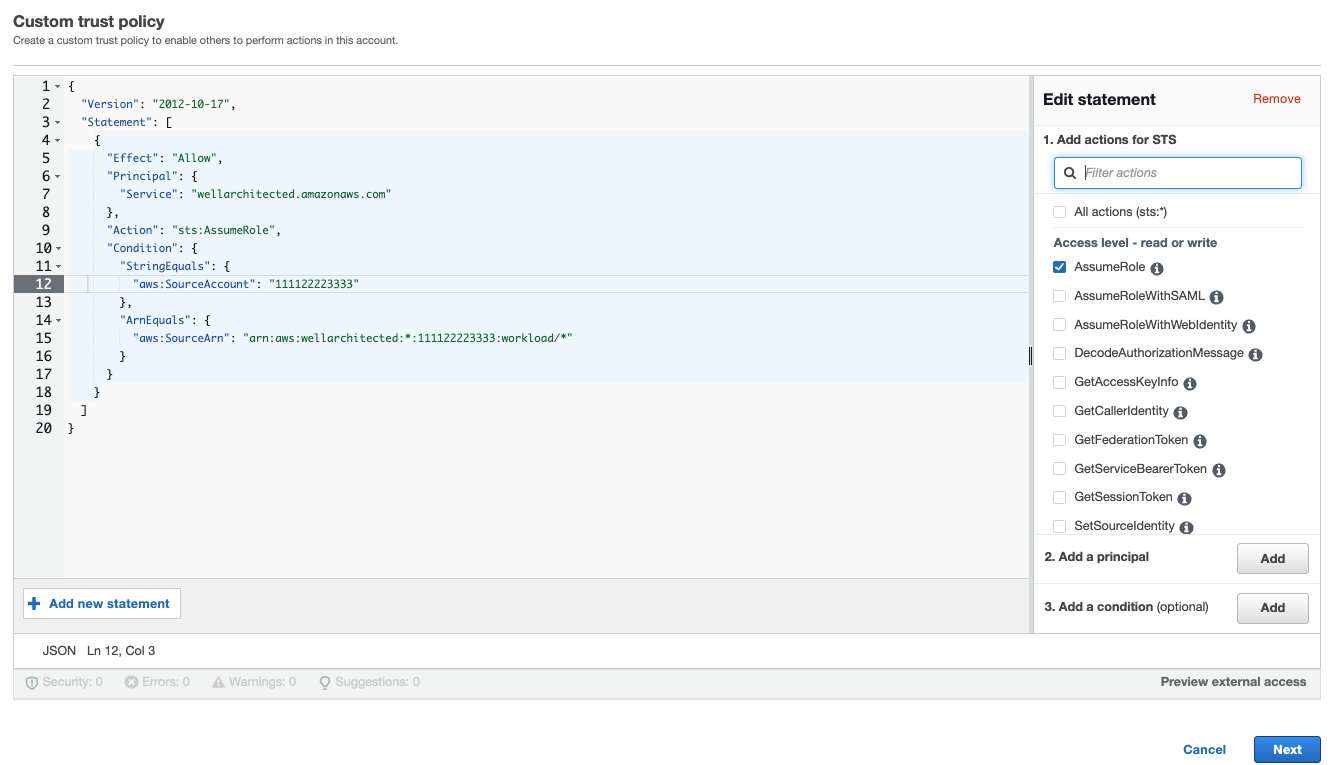

Copie e cole a seguinte Política de confiança personalizada no campo JSON no console do IAM, conforme mostrado na imagem a seguir. Substitua

WORKLOAD_OWNER_ACCOUNT_ID{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "wellarchitected.amazonaws.com" }, "Action": "sts:AssumeRole", "Condition": { "StringEquals": { "aws:SourceAccount": "WORKLOAD_OWNER_ACCOUNT_ID" }, "ArnEquals": { "aws:SourceArn": "arn:aws:wellarchitected:*:WORKLOAD_OWNER_ACCOUNT_ID:workload/*" } } } ] }

nota

O

aws:sourceArnno bloco de condições da política de confiança personalizada anterior é"arn:aws:wellarchitected:*:, que é uma condição genérica que declara que essa função pode ser usada pelo AWS WA Tool para todas as workloads do proprietário da workload. No entanto, o acesso pode ser restringido a um ARN de workload específico ou a um conjunto de ARNs de workload. Para especificar vários ARNs, consulte a política de confiança exemplificada a seguir.WORKLOAD_OWNER_ACCOUNT_ID:workload/*"{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "wellarchitected.amazonaws.com" }, "Action": "sts:AssumeRole", "Condition": { "StringEquals": { "aws:SourceAccount": "WORKLOAD_OWNER_ACCOUNT_ID" }, "ArnEquals": { "aws:SourceArn": [ "arn:aws:wellarchitected:REGION:WORKLOAD_OWNER_ACCOUNT_ID:workload/WORKLOAD_ID_1", "arn:aws:wellarchitected:REGION:WORKLOAD_OWNER_ACCOUNT_ID:workload/WORKLOAD_ID_2" ] } } } ] } Na página Adicionar permissões, em Políticas de permissões, escolha Criar política para dar acesso ao AWS WA Tool à leitura de dados do Trusted Advisor. Selecionar Criar política abre uma nova janela.

nota

Além disso, você tem a opção de pular a criação das permissões durante a criação da função e criar uma política embutida após criar a função. Escolha Exibir função na mensagem de criação bem-sucedida da função e selecione Criar política embutida no menu suspenso Adicionar permissões na guia Permissões.

Copie e cole o seguinte JSON na janela do editor de política de permissões. No

ResourceARN,YOUR_ACCOUNT_ID*) e escolha Próximo:Tags.Para obter detalhes sobre formatos de ARN, consulte Nome do recurso da Amazon (ARN) no Guia de referência da AWS.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "trustedadvisor:DescribeCheckRefreshStatuses", "trustedadvisor:DescribeCheckSummaries", "trustedadvisor:DescribeRiskResources", "trustedadvisor:DescribeAccount", "trustedadvisor:DescribeRisk", "trustedadvisor:DescribeAccountAccess", "trustedadvisor:DescribeRisks", "trustedadvisor:DescribeCheckItems" ], "Resource": [ "arn:aws:trustedadvisor:*:YOUR_ACCOUNT_ID:checks/*" ] } ] }-

Se o Trusted Advisor for ativado para uma workload e a Definição de Recurso for definida como AppRegistry ou Todos, todas as contas que possuem um recurso no aplicativo AppRegistry anexado à workload deverão adicionar a seguinte permissão à política de Permissões da função do Trusted Advisor.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "DiscoveryPermissions", "Effect": "Allow", "Action": [ "servicecatalog:ListAssociatedResources", "tag:GetResources", "servicecatalog:GetApplication", "resource-groups:ListGroupResources", "cloudformation:DescribeStacks", "cloudformation:ListStackResources" ], "Resource": "*" } ] } -

(Opcional) Adicione tags. Selecione Next: Review (Próximo: revisar).

-

Revise a política, dê um nome a ela e selecione Criar política.

-

Na página Adicionar permissões para a função, selecione o nome da política que você acabou de criar e selecione Próximo.

-

Insira o nome da função, que deve usar a seguinte sintaxe:

WellArchitectedRoleForTrustedAdvisor-e escolha Criar função. SubstituaWORKLOAD_OWNER_ACCOUNT_IDWORKLOAD_OWNER_ACCOUNT_IDVocê deverá receber uma mensagem de sucesso na parte superior da página, notificando-o de que a função foi criada.

-

Para visualizar a função e a política de permissões associada, no painel de navegação esquerdo, em Gerenciamento de acesso, selecione Funções e pesquise o nome

WellArchitectedRoleForTrustedAdvisor-. Selecione o nome da função para verificar se as relações de Permissões e Confiança estão corretas.WORKLOAD_OWNER_ACCOUNT_ID