As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

SYNataques de inundação

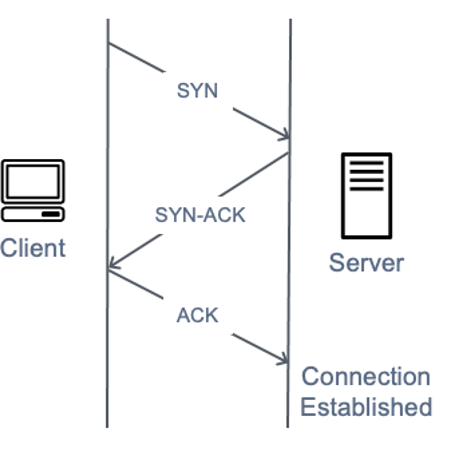

Quando um usuário se conecta a um serviço do Transmission Control Protocol (TCP), como um servidor web, o cliente envia um SYN pacote. O servidor retorna um pacote de confirmação de sincronização (SYN-ACK) e, finalmente, o cliente responde com um pacote de confirmação (ACK), que completa o handshake tridirecional esperado. A imagem a seguir ilustra esse aperto de mão típico.

Um diagrama que mostra um aperto de mão SYN tridirecional

Em um ataque de SYN inundação, um cliente mal-intencionado envia um grande número de SYN pacotes, mas nunca envia os ACK pacotes finais para concluir os apertos de mão. O servidor fica esperando por uma resposta às TCP conexões semiabertas e a ideia é que o alvo acabe sem capacidade para aceitar novas TCP conexões, o que impede que novos usuários se conectem ao servidor; no entanto, o impacto real é mais sutil. Todos os sistemas operacionais modernos implementam SYN cookies por padrão como um mecanismo para combater o esgotamento da tabela de estados devido a ataques de SYN inundação. Quando o comprimento da SYN fila atinge um limite predeterminado, o servidor responde com um SYN - ACK contendo um número de sequência inicial criado, sem criar uma entrada na fila. SYN Se o servidor receber um ACK contendo um número de confirmação incrementado corretamente, ele poderá adicionar a entrada à tabela de estados e continuar normalmente. O impacto real das SYN inundações nos dispositivos de destino tende a ser a capacidade e a CPU exaustão da rede, no entanto, dispositivos intermediários com estado, como firewalls (ou rastreamento de conexões de grupos de EC2 segurança), podem sofrer esgotamento da tabela de TCP estados e eliminar novas conexões.