As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Segurança

Esta seção explica como proteger dados usando criptografia ao usar os WorkSpaces serviços da Amazon. Ele descreve a criptografia em trânsito e em repouso e o uso de grupos de segurança para proteger o acesso da rede ao WorkSpaces. Esta seção também fornece informações sobre como controlar o acesso do dispositivo final WorkSpaces usando dispositivos confiáveis e grupos de controle de acesso IP.

Informações adicionais sobre autenticação (incluindo suporte a MFA) no AWS Directory Service podem ser encontradas nesta seção.

Criptografia em trânsito

A Amazon WorkSpaces usa criptografia para proteger a confidencialidade em diferentes estágios da comunicação (em trânsito) e também para proteger dados em repouso (criptografados WorkSpaces). Os processos em cada estágio da criptografia usada pela Amazon WorkSpaces em trânsito são descritos nas seções a seguir.

Para obter informações sobre a criptografia em repouso, consulte a WorkSpaces seção Criptografada deste documento.

Registro e atualizações

O aplicativo cliente de desktop se comunica com a Amazon para atualizações e registro usando HTTPS.

Estágio de autenticação

O cliente de desktop inicia a autenticação enviando credenciais para o gateway de autenticação. A comunicação entre o cliente de desktop e o gateway de autenticação usa HTTPS. Ao final desse estágio, se a autenticação for bem-sucedida, o gateway de autenticação retornará um token OAuth 2.0 para o cliente de desktop, por meio da mesma conexão HTTPS.

nota

O aplicativo cliente de desktop suporta o uso de um servidor proxy para tráfego da porta 443 (HTTPS), para atualizações, registro e autenticação.

Depois de receber as credenciais do cliente, o gateway de autenticação envia uma solicitação de autenticação para o AWS Directory Service. A comunicação do gateway de autenticação com o AWS Directory Service ocorre por HTTPS, portanto, nenhuma credencial de usuário é transmitida em texto simples.

Autenticação — Conector do Active Directory (ADC)

O AD Connector usa o Kerberos

O AWS Directory Service também oferece suporte a LDAP com TLS. Nenhuma credencial de usuário é transmitida em texto simples a qualquer momento. Para aumentar a segurança, é possível conectar uma WorkSpaces VPC à rede local (onde o AD reside) usando uma conexão VPN. Ao usar uma conexão VPN de AWS hardware, os clientes podem configurar a criptografia em trânsito usando IPSEC (Internet Key Exchange (IKE) e IPSEC SAs) padrão com chaves de criptografia simétricas AES-128 ou AES-256, SHA-1 ou SHA-256 para hash de integridade e grupos DH (2,14-18, 22, 23 e 24 para a fase 1; 1,2,5, 14-18, 22, 23 e 24 para a fase 2) usando o encaminhamento perfeito rectidão (PFS).

Fase de corretora

Depois de receber o token OAuth 2.0 (do gateway de autenticação, se a autenticação for bem-sucedida), o cliente de desktop consulta os WorkSpaces serviços da Amazon (Broker Connection Manager) usando HTTPS. O cliente de desktop se autentica enviando o token OAuth 2.0 e, como resultado, o cliente recebe as informações do endpoint do gateway de streaming. WorkSpaces

Estágio de streaming

O cliente de desktop solicita a abertura de uma sessão PCoIP com o gateway de streaming (usando o token OAuth 2.0). Essa sessão é criptografada com AES-256 e usa a porta PCoIP para controle de comunicação (4172/TCP).

Usando o token OAuth2.0, o gateway de streaming solicita as WorkSpaces informações específicas do usuário do WorkSpaces serviço Amazon, via HTTPS.

O gateway de streaming também recebe o TGT do cliente (que é criptografado usando a senha do usuário do cliente) e, usando a passagem Kerberos TGT, o gateway inicia um login do Windows no WorkSpace, usando o Kerberos TGT recuperado pelo usuário.

WorkSpace Em seguida, inicia uma solicitação de autenticação para o AWS Directory Service configurado, usando a autenticação Kerberos padrão.

Depois que o login WorkSpace for feito com sucesso, o streaming do PCoIP será iniciado. A conexão é iniciada pelo cliente na porta TCP 4172 com o tráfego de retorno na porta UDP 4172. Além disso, a conexão inicial entre o gateway de streaming e um WorkSpaces desktop pela interface de gerenciamento é via UDP 55002. (Consulte a documentação para obter os requisitos de endereço IP e porta da Amazon WorkSpaces. A porta UDP de saída inicial é 55002.) A conexão de streaming, usando as portas 4172 (TCP e UDP), é criptografada usando cifras AES de 128 e 256 bits, mas o padrão é de 128 bits. Os clientes podem alterar isso ativamente para 256 bits, usando as configurações de política de grupo do AD específicas do PCoIP para Windows ou com o arquivo WorkSpaces pcoip-agent.conf para Amazon Linux. WorkSpaces Para obter mais informações sobre a administração da Política de Grupo para a Amazon WorkSpaces, consulte a documentação.

Interfaces de rede

Cada Amazon WorkSpace tem duas interfaces de rede, chamadas de interface de rede primária e interface de rede de gerenciamento.

A interface de rede primária fornece conectividade aos recursos dentro da VPC do cliente, como acesso ao AWS Directory Service, à Internet e à rede corporativa do cliente. É possível anexar grupos de segurança a essa interface de rede primária. Conceitualmente, os grupos de segurança são diferenciados anexados a essa ENI com base no escopo da implantação: grupo de segurança e grupos de WorkSpaces segurança ENI.

Interface de rede de gerenciamento

A interface da rede de gerenciamento não pode ser controlada por meio de grupos de segurança; no entanto, os clientes podem usar um firewall baseado em host WorkSpaces para bloquear portas ou controlar o acesso. Não recomendamos aplicar restrições na interface da rede de gerenciamento. Se um cliente decidir adicionar regras de firewall baseadas em host para gerenciar essa interface, algumas portas devem estar abertas para que o WorkSpaces serviço da Amazon possa gerenciar a integridade e a acessibilidade do WorkSpace. Para obter mais informações, consulte Interfaces de rede no Guia de administração do Amazon Workspaces.

WorkSpaces grupos de segurança

Um grupo de segurança padrão é criado por AWS Directory Service e é automaticamente anexado a todos os WorkSpaces que pertencem a esse diretório específico.

A Amazon WorkSpaces, como muitos outros AWS serviços, faz uso de grupos de segurança. WorkSpaces A Amazon cria dois grupos de AWS segurança quando você registra um diretório no WorkSpaces serviço. Um para controladores de diretório DirectoryID_Controllers e outro para o diretório DirectoryID_WORKSPACESMEMBERS. WorkSpaces Não exclua nenhum desses grupos de segurança, ou você WorkSpaces ficará prejudicado. Por padrão, o grupo de segurança WorkSpaces Membros tem a saída aberta para 0.0.0.0/0. Você pode adicionar um grupo WorkSpaces de segurança padrão a um diretório. Depois de associar um novo grupo de segurança a um WorkSpaces diretório, os novos WorkSpaces que você iniciar ou os existentes WorkSpaces que você reconstruir terão o novo grupo de segurança. Você também pode adicionar esse novo grupo de segurança padrão aos existentes WorkSpaces sem reconstruí-los. Ao associar vários grupos de segurança a um WorkSpaces diretório, WorkSpaces agregue as regras de cada grupo de segurança em um único conjunto de regras. Recomendamos que você condense as regras do grupo de segurança o máximo possível. Para obter mais informações sobre grupos de segurança, consulte Grupos de segurança para sua VPC no Guia do usuário da Amazon VPC.

Para obter mais informações sobre como adicionar um grupo de segurança a um WorkSpaces diretório existente ou a um diretório existente WorkSpace, consulte o Guia do WorkSpaces administrador.

Alguns clientes querem restringir portas e destinos pelos quais o WorkSpaces tráfego pode sair. Para restringir o tráfego de saída do WorkSpaces, você deve garantir que as portas específicas sejam deixadas necessárias para a comunicação do serviço; caso contrário, seus usuários não conseguirão fazer login nelas. WorkSpaces

WorkSpaces utilize a Elastic Network Interface (ENI) na VPC do cliente para comunicação com os controladores WorkSpace de domínio durante o login. Para permitir que seus usuários façam login WorkSpaces com êxito, você deve permitir que as seguintes portas acessem seus controladores de domínio ou os intervalos CIDR que incluem seus controladores de domínio no grupo de segurança _workspacesMembers.

-

TCP/UDP 53 - DNS

-

TCP/UDP 88 - autenticação de Kerberos

-

TCP/UDP 389 — LDAP

-

TCP/UDP 445 - SMB

-

TCP 3268-3269 - catálogo global

-

TCP/UDP 464 - Alteração de senha do Kerberos

-

TCP 139 - Netlogon

-

UDP 137-138 - Netlogon

-

UDP 123 - NTP

-

Portas efêmeras TCP/UDP 49152-65535 para RPC

Se WorkSpaces precisar acessar outros aplicativos, a Internet ou outros locais, você precisará permitir essas portas e destinos na notação CIDR dentro do grupo de segurança _workspacesMembers. Se você não adicionar essas portas e destinos, eles não WorkSpaces alcançarão nada além das portas listadas acima. Uma consideração final: por padrão, um novo grupo de segurança não tem regras de entrada. Portanto, nenhum tráfego de entrada originário de outro host para a instância será permitido até que você adicione regras de entrada ao security group. As etapas acima são necessárias somente se você quiser restringir a saída do WorkSpaces ou restringir as regras de entrada somente aos recursos ou intervalos de CIDR que devem ter acesso a elas.

nota

Um grupo de segurança recém-associado será anexado somente ao grupo WorkSpaces criado ou reconstruído após a modificação.

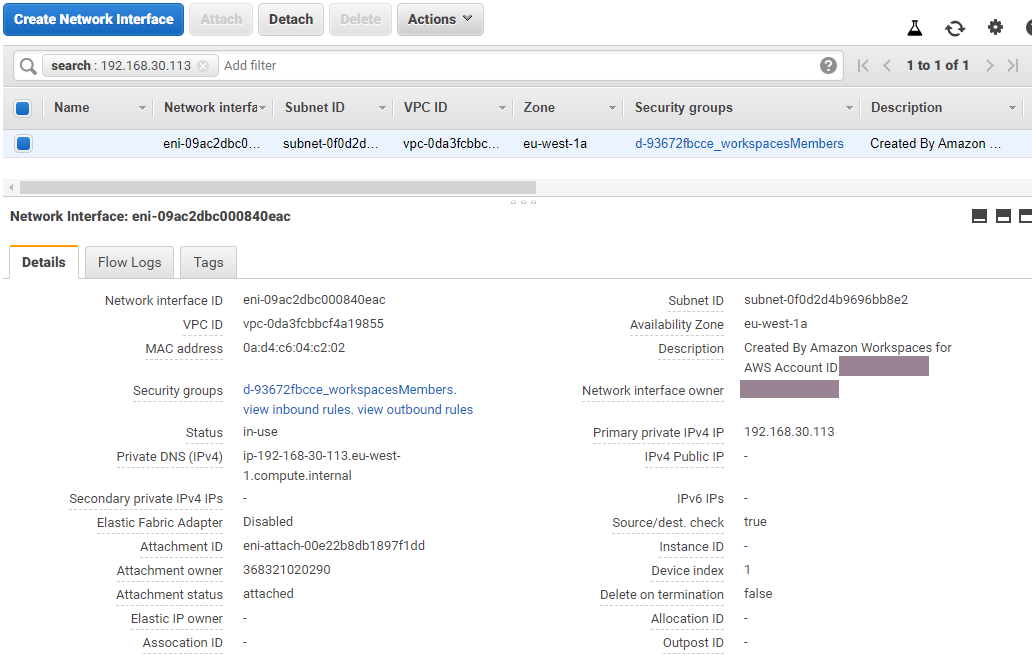

Grupos de segurança ENI

Como a interface de rede primária é uma ENI comum, ela pode ser gerenciada usando as diferentes ferramentas AWS de gerenciamento. Para obter mais informações, consulte Elastic Network Interfaces. Navegue até o endereço WorkSpace IP (na WorkSpaces página no WorkSpaces console da Amazon) e use esse endereço IP como filtro para encontrar a ENI correspondente (na seção Interfaces de rede do console do Amazon EC2).

Uma vez localizada, a ENI pode ser gerenciada diretamente por grupos de segurança. Ao atribuir manualmente grupos de segurança à interface de rede primária, considere os requisitos de porta da Amazon WorkSpaces. Para obter mais informações, consulte Interfaces de rede no Guia de administração do Amazon Workspaces.

Figura 21: WorkSpaces cliente com MFA habilitado

Network Access Control Lists (ACLs)

Devido à complexidade adicional no gerenciamento de outro firewall, as ACLs de rede são comumente usadas em implantações muito complexas e geralmente não são usadas como uma prática recomendada. Como as ACLs de rede são anexadas às sub-redes na VPC, isso concentra sua função na camada 3 (rede) do modelo OSI. Como a Amazon WorkSpaces foi projetada com base nos Serviços de Diretório, duas sub-redes devem ser definidas. As ACLs de rede são gerenciadas separadamente dos Serviços de Diretório, e é bem provável que uma ACL de Rede possa ser atribuída a somente uma das sub-redes atribuídas WorkSpaces.

Quando um firewall sem estado é necessário, as ACLs de rede são a melhor prática de segurança. Certifique-se de que todas as alterações feitas nas ACLs de rede além das configurações padrão sejam validadas por sub-rede como uma prática recomendada. Se as ACLs de rede não estiverem funcionando conforme o esperado, considere usar os registros de fluxo da VPC para analisar o tráfego.

AWS Firewall de rede

AWS O Firewall de Rede

As implantações do AWS Network Firewall são projetadas de acordo com o design EUC existente. Projetos de VPC únicos podem obter uma arquitetura simplificada com sub-redes para endpoints de firewall e considerações separadas de roteamento de saída da Internet, enquanto projetos de várias VPC se beneficiam muito de uma VPC de inspeção consolidada com firewall e terminais Transit Gateways.

Cenários de design

Cenário 1: bloqueio básico de instâncias

O Grupo WorkSpaces de Segurança padrão não permite a entrada de tráfego, pois os Grupos de Segurança são negados por padrão e são monitorados. Isso significa que não há configurações adicionais que precisem ser configuradas para proteger ainda mais as próprias WorkSpaces instâncias. Considere as regras de saída que permitem todo o tráfego e se isso se adequa ao caso de uso. Por exemplo, talvez seja melhor negar todo o tráfego de saída da porta 443 para qualquer endereço e intervalos de IP específicos adequados aos casos de uso de portas, como 389 para LDAP, 636 para LDAPS, 445 para SMB, entre outros; embora observe que a complexidade do ambiente pode exigir várias regras e, portanto, ser melhor atendida por meio de ACLs de rede ou de um dispositivo de firewall.

Cenário 2: exceções de entrada

Embora não seja um requisito constante, pode haver momentos em que o tráfego de rede seja iniciado na entrada. WorkSpaces Por exemplo, a triagem de instâncias em que o WorkSpaces cliente não consegue se conectar exige conectividade remota alternativa. Nesses casos, é melhor habilitar temporariamente o TCP 3389 de entrada para o Grupo de Segurança da ENI do cliente do WorkSpace cliente.

Outro cenário são scripts organizacionais que executam comandos para funções de inventário ou automação, iniciados por uma instância centralizada. Proteger o tráfego nessa porta a partir dessas instâncias centralizadas específicas na entrada pode ser configurado permanentemente, no entanto, é uma prática recomendada fazer isso no Grupo de Segurança adicional anexado à configuração do Diretório, pois ele pode ser aplicado a várias implantações na conta. AWS

Por fim, há algum tráfego de rede que não é baseado em estado e exigirá que portas efêmeras sejam especificadas nas exceções de entrada. Se as consultas e os scripts falharem, é uma prática recomendada permitir portas efêmeras, pelo menos temporariamente, enquanto determina a causa raiz da falha de conectividade.

Cenário 3: inspeção única de VPC

Implantações simplificadas de WorkSpaces (como uma única VPC sem planos de escalabilidade) não exigem uma VPC separada para inspeção e, portanto, a conexão com outras VPCs pode ser simplificada com o emparelhamento de VPC. No entanto, sub-redes separadas para endpoints de firewall devem ser criadas com roteamento configurado para esses endpoints, bem como roteamento de saída do Internet Gateway (IGW), que de outra forma não precisaria ser configurado. As implantações existentes podem não ter o espaço IP disponível se todas as sub-redes utilizarem todo o bloco CIDR da VPC. Nesses casos, o Cenário 4 pode ser melhor, pois a implantação já foi escalada além do design inicial.

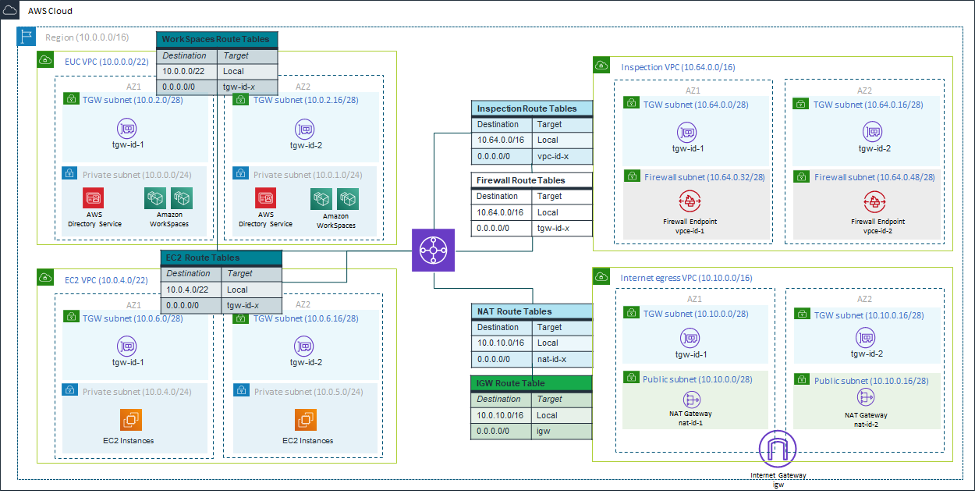

Cenário 4: Inspeção centralizada

Frequentemente preferido em várias implantações de EUC em uma AWS região, simplificando a administração das regras com e sem estado do Firewall de AWS Rede. Os pares de VPC existentes serão substituídos por Transit Gateways, pois esse design exige o uso de anexos do Transit Gateway, bem como do roteamento de inspeção que só pode ser configurado por meio desses anexos. Também é exercido um maior grau de controle sobre essa configuração e permite uma segurança além da WorkSpaces experiência padrão.

Figura 22: Exemplo de arquitetura usando anexos do Transit Gateway

Encriptado WorkSpaces

Cada Amazon WorkSpace é provisionada com um volume raiz (C: drive para Windows WorkSpaces, root para Amazon Linux WorkSpaces) e um volume de usuário (D: drive para Windows WorkSpaces, /home para Amazon Linux). WorkSpaces O WorkSpaces recurso criptografado permite que um ou ambos os volumes sejam criptografados.

O que é criptografado?

Os dados armazenados em repouso, a entrada/saída de disco (E/S) do volume e os instantâneos criados a partir de volumes criptografados são todos criptografados.

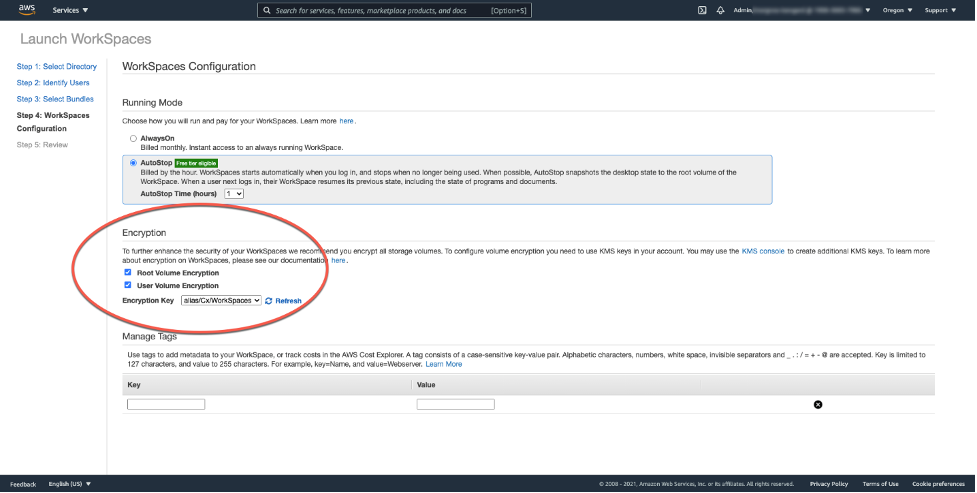

Quando a criptografia ocorre?

A criptografia para a WorkSpace deve ser especificada ao iniciar (criar) WorkSpace o. WorkSpaces os volumes só podem ser criptografados no momento da inicialização: após o lançamento, o status da criptografia do volume não pode ser alterado. A figura a seguir mostra a página do WorkSpaces console da Amazon para escolher a criptografia durante o lançamento de uma nova WorkSpace.

Figura 23: Criptografando volumes WorkSpace raiz

Como um novo é WorkSpace criptografado?

Um cliente pode escolher a WorkSpaces opção Criptografada no WorkSpaces console da Amazon ou usando a WorkSpaces API da Amazon quando um cliente lança uma nova WorkSpace. AWS CLI

Para criptografar os volumes, a Amazon WorkSpaces usa uma CMK de AWS Key Management Service ()AWS KMS. Uma AWS KMS CMK padrão é criada na primeira vez que a WorkSpace é iniciada em uma região. (As CMKs têm um escopo regional.)

Um cliente também pode criar uma CMK gerenciada pelo cliente para usar com criptografia. WorkSpaces A CMK é usada para criptografar as chaves de dados usadas pelo WorkSpaces serviço da Amazon para criptografar cada um dos volumes. WorkSpace (Em um sentido estrito, é o Amazon EBS

nota

A criação de imagens personalizadas a partir de uma imagem criptografada não WorkSpace é suportada. Além disso, WorkSpaces o lançamento com a criptografia de volume raiz ativada pode levar até uma hora para ser provisionado.

Para obter uma descrição detalhada do processo de WorkSpaces criptografia, consulte Como a Amazon WorkSpaces usa AWS KMS. Considere como o uso da CMK será monitorado para garantir que uma solicitação de criptografia WorkSpace seja atendida corretamente. Para obter informações adicionais sobre AWS KMS chaves e chaves de dados, consulte a AWS KMS

página

Opções de controle de acesso e dispositivos confiáveis

WorkSpaces A Amazon oferece aos clientes opções para gerenciar quais dispositivos clientes podem acessar WorkSpaces. Os clientes podem limitar o WorkSpaces acesso somente a dispositivos confiáveis. O acesso a WorkSpaces pode ser permitido a partir de PCs macOS e Microsoft Windows usando certificados digitais. Ele também pode permitir ou bloquear o acesso para iOS, Android, Chrome OS, Linux e clientes zero, bem como para o cliente WorkSpaces Web Access. Com esses recursos, ele pode melhorar ainda mais a postura de segurança.

As opções de controle de acesso estão habilitadas para novas implantações para que os usuários acessem seus clientes a WorkSpaces partir de clientes no Windows, macOS, iOS, Android, ChromeOS e Zero Clients. O acesso usando o Web Access ou um WorkSpaces cliente Linux não está habilitado por padrão para uma nova WorkSpaces implantação e precisará ser habilitado.

Se houver limites no acesso aos dados corporativos a partir de dispositivos confiáveis (também conhecidos como dispositivos gerenciados), o WorkSpaces acesso poderá ser restrito a dispositivos confiáveis com certificados válidos. Quando esse recurso está ativado, a Amazon WorkSpaces usa autenticação baseada em certificado para determinar se um dispositivo é confiável. Se o aplicativo WorkSpaces cliente não puder verificar se um dispositivo é confiável, ele bloqueia as tentativas de login ou reconexão a partir do dispositivo.

O suporte confiável a dispositivos está disponível para os seguintes clientes:

-

Aplicativo Amazon WorkSpaces Android Client no Google Play

que roda em dispositivos Chrome OS compatíveis com Android e Android -

Aplicativo Amazon WorkSpaces macOS Client executado em dispositivos macOS

-

Aplicativo Amazon WorkSpaces Windows Client executado em dispositivos Windows

Para obter mais informações sobre como controlar quais dispositivos podem acessar WorkSpaces, consulte Restringir WorkSpaces acesso a dispositivos confiáveis.

nota

Os certificados para dispositivos confiáveis se aplicam somente aos WorkSpaces clientes Amazon Windows, macOS e Android. Esse recurso não se aplica ao cliente Amazon WorkSpaces Web Access ou a quaisquer clientes terceirizados, incluindo, mas não se limitando ao software Teradici PCoIP e clientes móveis, clientes zero Teradici PCoIP, clientes RDP e aplicativos de desktop remoto.

Grupos de controle de acesso IP

Usando grupos de controle baseados em endereços IP, os clientes podem definir e gerenciar grupos de endereços IP confiáveis e permitir que os usuários os acessem WorkSpaces somente quando estiverem conectados a uma rede confiável. Esse recurso ajuda os clientes a obter maior controle sobre sua postura de segurança.

Grupos de controle de acesso IP podem ser adicionados no nível do WorkSpaces diretório. Há duas maneiras de começar a usar grupos de controle de acesso IP.

-

Página de controles de acesso IP — No console WorkSpaces de gerenciamento, grupos de controle de acesso IP podem ser criados na página Controles de acesso IP. As regras podem ser adicionadas a esses grupos inserindo os endereços IP ou intervalos de IP a partir dos quais WorkSpaces podem ser acessados. Esses grupos podem então ser adicionados aos diretórios na página Detalhes da atualização.

-

APIs do espaço de trabalho — as WorkSpaces APIs podem ser usadas para criar, excluir e visualizar grupos; criar ou excluir regras de acesso; ou para adicionar e remover grupos de diretórios.

Para obter uma descrição detalhada do uso de grupos de controle de acesso IP com o processo de WorkSpaces criptografia da Amazon, consulte IP Access Control Groups for Your WorkSpaces.

Monitoramento ou registro usando a Amazon CloudWatch

O monitoramento de redes, servidores e registros é parte integrante de qualquer infraestrutura. Os clientes que implantam a Amazon WorkSpaces precisam monitorar suas implantações, especificamente a saúde geral e o status de conexão do indivíduo WorkSpaces.

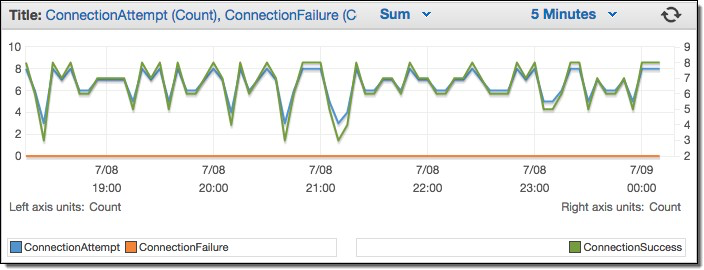

CloudWatch Métricas da Amazon para WorkSpaces

CloudWatch O metrics WorkSpaces for foi projetado para fornecer aos administradores uma visão adicional sobre a saúde geral e o status da conexão do indivíduo WorkSpaces. As métricas estão disponíveis por WorkSpace ou agregadas para todos WorkSpaces em uma organização em um determinado diretório.

Essas métricas, como todas as CloudWatch métricas, podem ser visualizadas na AWS Management Console (mostrada na figura a seguir), acessadas por meio das CloudWatch APIs e monitoradas por CloudWatch alarmes e ferramentas de terceiros.

Figura 24: CloudWatch métricas: ConnectionAttempt / ConnectionFailure

Por padrão, as seguintes métricas estão habilitadas e estão disponíveis sem custo adicional:

-

Disponível — aqueles WorkSpaces que respondem a uma verificação de status são contados nessa métrica.

-

Insalubres — WorkSpaces aqueles que não respondem à mesma verificação de status são contabilizados nessa métrica.

-

ConnectionAttempt— O número de tentativas de conexão feitas com um WorkSpace.

-

ConnectionSuccess— O número de tentativas de conexão bem-sucedidas.

-

ConnectionFailure— O número de tentativas de conexão malsucedidas.

-

SessionLaunchTime— A quantidade de tempo necessária para iniciar uma sessão, conforme medido pelo WorkSpaces cliente.

-

InSessionLatency— O tempo de ida e volta entre o WorkSpaces cliente e WorkSpaces, conforme medido e relatado pelo cliente.

-

SessionDisconnect— O número de sessões iniciadas pelo usuário e fechadas automaticamente.

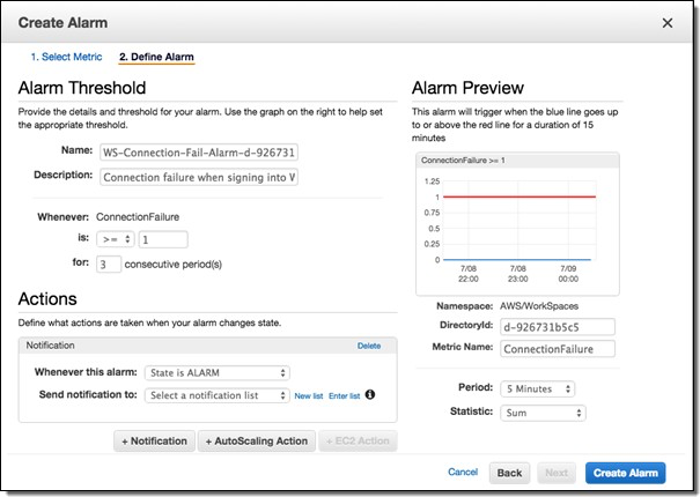

Além disso, os alarmes podem ser criados, conforme mostrado na figura a seguir.

Figura 25: Criar CloudWatch alarme para erros de WorkSpaces conexão

CloudWatch Eventos da Amazon para WorkSpaces

Os eventos da Amazon CloudWatch Events podem ser usados para visualizar, pesquisar, baixar, arquivar, analisar e responder a logins bem-sucedidos no. WorkSpaces O serviço pode monitorar endereços IP da WAN do cliente, sistema operacional, WorkSpaces ID e informações de ID de diretório para os logins dos usuários. WorkSpaces Por exemplo, ele pode usar eventos para as seguintes finalidades:

-

Armazene ou arquive eventos de WorkSpaces login como registros para futura referência, analise os registros para procurar padrões e tome medidas com base nesses padrões.

-

Use o endereço IP da WAN para determinar de onde os usuários estão conectados e, em seguida, use políticas para permitir que os usuários acessem somente arquivos ou dados WorkSpaces que atendam aos critérios de acesso encontrados no Tipo de WorkSpaces acesso de CloudWatch evento.

-

Usar controles de política para bloquear o acesso a arquivos e aplicativos de endereços IP não autorizados.

Para obter mais informações sobre como usar o CloudWatch Events, consulte o Amazon CloudWatch Events User Guide. Para saber mais sobre CloudWatch eventos para WorkSpaces, consulte Monitore seu WorkSpaces uso do Cloudwatch Events.

YubiKey suporte para Amazon WorkSpaces

Para adicionar uma camada de segurança adicional, os clientes geralmente optam por proteger ferramentas e sites com autenticação multifatorial. Alguns clientes optam por fazer isso com um Yubico YubiKey. A Amazon WorkSpaces oferece suporte a senhas de uso único (OTP) e ao protocolo de autenticação FIDO U2F com. YubiKeys

WorkSpaces Atualmente, a Amazon oferece suporte ao modo OTP, e não há nenhuma etapa adicional exigida de um administrador ou usuário final para utilizar um YubiKey com OTP. O usuário pode conectá-los YubiKey ao computador, garantir que o teclado esteja focado no WorkSpace (especificamente no campo em que o OTP precisa ser inserido) e tocar no contato dourado noYubiKey. O YubiKey inserirá automaticamente o OTP no campo selecionado.

Para utilizar o modo FIDO U2F com YubiKey e WorkSpaces, etapas adicionais são necessárias. Certifique-se de que seus usuários recebam um desses YubiKey modelos compatíveis para utilizar o redirecionamento U2F com: WorkSpaces

-

YubiKey 4

-

YubiKey 5 NFC

-

YubiKey 5 Nano

-

YubiKey 5C

-

YubiKey 5C Nano

-

YubiKey 5 NFC

Para habilitar o redirecionamento USB para YubiKey U2F

Por padrão, o redirecionamento USB está desativado para PCoIP WorkSpaces; para utilizar o modo U2F com YubiKeys, você deve ativá-lo.

-

Verifique se você instalou o modelo administrativo de Política de WorkSpaces Grupo mais recente para PCoIP (32 bits) ou o modelo administrativo de Política de WorkSpaces Grupo para PCoIP (64 bits).

-

Em uma administração de diretório WorkSpace ou em uma instância do Amazon EC2 associada ao seu WorkSpaces diretório, abra a ferramenta Group Policy Management (gpmc.msc) e navegue até Variáveis de sessão PCoIP.

-

Para permitir que o usuário substitua sua configuração, escolha Padrões substituíveis do administrador. Caso contrário, escolha Padrões do administrador não substituíveis.

-

Abra a configuração Habilitar/desabilitar USB na sessão PCoIP.

-

Selecione Habilitado e, em seguida, Salvar.

-

Abra a configuração Configurar regras de dispositivos USB permitidos e não permitidos no PCoIP.

-

Selecione Habilitado e, em Inserir a tabela de autorização USB (máximo de dez regras), configure as regras da lista de permissões de dispositivos USB.

-

Regra de autorização: 110500407. Esse valor é uma combinação do ID de um fornecedor (VID) e do ID de um produto (PID). O formato para uma combinação VID/PID é

1xxxxyyyy, ondexxxxestá o VID no formato hexadecimal eyyyyo PID no formato hexadecimal. Nesse exemplo, 1050 é o VID e 0407 é o PID. Para obter mais valores YubiKey USB, consulte Valores de ID YubiKey USB.

-

-

Em Inserir a tabela de autorização USB (máximo de dez regras), configure as regras da lista de bloqueio de dispositivos USB.

-

Para Regra de não autorização, defina uma string vazia. Isso significa que somente dispositivos USB na lista de autorização são permitidos.

nota

Você pode definir no máximo dez regras de autorização de USB e no máximo dez regras de não autorização de USB. Use o caractere de barra vertical (|) para separar várias regras. Para obter informações detalhadas sobre as regras de autorização/desautorização, consulte Teradici

PCoIP Standard Agent for Windows

-

-

Escolha OK.

-

A alteração da configuração da Política de Grupo entra em vigor após a próxima atualização da Política de Grupo WorkSpace e após a reinicialização da WorkSpace sessão. Para aplicar as alterações de política de grupo, execute um destes procedimentos:

-

Reinicie o WorkSpace (no WorkSpaces console da Amazon, selecione o e, em seguida WorkSpace, escolha Ações, Reinicialização WorkSpaces).

-

Em um prompt de comando administrativo, digite gpupdate /force.

-

-

Depois que a configuração entrar em vigor, todos os dispositivos USB compatíveis poderão ser redirecionados, a WorkSpaces menos que as restrições sejam configuradas por meio da configuração de regras do dispositivo USB.

Depois de habilitar o redirecionamento USB para YubiKey U2F, você pode utilizá-lo YubiKey com o modo Fido U2F.