Gerenciamento de chaves

O Amazon EFS é integrado ao AWS KMS, que gerencia as chaves de criptografia para sistemas de arquivos criptografados. O AWS KMS também oferece suporte à criptografia por outros serviços da AWS, como Amazon Simple Storage Service (Amazon S3), Amazon Elastic Block Store (Amazon EBS), Amazon Relational Database Service (Amazon RDS), Amazon Aurora, Amazon Redshift, Amazon WorkMail, WorkSpaces, etc. Para criptografar o conteúdo do sistema de arquivos, o Amazon EFS usa o algoritmo Advanced Encryption Standard com o modo XTS e uma chave de 256 bits (XTS-AES-256).

Há três perguntas importantes a serem respondidas ao considerar como proteger dados em repouso adotando qualquer política de criptografia. Essas perguntas são igualmente válidas para dados armazenados em serviços gerenciados e não gerenciados, como o Amazon EBS.

Onde as chaves são armazenadas?

O AWS KMS armazena suas chaves mestras em um armazenamento altamente durável em um formato criptografado para ajudar a garantir que elas possam ser recuperadas quando necessário.

Onde as chaves são usadas?

Usar um sistema de arquivos criptografado do Amazon EFS é transparente para os clientes que montam o sistema de arquivos. Todas as operações criptográficas ocorrem dentro do serviço EFS, pois os dados são criptografados antes de serem gravados no disco e descriptografados depois que um cliente emite uma solicitação de leitura.

Quem pode usar as chaves?

As políticas de chaves do AWS KMS controlam o acesso às chaves de criptografia.

Recomendamos combiná-los com políticas do IAM para fornecer outra camada de controle. Cada chave tem uma política de chaves. Se a chave for CMK e gerenciada pela AWS, a AWS gerenciará a política de chaves. Se a chave for CMK e gerenciada pelo cliente, você gerenciará a política de chaves. Essas políticas de chaves são a principal maneira de controlar o acesso às CMKs. Elas definem as permissões que regem o uso e o gerenciamento de chaves.

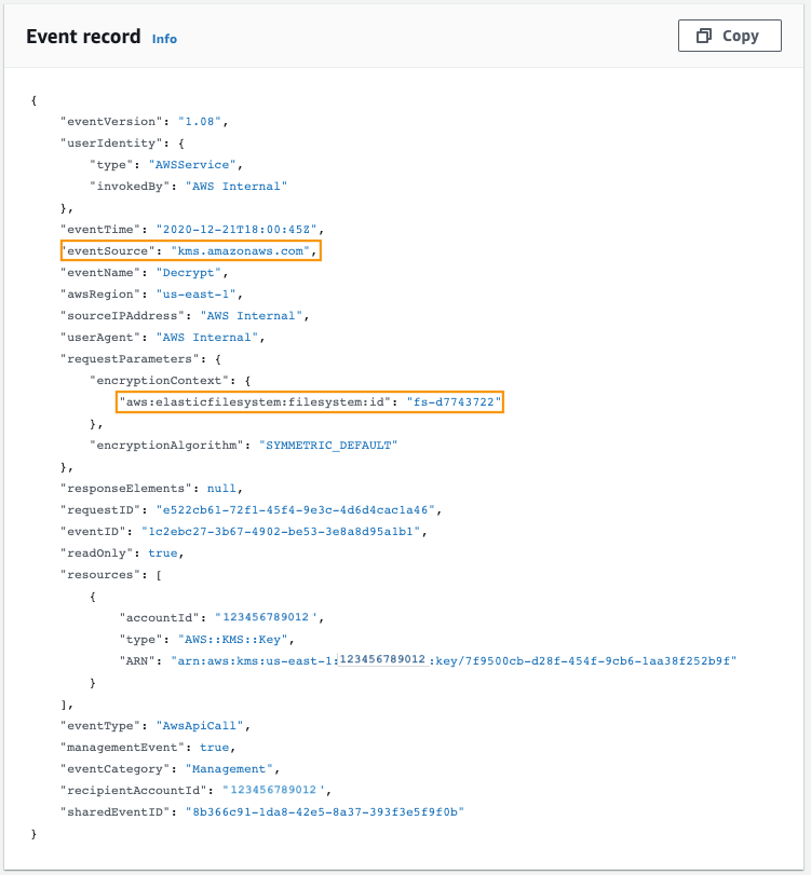

Ao criar um sistema de arquivos criptografados usando o Amazon EFS, você concede ao Amazon EFS acesso para usar a CMK em seu nome. As chamadas que o Amazon EFS faz para o AWS KMS em seu nome aparecem nos logs do CloudTrail, como se tivessem sido originadas da sua conta da AWS. A captura de tela a seguir mostra o evento de exemplo do CloudTrail para uma chamada do KMS Decrypt feita pelo Amazon EFS.

Log do CloudTrail para KMS Decrypt

Para obter mais informações sobre o AWS KMS e como gerenciar o acesso a chaves de criptografia, consulte Gerenciar o acesso a CMKs do AWS KMS no Guia do desenvolvedor do AWS KMS.

Para obter mais informações sobre como o AWS KMS gerencia a criptografia, consulte o whitepaper AWS KMS Cryptographic Details (Detalhes criptográficos do AWS KMS).

Para obter mais informações sobre como criar um usuário e grupo administrador do IAM, consulte Criar o seu primeiro usuário administrador e um grupo de usuários do IAM no Guia do usuário do IAM.