查看 Organizations 的上次访问信息

您可以使用 IAM 控制台、AWS CLI 或 AWS API 查看 AWS Organizations 的上次访问的服务信息。有关数据、所需的权限、故障排除和支持的区域的重要信息,请参阅使用上次访问的信息优化 AWS 中的权限。

使用 AWS Organizations 管理账户凭证登录到 IAM 控制台时,您可以查看企业中任何实体的信息。企业实体包括企业根、企业单元 (OU) 和账户。您还可以使用 IAM 控制台查看企业中的任何服务控制策略 (SCP) 的信息。IAM 显示适用于实体的任何 SCP 允许的服务列表。对于每个服务,您可以查看所选的 Organizations 实体或其子实体的最新账户活动信息。

在将 AWS CLI 或 AWS API 与管理账户凭证一起使用时,您可以为企业中的任何实体或策略生成报告。实体的编程报告包括适用于该实体的任何 SCP 允许的服务列表。对于每个服务,该报告包括指定的 Organizations 实体或其子树中的账户的最新活动。

在为策略生成编程报告时,您必须指定一个 Organizations 实体。该报告包括指定的 SCP 允许的服务列表。对于每个服务,它包括通过该策略授予权限的实体或其子实体中的最新账户活动。有关更多信息,请参阅 aws iam generate-organizations-access-report 或 GenerateOrganizationsAccessReport。

在查看报告之前,请确保您了解管理账户要求和信息、报告周期、报告的实体和评估的策略类型。有关更多详细信息,请参阅关于上次访问的信息的知识。

了解 AWS Organizations 实体路径

使用 AWS CLI 或 AWS API 生成 AWS Organizations 访问报告时,必须指定实体路径。路径是 Organizations 实体结构的文本表示形式。

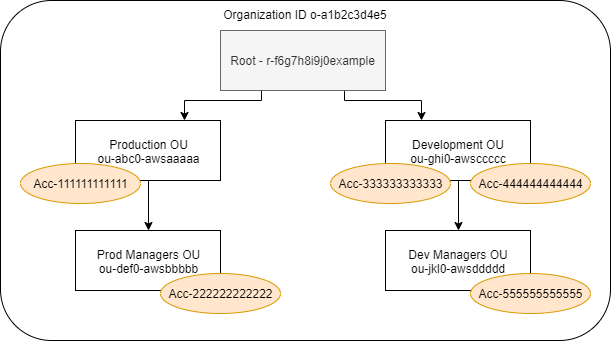

您可以使用组织的已知结构构建实体路径。例如,假定您在 AWS Organizations 中有以下组织结构。

Dev Managers OU 的路径是使用组织 ID、根目录及该路径下的所有 OU(包括 Dev Managers OU)构建的。

o-a1b2c3d4e5/r-f6g7h8i9j0example/ou-ghi0-awsccccc/ou-jkl0-awsddddd/

Production OU 中账户的路径是使用组织 ID、根目录、该 OU 和账号构建的。

o-a1b2c3d4e5/r-f6g7h8i9j0example/ou-abc0-awsaaaaa/111111111111/

注意

组织 ID 是全局唯一的,但 OU ID 和根目录 ID 仅在组织内是唯一的。这意味着没有两个组织具有相同的组织 ID。但是,另一个组织可能具有与您的组织相同的 OU 或根目录 ID。我们建议您在指定 OU 或根目录时始终包含组织 ID。

查看 Organizations 的信息(控制台)

您可以使用 IAM 控制台查看根、OU、账户或策略的上次访问的服务信息。

查看根目录的信息(控制台)

-

使用 Organizations 管理账户凭证登录到 AWS Management Console,然后打开 IAM 控制台,地址:https://console.aws.amazon.com/iam/

。 -

在导航窗格中的 Access reports (访问报告) 部分下,选择 Organization activity (组织活动)。

-

在 Organization activity (组织活动) 页面上,选择 Root (根)。

-

在 Details and activity (详细信息和活动) 选项卡上,查看 Service access report (服务访问报告) 部分。该信息包括直接附加到根的策略允许的服务列表。该信息显示您上次从中访问服务的账户以及访问时间。有关访问服务的主体的更多详细信息,请以该账户中的管理员身份登录并查看 IAM 服务上次访问的服务信息。

-

请选择 Attached SCPs(附加的 SCP)选项卡以查看附加到根的服务控制策略 (SCP)列表。IAM 显示您可以查看每个策略附加到的目标实体数量。您可以使用该信息确定要检查的 SCP。

-

请选择一个 SCP 名称以查看该策略允许的所有服务。对于每个服务,查看上次从中访问该服务的账户以及访问时间。

-

选择 Edit in AWS Organizations(在 Amazon Organizations 中编辑)以查看其他详细信息并在 Organizations 控制台中编辑 SCP。有关更多信息,请参阅 AWS Organizations 用户指南中的更新 SCP。

查看 OU 或账户的信息(控制台)

-

使用 Organizations 管理账户凭证登录到 AWS Management Console,然后打开 IAM 控制台,地址:https://console.aws.amazon.com/iam/

。 -

在导航窗格中的 Access reports (访问报告) 部分下,选择 Organization activity (组织活动)。

-

在 Organization activity (组织活动) 页面上,展开您的组织的结构。接下来,请选择要查看的 OU 或任何账户的名称,但管理账户除外。

-

在 Details and activity (详细信息和活动) 选项卡上,查看 Service access report (服务访问报告) 部分。该信息包括附加到 OU 或账户及其 所有父项的 SCP 允许的服务列表。该信息显示您上次从中访问服务的账户以及访问时间。有关访问服务的主体的更多详细信息,请以该账户中的管理员身份登录并查看 IAM 服务上次访问的服务信息。

-

请选择 Attached SCPs(附加的 SCP)选项卡以查看直接附加到 OU 或账户的服务控制策略 (SCP)列表。IAM 显示您可以查看每个策略附加到的目标实体数量。您可以使用该信息确定要检查的 SCP。

-

请选择一个 SCP 名称以查看该策略允许的所有服务。对于每个服务,查看上次从中访问该服务的账户以及访问时间。

-

选择 Edit in AWS Organizations(在 Amazon Organizations 中编辑)以查看其他详细信息并在 Organizations 控制台中编辑 SCP。有关更多信息,请参阅 AWS Organizations 用户指南中的更新 SCP。

查看管理账户的信息(控制台)

-

使用 Organizations 管理账户凭证登录到 AWS Management Console,然后打开 IAM 控制台,地址:https://console.aws.amazon.com/iam/

。 -

在导航窗格中的 Access reports (访问报告) 部分下,选择 Organization activity (组织活动)。

-

在 Organization activity(企业活动)页面上,展开您的企业的结构,然后选择管理账户的名称。

-

在 Details and activity (详细信息和活动) 选项卡上,查看 Service access report (服务访问报告) 部分。该信息包括所有 AWS 服务的列表。管理账户不受 SCP 限制。该信息显示账户上次是否访问服务以及访问时间。有关访问服务的主体的更多详细信息,请以该账户中的管理员身份登录并查看 IAM 服务上次访问的服务信息。

-

请选择 Attached SCPs(附加的 SCP)选项卡以确认没有附加的 SCP,因为该账户是管理账户。

查看策略的信息(控制台)

-

使用 Organizations 管理账户凭证登录到 AWS Management Console,然后打开 IAM 控制台,地址:https://console.aws.amazon.com/iam/

。 -

在导航窗格中的 Access reports (访问报告) 部分下,选择 Service control policies (SCPs) (服务控制策略(SCP))。

-

在 Service control policies (SCPs) (服务控制策略 (SCP)) 页面上,查看您组织中的策略列表。您可以查看每个策略附加到的目标实体数量。

-

请选择一个 SCP 名称以查看该策略允许的所有服务。对于每个服务,查看上次从中访问该服务的账户以及访问时间。

-

选择 Edit in AWS Organizations(在 Amazon Organizations 中编辑)以查看其他详细信息并在 Organizations 控制台中编辑 SCP。有关更多信息,请参阅 AWS Organizations 用户指南中的更新 SCP。

查看 Organizations 的信息 (AWS CLI)

您可以使用 AWS CLI 检索 Organizations 根、OU、账户或策略的上次访问的服务信息。

查看 Organizations 服务的上次访问信息 (AWS CLI)

-

使用具有所需的 IAM 和 Organizations 权限的 Organizations 管理账户凭证,并确认为根启用了 SCP。有关更多信息,请参阅 关于上次访问的信息的知识。

-

生成报告。请求必须包含要生成报告的 Organizations 实体(根、OU 或账户)的路径。您可以选择包含

organization-policy-id参数以查看特定策略的报告。该命令返回job-id,您可以随后在get-organizations-access-report命令中使用该内容以监控job-status,直到作业完成。 -

检索有关使用上一步中的

job-id参数的报告的详细信息。该命令返回实体成员可以访问的服务列表。对于每个服务,该命令返回账户成员的上次尝试日期和时间以及账户的实体路径。它还返回可访问的服务总数以及未访问的服务数。如果指定了可选的

organizations-policy-id参数,则可访问的服务是指定策略允许的那些服务。

查看 Organizations 的信息 (AWS API)

您可以使用 AWS API 检索 Organizations 根、OU、账户或策略的上次访问的服务信息。

查看 Organizations 服务的上次访问信息 (AWS API)

-

使用具有所需的 IAM 和 Organizations 权限的 Organizations 管理账户凭证,并确认为根启用了 SCP。有关更多信息,请参阅 关于上次访问的信息的知识。

-

生成报告。请求必须包含要生成报告的 Organizations 实体(根、OU 或账户)的路径。您可以选择包含

OrganizationsPolicyId参数以查看特定策略的报告。该操作返回JobId,您可以随后在GetOrganizationsAccessReport操作中使用该内容以监控JobStatus,直到作业完成。 -

检索有关使用上一步中的

JobId参数的报告的详细信息。该操作返回实体成员可以访问的服务列表。对于每个服务,该操作返回账户成员的上次尝试日期和时间以及账户的实体路径。它还返回可访问的服务总数以及未访问的服务数。如果指定了可选的

OrganizationsPolicyId参数,则可访问的服务是指定策略允许的那些服务。