在 AWS Management Console 中分配密钥或安全密钥

密钥是一种多重身份验证(MFA)设备,可用于保护您的 AWS 资源。AWS 支持同步密钥和设备绑定密钥(也称为安全密钥)。

同步密钥允许 IAM 用户在其许多设备(甚至是新设备)上访问其 FIDO 登录凭证,而不必在每个账户上重新注册每台设备。同步密钥包括 Google、Apple 和 Microsoft 等第一方凭证管理器以及第三方凭证管理器(例如1 Password、Dashlane 和 Bitwarden)作为第二个因素。还可以使用设备上的生物识别技术(如 TouchID、FaceID)来解锁选择的凭证管理器以使用密钥。

或者,设备绑定密钥绑定到 FIDO 安全密钥,您可以其插入计算机的 USB 端口,然后在出现提示时点击以安全地完成登录过程。如果您已将 FIDO 安全密钥用于其他服务,它将有一个 AWS 支持的配置(例如,来自 Yubico 的 YubiKey 5 Series),您也可以将其用于 AWS。否则,如果要在 AWS 中使用面向 MFA 的 WebAuthn,您需要购买 FIDO 安全密钥。此外,FIDO 安全密钥可以在同一台设备上支持多个 IAM 用户后根用户,从而增强在保护账户安全方面的实用性。有关这两种设备类型的规格和购买信息,请参阅多重身份验证

您最多可以向 AWS 账户根用户 和 IAM 用户注册 8 台当前支持的 MFA 类型

注意

我们建议您要求您的人类用户在访问 AWS 时使用临时凭证。您的用户可以与一个身份提供商联合身份到 AWS中,使用其企业凭证和 MFA 配置进行身份验证。为了管理对 AWS 的访问和业务应用程序,我们建议您使用 IAM Identity Center。有关更多信息,请参阅《IAM Identity Center 用户指南》。

所需权限

要为您自己的 IAM 用户管理 FIDO 密钥,同时保护与 MFA 相关的敏感操作,您必须具有以下策略中的权限:

注意

ARN 值是静态值,不用于指示注册身份验证器所使用的协议。我们已弃用 U2F,因此所有新的实现都使用 WebAuthn。

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowManageOwnUserMFA", "Effect": "Allow", "Action": [ "iam:DeactivateMFADevice", "iam:EnableMFADevice", "iam:GetUser", "iam:ListMFADevices", "iam:ResyncMFADevice" ], "Resource": "arn:aws:iam::*:user/${aws:username}" }, { "Sid": "DenyAllExceptListedIfNoMFA", "Effect": "Deny", "NotAction": [ "iam:EnableMFADevice", "iam:GetUser", "iam:ListMFADevices", "iam:ResyncMFADevice" ], "Resource": "*", "Condition": { "BoolIfExists": { "aws:MultiFactorAuthPresent": "false" } } } ] }

为您自己的 IAM 用户启用密钥或安全密钥(控制台)

您只能从 AWS Management Console 为您自己的 IAM 用户启用密钥或安全密钥,而不能从 AWS CLI 或 AWS API 启用。在启用安全密钥之前,您必须对设备拥有物理访问权限。

为您自己的 IAM 用户启用密钥或安全密钥(控制台)

-

使用 AWS 账户 ID 或账户别名、您的 IAM 用户名和密码登录到 IAM 控制台

。 注意

为方便起见,AWS登录页面使用浏览器 Cookie 记住您的 IAM 用户名和账户信息。如果您之前以其他用户身份登录,请选择页面底部的 Sign-in to a different account(登录到其他账户)以返回主登录页面。在此处,您可以输入要重新导向到您账户 IAM 用户登录页面的 AWS 账户 ID 或账户别名。

要获取 AWS 账户 ID,请联系管理员。

-

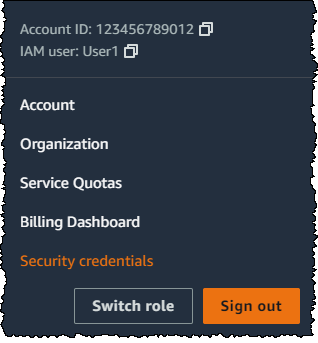

在右上角的导航栏中,选择您的用户名,然后选择 Security credentials(安全凭证)。

-

在所选 IAM 用户的页面上,选择安全凭证选项卡。

-

在 Multi-factor authentication (MFA) [多重身份验证(MFA)] 部分中,选择 Assign MFA device(分配 MFA 设备)。

-

在 MFA 设备名称页面上,输入设备名称,选择密钥或安全密钥,然后选择下一步。

-

在设置设备上,设置您的密钥。使用面部或指纹等生物识别数据、设备 PIN 码或将 FIDO 安全密钥插入计算机的 USB 端口并点按即可创建密钥。

-

按照浏览器上的说明进行操作,然后选择继续。

现在,您已经注册了用于 AWS 的密钥或安全密钥。有关在 AWS Management Console上使用 MFA 的信息,请参阅 已启用 MFA 的登录。

为其他 IAM 用户启用密钥或安全密钥(控制台)

您只能从 AWS Management Console 为其他 IAM 用户启用密钥或安全密钥,而不能从 AWS CLI 或 AWS API 启用。

为其他 IAM 用户启用密钥或安全密钥(控制台)

登录 AWS Management Console,单击 https://console.aws.amazon.com/iam/

打开 IAM 控制台。 -

在导航窗格中,选择用户。

-

在用户下,选择要为其启用 MFA 的用户的名称。

-

在所选 IAM 用户页面上,选择安全凭证选项卡。

-

在 Multi-factor authentication (MFA) [多重身份验证(MFA)] 部分中,选择 Assign MFA device(分配 MFA 设备)。

-

在 MFA 设备名称页面上,输入设备名称,选择密钥或安全密钥,然后选择下一步。

-

在设置设备上,设置您的密钥。使用面部或指纹等生物识别数据、设备 PIN 码或将 FIDO 安全密钥插入计算机的 USB 端口并点按即可创建密钥。

-

按照浏览器上的说明进行操作,然后选择继续。

现在,您已经注册了供其他 IAM 用户用于 AWS 的密钥或安全密钥。有关在 AWS Management Console上使用 MFA 的信息,请参阅 已启用 MFA 的登录。

替换密钥或安全密钥

您一次最多可以向 AWS 账户根用户 和 IAM 用户分配 8 台 当前支持的 MFA 类型

-

要停用当前与 IAM 用户关联的设备,请参阅 停用 MFA 设备。

-

要为 IAM 用户添加新的 FIDO 安全密钥,请参阅 为您自己的 IAM 用户启用密钥或安全密钥(控制台)。

如果无权访问新的密钥或安全密钥,则可以启用新的虚拟 MFA 设备或硬件 TOTP 令牌。有关说明,请参阅以下章节之一: