本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

解决与您的网络VPCs 之间的 DNS 查询

Resolver 包含您配置的端点,用于应答与本地环境之间的 DNS 查询。

注意

不支持将私有 DNS 查询从本地或其他 VPC DNS 服务器转发到任何 VPC CIDR + 2 地址,这可能会导致结果不稳定。我们建议您改用 Resolver 入站端点。

您还可以通过配置转发规则在 Resolver 和网络上的 DNS 解析程序之间集成 DNS 解析。您的网络可以包含可从 VPC 访问的任何网络,如下所示:

VPC 本身

另一个对等 VPC

与 VPN 或网络地址转 AWS 换 (NAT) 网关连接的本地网络 AWS Direct Connect

在开始转发查询之前,您需要在连接的 VPC 中创建 Resolver 入 and/or 站出站终端节点。这些端点为入站或出站查询提供路径:

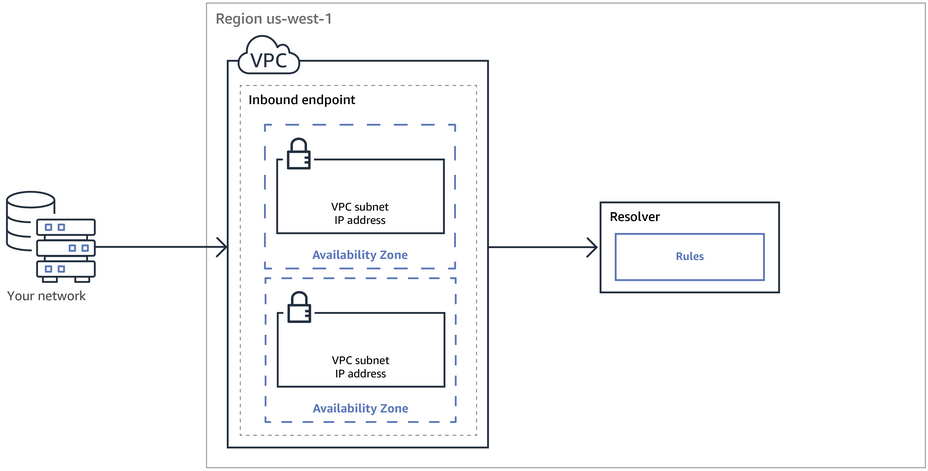

- 入站端点:您网络上的 DNS 解析程序可以通过此端点将 DNS 查询转发到 Route 53 Resolver。

有两种类型的入站终端节点,一种是转发到 IP 地址的默认入站终端节点,另一种是委托入站端点,它将托管在 Route 53 私有托管区域中的子域的权限委托给 Route 53 解析器。入站终端节点允许您的 DNS 解析器轻松解析 AWS 资源(例如 Route 53 私有托管区域中的 EC2 实例或记录)的域名。有关更多信息,请参阅 您网络上的 DNS 解析程序如何将 DNS 查询转发到 Route 53 Resolver 端点。

- 出站端点:Resolver 通过此端点有条件地将查询转发到网络上的解析程序

要转发选定的查询,您可以创建 Resolver 规则,指定要转发的 DNS 查询的域名(例如 example.com),以及希望将查询转发到您网络上的 DNS 解析程序的 IP 地址。如果查询与多个规则匹配(example.com、acme.example.com),解析程序会选择匹配最具体的规则 (acme.example.com) 并将查询转发到该规则中指定的 IP 地址。有三种类型的规则,即转发规则、系统规则和委托规则。有关更多信息,请参阅 Route 53 解析器端点如何将 DNS 查询从你转发 VPCs 到你的网络。

与 Amazon VPC 一样,Resolver 也是区域性的。在您所在的每个区域中 VPCs,您可以选择是将查询从您的网络转发 VPCs到您的网络(出站查询),还是将查询从您的网络转发到您的网络 VPCs (入站查询),或者两者兼而有之。

不能在不属于自己的 VPC 中创建解析程序端点。只有 VPC 拥有者才能创建诸如入站终端节点等 VPC 级资源。

注意

当您创建 Resolver 端点时,无法指定将实例租赁属性设置为 dedicated 的 VPC。有关更多信息,请参阅 在中使用为专用实例租期配置 VPCs 的 Resolver。

要使用入站或出站转发,您在 VPC 中创建一个 Resolver 端点。作为终端节点定义的一部分,您可以指定要将入站 DNS 查询转发到的 IP 地址或 DNS 委托,或者您希望出站查询源自的 IP 地址。对于您指定的每个 IP 地址和委托,Resolver 都会自动创建一个 VPC 弹性网络接口。

下图显示了从网络上的 DNS 解析程序到 Route 53 Resolver 端点的 DNS 查询的路径。

下图显示了从您的一个 EC2 实例 VPCs到网络上的 DNS 解析器的 DNS 查询路径。jyo.example.com 域使用转发规则,而 ric.example.com 子域已将转发权限委托给 Route 53 Resolver。

有关 VPC 网络接口的概览,请参阅 Amazon VPC 用户指南中的弹性网络接口。

主题