AWS CodeCommit 不再向新客户提供。 AWS CodeCommit 的现有客户可以继续正常使用该服务。了解更多

本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

在 Linux、macOS 或 Unix 上通过 SSH 连接 AWS CodeCommit 存储库的设置步骤

在首次连接之前,必须完成一些初始配置步骤。 CodeCommit 设置计算机和 AWS 配置文件后,您可以连接到存储库并将该 CodeCommit存储库克隆到您的计算机(也称为创建本地存储库)。如果您刚刚接触 Git,我们建议您查看哪里可以找到有关 Git 的更多信息?中的信息。

步骤 1:的初始配置 CodeCommit

按照以下步骤设置 Amazon Web Services 账户、创建 IAM 用户并配置访问权限 CodeCommit。

创建和配置用于访问的 IAM 用户 CodeCommit

前往 http://aws.amazon.com

,并选择注册,创建一个 Amazon Web Services 账户。 创建 IAM 用户或使用您的 Amazon Web Services 账户中的现有用户。确保您具有与该 IAM 用户关联的访问密钥 ID 和秘密访问密钥。有关更多信息,请参阅在 Amazon Web Services 账户中创建 IAM 用户。

注意

CodeCommit 要求 AWS Key Management Service。如果您使用的是现有的 IAM 用户,请确保该用户没有明确拒绝所要求的 AWS KMS 操作的策略 CodeCommit。有关更多信息,请参阅 AWS KMS 和加密。

登录 AWS Management Console 并打开 IAM 控制台,网址为https://console.aws.amazon.com/iam/

。 -

在 IAM 控制台的导航窗格中,选择用户,然后选择要配置 CodeCommit 访问权限的 IAM 用户。

在 Permissions 选项卡上,选择 Add Permissions。

-

在 Grant permissions (授予权限) 中,选择 Attach existing policies directly (直接附加现有策略)。

从策略列表中,选择AWSCodeCommitPowerUser或其他托管策略进行 CodeCommit 访问。有关更多信息,请参阅 AWS 的托管策略 CodeCommit。

选择要附加的策略后,选择下一步:审核以审核要附加到 IAM 用户的策略列表。如果列表正确,选择 Add permissions。

有关 CodeCommit 托管策略以及与其他群组和用户共享仓库访问权限的更多信息,请参阅共享存储库和AWS CodeCommit的身份验证和访问控制。

注意

如果要在中使用 AWS CLI 命令 CodeCommit,请安装 AWS CLI。有关更多信息,请参阅 命令行参考。

步骤 2:安装 Git

要处理 CodeCommit 存储库中的文件、提交和其他信息,必须在本地计算机上安装 Git。 CodeCommit 支持 Git 版本 1.7.9 及更高版本。Git 版本 2.28 支持为初始提交配置分支名称。我们建议使用最新版本的 Git。

要安装 Git,建议您访问 Git 下载

注意

Git 是一个不断发展的平台,会定期进行更新。有时,功能更改可能会影响其工作方式 CodeCommit。如果您在使用特定版本的 Git 时遇到问题 CodeCommit,请查看中的信息故障排除。

第 3 步:在 Linux、macOS 或 Unix 上配置凭证

SSH 和 Linux、macOS 或 Unix:为 Git 设置公钥和私钥以及 CodeCommit

为 Git 设置公钥和私钥以及 CodeCommit

-

在本地计算机上的终端中,运行 ssh-keygen 命令,并按照说明将文件保存到您的配置文件的 .ssh 目录中。

注意

请务必与系统管理员确认应将密钥文件存储在何处以及应使用何种文件命名模式。

例如:

$ ssh-keygen Generating public/private rsa key pair. Enter file in which to save the key (/home/user-name/.ssh/id_rsa):Type /home/your-user-name/.ssh/ and a file name here, for example /home/your-user-name/.ssh/codecommit_rsaEnter passphrase (empty for no passphrase):<Type a passphrase, and then press Enter>Enter same passphrase again:<Type the passphrase again, and then press Enter>Your identification has been saved in /home/user-name/.ssh/codecommit_rsa. Your public key has been saved in /home/user-name/.ssh/codecommit_rsa.pub. The key fingerprint is: 45:63:d5:99:0e:99:73:50:5e:d4:b3:2d:86:4a:2c:14user-name@client-nameThe key's randomart image is: +--[ RSA 2048]----+ | E.+.o*.++| | .o .=.=o.| | . .. *. +| | ..o . +..| | So . . . | | . | | | | | | | +-----------------+这会生成:

-

codecommit_rsa文件,即私钥文件。 -

codecommit_rsa.pub文件,即公钥文件。

提示

默认情况下,ssh-keygen 生成 2048 位密钥。您可以使用 -t 和 -b 参数来指定密钥的类型和长度。如果您想要 rsa 格式的 4096 位密钥,可以通过使用以下参数来运行命令:

ssh-keygen -t rsa -b 4096有关 SSH 密钥所需的格式和长度的更多信息,请参阅将 IAM 与配合使用 CodeCommit。

-

-

运行以下命令以显示公钥文件 (

codecommit_rsa.pub) 的值:cat ~/.ssh/codecommit_rsa.pub复制该值。其内容类似于以下所示:

ssh-rsa EXAMPLE-AfICCQD6m7oRw0uXOjANBgkqhkiG9w0BAQUFADCBiDELMAkGA1UEBhMCVVMxCzAJB gNVBAgTAldBMRAwDgYDVQQHEwdTZWF0dGxlMQ8wDQYDVQQKEwZBbWF6b24xFDASBgNVBAsTC0lBTSBDb2 5zb2xlMRIwEAYDVQQDEwlUZXN0Q2lsYWMxHzAdBgkqhkiG9w0BCQEWEG5vb25lQGFtYXpvbi5jb20wHhc NMTEwNDI1MjA0NTIxWhcNMTIwNDI0MjA0NTIxWjCBiDELMAkGA1UEBhMCVVMxCzAJBgNVBAgTAldBMRAw DgYDVQQHEwdTZWF0dGxlMQ8wDQYDVQQKEwZBbWF6b24xFDAS=EXAMPLEuser-name@ip-192-0-2-137 -

登录 AWS Management Console 并打开 IAM 控制台,网址为https://console.aws.amazon.com/iam/

。 注意

您可以在 “我的安全 CodeCommit 证书” 中直接查看和管理您的证书。有关更多信息,请参阅 查看和管理您的凭证。

-

在 IAM 控制台的导航窗格中,选择用户,然后从用户列表中选择您的 IAM 用户。

-

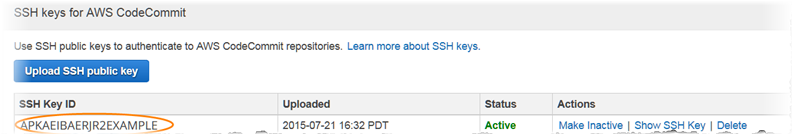

在用户详细信息页面上,选择 Security Credentials 选项卡,然后选择 Upload SSH public key。

-

将 SSH 公有密钥的内容粘贴到该字段中,然后选择 Upload SSH public key。

-

复制或保存 SSH 密钥 ID 中的信息(例如

APKAEIBAERJR2EXAMPLE)。

注意

如果您 IDs 上传了多个 SSH 密钥,则密钥将按密钥 ID 的字母顺序列出,而不是按上传日期排列。请确保已复制与正确上传日期关联的密钥 ID。

-

在本地计算机上,使用文本编辑器在 ~/.ssh 目录中创建配置文件,然后在该文件中添加以下几行,其中的值

User是您之前复制的 SSH 密钥 ID:Host git-codecommit.*.amazonaws.com UserAPKAEIBAERJR2EXAMPLEIdentityFile ~/.ssh/codecommit_rsa注意

如果您为私钥文件指定了其他名称

codecommit_rsa,请务必在此处使用该名称。您可以设置对多个 Amazon Web Services 账户中存储库的 SSH 访问权限。有关更多信息,请参阅SSH 与 AWS CodeCommit的连接问题排查。

将该文件命名为

config并保存。 -

在终端中,运行下面的命令更改配置文件的权限:

chmod 600 config -

运行下面的命令测试您的 SSH 配置:

ssh git-codecommit.us-east-2.amazonaws.com系统会要求您确认连接,因为

git-codecommit.us-east-2.amazonaws.com尚未包含在您的已知主机文件中。 CodeCommit 服务器指纹作为验证的一部分显示(支持 MD5 或a9:6d:03:ed:08:42:21:be:06:e1:e0:2a:d1:75:31:5e对3lBlW2g5xn/NA2Ck6dyeJIrQOWvn7n8UEs56fG6ZIzQ于 SHA256)。注意

CodeCommit 每个 AWS 区域服务器的指纹都是唯一的。要查看的服务器指纹 AWS 区域,请参阅的服务器指纹 CodeCommit。

确认连接后,您应会看到已将服务器添加到已知主机文件的确认消息和成功连接消息。如果您没有看到成功消息,请检查您是否将

config文件保存在配置为访问的 IAM 用户的 ~/.ssh 目录中 CodeCommit,以及是否指定了正确的私钥文件。如需获取帮助您排查问题的信息,请运行

ssh命令并指定-v参数:例如:ssh -v git-codecommit.us-east-2.amazonaws.com有关可帮助您解决连接问题的信息,请参阅 SSH 与 AWS CodeCommit的连接问题排查。

步骤 4:连接到 CodeCommit 控制台并克隆存储库

如果管理员已将 CodeCommit 存储库的名称和连接详细信息发送给您,您可以跳过该步骤并直接克隆存储库。

连接到存储 CodeCommit 库

在 https://console.aws.amazon.com/codesuite/codemmit

/home 打开 CodeCommit 控制台。 -

在区域选择器中,选择存储库的创建 AWS 区域 位置。存储库特定于 AWS 区域。有关更多信息,请参阅 区域和 Git 连接端点。

-

从列表中找到您要连接的存储库并选择此存储库。选择 Clone URL (克隆 URL),然后选择克隆或连接到存储库时要使用的协议。此时将复制克隆 URL。

如果您使用的是 IAM 用户的 Git 凭证或 AWS CLI附带的凭证助手,请复制 HTTPS URL。

如果您在本地计算机上使用 git-remote-codecommit 命令,请复制 HTTPS (GRC) URL。

如果您使用的是 IAM 用户的 SSH 公有密钥/私有密钥对,请复制 SSH URL。

注意

如果您看到的是欢迎页面而不是存储库列表,则说明您登录的 AWS 区域 位置中没有与您的 AWS 账户关联的存储库。要创建存储库,请参阅创建 AWS CodeCommit 存储库或按照Git 入门和 CodeCommit教程中的步骤进行操作。

-

打开终端。在 /tmp 目录中,使用您复制的 SSH URL,运行 git clone 命令以克隆存储库。例如,要将名为的存储库克隆

MyDemoRepo到my-demo-repo位于美国东部(俄亥俄州)地区的本地存储库,请执行以下操作:git clone ssh://git-codecommit.us-east-2.amazonaws.com/v1/repos/MyDemoRepo my-demo-repo注意

如果连接测试成功,但克隆命令失败,则可能是您没有访问配置文件所需的权限,或有其他设置与您的配置文件冲突。尝试再次连接,这次在命令中包含 SSH 密钥 ID。例如:

git clone ssh://Your-SSH-Key-ID@git-codecommit.us-east-2.amazonaws.com/v1/repos/MyDemoRepo my-demo-repo有关更多信息,请参阅 访问错误:已将公有密钥成功上传到 IAM,但在 Linux、macOS 或 Unix 系统上进行连接时失败。

有关如何连接存储库的更多信息,请参阅通过克隆 CodeCommit 存储库来连接存储库。

后续步骤

您已满足先决条件。按照中的步骤入门 CodeCommit 开始使用 CodeCommit。