本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

步骤 1:准备自托管式 AD 域

首先需要完成对自托管式(本地)域完成几个先决条件步骤。

配置自托管式防火墙

必须配置自托管式防火墙,以便为包含 AWS Managed Microsoft AD 的 VPC 所使用的所有子网,面向 CIDR 打开以下端口。在本教程中,我们在以下端口上允许来自 10.0.0.0/16(AWS Managed Microsoft AD 的 VPC 的 CIDR 块)的传入和传出流量。

-

TCP/UDP 53 - DNS

-

TCP/UDP 88 - Kerberos 身份验证

-

TCP/UDP 389:轻型目录访问协议(LDAP)

-

TCP 445:服务消息块(SMB)

-

TCP 9389:Active Directory Web Services(ADWS)(可选 - 如果您想使用 NetBIOS 名称而不是完整域名来使用 AWS 应用程序(例如 Amazon WorkDocs 或 Amazon QuickSight)进行身份验证,则需要打开此端口。)

注意

不再支持 SMBv1。

这些是将 VPC 连接到自托管式目录所需的最少端口。根据您的特定配置,您可能需要打开其他端口。

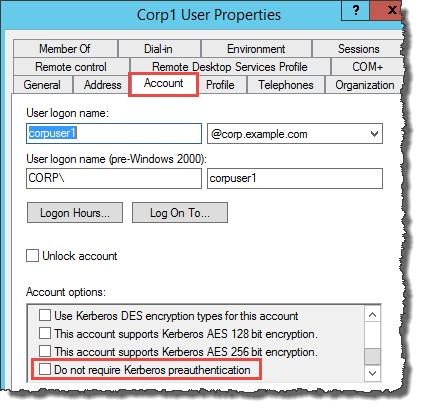

确保已启用 Kerberos 预身份验证

这两个目录中的用户账户必须启用 Kerberos 预身份验证。这是默认值,但让我们检查任何随机用户的属性以确保无任何更改。

查看用户的 Kerberos 设置

-

在自托管式域控制器上,打开服务器管理器。

-

在 Tools 菜单上,选择 Active Directory Users and Computers。

-

选择 Users 文件夹并打开上下文(右键单击)菜单。选择右窗格中列出的任何随机用户账户。选择属性。

-

选择 Account 选项卡。在 Account options 列表中,向下滚动并确保未 选中 Do not require Kerberos preauthentication。

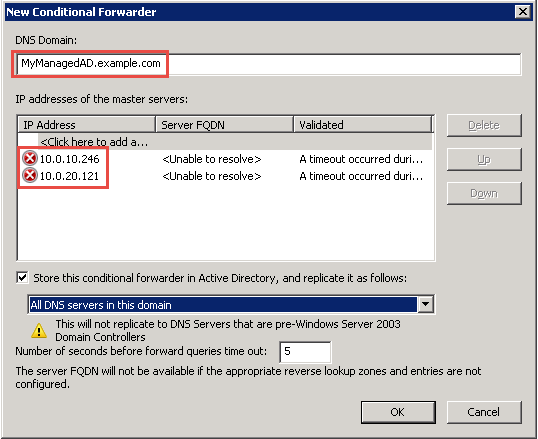

为自托管式域配置 DNS 条件转发器

必须在每个域中都设置 DNS 条件转发服务器。对自托管式域执行此操作之前,首先要获取有关 AWS Managed Microsoft AD 的一些信息。

要在自托管式域上配置条件转发器

-

登录 AWS Management Console 并打开 AWS Directory Service 控制台

。 -

在导航窗格中,选择 Directories。

-

选择 AWS Managed Microsoft AD 的目录 ID。

-

在详细信息页面上,记下您的目录的目录名称和 DNS 地址中的值。

-

现在,返回自托管式域控制器。打开服务器管理器。

-

在 Tools 菜单上,选择 DNS。

-

在控制台树中,展开为其设置信任的域的 DNS 服务器。我们的服务器是 WIN-5V70CN7VJ0.corp.example.com。

-

在控制台树中,选择 Conditional Forwarders。

-

在 Action 菜单上,选择 New conditional forwarder。

-

在 DNS 域中,键入前面记下的 AWS Managed Microsoft AD 的完全限定域名(FQDN)。在此示例中,FQDN 是 MyManagedAD.example.com。

-

选择主服务器的 IP 地址,然后键入前面记下的 AWS Managed Microsoft AD 目录的 DNS 地址。在此示例中,这些是:10.0.10.246、10.0.20.121

输入 DNS 地址之后,可能遇到“超时”或“无法解析”错误。通常可以忽略这些错误。

-

选择 Store this conditional forwarder in Active Directory, and replicate it as follows。

-

选择 All DNS servers in this domain,然后选择 OK。

下一步

步骤 2:准备 AWS Managed Microsoft AD