本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

安全最佳实践

本指南提供有关保护所依赖的信息、系统和资产的建议,EKS同时通过风险评估和缓解策略实现业务价值。此处的指南是为帮助客户按照最佳实践实施而AWS发布EKS的一系列最佳实践指南的一部分。性能、卓越运营、成本优化和可靠性指南将在未来几个月内发布。

如何使用本指南

本指南适用于负责实施和监控EKS集群安全控制及其所支持的工作负载的安全控制措施的有效性的安全从业人员。为了便于阅读,该指南分为不同的主题领域。每个主题都以简要概述开头,然后列出保护EKS集群的建议和最佳实践。无需按特定顺序阅读主题。

了解分担责任模型

使用诸如此类的托管服务时,安全性和合规性被视为共同责任EKS。一般而言,负责云端AWS的 “安全”,而您(客户)则负责云端的 “安全”。使用EKS,负责管理EKS托管AWS的 Kubernetes 控制平面。这包括 Kubernetes 控制平面节点、ETCD数据库以及提供安全可靠服务AWS所需的其他基础设施。作为的消费者EKS,您对本指南中的主题负有主要责任IAM,例如 Pod 安全、运行时安全、网络安全等。

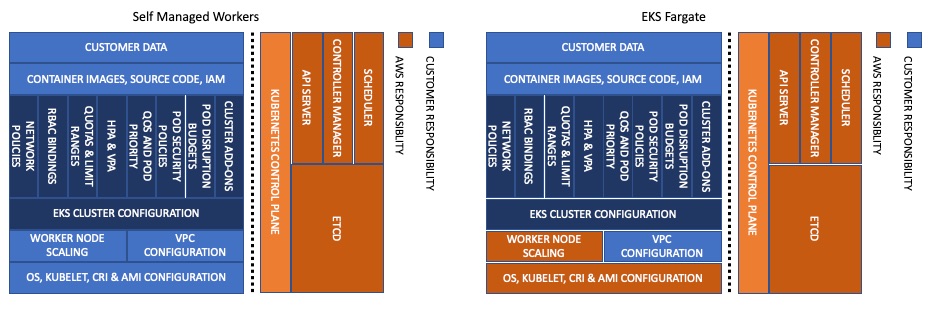

在基础设施安全方面,当你从自我管理的工作人员转移到托管节点组再到Fargate时,他AWS将承担额外的责任。例如,使用 Fargate,AWS负责保护用于运行 Pod 的底层实例/运行时。

责任共担模型——Fargate

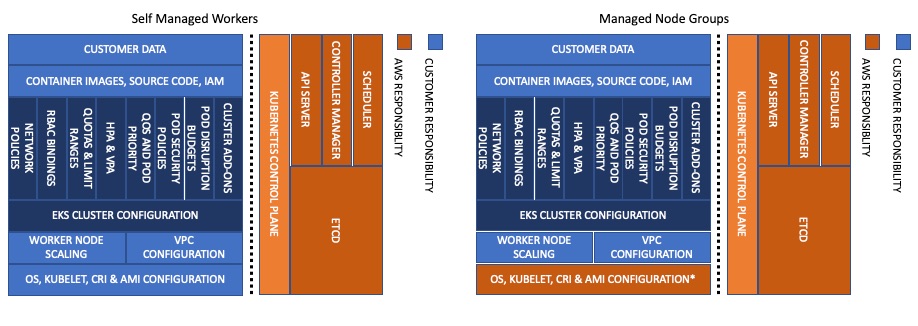

AWS还将负责通过 Kubernetes 补丁版本和安全补丁使EKS优化版保持AMI最新。使用托管节点组 (MNG) 的客户负责AMI通过 EKS API Cloudformation 或控制台将其节点组升级到最新版本。CLI AWS同样与 Fargate 不同,它MNGs不会自动扩展您的基础设施/集群。这可以通过集群自动扩缩器或其他技术来处理,例如 Karpent

责任共担模型-MNG

在设计系统之前,重要的是要知道您的责任和服务提供者之间的分界线(AWS)。

有关责任共担模式的更多信息,请参阅 https://aws.amazon.com/compliance/shared-responsibility-model/

简介

在使用托管 Kubernetes 服务时,有几个安全最佳实践领域是相关的,例如:EKS

-

Identity and Access Management

-

Pod 安全

-

运行时安全

-

网络安全性

-

多租户

-

多租户多账户

-

侦探控制

-

基础架构安全性

-

数据加密和机密管理

-

监管合规

-

事件响应和取证

-

图像安全

在设计任何系统时,您都需要考虑其安全影响以及可能影响您的安全状况的做法。例如,您需要控制谁可以对一组资源执行操作。您还需要能够快速识别安全事件,保护您的系统和服务免受未经授权的访问,并通过数据保护来维护数据的机密性和完整性。拥有一套定义明确且经过演练的流程来应对安全事件,也将改善您的安全状况。这些工具和技术非常重要,因为它们有助于实现诸如避免财务损失或履行监管义务等目标。

AWS通过提供一套丰富的安全服务,帮助组织实现其安全性和合规性目标,这些服务是根据广大具有安全意识的客户的反馈而演变而来的。通过提供高度安全的基础,客户可以将更少的时间花在 “无差别的繁重工作” 上,而将更多的时间花在实现其业务目标上。

反馈

本指南发布的目的是收集来自更广泛 GitHub 的 EKS /Kubernetes 社区的直接反馈和建议。如果您认为我们应该在指南中包含最佳实践,请在 GitHub 存储库中提交问题或提交 PR。我们的意图是在服务中添加新功能或出现新的最佳实践时,定期更新指南。

阅读更多内容

Kubernetes 安全白皮书

还CNCF发布了一份关于云原生安全的白皮书