本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

使用共享 VPC 中的 VPC 端点配置 Amazon Keyspaces 的跨账户访问

您可以创建不同的 AWS 账户,将资源与应用程序分开。例如,您可以为 Amazon Keyspaces 表创建一个账户,为开发环境中的应用程序创建一个不同的账户,为生产环境中的应用程序创建另一个账户。本主题将引导您完成在共享 VPC 中使用接口 VPC 端点为 Amazon Keyspaces 设置跨账户访问所需的配置步骤。

有关如何为 Amazon Keyspaces 配置 VPC 端点的详细步骤,请参阅步骤 3:为 Amazon Keys VPC paces 创建终端节点。

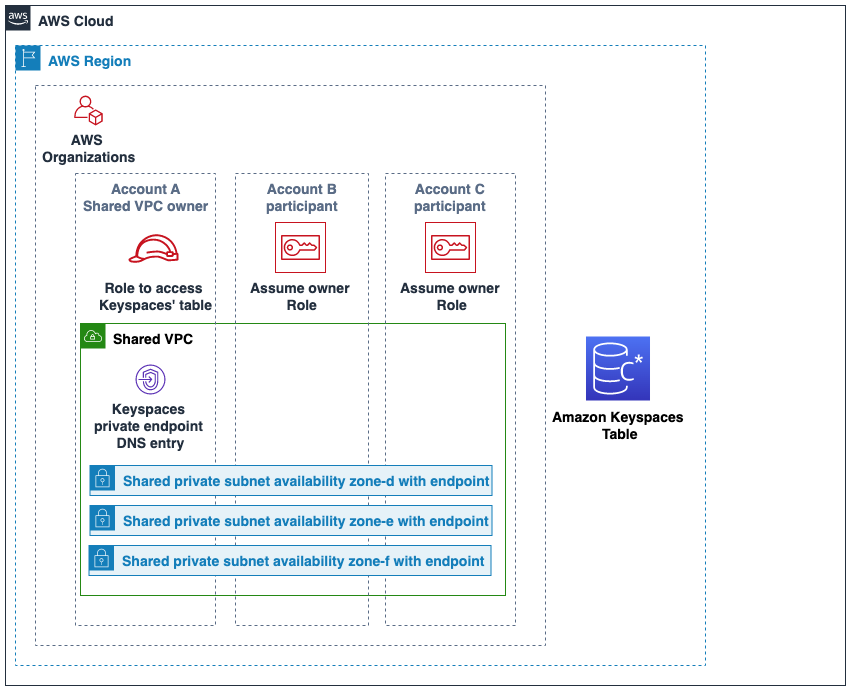

在本例中,我们在共享 VPC 中使用了以下三个账户:

Account A:此账户包含基础设施,包括 VPC 端点、VPC 子网和 Amazon Keyspaces 表。Account B:此账户包含开发环境中的一个应用程序,该应用程序需要连接到Account A中的 Amazon Keyspaces 表。Account C:此账户包含生产环境中的一个应用程序,该应用程序需要连接到Account A中的 Amazon Keyspaces 表。

Account A 包含Account B 和Account C 需要访问的资源,因此Account A 是信任账户。Account B 和Account C 包含需要访问Account A 中的资源的主体,因此Account B 和Account C 是受信账户。信任账户通过共享 IAM 角色向受信账户授予权限。以下程序概述了Account A 中所需的配置步骤。

Account A 所需的配置

使用 AWS Resource Access Manager 为子网创建资源共享,并与

Account B和Account C共享私有子网。Account B和Account C现在可以在与它们共享的子网中查看和创建资源。创建由 AWS PrivateLink 提供支持的 Amazon Keyspaces 私有 VPC 端点。这将在 Amazon Keyspaces 服务端点的共享子网和 DNS 条目上创建多个端点。

创建 Amazon Keyspaces 密钥空间和表。

创建一个 IAM 角色,该角色拥有对 Amazon Keyspaces 表的完全访问权限、对 Amazon Keyspaces 系统表的读取权限,并且能够描述 Amazon EC2 VPC 资源,如以下策略示例所示。

{ "Version": "2012-10-17", "Statement": [ { "Sid": "CrossAccountAccess", "Effect": "Allow", "Action": [ "ec2:DescribeNetworkInterfaces", "ec2:DescribeVpcEndpoints", "cassandra:*" ], "Resource": "*" } ] }配置账户 B 和账户 C 可以作为受信任账户代入的 IAM 角色信任策略,如下例所示。

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::111111111111:root" }, "Action": "sts:AssumeRole", "Condition": {} } ] }有关跨账户 IAM 策略的更多信息,请参阅《IAM 用户指南》中的跨账户策略。

Account B 和 Account C 中的配置

在

Account B和Account C中创建新角色并附加以下策略,允许主体代入在Account A中创建的共享角色。{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "ec2.amazonaws.com" }, "Action": "sts:AssumeRole" } ] }允许主体代入共享角色是通过 AWS Security Token Service (AWS STS) 的

AssumeRoleAPI 实现的。有关更多信息,请参阅《IAM 用户指南》中的向您拥有的其他 AWS 账户中的 IAM 用户提供访问权限。在

Account B和Account C中,您可以创建使用 SIGV4 身份验证插件的应用程序,该插件让应用程序可以代入共享角色,通过共享 VPC 中的 VPC 端点连接到位于Account A的 Amazon Keyspaces 表。有关 SIGV4 身份验证插件的更多信息,请参阅创建用于通过编程方式访问 Amazon Keyspaces 的凭证。。