本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

AWS CloudHSM 钥匙库

密 AWS CloudHSM 钥库是由集AWS CloudHSM 群支持的自定义密钥存储库。在自定义密钥存储 AWS KMS key 中创建时, AWS KMS 会在您拥有和管理的 AWS CloudHSM 集群中为 KMS 密钥生成和存储不可提取的密钥材料。当您在自定义密钥存储中使用 KMS 密钥时,加密操作将在集群 HSMs 中执行。此功能结合了的便利性和广泛集 AWS KMS 成,并增加了对 AWS CloudHSM 集群的控制 AWS 账户。

AWS KMS 为创建、使用和管理自定义密钥存储库提供全面的控制台和 API 支持。在自定义密钥存储中使用 KMS 密钥的方式,与使用任何 KMS 密钥相同。例如,您可以使用 KMS 密钥生成数据密钥和加密数据。您还可以将自定义密钥存储库中的 KMS 密钥与支持客户托管密钥的 AWS 服务一起使用。

我是否需要自定义密钥存储?

对于大多数用户来说,由 FIPS 140-3 验证的加密模块

但是,如果您的组织具有以下任何要求,则可能要考虑创建自定义密钥存储:

-

在单租户 HSM 或您可以直接控制的 HSM 中,您有明确要求保护的密钥。

-

您需要能够立即从中移除密钥材料 AWS KMS。

-

您需要能够独立于 AWS KMS 或审核密钥的所有使用情况 AWS CloudTrail。

自定义密钥存储如何工作?

每个自定义密钥存储库都与您的集 AWS CloudHSM 群相关联 AWS 账户。当您将自定义密钥库连接到其集群时, AWS KMS 会创建支持该连接的网络基础架构。然后,它使用集群中专用加密用户的凭据登录到集群中的密钥 AWS CloudHSM 客户端。

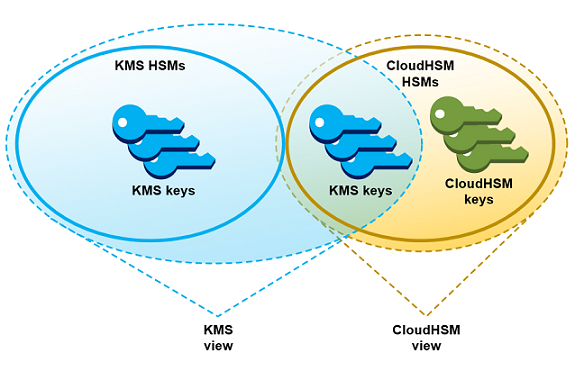

您可以在中创建和管理您的自定义密钥存储, AWS KMS 并在中创建和管理您的 HSM 集群。 AWS CloudHSM在 AWS KMS 自定义密钥存储 AWS KMS keys 中创建时,可以在中查看和管理 KMS 密钥 AWS KMS。但是,您还可以在 AWS CloudHSM中查看和管理其密钥材料,就像您对集群中的其他密钥执行该操作一样。

您可以使用自定义密钥存储库 AWS KMS 中生成的密钥材料创建对称加密 KMS 密钥。然后,使用与在密钥库中用于密钥库中的 KMS 密钥相同的方法来查看和管理自定义密钥存储区中的 AWS KMS KMS 密钥。您可以使用 IAM 和密钥策略控制访问,创建标签和别名,启用和禁用 KMS 密钥,以及计划密钥删除。您可以使用 KMS 密钥进行加密操作,并将其与集成的 AWS 服务一起 AWS KMS使用。

此外,您可以完全控制 AWS CloudHSM 集群,包括创建、删除 HSMs 和管理备份。您可以使用 AWS CloudHSM 客户端和支持的软件库来查看、审计和管理 KMS 密钥的密钥材料。当自定义密钥存储断开连接时, AWS KMS 无法对其进行访问,用户也无法使用自定义密钥存储区中的 KMS 密钥进行加密操作。增加的控制层使自定义密钥存储成为需要它的组织的强大解决方案。

从何处开始?

要创建和管理 AWS CloudHSM 密钥库,您可以使用 AWS KMS 和的功能 AWS CloudHSM。

-

从... 开始 AWS CloudHSM。创建活动 AWS CloudHSM 集群或选择现有集群。集群在不同的可用区中必须至少有两个 HSMs 处于活动状态。然后,在该集群中为 AWS KMS创建一个专用加密用户 (CU) 账户。

-

在中 AWS KMS,创建与所选 AWS CloudHSM 集群关联的自定义密钥库。 AWS KMS 提供了一个完整的管理界面,允许您创建、查看、编辑和删除自定义密钥库。

-

准备好使用自定义密钥库时,请将其连接到其关联的 AWS CloudHSM 集群。 AWS KMS 创建支持连接所需的网络基础架构。之后,它将使用专用加密用户账户凭证登录集群,以便它可以在集群中生成和管理密钥材料。

-

现在,您可以在自定义密钥存储中创建对称加密 KMS 密钥。在创建 KMS 密钥时指定自定义密钥存储。

如果您在任何时候遇到困难,都可以在对自定义密钥存储进行故障排除主题中查找帮助。如果您的问题未得到解答,请使用本指南的每页底部的反馈链接或在 AWS Key Management Service 开发论坛

配额

AWS KMS 允许每个 AWS 账户 和区域中最多有 10 个自定义密钥存储库,包括AWS CloudHSM 密钥存储库和外部密钥存储库,无论它们的连接状态如何。此外,在密钥存储中使用 KMS 密钥还有 AWS KMS 请求配额。 AWS CloudHSM

定价

有关 AWS KMS 自定义密钥存储库和客户托管密钥在自定义密钥存储库中的成本的信息,请参阅AWS Key Management Service 定价

区域

AWS KMS 支持除亚太地区(墨尔本)、中国(北京)、中国(宁夏)和欧洲(西班牙)以外的所有 AWS 区域 地区的 AWS CloudHSM 密钥存储。 AWS KMS

不支持的功能

AWS KMS 不支持自定义密钥存储库中的以下功能。

AWS CloudHSM 关键商店概念

本主题解释了 AWS CloudHSM 密钥库中使用的一些术语和概念。

AWS CloudHSM 钥匙库

AWS CloudHSM 密钥库是与您拥有和管理的 AWS CloudHSM 集群关联的自定义密钥存储库。 AWS CloudHSM 集群由 FIPS 140-2 或 FIPS 140-3 Level 3 认证的硬件安全模块 (HSMs) 提供支持。

在密钥库中创建 KMS AWS CloudHSM 密钥时, AWS KMS 会在关联的集群中生成 256 位永久性、不可导出的高级加密标准 (AES) 对称密钥。 AWS CloudHSM 这些密钥材料永远不会让你处于 HSMs 未加密状态。当您在密钥存储中使用 KMS AWS CloudHSM 密钥时,加密操作将在集群 HSMs 中执行。

AWS CloudHSM 密钥存储区将便捷而全面的密钥管理界面 AWS KMS 与您的 AWS CloudHSM 集群提供的其他控件相结合 AWS 账户。此集成功能允许您在中创建、管理和使用 KMS 密钥, AWS KMS 同时保持对存储密钥材料的完全控制,包括管理集群和备份。 HSMs HSMs您可以使用 AWS KMS 控制台和 APIs 来管理 AWS CloudHSM 密钥库及其 KMS 密钥。您还可以使用 AWS CloudHSM 控制台、 APIs、客户端软件和关联的软件库来管理关联的群集。

您可以查看和管理您的 AWS CloudHSM 密钥库,编辑其属性,以及将其与其关联的 AWS CloudHSM 集群连接和断开连接。如果您需要删除 AWS CloudHSM 密钥存储库,则必须首先通过安排删除密钥库中的 KMS 密 AWS CloudHSM 钥并等待宽限期到期来将其删除。删除 AWS CloudHSM 密钥库会从中移除资源 AWS KMS,但不会影响您的 AWS CloudHSM 集群。

AWS CloudHSM 集群

每个 AWS CloudHSM 密钥库都与一个AWS CloudHSM 集群相关联。当您在 AWS CloudHSM 密钥库 AWS KMS key 中创建时, AWS KMS 会在关联的集群中创建其密钥材料。当您在 AWS CloudHSM 密钥存储中使用 KMS 密钥时,将在关联的集群中执行加密操作。

每个 AWS CloudHSM 集群只能与一个 AWS CloudHSM 密钥库相关联。您选择的集群不能与其他 AWS CloudHSM 密钥库相关联,也不能与与其他密 AWS CloudHSM 钥库关联的集群共享备份历史记录。集群必须处于初始化状态且处于活动状态,并且必须与 AWS CloudHSM 密钥库位于同一 AWS 账户 区域中。您可以创建新集群或使用现有集群。 AWS KMS 不需要集群的独占使用。要在密钥库中创建 KMS 密钥,其关联的集群必须至少包含两个处于活动状态的集群 HSMs。 AWS CloudHSM 所有其他操作都只需要一个 HSM。

您在创建 AWS CloudHSM 密钥库时指定 AWS CloudHSM 集群,并且无法对其进行更改。但是,您可以替换与原始集群共享备份历史记录的任何集群。这样,您就可以删除该集群(如有必要),然后将它替换为从其备份之一创建的集群。您可以完全控制关联的 AWS CloudHSM 集群,因此您可以管理用户和密钥、创建和删除 HSMs以及使用和管理备份。

当您准备好使用 AWS CloudHSM 密钥库时,可以将其连接到其关联的 AWS CloudHSM 集群。您可以随时连接和断开自定义密钥存储。连接自定义密钥存储后,您可以创建和使用其 KMS 密钥。断开连接后,您可以查看和管理 AWS CloudHSM 密钥库及其 KMS 密钥。但是您不能创建新的 KMS 密钥或使用密钥存储区中的 KMS 密 AWS CloudHSM 钥进行加密操作。

kmsuser 加密用户

要代表您创建和管理关联 AWS CloudHSM 集群中的密钥材料,请在名为的集群中 AWS KMS 使用专用AWS CloudHSM 加密用户 (CU) kmsuser。kmsuserCU 是一个标准 CU 帐户,可自动与集群 HSMs 中的所有用户同步,并保存在集群备份中。

在创建 AWS CloudHSM 密钥库之前,请使用 CloudHSM CLI 中的用户创建命令在 AWS CloudHSM 集群中创建 C kmsuserU 账户。然后,在创建 AWS CloudHSM 密钥库时,将kmsuser帐户密码提供给 AWS KMS。连接自定义密钥存储库时,以 kmsuser CU 的身份 AWS KMS 登录集群并轮换其密码。 AWS KMS 在安全存储kmsuser密码之前对其进行加密。轮换密码时,新密码也会以相同的方式加密和存储。

AWS KMS kmsuser只要 AWS CloudHSM 密钥库已连接,就会保持登录状态。您不应将此 CU 账户用于其他目的。但是,您保留对 kmsuser CU 账户的最终控制权。您可以随时查找 kmsuser 拥有的密钥。必要时,您可以断开自定义密钥存储,更改 kmsuser 密码,以 kmsuser 身份登录到集群并查看和管理 kmsuser 拥有的密钥。

有关创建 kmsuser CU 账户的说明,请参阅创建 kmsuser 加密用户。

密钥库中的 KMS AWS CloudHSM 密钥

您可以使用 AWS KMS 或 AWS KMS API 在 AWS CloudHSM 密钥库 AWS KMS keys 中创建。您将使用对任何 KMS 密钥使用的同一方法。唯一的区别是,您必须识别 AWS CloudHSM 密钥库并指定密钥材料的来源是 AWS CloudHSM 集群。

在密钥存储中创建 KMS AWS CloudHSM 密钥时,在中 AWS KMS 创建 KMS 密钥,它会在关联的集群中 AWS KMS 生成 256 位、永久性、不可导出的高级加密标准 (AES) 对称密钥材料。当您在加密操作中使用 AWS KMS 密钥时,该操作将使用基于集群的 AES 密钥在 AWS CloudHSM 集群中执行。尽管 AWS CloudHSM 支持不同类型的对称和非对称密钥,但密钥库仅支持 AES 对称加密 AWS CloudHSM 密钥。

您可以在 AWS KMS 控制台的密钥库中查看 KMS 密钥,并使用控制台选项显示自定义密钥存储 ID。 AWS CloudHSM 您还可以使用该DescribeKey操作来查找 AWS CloudHSM 密钥库 ID 和 AWS CloudHSM 集群 ID。

密钥存储中的 KMS 密 AWS CloudHSM 钥的工作方式与中的任何 KMS 密钥相同 AWS KMS。授权用户需要相同的权限来使用和管理 KMS 密钥。您可以使用相同的控制台过程和 API 操作来查看和管理密钥库中的 KMS 密钥。 AWS CloudHSM 这包括启用和禁用 KMS 密钥、创建和使用标签和别名以及设置和更改 IAM 和密钥策略。您可以将密钥存储区中的 KMS 密 AWS CloudHSM 钥用于加密操作,并将其与支持使用客户托管密钥的集成 AWS 服务一起使用。但是,您无法启用自动密钥轮换,也无法将密钥材料导入密钥存储区的 KMS AWS CloudHSM 密钥中。

您还可以使用相同的过程来计划删除密钥库中的 KMS AWS CloudHSM 密钥。等待期到期后,从 KMS 中 AWS KMS 删除 KMS 密钥。然后,它会尽最大努力从关联的 AWS CloudHSM 集群中删除 KMS 密钥的密钥材料。但是,您可能需要从集群及其备份中手动删除孤立密钥材料。