本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

将 Lake Formation 与IAM身份中心联系起来

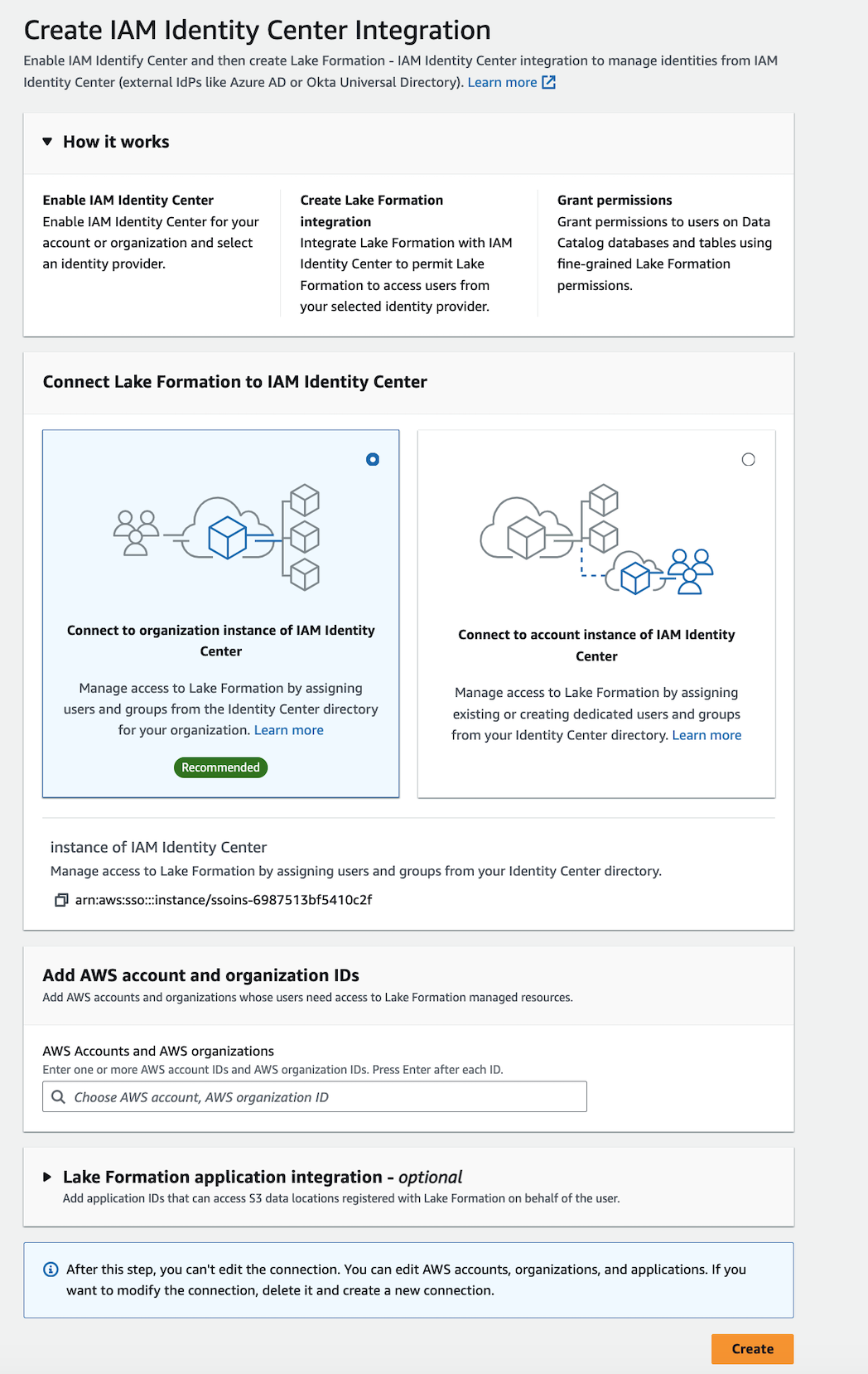

在使用 Ident IAM ity Center 管理身份以通过 Lake Formation 授予对数据目录资源的访问权限之前,必须完成以下步骤。你可以使用 Lake Formation 控制台创建IAM身份中心集成,或者 AWS CLI。

- AWS Management Console

-

将 Lake Formation 与IAM身份中心连接起来

登录并打开 Lake AWS Management Console Formation 控制台,网址为https://console.aws.amazon.com/lakeformation/

。 在左侧导航窗格中,选择IAM身份中心集成。

(可选)输入一个或多个有效的 AWS 账户 IDs组织和/或组织单位IDs,IDs以允许外部帐户访问数据目录资源。当 IAM Identity Center 用户或群组尝试访问 Lake Formation 托管的数据目录资源时,Lake Formation 会IAM扮演一个角色来授权访问元数据。如果该IAM角色属于没有 AWS Glue 资源策略和 AWS RAM 资源共享的外部账户,则即使拥有 Lake Formation 权限,Ident IAM ity Center 用户和群组也无法访问该资源。

Lake Formation 使用 AWS Resource Access Manager (AWS RAM) 服务与外部账户和组织共享资源。 AWS RAM 向被授权者账户发送接受或拒绝资源共享的邀请。

有关更多信息,请参阅 接受来自的资源共享邀请 AWS RAM。

注意

Lake Formation 允许IAM来自外部账户的角色代表 Ident IAM ity Center 用户和群组充当运营商角色来访问数据目录资源,但只能对拥有者账户内的数据目录资源授予权限。如果您尝试向IAM身份中心用户和群组授予外部账户中数据目录资源的权限,Lake Formation 会抛出以下错误:“委托人不支持跨账户授权。”

(可选)在创建 Lake Formation 集成屏幕上,指定哪些第三方应用程序可以访问注册到 Lake Formation 的 Amazon S3 位置中的数据。ARNsLake Formation 根据有效权限以 AWS STS 令牌的形式向已注册的 Amazon S3 地点出售限定范围的临时证书,以便授权的应用程序可以代表用户访问数据。

选择提交。

Lake Formation 管理员完成步骤并创建集成后,IAM身份中心属性将显示在 Lake Formation 控制台中。完成这些任务后,Lake Formati IAM on 成为一款支持身份中心的应用程序。控制台中的属性包括集成状态。集成完成后,状态显示为

Success。此状态表示IAM身份中心配置是否已完成。

- AWS CLI

-

-

以下示例显示了如何创建与 Ident IAM ity Center 的 Lake Formation 集成。您还可以指定该应用程序的

Status(ENABLED、DISABLED)。aws lakeformation create-lake-formation-identity-center-configuration \ --catalog-id<123456789012>\ --instance-arn<arn:aws:sso:::instance/ssoins-112111f12ca1122p>\ --share-recipients '[{"DataLakePrincipalIdentifier": "<123456789012>"}, {"DataLakePrincipalIdentifier": "<555555555555>"}]' \ --external-filtering '{"AuthorizedTargets": ["<app arn1>", "<app arn2>"], "Status": "ENABLED"}' -

以下示例显示如何查看 Lake Formation 与IAM身份中心的集成。

aws lakeformation describe-lake-formation-identity-center-configuration --catalog-id<123456789012>

-