为 Lambda 函数和层创建治理策略

要构建和部署无服务器、云原生应用程序,您必须通过适当的治理和防护机制来实现敏捷性和上市速度。设定业务层面的优先事项,可以强调敏捷性是重中之重,也可以通过治理、防护机制和控制来强调风险规避。实际上,您不会有“非此即彼”的策略,而是使用“和”策略,用于在软件开发生命周期中平衡敏捷性和防护机制。无论这些要求属于贵公司生命周期的哪个阶段,治理能力都可能成为流程和工具链中的一项实施要求。

以下是组织可能为 Lambda 实施的治理控制的几个示例:

-

Lambda 函数不可公开访问。

-

Lambda 函数必须连接到 VPC。

-

Lambda 函数不应使用已弃用的运行时系统。

-

Lambda 函数必须使用一组必需的标签进行标记。

-

组织外部不得访问 Lambda 层。

-

带有附加安全组的 Lambda 函数在函数和安全组之间必须具有匹配的标签。

-

带有附加层的 Lambda 函数必须使用经批准的版本

-

Lambda 环境变量必须使用客户托管式密钥进行静态加密。

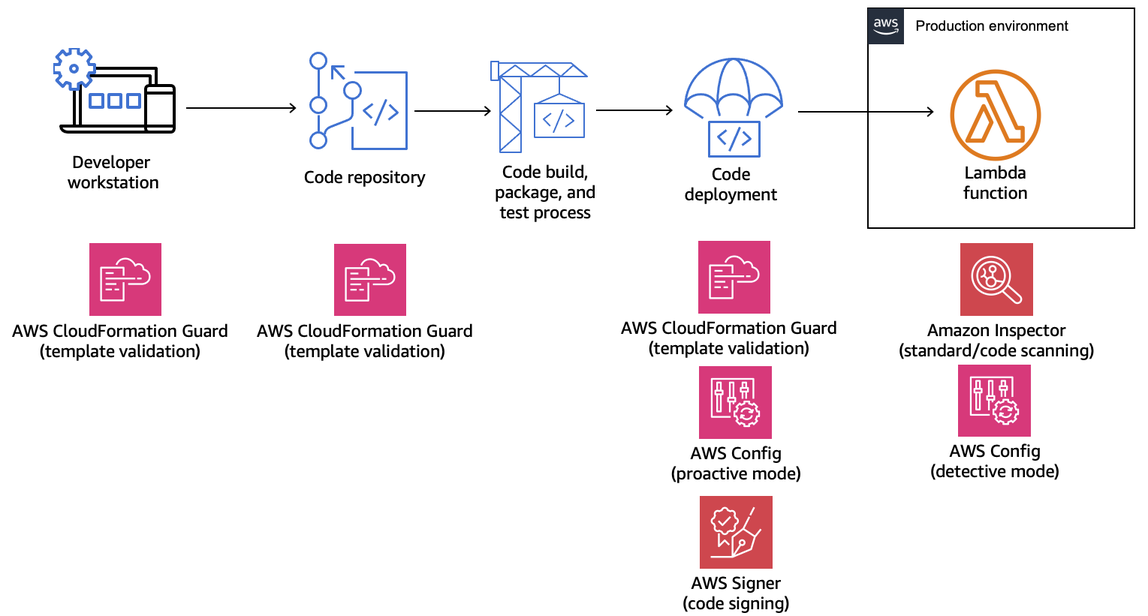

下图是在整个软件开发和部署过程中实施控制和策略的深入治理策略的示例:

以下主题介绍了如何在您的组织中实施开发和部署 Lambda 功能的控制措施,包括针对初创企业和企业的控制措施。您的组织可能已具备相关工具。以下主题采用模块化的方式介绍这些控件,以便您挑选实际需要的组件。