为 Lambda 配置 Amazon MQ 事件源

配置网络安全

要通过事件源映射向 Lambda 提供对 Amazon MQ 的完全访问权限,代理必须使用公有端点(公有 IP 地址),或者您必须提供对您在其中创建了代理的 Amazon VPC 的访问权限。

将 Amazon MQ 与 Lambda 配合使用时,创建 AWS PrivateLink VPC 端点,以便您的函数可以访问 Amazon VPC 中的资源。

注意

对于使用事件轮询器的默认(按需)模式的事件源映射函数,需要 AWS PrivateLink VPC 端点。如果事件源映射使用预调配模式,则无需配置 AWS PrivateLink VPC 端点。

创建端点以提供对以下资源的访问权限:

-

Lambda:为 Lambda 服务主体创建端点。

-

AWS STS:为 AWS STS 创建端点,以便服务主体代您代入角色。

-

Secrets Manager:如果代理使用 Secrets Manager 来存储凭证,请为 Secrets Manager 创建端点。

也可以在 Amazon VPC 中的每个公有子网上配置 NAT 网关。有关更多信息,请参阅 为连接到 VPC 的 Lambda 函数启用互联网访问权限。

为 Amazon MQ 创建事件源映射时,Lambda 会检查为 Amazon VPC 配置的子网和安全组是否已经存在弹性网络接口(ENI)。如果 Lambda 发现现有 ENI,则会尝试重用这些 ENI。否则,Lambda 会创建新的 ENI 来连接到事件源并调用函数。

注意

Lambda 函数始终在 Lambda 服务拥有的 Amazon VPC 中运行。函数的 VPC 配置不会影响事件源映射。只有事件源的网络配置才能决定 Lambda 连接到事件源的方式。

为包含代理的 Amazon VPC 配置安全组。默认情况下,Amazon MQ 使用以下端口:61617(Amazon MQ for ActiveMQ)和 5671(Amazon MQ for RabbitMQ)。

-

入站规则:允许与事件源关联安全组的默认代理端口的所有流量。

-

出站规则:允许所有目标的端口

443上的所有流量。允许与事件源关联安全组的默认代理端口的所有流量。 -

Amazon VPC 端点入站规则:如果您正在使用 Amazon VPC 端点,则与 Amazon VPC 端点关联的安全组,必须允许来自代理安全组的端口

443上的入站流量。

如果代理使用身份验证,您还可以限制 Secrets Manager 端点的端点策略。要调用 Secrets Manager API,Lambda 会使用函数角色而非 Lambda 服务主体。

例 VPC 端点策略:Secrets Manager 端点

{ "Statement": [ { "Action": "secretsmanager:GetSecretValue", "Effect": "Allow", "Principal": { "AWS": [ "arn:aws::iam::123456789012:role/my-role" ] }, "Resource": "arn:aws::secretsmanager:us-west-2:123456789012:secret:my-secret" } ] }

当您使用 Amazon VPC 端点时,AWS 会使用端点的弹性网络接口(ENI)路由 API 调用来调用函数。Lambda 服务主体需要针对使用这些 ENI 的任何角色和函数调用 lambda:InvokeFunction。

默认情况下,Amazon VPC 端点具有开放的 IAM 策略,允许对资源进行广泛访问。最佳实践是,将这些策略限制为使用该端点执行所需的操作。为确保事件源映射能够调用 Lambda 函数,VPC 端点策略必须允许 Lambda 服务主体调用 sts:AssumeRole 和 lambda:InvokeFunction。将 VPC 端点策略限制为仅允许来自组织内部的 API 调用,会导致事件源映射无法正常运行,因此这些策略中需要 "Resource": "*"。

以下 VPC 端点策略示例展示了如何向 AWS STS 的 Lambda 服务主体和 Lambda 端点授予所需的访问权限。

例 VPC 端点策略 – AWS STS 端点

{ "Statement": [ { "Action": "sts:AssumeRole", "Effect": "Allow", "Principal": { "Service": [ "lambda.amazonaws.com" ] }, "Resource": "*" } ] }

例 VPC 端点策略 – Lambda 端点

{ "Statement": [ { "Action": "lambda:InvokeFunction", "Effect": "Allow", "Principal": { "Service": [ "lambda.amazonaws.com" ] }, "Resource": "*" } ] }

创建事件源映射

创建事件源映射以指示 Lambda 将 Amazon MQ 代理中的记录发送到 Lambda 函数。您可以创建多个事件源映射,以使用多个函数处理相同的数据,或使用单个函数处理来自多个源的项目。

要将您的函数配置为从 Amazon MQ 中读取,请添加所需权限并在 Lambda 控制台中创建 MQ 触发器。

要从 Amazon MQ 代理读取记录,Lambda 函数需要以下权限:通过向函数执行角色添加权限语句,可以授予 Lambda 与 Amazon MQ 代理及其底层资源交互的权限:

注意

使用加密的客户托管密钥时,也可以添加 kms:Decrypt 权限。

要添加权限并创建触发器

打开 Lamba 控制台的函数页面

。 -

选择一个函数的名称。

-

选择 Configuration(配置)选项卡,然后选择 Permissions(权限)。

-

在角色名称下,选择至执行角色的链接。此角色将在 IAM 控制台中打开角色。

-

选择添加权限,然后选择创建内联策略。

-

在策略编辑器中,选择 JSON。输入以下策略。您的函数需要这些权限才能从 Amazon MQ 代理读取数据。

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "mq:DescribeBroker", "secretsmanager:GetSecretValue", "ec2:CreateNetworkInterface", "ec2:DeleteNetworkInterface", "ec2:DescribeNetworkInterfaces", "ec2:DescribeSecurityGroups", "ec2:DescribeSubnets", "ec2:DescribeVpcs", "logs:CreateLogGroup", "logs:CreateLogStream", "logs:PutLogEvents" ], "Resource": "*" } ] }注意

使用加密的客户托管密钥时,还必须添加

kms:Decrypt权限。 -

选择下一步。输入策略名称,然后选择创建策略。

-

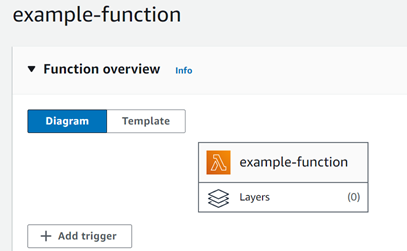

在 Lambda 控制台中返回您的函数。在 Function overview(函数概览)下,选择 Add trigger(添加触发器)。

-

选择 MQ 触发器类型。

-

配置必填选项,然后选择 Add(添加)。

Lambda 支持对 Amazon MQ 事件源使用以下选项:

-

MQ broker(MQ 代理)– 选择 Amazon MQ 代理。

-

Batch size(批处理大小)– 设置要在单个批次中检索的最大消息数。

-

Queue name(队列名称)– 输入要使用的 Amazon MQ 队列。

-

Source access configuration(源访问配置)– 输入虚拟主机信息和 Secret Secrets Manager 密钥,用于存储您的代理凭证。

-

Enable trigger(启用触发器)– 禁用触发器以停止处理记录。

要启用或禁用触发器(或删除触发器),请在设计器中选择 MQ 触发器。要重新配置触发器,请使用事件源映射 API 操作。