本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

Outposts 机架的本地网络连接

您需要以下组件才能将 Outposts 机架连接到本地网络:

-

从 Outpost 配线架到客户的本地网络设备的物理连接。

-

链路聚合控制协议 (LACP) 用于建立与 Outpost 网络设备和本地网络设备的两个链路聚合组 (LAG) 连接。

-

Outpost 和您的客户本地网络设备之间的虚拟 LAN (VLAN) 连接。

-

每种 point-to-point连接均为第 3 层VLAN。

-

边境网关协议 (BGP),用于在 Outpost 和您的本地服务链接之间发布路由。

-

BGP用于在 Outpost 和您的本地本地网络设备之间发布路由通告,以便连接到本地网关。

物理连接

Outposts 机架有两台连接到您的本地网络的物理网络设备。

Outpost 要求这些 Outpost 网络设备和您的本地网络设备之间至少有两条物理链路。对于每台 Outpost 网络设备,Outpost 支持下列上行链路速度和数量。

| 上行链路速度 | 上行链路数量 |

|---|---|

|

1 Gbps |

1、2、4、6 或 8 |

|

10 Gbps |

1、2、4、8、12 或 16 |

|

40 Gbps 或 100 Gbps |

1、2 或 4 |

每台 Outpost 网络设备上的上行链路速度和数量是对称的。如果您使用 100 Gbps 作为上行链路速度,则必须为链路配置前向纠错()FECCL91。

Outposts 机架可以支持带有 Lucent Conn SMF ector (LC) 的单模光纤 ()、多模光纤 (MMF) 或 LC。MMF OM4 AWS 提供与您在机架位置提供的光纤兼容的光学元件。

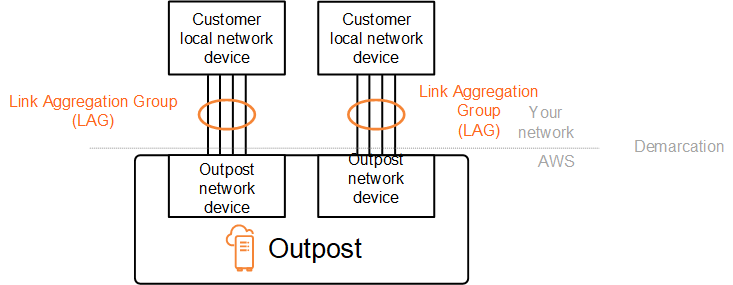

在下图中,物理分界线是每个 Outpost 中的光纤配线架。您需要提供将 Outpost 连接到配线架所需的光缆。

链路聚合

AWS Outposts 使用链路聚合控制协议 (LACP) 建立两个链路聚合组 (LAG) 连接,分别从每个 Outpost 网络设备连接到每台本地网络设备。来自每个 Outpost 网络设备的链路聚合到以太网中LAG,以表示单个网络连接。它们LACP与标准的快速计时器一起LAGs使用。您无法配置LAGs为使用慢速计时器。

要在您的站点启用 Outpost 安装,您必须在网络设备上配置您那边的LAG连接。

从逻辑的角度来看,请忽略 Outpost 配线板作为分界点,请使用 Outpost 网络设备。

对于具有多个机架的部署,前哨基地必须在 Outpost 网络设备的聚合层和本地网络设备LAGs之间有四个机架。

下图显示了每个 Outpost 网络设备与其连接的本地网络设备之间的四个物理连接。我们使用LAGs以太网聚合连接 Outpost 网络设备和客户本地网络设备的物理链路。

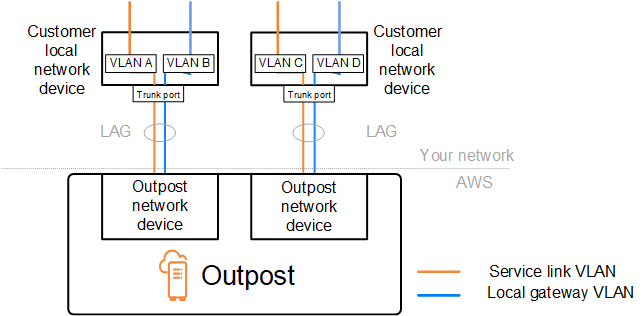

虚拟 LANs

Outpost 网络设备和本地网络设备LAG之间的每台设备都必须配置为 IEEE 802.1q 以太网中继。这允许使用多路径在数据路径之间VLANs进行网络隔离。

每个 Outpost 都有以下设备VLANs用于与您的本地网络设备通信:

-

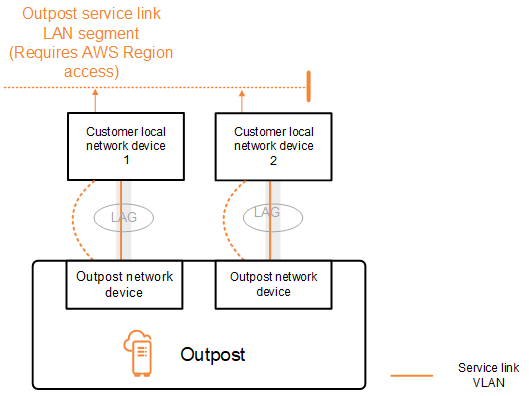

服务链接 VLAN — 启用您的 Outpost 与本地网络设备之间的通信,以便为服务链路连接建立服务链路路径。有关更多信息,请参阅与 AWS 区域的AWS Outposts 连接。

-

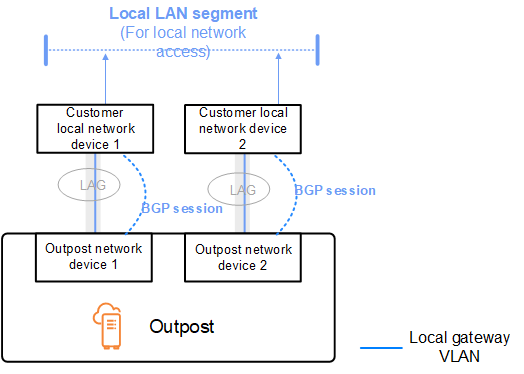

本地网关 VLAN — 启用 Outpost 与本地网络设备之间的通信,以便建立本地网关路径来连接 Outpost 子网和局域网。Outpost 本地网关利用这一VLAN点为您的实例提供与本地网络的连接,其中可能包括通过您的网络访问互联网。有关更多信息,请参阅本地网关。

您VLAN只能在 Outpos VLAN t 和客户的本地网络设备之间配置服务链路和本地网关。

Outpost 旨在将服务链路和本地网关数据路径分成两个隔离的网络。这使您可以选择哪些网络可以与 Outpost上运行的服务进行通信。它还使您能够使用客户本地网络设备上的多个路由表(通常称为虚拟路由和转发实例(VRF),使服务链接成为与本地网关网络隔离的网络。分界线位于前哨网络设备的端口。 AWS 管理连接 AWS 侧的任何基础架构,并管理线路边的任何基础架构。

要在安装和持续运行期间将您的 Outpost 与本地网络集成,您必须在 Outpost 网络设备和客户的本地网络设备之间分配VLANs使用量。在安装 AWS 之前,您需要向提供此信息。有关更多信息,请参阅 网络就绪性核对清单。

网络层连接

为了建立网络层连接,每台 Outpost 网络设备都要配置虚拟接口 (VIFs),其中包含每个 VLAN IP 地址。通过这些VIFs, AWS Outposts 网络设备可以设置 IP 连接和与本地网络设备的BGP会话。

我们建议执行下列操作:

-

使用带有 /30 或 /31 CIDR 的专用子网来表示这种逻辑 point-to-point连接。

-

不要在本地网络设备VLANs之间进行桥接。

要实现网络层连接,必须建立两条路径:

-

服务链路路径-要建立此路径,请指定一个范围为 /30 或 /31 的VLAN子网,并为 AWS Outposts 网络设备VLAN上的每个服务链路指定一个 IP 地址。服务链路虚拟接口 (VIFs) 用于此路径,用于在您的 Outpost 和本地网络设备之间建立 IP 连接和BGP会话,以实现服务链路连接。有关更多信息,请参阅与 AWS 区域的AWS Outposts 连接。

-

本地网关路径-要建立此路径,请在 AWS Outposts 网络设备VLAN上指定一个范围为 /30 或 /31 的VLAN子网以及本地网关的 IP 地址。此路径上使用本地网关在您VIFs的 Outpost 和本地网络设备之间建立 IP 连接和BGP会话,以实现本地资源连接。

下图显示了从每个 Outpost 网络设备到客户本地网络设备的连接(对于服务链路路径和本地网关路径)。这个例子VLANs有四个:

-

VLANA 表示将 Outpost 网络设备 1 与客户本地网络设备 1 连接起来的服务链路路径。

-

VLANB 表示连接 Outpost 网络设备 1 和客户本地网络设备 1 的本地网关路径。

-

VLANC 表示将 Outpost 网络设备 2 与客户本地网络设备 2 连接起来的服务链路路径。

-

VLAND 表示连接 Outpost 网络设备 2 和客户本地网络设备 2 的本地网关路径。

下表显示了将 Outpost 网络设备 1 与客户本地网络设备 1 连接起来的子网的示例值。

| VLAN | 子网 | 客户设备 1 IP | AWS OND1 个知识产权 |

|---|---|---|---|

| A |

10.0.0.0/30 |

10.0.0.2 | 10.0.0.1 |

| B | 172.16.0.0/30 |

172.16.0.2 |

172.16.0.1 |

下表显示了将 Outpost 网络设备 2 与客户本地网络设备 2 连接起来的子网的示例值。

| VLAN | 子网 | 客户设备 2 IP | AWS OND2 IP |

|---|---|---|---|

| C |

10.0.0.4/30 |

10.0.0.6 | 10.0.0.5 |

| D | 172.16.0.4/30 |

172.16.0.6 |

172.16.0.5 |

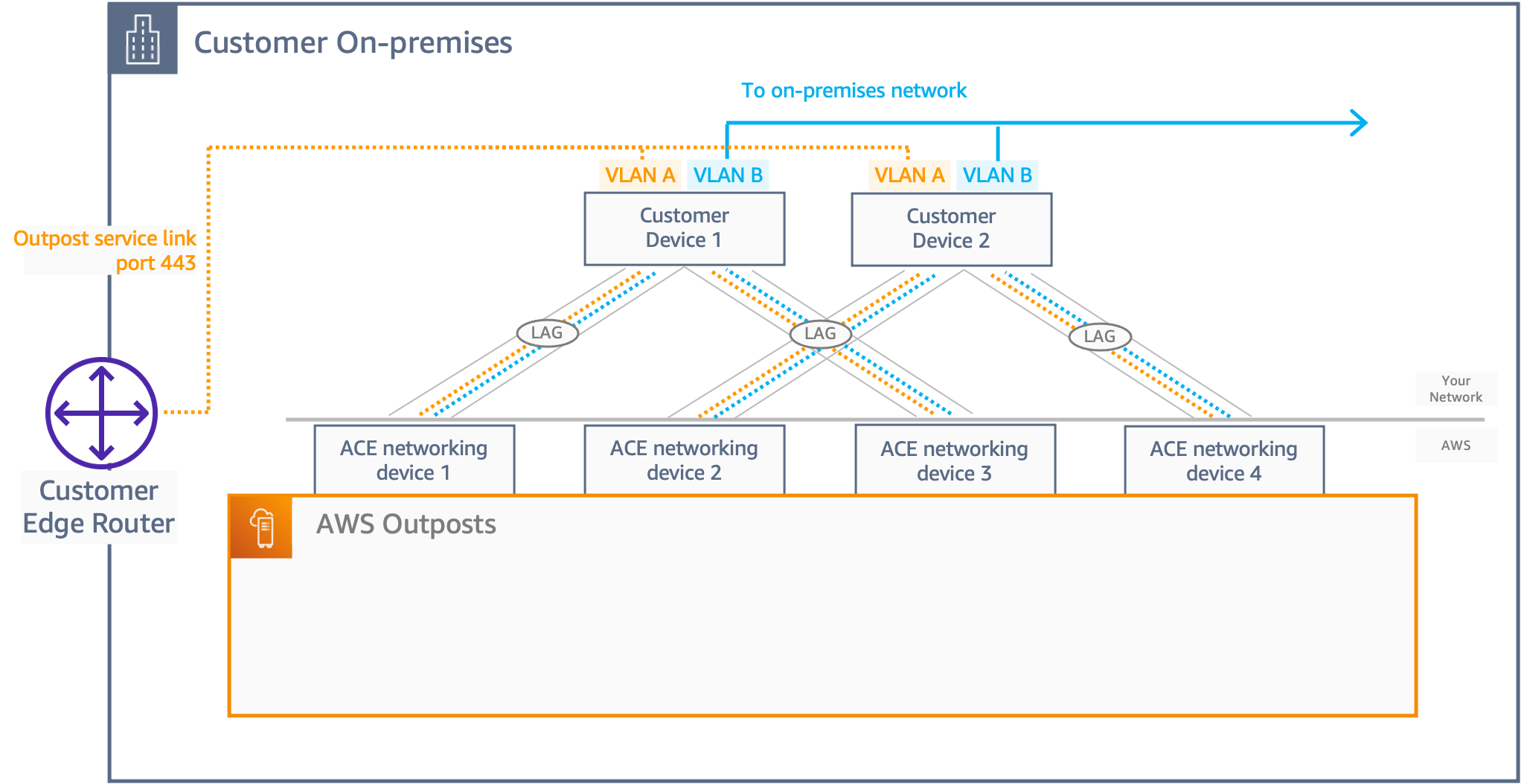

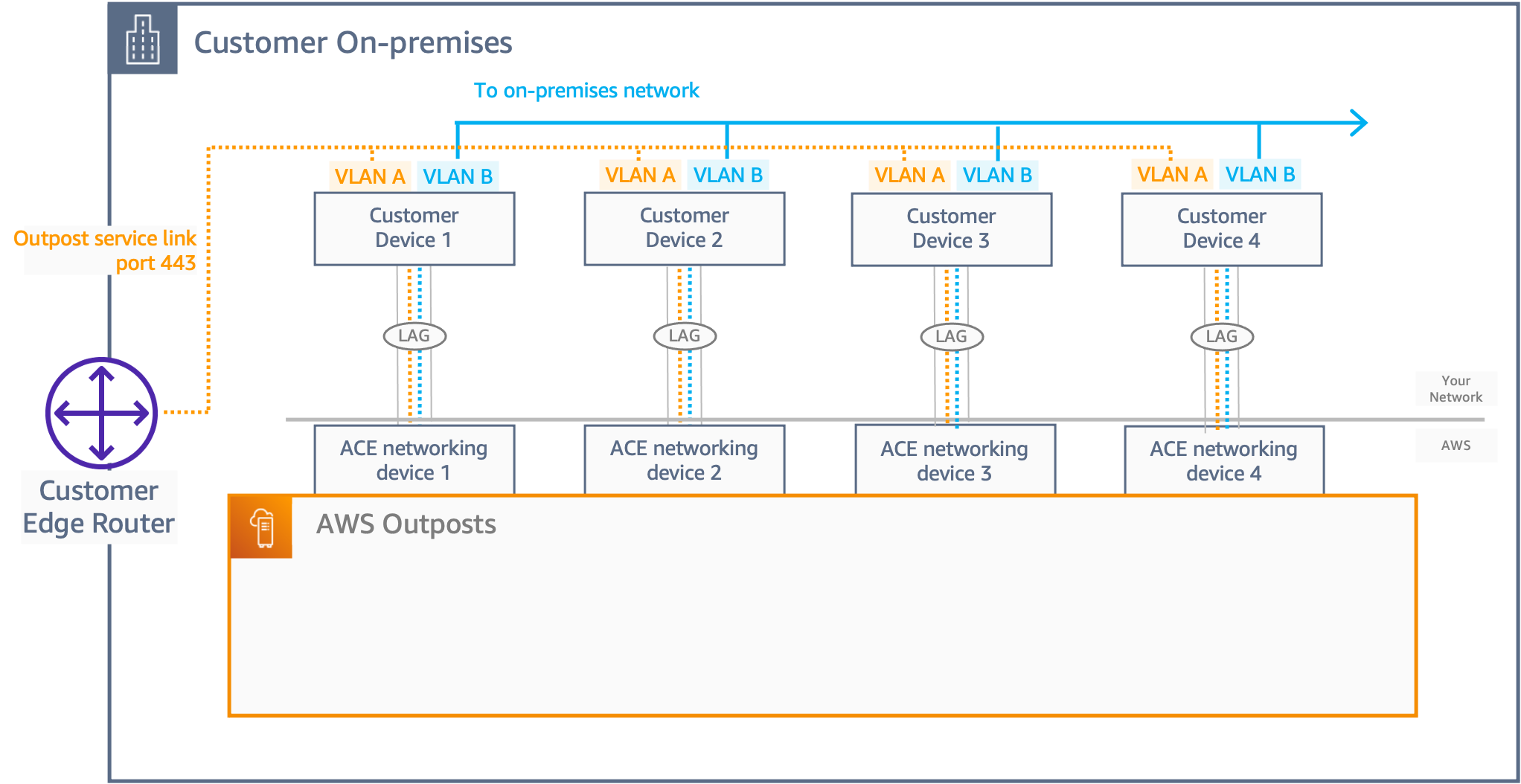

ACE机架连接

注意

如果您不需要ACE机架,请跳过本节。

聚合、核心、边缘 (ACE) 机架充当多机架 Outpost 部署的网络聚合点。如果您有四个或更多计算ACE机架,则必须使用机架。如果您的计算机架少于四个,但计划将来扩展到四个或更多机架,我们建议您尽早安装ACE机架。

有了ACE机架,Outposts 网络设备就不再直接连接到您的本地网络设备了。取而代之的是,它们连接到ACE机架,机架提供与 Outposts 机架的连接。在此拓扑中, AWS 拥有 Outposts 网络设备和网络设备之间的VLAN接口分配和配置。ACE

ACE机架包括四台网络设备,这些设备可以连接到客户本地网络中的两台上游客户设备或四台上游客户设备,以实现最大的弹性。

下图显示了两种网络拓扑。

下图显示了与两台上游客户设备相连的ACE机架中的四个ACE网络设备:

下图显示了与四台上游客户设备相连的ACE机架中的四个ACE网络设备:

服务链路BGP连接

Outpost 在每台 Out BGP post 网络设备和客户本地网络设备之间建立外部对等会话,以便通过服务链路连接服务链路。VLAN对BGP等会话是在为提供的 /30 或 /31 IP 地址之间建立的。 point-to-point VLAN每个BGP对等会话都使用 Outpost 网络设备上的私有自治系统编号 (ASN),以及您为ASN客户的本地网络设备选择的专用自治系统编号 ()。 AWS 在安装过程中提供了这些属性。

考虑一下这样的场景:你有一个 Outpost,里面有两台 Outpost 网络设备,通过服务链路VLAN连接到两台客户的本地网络设备。您可以为每个服务链路配置以下基础架构和客户本地网络设备BGPASN属性:

-

服务链接BGPASN。2 字节(16 位)或 4 字节(32 位)。有效值为 64512-65535 或 4200000000-4294967294。

-

基础架构CIDR。这必须是CIDR每个机架的 /26。

-

客户本地网络设备 1 服务链路BGP对等 IP 地址。

-

客户本地网络设备 1 服务链路BGP对等体ASN。有效值为 1-4294967294。

-

客户本地网络设备 2 服务链路BGP对等 IP 地址。

-

客户本地网络设备 2 服务链路BGP对等体ASN。有效值为 1-4294967294。有关更多信息,请参阅RFC4893

。

Out BGP pos VLAN t 使用以下过程通过服务链接建立外部对等会话:

-

每个 Out BGP post 网络设备都使用与其连接的本地网络设备建立对等会话。ASN

-

Outpost 网络设备将 /26 CIDR 范围宣传为两个 /27 CIDR 范围,以支持链路和设备故障。每个都OND通告自己的 /27 前缀,AS-Path 长度为 1,再加上 AS 路径长度为 4 的所有其他ONDs前缀的 /27 作为备份。

-

子网用于从前哨基地到该 AWS 地区的连接。

我们建议您将客户网络设备配置为在不更改属性的情况下接收来自 Outposts 的BGPBGP广告。客户网络应首选 AS-Path 长度为 1 的 Outpost 路由,而不是 AS-Path 长度为 4 的路由。

客户网络应向所有ONDs人宣传具有相同属性的相同BGP前缀。默认情况下,Outpost 网络对所有上行链路之间的出站流量执行负载均衡。前哨一侧使用路由策略将流量从需要维护OND的情况下转移出去。这种流量转移要求所有ONDs客户方提供相同BGP的前缀。如果客户网络需要维护,建议您使用 AS-Path 预置来临时转移特定上行链路的流量组。

服务链路基础架构子网通告和 IP 范围

在预安装过程中,您为服务链路基础设施子网提供 /26 CIDR 范围。Outpost 基础架构使用该范围通过服务链路与该地区建立连接。服务链路子网是 Outpost 源,后者启动连接。

Outpost 网络设备将 /26 CIDR 范围宣传为两个 /27 CIDR 区块,以支持链路和设备故障。

您必须为 Outpost 提供服务链路BGPASN和基础设施子网 CIDR (/26)。对于每台 Out BGP post 网络设备,请VLAN提供本地网络设备和本地网络设备上的BGPASN对等 IP 地址。

如果您采用多机架部署,则每个机架必须有一个 /26 子网。

本地网关BGP连接

Outpost 建立从每个 O BGP utpost 网络设备到本地网络设备的外部对等关系,以连接到本地网关。它使用您分配的私有自治系统编号 (ASN) 来建立外部会BGP话。每个 Out BGP post 网络设备都使用其本地网关与本地网络设备进行单一外部对等互连。VLAN

Outpost 通过本地网关在每BGP台 Outpost 网络设备与其连接的客户本地网络设备VLAN之间建立外部对等会话。对等会话是在您在设置网络连接时提供的 /30 或 /31 之间建立的IPs,并使用 Outpost 网络设备和客户本地网络设备之间的 point-to-point连接。有关更多信息,请参阅 网络层连接。

每个BGP会话都使用 Outpost 网络设备端的私密ASN会话,以及您在客户本地网络设备端选择的私密会话。ASN AWS 在预安装过程中提供了这些属性。

考虑一下这样的场景:你有一个 Outpost,里面有两台 Outpost 网络设备,通过服务链路VLAN连接到两台客户的本地网络设备。您可以为每个服务链路配置以下本地网关和客户本地网络设备BGPASN属性:

-

AWS 提供本地网关BGPASN。2 字节(16 位)或 4 字节(32 位)。有效值为 64512-65535 或 4200000000-4294967294。

-

(可选)您提供投放广告的客户自有CIDR(公开或私人,最低 /26)。

-

您为客户本地网络设备 1 提供本地网关BGP对等 IP 地址。

-

您为客户提供本地网络设备 1 个本地网关BGP对等体ASN。有效值为 1-4294967294。有关更多信息,请参阅RFC4893

。 -

您为客户提供本地网络设备 2 本地网关BGP对等 IP 地址。

-

您为客户提供本地网络设备 2 本地网关BGP对等体ASN。有效值为 1-4294967294。有关更多信息,请参阅RFC4893

。

我们建议您将客户网络设备配置为在不更改BGP属性的情况下接收来自Outposts的BGP广告,并启用BGP多路径/负载平衡以实现最佳的入站流量。AS-path 前缀用于本地网关前缀,以便在需要维护ONDs时转移流量。客户网络应首选 AS-Path 长度为 1 的 Outpost 路由,而不是 AS-Path 长度为 4 的路由。

客户网络应向所有ONDs人宣传具有相同属性的相同BGP前缀。默认情况下,Outpost 网络对所有上行链路之间的出站流量执行负载均衡。前哨一侧使用路由策略将流量从需要维护OND的情况下转移出去。这种流量转移要求所有ONDs客户方提供相同BGP的前缀。如果客户网络需要维护,建议您使用 AS-Path 预置来临时转移特定上行链路的流量组。

本地网关客户拥有的 IP 子网通告

默认情况下,本地网关使用您的实例的私有 IP 地址VPC来促进与本地网络的通信。但是,您可以提供客户拥有的 IP 地址池 (CoIP)。

如果您选择 CoIP,则会根据您在安装过程中提供的信息 AWS 创建池。您可以从该池中创建弹性 IP 地址,然后将这些地址分配给您的 Outpost 上的资源,例如EC2实例。

本地网关将弹性 IP 地址转换为客户拥有的池中的地址。本地网关会将转换后的地址通告到您的本地网络以及与 Outpost 通信的任何其他网络。这些地址将在两个本地网关BGP会话中通告给本地网络设备。

提示

如果您未使用 CoIP,则BGP会通告您的 Outpost 上所有子网的私有 IP 地址,这些子网的路由表中包含以本地网关为目标的路由。

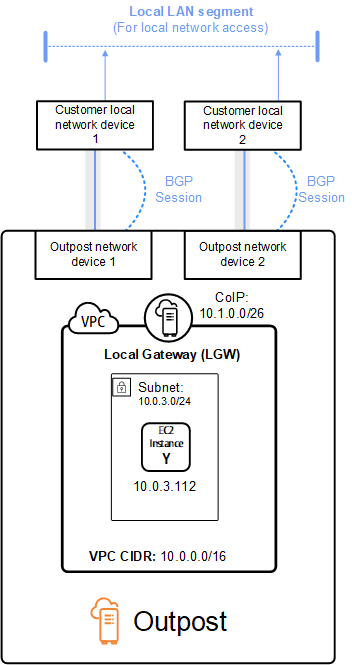

考虑一下这样的场景:你有一个 Outpost,里面有两台 Outpost 网络设备,通过服务链路VLAN连接到两台客户的本地网络设备。配置了以下内容:

-

A VPC 有CIDR方块 10.0.0.0/16。

-

中的子网CIDR块为 10.0.3.0/24。VPC

-

子网中的一个EC2实例,其私有 IP 地址为 10.0.3.112。

-

客户拥有的 IP 池 (10.1.0.0/26)。

-

一种将 10.0.3.112 关联到 10.1.0.2 的弹性 IP 地址关联。

-

一种本地网关,用于通过本地设备BGP向本地网络通告 10.1.0.0/26。

-

您的 Outpost 和本地网络之间的通信将使用 CoIP Elastic IPs 来寻址前哨基地中的实例,但未使用该VPCCIDR范围。